F1060防火墙安全域问题请教

- 0关注

- 1收藏,1957浏览

问题描述:

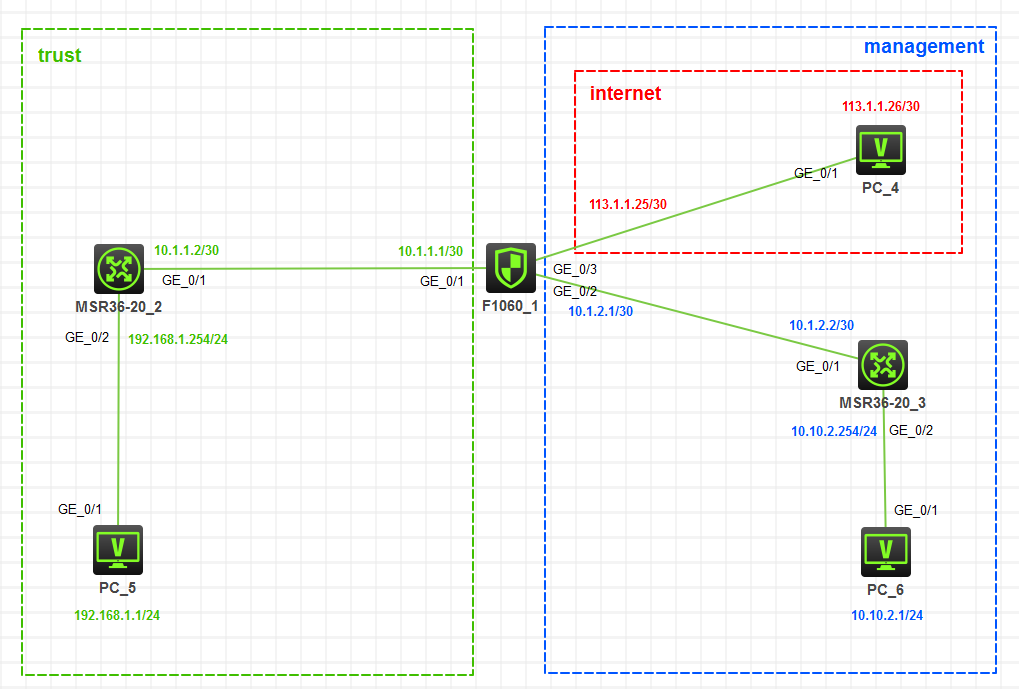

如组网图,我这的实体硬件F1060防火墙没有security-policy命令,外网接口(1/0/3)也存在于management安全域中,请问一下诸位大佬,如何配置一下2个问题:

疑问1、想实现turst安全域内的所有设备能够通过1/0/3接口访问互联网,并且互联网的设备也能够访问turst安全域和management安全域内1/0/2接口的所有设备

疑问2、在能实现“疑问1”的基础上,禁止turst安全域内的所有设备与1/0/2内的所有设备相互访问

组网及组网描述:

- 2022-04-14提问

- 举报

-

(0)

1、一个接口划分到一个安全zone

2、然后配置到外网口UNtrust的都放行,其它zone之间根据你的需求配置即可

- 2022-04-14回答

- 评论(1)

- 举报

-

(0)

显示的环境,G1/0/3是属于management域的

1.建议搞清楚G1/0/3的互联网属于那个区域

否则问题1和2没法回答,本例假设G1/0/3属于untrust为例。

问题1

放通trust到untrust策略和untrust到management和trust策略即可

问题2

已缺省状态为例,如果不配trust到management策略或any到any策略,默认就是拒绝的。

- 2022-04-14回答

- 评论(9)

- 举报

-

(0)

郁闷就郁闷在,HCL里面的F1060有security-policy命令,我这的真机F1060没有security-policy命令

你好,G1/0/3也是属于management域的

那就在防火墙最前面写一个trust到management拒绝策略控制下不就实现了。

写trust到management有如下提示:The Management zone can form a zone pair only with the Local zone. 无法完成

模拟机,测试正常,会应用到真机上

虽然是模拟机,但是模拟跟真机一模一样的环境来着

郁闷就郁闷在,HCL里面的F1060有security-policy命令,我这的真机F1060没有security-policy命令

诸位大佬,现实环境中,G1/0/3也是属于management域的,我做了如下配置:

acl advanced 3005

rule 5 permit ip source 192.168.109.0 0.0.255.255 destination 113.1.1.0 0.0.0.255

rule 7 permit ip source 113.1.1.0 0.0.0.255 destination 192.168.109.0 0.0.0.255

zone-pair security source Any destination Any

packet-filter 3005

模拟起来是能实现我的目的,但是回到现实中,113.1.1.26/30这边是互联网,又很多不同的IP,会不会也能正常呢

- 2022-04-14回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

显示的环境,G1/0/3是属于management域的