问题描述:

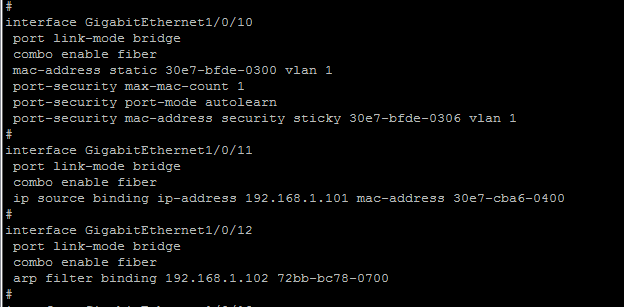

现在有个需求是要求IP和MAC地址及端口绑定一块,端口之间不能通用。查到有3种绑定方法。都已在模拟器中实现绑定。想问这几种方法有何区别?第一种是port-security mac-address security sticky 和改端口模式。第二种是IP source binding ip-address x.x.x.x mac-address X-X_X

现在有个需求是要求IP和MAC地址及端口绑定一块,端口之间不能通用。查到有3种绑定方法。都已在模拟器中实现绑定。想问这几种方法有何区别?第一种是port-security mac-address security sticky 和改端口模式。第二种是IP source binding ip-address x.x.x.x mac-address X-X_X

第三种是 arp filter binding x.x.x.x X-X-X

为什么第三种重启之后Ping 不同任何主机了?这三种方法有何区别?

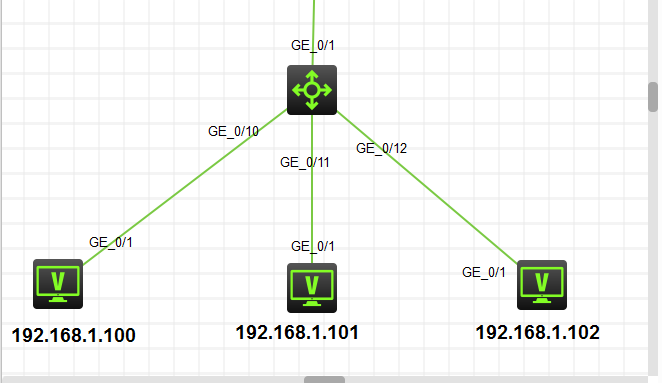

组网及组网描述:

现在有个需求是要求IP和MAC地址及端口绑定一块,端口之间不能通用。查到有3种绑定方法。都已在模拟器中实现绑定。想问这几种方法有何区别?第一种是port-security mac-address security sticky 和改端口模式。第二种是IP source binding ip-address x.x.x.x mac-address X-X_X

第三种是 arp filter binding x.x.x.x X-X-X

为什么第三种重启之后Ping 不同任何主机了?这三种方法有何区别?

- 2022-04-20提问

- 举报

-

(0)

最佳答案

1、port-security mac-address

端口安全的主要功能是通过定义各种端口安全模式,让设备学习到合法的源MAC地址,以达到相应的网络管理效果。启动了端口安全功能之后,当发现非法报文时,系统将触发相应特性,并按照预先指定的方式进行处理,既方便用户的管理又提高了系统的安全性。 通过配置端口安全autolearn模式,实现对接入用户的控制。端口可通过手工配置或自动学习MAC地址,这些地址将被添加到安全MAC地址表中,称之为安全MAC地址。 当端口下的安全MAC地址数超过端口安全允许学习的最大安全MAC地址数后,端口模式会自动转变为secure模式。之后,该端口停止添加新的安全MAC,只有源MAC地址为安全MAC地址、通过命令mac-address dynamic或mac-address static手工配置的MAC地址的报文,才能通过该端口。

2、IP source binding ip-address

ip source binding命令用来配置端口的IPv4静态绑定表项。undo ip source binding命令用来删除指定的端口IPv4静态绑定表项。

缺省情况下,端口上无IPv4静态绑定表项。

需要注意的是:

· 一个表项不能在同一个端口上重复绑定,但可以在不同端口上绑定。

· 端口如果加入聚合组,则不能配置静态绑定表项。

相关配置可参考命令display ip source binding static。

arp filter binding命令用来开启ARP过滤保护功能并配置ARP过滤保护表项。

undo arp filter binding命令用来删除ARP过滤保护表项。

【命令】

arp filter binding ip-address mac-address

undo arp filter binding ip-address

【缺省情况】

ARP过滤保护功能处于关闭状态。

【视图】

二层以太网接口视图

二层聚合接口视图

【缺省用户角色】

network-admin

【参数】

ip-address:允许通过的ARP报文的源IP地址。

mac-address:允许通过的ARP报文的源MAC地址。

【使用指导】

ARP过滤保护表项可以限制只有特定源IP地址和源MAC地址的ARP报文才允许通过。

每个接口最多支持配置8组允许通过的ARP报文的源IP地址和源MAC地址。

不能在同一接口下同时配置命令arp filter source和arp filter binding。

【举例】

# 在GigabitEthernet1/0/1下开启ARP过滤保护功能,允许源IP地址为1.1.1.1、源MAC地址为0e10-0213-1023的ARP报文通过。

<Sysname> system-view

[Sysname] interface gigabitethernet 1/0/1

[Sysname-GigabitEthernet1/0/1] arp filter binding 1.1.1.1 0e10-0213-1023

1.11 配置ARP报文源IP地址检查功能配置命令

- 2022-04-20回答

- 评论(1)

- 举报

-

(0)

为什么第三种配置后重启Ping不同其他主机了呢?

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

为什么第三种配置后重启Ping不同其他主机了呢?