交换机查询openssl版本问题

- 0关注

- 1收藏,2698浏览

问题描述:

网络设备S5530C-EI-D交换机,Version 7.1.045, Release 1122

该怎么查询openssl使用版本啊,想知道该设备有没有openssl安全漏洞,下面是漏洞cve号

CVE-2022-1292

CVE-2022-1343

CVE-2022-1434

CVE-2022-1473

组网及组网描述:

- 2022-05-23提问

- 举报

-

(0)

交换机均不涉及。

l CVE-2022-1292:OpenSSL命令注入漏洞 (中危) == > Comware未使用openssl进程交付件,仅适用了动态库和静态库,所以不涉及该注入漏洞

由于c_rehash 脚本没有正确清理 shell 元字符导致命令注入,可以利用该漏洞在未授权的情况下以脚本的权限执行任意命令。

l CVE-2022-1343:OpenSSL错误验证响应签名证书(中危)== > 仅OpenSSL 3.0涉及,Comware未使用OpenSSL 3.0,所以不涉及。

由于OCSP_basic_verify函数在验证某些签名证书时存在错误,可利用该漏洞在未授权的情况下执行证书欺骗攻击,最终导致非法响应签名证书验证成功。

l CVE-2022-1434:OpenSSL加密错误漏洞(低危)== > 仅OpenSSL 3.0涉及,Comware未使用OpenSSL 3.0,所以不涉及。

由于RC4-MD5 密码套件的 OpenSSL 3.0 实现错误地使用了AAD 数据作为 MAC 密钥,这使得 MAC 密钥可以被预测。可以利用该漏洞在未授权的情况下执行中间人攻击、修改通信数据等,但无法对数据进行解密。

l CVE-2022-1473:OpenSSL拒绝服务漏洞(低危)== > 仅OpenSSL 3.0涉及,Comware未使用OpenSSL 3.0,所以不涉及。

用于清空哈希表的 OPENSSL_LH_flush() 函数存在错误,在解码证书或密钥时内存使用量将无限扩大,进程可能被系统终止,导致拒绝服务。

- 2022-05-23回答

- 评论(1)

- 举报

-

(0)

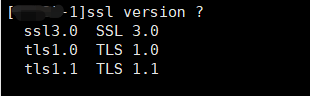

你好,就是说Comware没使用penssl3.0,但是我刚刚在交换机ssl version这个命令查看ssl的版本是3.0啊

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

你好,就是说Comware没使用penssl3.0,但是我刚刚在交换机ssl version这个命令查看ssl的版本是3.0啊