本地防火墙公网IP口连接腾讯云IPsec网关,正常完成协商、建立隧道,但是本地和云端主机不能互通

- 0关注

- 1收藏,2274浏览

问题描述:

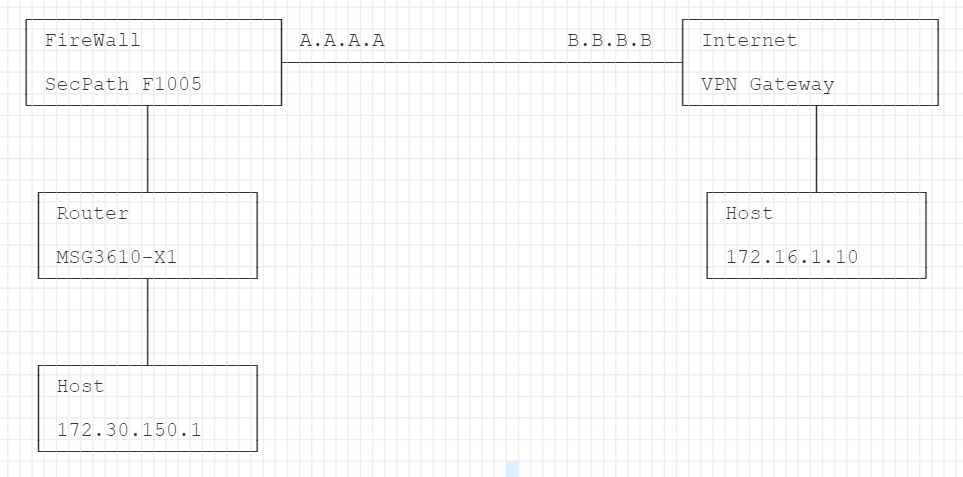

通过本地防火墙公网IP口连接腾讯云互联网VPN网关,本地使用IPsec保护隧道接口上的报文方式配置,可以正常完成协商、建立隧道,但是本地和云端主机不能互通。

在防火墙上抓包, 验证情况:

1. 云端主机ping本地主机,可以发现B.B.B.B -> A.A.A.A 的ESP协议报文,云端主机echo包已送至防火墙

2. 无论云端主机ping本地主机,或本地主机ping云端主机,均未发现 A.A.A.A -> B.B.B.B ESP报文,本地主机echo包未送至IPsec隧道

3. 即使双方不ping,可以发现 B.B.B.B -> A.A.A.A、 A.A.A.A -> B.B.B.B的ISAKMP报文,双方网关保持隧道通信功能正常

其他配置情况

本地防火墙配置了Outbound DNAT、Outbound Load Balance功能,已试图通过策略规避流量。配置摘要如下

## 防火墙

# 接口

int tunnel 0

ip address 172.30.254.254 24

source A.A.A.A

destination B.B.B.B

tunnel protection ipsec profile profile-1

# IPSec隧道协商成功,IPSec profile、IKE profile配置略

# 路由

ip route-static 172.16.0.0 16 tun0 B.B.B.B

# 其它路由172.30转发至路由器(内网工作正常,配置略)

# 负载均衡

# 配置ACL转发(虚拟)内网所有流量

acl advanced 3000

rule 0 permit ip destination 172.16.0.0 0.15.255.255

NAT global-policy information:

Totally 1 NAT global-policy rules.

DestIP subnet : 172.16.0.0 16

DNAT action:

NO-NAT

NAT counting : 0

Config status: Active

# 接口上配置NAT地址不转换

# 配置ACL

acl advanced 3006

rule 0 deny ip source 172.31.0.0 0.0.255.255 destination 172.16.0.0 0.0.255.255

rule 5 deny ip source 172.30.0.0 0.0.255.255 destination 172.16.0.0 0.0.255.255

rule 10 permit ip

# 接口上配置动态地址转换规则

Interface GigabitEthernet1/0/10 # 与对端VPN网关连接的外网接口

nat outbound 3006 # 应用Acl 3006

# 其它配置略...

### 路由器

默认路由转发至防火墙

组网及组网描述:

- 2022-05-24提问

- 举报

-

(0)

最佳答案

本地使用IPsec保护隧道接口上的报文方式,ipsec 框架应用于tunnel接口

tunnel protection ipsec profile profile-1

- 2022-05-24回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论