MSG360-10 怎么配置802.1x认证和本地radius对接

- 0关注

- 1收藏,2164浏览

问题描述:

本地有个radius,使用微软的ad搭建的,想配合这个ac做802.1x认证,有没有手册

组网及组网描述:

- 2022-07-05提问

- 举报

-

(0)

您好,参考

有线:

1.12.1 802.1X认证配置举例

1. 组网需求

用户通过Device的端口GigabitEthernet1/0/1接入网络,设备对该端口接入的用户进行802.1X认证以控制其访问Internet,具体要求如下:

· 由两台RADIUS服务器组成的服务器组与Device相连,其IP地址分别为10.1.1.1/24和10.1.1.2/24,使用前者作为主认证/计费服务器,使用后者作为备份认证/计费服务器。

· 端口GigabitEthernet1/0/1下的所有接入用户均需要单独认证,当某个用户下线时,也只有该用户无法使用网络。

· 认证时,首先进行RADIUS认证,如果RADIUS服务器没有响应则进行本地认证。

· 所有接入用户都属于同一个ISP域bbb。

· Device与RADIUS认证服务器交互报文时的共享密钥为name、与RADIUS计费服务器交互报文时的共享密钥为money。

2. 组网图

图1-12 802.1X认证组网图

3. 配置步骤

· 下述配置步骤中包含了若干AAA/RADIUS协议的配置命令,关于这些命令的详细介绍请参见“安全命令参考”中的“AAA”。

· 完成802.1X客户端的配置。若使用H3C iNode 802.1X客户端,为保证备选的本地认证可成功进行,请确认802.1X连接属性中的“上传客户端版本号”选项未被选中。

· 完成RADIUS服务器的配置,添加用户帐户,保证用户的认证/授权/计费功能正常运行。

(1) 配置各接口的IP地址(略)

# 添加网络接入类本地用户,用户名为localuser,密码为明文输入的localpass。(此处添加的本地用户的用户名和密码需要与服务器端配置的用户名和密码保持一致,本例中的localuser仅为示例,请根据实际情况配置)

[Device] local-user localuser class network

[Device-luser-network-localuser] password simple localpass

# 配置本地用户的服务类型为lan-access。

[Device-luser-network-localuser] service-type lan-access

[Device-luser-network-localuser] quit

# 创建RADIUS方案radius1并进入其视图。

[Device] radius scheme radius1

# 配置主认证/计费RADIUS服务器的IP地址。

[Device-radius-radius1] primary authentication 10.1.1.1

[Device-radius-radius1] primary accounting 10.1.1.1

# 配置备份认证/计费RADIUS服务器的IP地址。

[Device-radius-radius1] secondary authentication 10.1.1.2

[Device-radius-radius1] secondary accounting 10.1.1.2

# 配置Device与认证/计费RADIUS服务器交互报文时的共享密钥。

[Device-radius-radius1] key authentication simple name

[Device-radius-radius1] key accounting simple money

# 配置发送给RADIUS服务器的用户名不携带域名。

[Device-radius-radius1] user-name-format without-domain

[Device-radius-radius1] quit

发送给服务器的用户名是否携带域名与服务器端是否接受携带域名的用户名以及服务器端的配置有关:

· 若服务器端不接受携带域名的用户名,或者服务器上配置的用户认证所使用的服务不携带域名后缀,则Device上指定不携带用户名(without-domain);

· 若服务器端可接受携带域名的用户名,且服务器上配置的用户认证所使用的服务携带域名后缀,则Device上指定携带用户名(with-domain)。

# 创建域bbb并进入其视图。

# 配置802.1X用户使用RADIUS方案radius1进行认证、授权、计费,并采用local作为备选方法。

[Device-isp-bbb] authentication lan-access radius-scheme radius1 local

[Device-isp-bbb] authorization lan-access radius-scheme radius1 local

[Device-isp-bbb] accounting lan-access radius-scheme radius1 local

[Device-isp-bbb] quit

# 开启端口GigabitEthernet1/0/1的802.1X。

[Device] interface gigabitethernet 1/0/1

[Device-GigabitEthernet1/0/1] dot1x

# 配置端口的802.1X接入控制方式为mac-based(该配置可选,因为端口的接入控制在缺省情况下就是基于MAC地址的)。

[Device-GigabitEthernet1/0/1] dot1x port-method macbased

# 指定端口上接入的802.1X用户使用强制认证域bbb。

[Device-GigabitEthernet1/0/1] dot1x mandatory-domain bbb

[Device-GigabitEthernet1/0/1] quit

# 开启全局802.1X。

4. 验证配置

使用命令display dot1x interface可以查看端口GigabitEthernet1/0/1上的802.1X的配置情况。当802.1X用户输入正确的用户名和密码成功上线后,可使用命令display dot1x sessions查看到上线用户的连接情况。

无线

Switch作为DHCP server为AP和Client分配IP地址,要求:

· 对无线用户进行802.1X认证。

· 客户端链路层认证使用开放式系统认证。

图1 本地802.1X认证组网图

注意事项

· 本地802.1X认证不支持数据加密功能。

· 本地802.1X认证不支持EAP中继认证方式。

· 目前,无线客户端只支持采用iNode智能客户端进行本地802.1X认证。

1 配置AC

(1) 配置AC的接口

# 创建VLAN 100以及对应的VLAN接口,并为该接口配置IP地址。AP将获取该IP地址与AC建立CAPWAP隧道。

<AC> system-view

[AC] vlan 100

[AC-vlan100] quit

[AC] interface vlan-interface 100

[AC-Vlan-interface100] ip address 2.2.2.1 24

[AC-Vlan-interface100] quit

# 创建VLAN 200及其对应的VLAN接口,并为该接口配置IP地址。Client将使用该VLAN接入无线网络。

[AC] vlan 200

[AC-vlan200] quit

[AC] interface vlan-interface 200

[AC-Vlan-interface200] ip address 2.2.1.1 24

[AC-Vlan-interface200] quit

(2) 配置本地用户

# 配置本地用户,用户名为localuser,密码为明文输入的localpass。

[AC] local-user localuser class network

[AC-luser-network-localuser] password simple localpass

# 配置本地用户的服务类型为lan-access。

[AC-luser-network-localuser] service-type lan-access

[AC-luser-network-localuser] quit

(3) 配置ISP域

# 创建名为bbb的ISP域并进入其视图。

[AC] domain bbb

# 为802.1X用户配置AAA认证方法为本地认证、授权和计费。

[AC-isp-bbb] authentication lan-access local

[AC-isp-bbb] authorization lan-access local

[AC-isp-bbb] accounting lan-access local

[AC-isp-bbb] quit

(4) 配置802.1X认证

# 配置802.1X系统的认证方法为CHAP。

[AC] dot1x authentication-method chap

(5) 配置无线服务模板

# 创建无线服务模板service,并进入无线服务模板视图。

[AC] wlan service-template service

# 配置SSID为service。

[AC-wlan-st-service] ssid service

# 配置无线服务模板VLAN为200。

[AC-wlan-st-service] vlan 200

# 配置用户接入认证模式为802.1X。

[AC-wlan-st-service] client-security authentication-mode dot1x

# 配置802.1X用户使用认证域为bbb。

[AC-wlan-st-service] dot1x domain bbb

# 使能无线服务模板。

[AC-wlan-st-service] service-template enable

[AC-wlan-st-service] quit

# 创建AP,配置AP名称为office,型号名称选择WA4320i-ACN,并配置序列号210235A1GQC158004457。

[AC] wlan ap office model WA4320i-ACN

[AC-wlan-ap-office] serial-id 210235A1GQC158004457

# 进入Radio 1视图。

[AC-wlan-ap-office] radio 1

# 将无线服务模板service绑定到radio 1,并开启射频。

[AC-wlan-ap-office-radio-1] service-template service

[AC-wlan-ap-office-radio-1] radio enable

[AC-wlan-ap-office-radio-1] quit

[AC-wlan-ap-office] quit

2 配置Switch

# 创建VLAN 100,用于转发AC和AP间CAPWAP隧道内的流量。

<Switch> system-view

[Switch] vlan 100

[Switch-vlan100] quit

# 创建VLAN 200,用于转发Client无线报文。

[Switch] vlan 200

[Switch-vlan200] quit

# 配置Switch与AC相连的GigabitEthernet1/0/1接口的属性为Trunk,允许VLAN 100和VLAN 200通过。

[Switch] interface gigabitethernet 1/0/1

[Switch-GigabitEthernet1/0/1] port link-type trunk

[Switch-GigabitEthernet1/0/1] port trunk permit vlan 100 200

[Switch-GigabitEthernet1/0/1] quit

# 配置Switch与AP相连的GigabitEthernet1/0/2接口属性为Access,并允许VLAN 100通过。

[Switch] interface gigabitethernet 1/0/2

[Switch-GigabitEthernet1/0/2] port link-type access

[Switch-GigabitEthernet1/0/2] port access vlan 100

# 使能PoE功能。

[Switch-GigabitEthernet1/0/2] poe enable

[Switch-GigabitEthernet1/0/2] quit

# 配置VLAN 100接口的IP地址。

[Switch] interface vlan-interface 100

[Switch-Vlan-interface100] ip address 2.2.2.100 255.255.255.0

[Switch-Vlan-interface100] quit

# 配置VLAN 200接口的IP地址。

[Switch] interface vlan-interface 200

[Switch-Vlan-interface200] ip address 2.2.1.2 255.255.255.0

[Switch-Vlan-interface200] quit

# 配置DHCP地址池100,用于为AP分配IP地址。

[Switch] dhcp server ip-pool 100

[Switch-dhcp-pool-100] network 2.2.2.0 mask 255.255.255.0

[Switch-dhcp-pool-100] gateway-list 2.2.2.1

[Switch-dhcp-pool-100] quit

# 配置DHCP地址池200,用于为Client分配IP地址。

[Switch] dhcp server ip-pool 200

[Switch-dhcp-pool-200] network 2.2.1.0 mask 255.255.255.0

[Switch-dhcp-pool-200] gateway-list 2.2.1.1

[Switch-dhcp-pool-200] quit

3 配置iNode智能客户端

下面以iNode为例(使用iNode版本为:iNode PC 7.1),说明本地802.1x认证中iNode的基本配置。

(1) 无线连接

# 打开iNode智能客户端,单击“无线连接”。

图1 打开iNode智能客户端

# 单击无线连接右上角的小三角按钮,显示可用的无线SSID。

图1 无线连接

# 双击SSID为service的无线服务,进行无线网络连接。

图1 无线网络连接

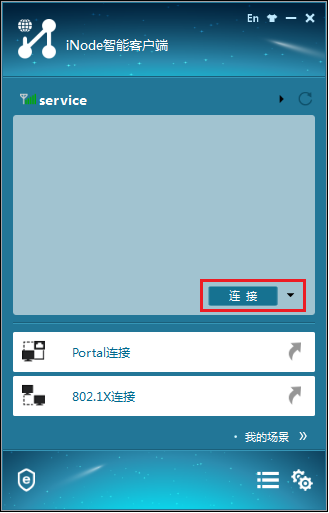

# 单击窗口中的<连接>按钮,接入无线网络。

图1 无线网络连接

配置802.1X认证

# 无线连接成功后,单击“802.1X连接”,进行802.1X认证。

图1 802.1X连接

# 输入用户名和密码,用户名和密码应与配置的本地认证用户名和密码相同。

图1 输入用户名和密码

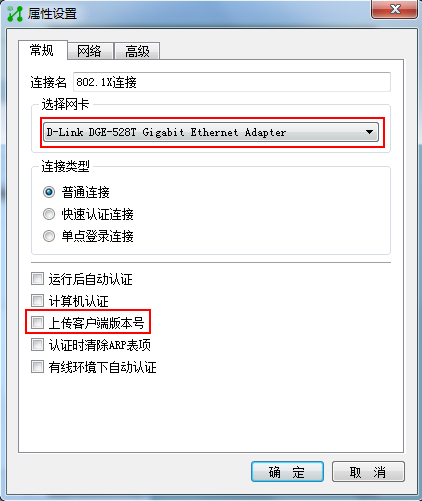

# 单击“连接”右侧的倒三角,然后单击“属性”,进入属性设置对话框,选择当前使用的无线网卡,然后将“上传客户端版本号”前面的勾去掉,单击<确定>按钮。

图1 属性设置

# 最后,单击802.1X连接页面的<连接>按钮,即可进行802.1X认证。

图1 802.1X认证成功

验证配置

# 当无线用户通过802.1X认证成功并上线之后,AC上可以通过display dot1x connection命令看到上线用户的连接情况。

[AC] display dot1x connection

User MAC address : 0015-00bf-e84d

AP name : office

Radio ID : 1

SSID : service

BSSID : 741f-4ad4-1fe0

Username : localuser

Authentication domain : bbb

IPv4 address : 2.2.1.3

Authentication method : CHAP

Initial VLAN : 200

Authorization VLAN : 200

Authorization ACL number : N/A

Authorization user profile : N/A

Termination action : N/A

Session timeout period : N/A

Online from : 2015/12/04 17:37:55

Online duration : 0h 4m 20s

# AC上可以通过display wlan service-template service命令查看无线服务模板信息。

[AC] display wlan service-template service

Service template name : service

SSID : service

SSID-hide : Disabled

User-isolation : Disabled

Service template status : Enabled

Maximum clients per BSS : Not configured

Frame format : Dot3

Seamless roam status : Disabled

Seamless roam RSSI threshold : 50

Seamless roam RSSI gap : 20

VLAN ID : 200

AKM mode : Not configured

Security IE : Not configured

Cipher suite : Not configured

TKIP countermeasure time : 0 sec

PTK lifetime : 43200 sec

GTK rekey : Enabled

GTK rekey method : Time-based

GTK rekey time : 86400 sec

GTK rekey client-offline : Disabled

User authentication mode : 802.1X

Intrusion protection : Disabled

Intrusion protection mode : Temporary-block

Temporary block time : 180 sec

Temporary service stop time : 20 sec

Fail VLAN ID : Not configured

802.1X handshake : Disabled

802.1X handshake secure : Disabled

802.1X domain : bbb

MAC-auth domain : Not configured

Max 802.1X users : 4096

Max MAC-auth users : 4096

802.1X re-authenticate : Disabled

Authorization fail mode : Online

Accounting fail mode : Online

Authorization : Permitted

Key derivation : SHA1

PMF status : Disabled

Hotspot policy number : Not configured

Forwarding policy status : Disabled

Forwarding policy name : Not configured

FT status : Disabled

QoS trust : Port

QoS priority : 0

- 2022-07-05回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论