WX3010E配置NAT

- 0关注

- 1收藏,2505浏览

问题描述:

控制器DHCP可以给电脑 AP 分配IP地址

连接电脑 AP发的信号 不能通外网

NAT需要怎么配置 在WEB管理里面

对这种控制器不懂

配置尽量详细点

组网及组网描述:

- 2022-07-08提问

- 举报

-

(0)

最佳答案

内网用户通过NAT地址访问外网配置举例(地址不重叠)

1. 组网需求

· 某公司内网使用的IP地址为192.168.0.0/16。

· 该公司拥有202.38.1.2和202.38.1.3两个外网IP地址。

· 需要实现,内部网络中192.168.1.0/24网段的用户可以访问Internet,其它网段的用户不能访问Internet。使用的外网地址为202.38.1.2和202.38.1.3。

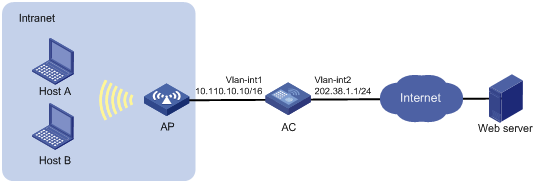

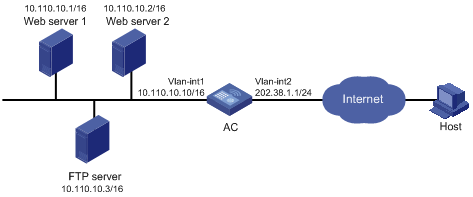

2. 组网图

图2-2 内网用户通过NAT访问外网配置组网图(地址不重叠)

3. 配置步骤

# 按照组网图配置各接口的IP地址,具体配置过程略。

# 配置地址组0,包含两个外网地址202.38.1.2和202.38.1.3。

<Router> system-view

[Router] nat address-group 0

[Router-address-group-0] address 202.38.1.2 202.38.1.3

[Router-address-group-0] quit

# 配置ACL 2000,仅允许对内部网络中192.168.1.0/24网段的用户报文进行地址转换。

[Router] acl basic 2000

[Router-acl-ipv4-basic-2000] rule permit source 192.168.1.0 0.0.0.255

[Router-acl-ipv4-basic-2000] quit

# 在接口GigabitEthernet1/0/2上配置出方向动态地址转换,允许使用地址组0中的地址对匹配ACL 2000的报文进行源地址转换,并在转换过程中使用端口信息。

[Router] interface gigabitethernet 1/0/2

[Router-GigabitEthernet1/0/2] nat outbound 2000 address-group 0

4. 验证配置

以上配置完成后,Host A能够访问WWW server,Host B和Host C无法访问WWW server。通过查看如下显示信息,可以验证以上配置成功。

[Router] display nat all

NAT address group information:

Totally 1 NAT address groups.

Address group ID: 0:

Port range: 1-65535

Address information:

Start address End address

202.38.1.2 202.38.1.3

NAT outbound information:

Totally 1 NAT outbound rules.

Interface: GigabitEthernet1/0/2

ACL: 2000

Address group ID: 0

Port-preserved: N NO-PAT: N Reversible: N

Service card: Slot 2

Config status: Active

Global flow-table status: Active

NAT logging:

Log enable : Disabled

Flow-begin : Disabled

Flow-end : Disabled

Flow-active : Disabled

Port-block-assign : Disabled

Port-block-withdraw : Disabled

Alarm : Disabled

NO-PAT IP usage : Disabled

NAT mapping behavior:

Mapping mode : Address and Port-Dependent

ACL : ---

Config status: Active

NAT ALG:

DNS : Enabled

FTP : Enabled

H323 : Enabled

ICMP-ERROR : Enabled

ILS : Enabled

MGCP : Enabled

NBT : Enabled

PPTP : Enabled

RTSP : Enabled

RSH : Enabled

SCCP : Enabled

SIP : Enabled

SQLNET : Enabled

TFTP : Enabled

XDMCP : Enabled

Static NAT load balancing: Disabled

# 通过以下显示命令,可以看到Host A访问WWW server时生成NAT会话信息。

[Router] display nat session verbose

Slot 0:

Total sessions found: 0

Slot 2:

Initiator:

Source IP/port: 192.168.1.10/52992

Destination IP/port: 200.1.1.10/2048

DS-Lite tunnel peer: -

VPN instance/VLAN ID/Inline ID: -/-/-

Protocol: ICMP(1)

Inbound interface: GigabitEthernet1/0/1

Responder:

Source IP/port: 200.1.1.10/4

Destination IP/port: 202.38.1.3/0

DS-Lite tunnel peer: -

VPN instance/VLAN ID/Inline ID: -/-/-

Protocol: ICMP(1)

Inbound interface: GigabitEthernet1/0/2

State: ICMP_REPLY

Application: INVALID

Rule ID: -/-/-

Rule name:

Start time: 2012-08-15 14:53:29 TTL: 12s

Initiator->Responder: 1 packets 84 bytes

Responder->Initiator: 1 packets 84 bytes

Total sessions found: 1

- 2022-07-08回答

- 评论(0)

- 举报

-

(0)

14.9 NAT典型配置举例

14.9.1 地址转换典型配置举例

1. 组网需求

一个公司拥有202.38.1.1/24至202.38.1.3/24三个公网IP地址,内部网址为10.110.0.0/16。通过配置NAT使得仅内部网络中10.110.10.0/24网段的用户可以访问Internet。

2. 配置Device

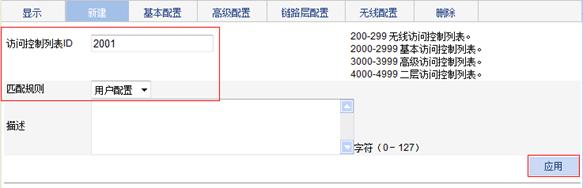

(1) 配置ACL 2001,仅允许内部网络中10.110.10.0/24网段的用户可以访问Internet。

步骤1:在导航栏中选择“QoS > ACL IPv4”。

步骤2:单击“新建”页签。

步骤3:如下图所示,输入访问控制列表ID为“2001”。

步骤4:单击<应用>按钮完成操作。

步骤5:单击“基本配置”页签。

步骤6:进行如下配置,如下图所示。

· 访问控制列表选择“2001”。

· 选中“源IP地址”前的复选框,输入源IP地址为“10.110.10.0”,输入源地址通配符为“0.0.0.255”。

步骤7:单击<新建>按钮完成操作。

图14-17 配置ACL 2001的规则允许10.110.10.0/24网段的用户访问Internet

步骤8:如下图所示,选择操作为“禁止”。

步骤9:单击<新建>按钮完成操作。

图14-18 配置ACL 2001的规则禁止其他用户访问Internet

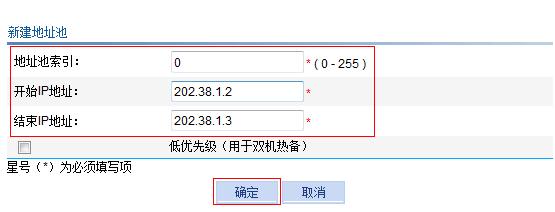

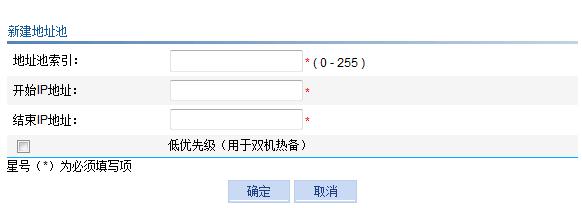

(2) 配置NAT地址池0,包括两个公网地址202.38.1.2和202.38.1.3。

步骤1:在导航栏中选择“网络 > NAT”,默认进入“动态地址转换”页签的页面。

步骤2:在“地址池”中单击<新建>按钮。

步骤3:进行如下配置,如下图所示。

· 输入地址池索引为“0”。

· 输入开始IP地址为“202.38.1.2”。

· 输入结束IP地址为“202.38.1.3”。

步骤4:单击<确定>按钮完成操作。

图14-19 配置NAT地址池0

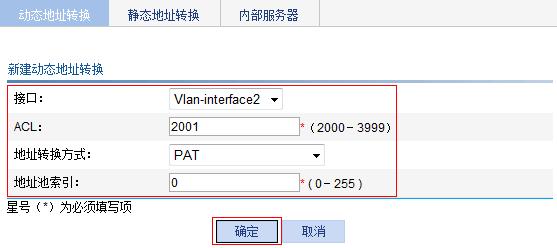

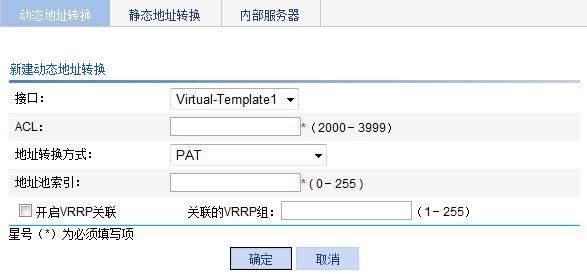

步骤1:在“地址转换关联”中单击<新建>按钮。

步骤2:进行如下配置,如下图所示。

· 选择接口为“Vlan-interface2”。

· 输入ACL为“2001”。

· 选择地址转换方式为“PAT”。

· 输入地址池索引为“0”。

步骤3:单击<确定>按钮完成操作。

14.9.2 内部服务器典型配置举例

1. 组网需求

某公司内部对外提供Web和FTP服务,而且提供两台Web服务器。公司内部网址为10.110.0.0/16。其中,内部FTP服务器地址为10.110.10.3/16,内部Web服务器1的IP地址为10.110.10.1/16,内部Web服务器2的IP地址为10.110.10.2/16。公司拥有202.38.1.1/24至202.38.1.3/24三个IP地址。需要实现如下功能:

· 选用202.38.1.1作为公司对外提供服务的IP地址,Web服务器2对外采用8080端口。

2. 配置Device

(1) 配置内部FTP服务器。

步骤1:在导航栏中选择“网络 > NAT”,单击“内部服务器”页签。

步骤2:在“内部服务器转换”中单击<新建>按钮。

步骤3:进行如下配置,如下图所示。

· 选择接口为“Vlan-interface2”。

· 选中“指定IP地址”前的单选按钮,输入外部IP地址为“202.38.1.1”。

· 选中“外部端口”单文本框前的单选按钮,输入外部端口为“21”。

· 在“内部IP地址”单文本框中输入“10.110.10.3”。

· 选择服务为“ftp”。

步骤4:单击<确定>按钮完成操作。

(2) 配置内部Web服务器1。

步骤1:在“内部服务器转换”中单击<新建>按钮。

步骤2:进行如下配置,如下图所示。

· 选择接口为“Vlan-interface2”。

· 选中“指定IP地址”前的单选按钮,输入外部IP地址为“202.38.1.1”。

· 选中“外部端口”单文本框前的单选按钮,输入外部端口为“80”。

· 在“内部IP地址”单文本框中输入“10.110.10.1”。

步骤3:单击<确定>按钮完成操作。

图14-23 配置内部Web服务器1

(3) 配置内部Web服务器2。

步骤1:在“内部服务器转换”中单击<新建>按钮。

步骤2:进行如下配置,如下图所示。

· 选择接口为“Vlan-interface2”。

· 选中“指定IP地址”前的单选按钮,输入外部IP地址为“202.38.1.1”。

· 选中“外部端口”单文本框前的单选按钮,输入外部端口为“8080”。

· 在“内部IP地址”单文本框中输入“10.110.10.2”。

步骤3:单击<确定>按钮完成操作。

图14-24 配置内部Web服务器2

- 2022-07-08回答

- 评论(0)

- 举报

-

(0)

暂无评论

H3C无线控制器产品 Web网管配置指导(E3703P61 R2509P61 R3709P61 R2609P61 R3509P61 R3120P17)-6W115_网络-新华三集团-H3C

14.3 配置地址池

(1) 在导航栏中选择“网络 > NAT”,进入如下图所示的页面。

单击地址转换关联列表中的ACL ID的链接,进入该ACL的规则页面,可以查看该ACL规则的具体信息,可以新建、删除该ACL的规则。详细配置请参见“QoS > ACL IPv4”。

(2) 在“地址池”中单击<新建>按钮,进入新建地址池的配置页面,如下图所示。

(4) 单击<确定>按钮完成操作。

开始IP地址 | |

结束IP地址 | 设置地址池的结束IP地址,必须大于或等于开始IP地址 |

14.4 配置动态地址转换

(1) 在导航栏中选择“网络 > NAT”,进入如图14-5所示的页面。

(2) 在“地址转换关联”中单击<新建>按钮,进入新建动态地址转换的配置页面,如下图所示。

(4) 单击<确定>按钮完成操作。

不能将同一个ACL与不同的NAT地址池关联,且同一个ACL不能既与某个NAT地址池关联,又配置为Easy IP方式 某些设备上的关联ACL配置需遵循限制:同一接口下引用的ACL中所定义的规则之间不允许冲突,源IP地址信息、目的IP地址信息以及VPN实例信息完全相同,即认为冲突;对于关联基本ACL(ACL序号为2000~2999)的情况,只要源地址信息、VPN实例信息相同即认为冲突 | |

· PAT:表示NAPT方式,将ACL和NAT地址池关联,同时转换数据包的IP地址和端口信息 · No-PAT:表示多对多地址转换方式,将ACL和NAT地址池关联,只转换数据包的IP地址,不使用端口信息 · Easy IP:表示Easy IP方式,直接使用接口的IP地址作为转换后的地址,利用ACL控制哪些地址可以进行地址转换 | |

设置动态地址转换策略中的NAT地址池的地址池索引 可输入的地址池索引必须先通过配置NAT地址池来配置 当地址转换方式选择为“Easy IP”时,不需设置地址池索引 | |

开启VRRP关联 | 设置是否将该接口动态地址转换与VRRP备份组相关联,并指定所关联的VRRP备份组 · 需要保证同一个接口下的相同地址池所关联的VRRP组相同,否则系统默认该地址池与组号最大的VRRP组进行关联 · 需要为两台设备配置相同的VRRP备份组,同时将动态地址转换策略与该VRRP备份组相关联,以保证双机热备业务的正常切换 |

关联的VRRP组 |

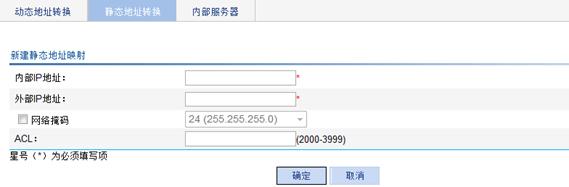

14.5 配置静态地址映射

(1) 在导航栏中选择“网络 > NAT”,单击“静态地址转换”页签,进入如下图所示的页面。

(2) 在“静态地址映射”中单击<新建>按钮,进入新建静态地址映射的配置页面,如下图所示。

(4) 单击<确定>按钮完成操作。

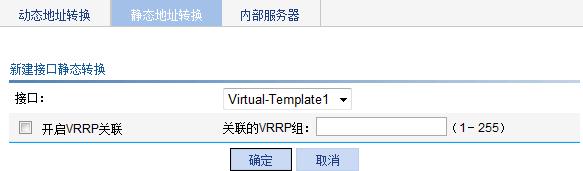

14.6 配置接口静态地址转换

(1) 在导航栏中选择“网络 > NAT”,单击“静态地址转换”页签,进入如图14-8所示的页面。

(2) 在“接口静态转换”中单击<新建>按钮,进入新建接口静态地址转换的配置页面,如下图所示。

(4) 单击<确定>按钮完成操作。

开启VRRP关联 | 设置是否将该接口静态地址转换与VRRP备份组相关联,并指定所关联的VRRP备份组 当网络中由两台设备同时完成双机热备和静态地址转换功能时,需要为两台设备配置相同的VRRP备份组,同时将静态地址转换策略与该VRRP备份组相关联,以保证双机热备业务的正常切换 |

关联的VRRP组 |

14.7 配置内部服务器

(1) 在导航栏中选择“网络 > NAT”,单击“内部服务器”页签,进入如下图所示的页面。

(2) 在“内部服务器转换”中单击<新建>按钮,进入简单方式新建内部服务器的配置页面,如下图所示。

(4) 单击<确定>按钮完成操作。

(5) 进入简单方式新建内部服务器的配置页面后,单击<高级配置>按钮,进入高级方式新建内部服务器的配置页面,如下图所示。

(7) 单击<确定>按钮完成操作。

表14-8 新建内部服务器的详细配置(包括简单和高级配置的所有配置项)

设置IP协议承载的协议类型(仅高级配置支持此配置项) 进行内部服务器高级配置时,当协议类型选择的不是6(TCP)或17(UDP)时,只能设置内部IP地址与外部IP地址的一一对应的关系,外部端口和内部端口配置项不可用 | |

外部IP地址 | 可以选择手工指定一个IP地址;或者选择一个接口,使用该接口的IP地址 |

· 对于简单配置:选择单文本框,表示一个固定的端口,0表示与指定服务的缺省端口一致,若所选的服务为any(TCP)或any(UDP),则外部端口为任意端口;选择双文本框,表示一个端口范围,和内部IP地址范围构成一一对应的关系 · 对于高级配置,当协议类型选择6(TCP)或17(UDP)时才需要设置外部端口:选择单文本框,表示一个固定的端口,0表示与指定的内部端口一致;选择双文本框,表示一个端口范围,和内部IP地址范围构成一一对应的关系 | |

内部IP地址 | · 对于简单配置:当外部端口选择单文本框时,内部IP地址也是在单文本框中进行设置,表示一个固定的IP地址;当外部端口选择双文本框,内部IP地址也是在双文本框中进行设置,表示一组连续的地址范围,和外部端口范围构成一一对应的关系,地址范围的数量必须和外部端口范围的数量相同 · 对于高级配置:当协议类型选择的不是6(TCP)或17(UDP),或者外部端口选择单文本框时,内部IP地址是在单文本框中进行设置,表示一个固定的IP地址;当协议类型选择6(TCP)或17(UDP)且外部端口选择双文本框时,内部IP地址是在双文本框中进行设置,表示一组连续的地址范围,和外部端口范围构成一一对应的关系,地址范围的数量必须和外部端口范围的数量相同 |

当协议类型选择6(TCP)或17(UDP)时可以配置此项,0表示任何类型的服务都提供,相当于外部IP地址和内部IP地址之间有一个静态的连接 | |

开启VRRP关联 | 设置是否将该接口内部服务器与VRRP备份组相关联,并指定所关联的VRRP备份组 · 需要保证同一个接口下的内部服务器的公网地址所关联的VRRP组相同,否则系统默认该公网地址与组号最大的VRRP组进行关联 · 需要为两台设备配置相同的VRRP备份组,同时将内部服务器策略与该VRRP备份组相关联,以保证双机热备业务的正常切换 |

关联的VRRP组 |

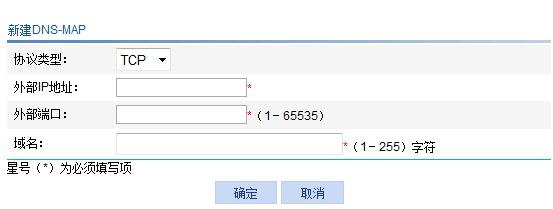

14.8 配置DNS mapping

(1) 在导航栏中选择“网络 > NAT”,单击“内部服务器”页签,进入如图14-11所示的页面。

(2) 在“DNS-MAP”中单击<新建>按钮,进入新建DNS mapping的配置页面,如下图所示。

(3) 配置DNS mapping,详细配置如下表所示。

(4) 单击<确定>按钮完成操作。

表14-9 新建DNS mapping的详细配置

14.9 NAT典型配置举例

14.9.1 地址转换典型配置举例

1. 组网需求

一个公司拥有202.38.1.1/24至202.38.1.3/24三个公网IP地址,内部网址为10.110.0.0/16。通过配置NAT使得仅内部网络中10.110.10.0/24网段的用户可以访问Internet。

2. 配置Device

(1) 配置ACL 2001,仅允许内部网络中10.110.10.0/24网段的用户可以访问Internet。

步骤1:在导航栏中选择“QoS > ACL IPv4”。

步骤2:单击“新建”页签。

步骤3:如下图所示,输入访问控制列表ID为“2001”。

步骤4:单击<应用>按钮完成操作。

步骤5:单击“基本配置”页签。

步骤6:进行如下配置,如下图所示。

· 访问控制列表选择“2001”。

· 选中“源IP地址”前的复选框,输入源IP地址为“10.110.10.0”,输入源地址通配符为“0.0.0.255”。

步骤7:单击<新建>按钮完成操作。

图14-17 配置ACL 2001的规则允许10.110.10.0/24网段的用户访问Internet

步骤8:如下图所示,选择操作为“禁止”。

步骤9:单击<新建>按钮完成操作。

图14-18 配置ACL 2001的规则禁止其他用户访问Internet

(2) 配置NAT地址池0,包括两个公网地址202.38.1.2和202.38.1.3。

步骤1:在导航栏中选择“网络 > NAT”,默认进入“动态地址转换”页签的页面。

步骤2:在“地址池”中单击<新建>按钮。

步骤3:进行如下配置,如下图所示。

· 输入地址池索引为“0”。

· 输入开始IP地址为“202.38.1.2”。

· 输入结束IP地址为“202.38.1.3”。

步骤4:单击<确定>按钮完成操作。

图14-19 配置NAT地址池0

步骤1:在“地址转换关联”中单击<新建>按钮。

步骤2:进行如下配置,如下图所示。

· 选择接口为“Vlan-interface2”。

· 输入ACL为“2001”。

· 选择地址转换方式为“PAT”。

· 输入地址池索引为“0”。

步骤3:单击<确定>按钮完成操作。

- 2022-07-08回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论