问题描述:

配置流镜像时 ACL中可以添加deny ip 吗,像下面这样?

acl advanced name TEST

rule 0 permit ip destination A.A.A.A 0

rule 5 permit ip destination B.B.B.B 0

rule 100 deny ip

traffic classifier monitor_1

if-match acl name TEST

traffic behavior monitor_1

mirror-to interface ten-gigabitethernet 1/0/2

qos policy monitor_1

classifier monitor_1 behavior monitor_1

interface ten-gigabitethernet 1/0/1

qos apply policy monitor_1 inbound

为什么我在2口抓包抓不到A.A.A.A和b.b.b.b,反而只能抓到另外一个没有在acl中permit的ip

组网及组网描述:

- 2022-07-13提问

- 举报

-

(0)

流镜像配置举例

1. 组网需求

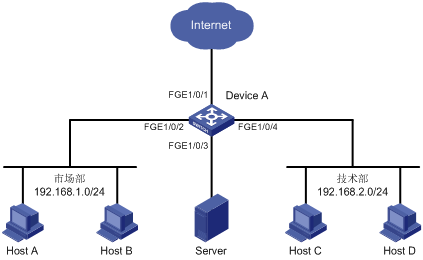

· 某公司内的各部门之间使用不同网段的IP地址,其中市场部和技术部分别使用192.168.1.0/24和192.168.2.0/24网段,该公司的工作时间为每周工作日的8点到18点。

· 通过配置流镜像,使Server可以监控技术部访问互联网的WWW流量,以及技术部在工作时间发往市场部的IP流量。

2. 组网图

图2-1 流镜像典型配置组网图

3. 配置步骤

# 定义工作时间:创建名为work的时间段,其时间范围为每周工作日的8点到18点。

<DeviceA> system-view

[DeviceA] time-range work 8:00 to 18:00 working-day

# 创建ACL 3000,并定义如下规则:匹配技术部访问WWW的报文,以及在工作时间由技术部发往市场部的IP报文。

[DeviceA] acl number 3000

[DeviceA-acl-adv-3000] rule permit tcp source 192.168.2.0 0.0.0.255 destination-port eq www

[DeviceA-acl-adv-3000] rule permit ip source 192.168.2.0 0.0.0.255 destination 192.168.1.0 0.0.0.255 time-range work

[DeviceA-acl-adv-3000] quit

# 创建流分类tech_c,并配置报文匹配规则为ACL 3000。

[DeviceA] traffic classifier tech_c

[DeviceA-classifier-tech_c] if-match acl 3000

[DeviceA-classifier-tech_c] quit

# 创建流行为tech_b,并配置流镜像到接口FortyGigE1/0/3。

[DeviceA] traffic behavior tech_b

[DeviceA-behavior-tech_b] mirror-to interface fortygige 1/0/3

[DeviceA-behavior-tech_b] quit

# 创建QoS策略tech_p,在策略中为流分类tech_c指定采用流行为tech_b。

[DeviceA] qos policy tech_p

[DeviceA-qospolicy-tech_p] classifier tech_c behavior tech_b

[DeviceA-qospolicy-tech_p] quit

# 将QoS策略tech_p应用到接口FortyGigE1/0/4的入方向上。

[DeviceA] interface fortygige 1/0/4

[DeviceA-FortyGigE1/0/4] qos apply policy tech_p inbound

[DeviceA-FortyGigE1/0/4] quit

4. 验证配置

配置完成后,用户可以通过Server监控技术部访问互联网的WWW流量,以及技术部在工作时间发往市场部的IP流量。

- 2022-07-13回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论