交换机实现vlan内部二层端口隔离

- 0关注

- 1收藏,4114浏览

问题描述:

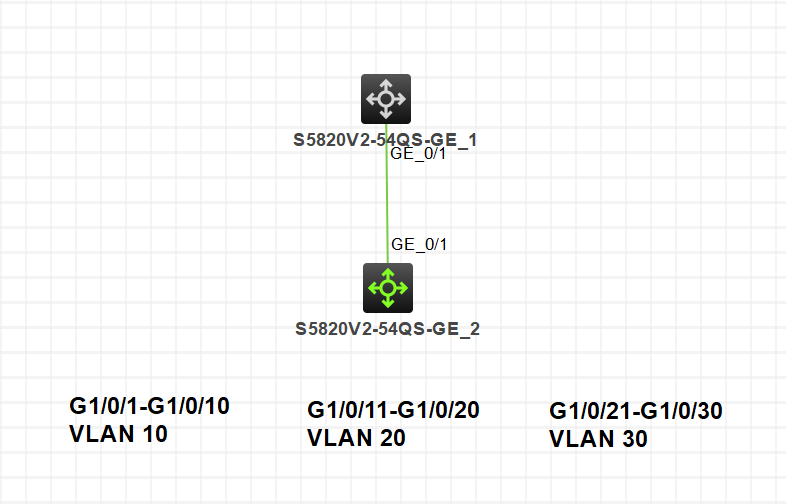

如下图:

交换机1-10口为vlan10,交换机11-20口为vlan 20,交换机21-30口为vlan30。

要求vlan10与vlan20可以和vlan30互相访问,但是vlan10与vlan20不可以互相访问并且vlan10与vlan20内部之间也不可相互访问。

目前要替换华为设备,华为设备采用mux vlan的方式实现该需求,我们的设备应该采用哪种配置方式可实现该需求。

private vlan 实现该需求较为困难,有没有其他类似与华为mux vlan的方式实现该需求。

组网及组网描述:

- 2022-07-15提问

- 举报

-

(0)

不同vlan是不同ip段吗?

如果是,可以通过包过滤实现,vlan20的11-20口做端口隔离;

如果是同一个段,地址固定可以用包过滤,地址不固定无法实现。

- 2022-07-15回答

- 评论(0)

- 举报

-

(0)

vlan10 vlan20内部之间不能互相访问,使用端口隔离实现,参考http://www.h3c.com/cn/d_202107/1427642_30005_0.htm

控制vlan10 vlan20 vlan30之间的访问使用ACL来实现。

- 2022-07-16回答

- 评论(0)

- 举报

-

(0)

暂无评论

您好,请知:

如果是跨网段不能互访,要使用ACL来实现。

如果是同网段不能互访且在同一个二层交换机上,可以使用端口隔离来实现,以下是配置案例:

1.4 端口隔离典型配置举例

1. 组网需求

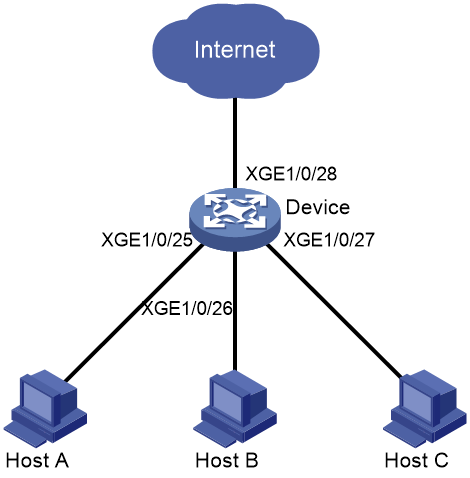

如图1-1所示,小区用户Host A、Host B、Host C分别与Device的端口Ten-GigabitEthernet1/0/25、Ten-GigabitEthernet1/0/26、Ten-GigabitEthernet1/0/27相连,Device设备通过Ten-GigabitEthernet1/0/28端口与外部网络相连。现需要实现小区用户Host A、Host B和Host C彼此之间二层报文不能互通,但可以和外部网络通信。

2. 组网图

3. 配置步骤

# 创建隔离组2。

<Device> system-view

[Device] port-isolate group 2

# 将端口Ten-GigabitEthernet1/0/25、Ten-GigabitEthernet1/0/26、Ten-GigabitEthernet1/0/27加入隔离组2。

[Device] interface ten-gigabitethernet 1/0/25

[Device-Ten-GigabitEthernet1/0/25] port-isolate enable group 2

[Device-Ten-GigabitEthernet1/0/25] quit

[Device] interface ten-gigabitethernet 1/0/26

[Device-Ten-GigabitEthernet1/0/26] port-isolate enable group 2

[Device-Ten-GigabitEthernet1/0/26] quit

[Device] interface ten-gigabitethernet 1/0/27

[Device-Ten-GigabitEthernet1/0/27] port-isolate enable group 2

[Device-Ten-GigabitEthernet1/0/27] quit

4. 验证配置

# 显示隔离组2中的信息。

[Device] display port-isolate group 2

Port isolation group information:

Group ID: 2

Group members:

Ten-GigabitEthernet1/0/25 Ten-GigabitEthernet1/0/26

Ten-GigabitEthernet1/0/27

以上信息显示Device上的端口Ten-GigabitEthernet1/0/25、Ten-GigabitEthernet1/0/26、Ten-GigabitEthernet1/0/27已经加入隔离组2,从而实现二层隔离,Host A、Host B和Host C彼此之间不能ping通。

- 2022-07-16回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论