防火墙策略路由冗余问题

- 0关注

- 1收藏,2279浏览

问题描述:

客户现场单台防火墙作为出口,两根线分别连接两个运营商,当时做的策略路由,规定部分流量走A线路,部分流量走B线路,现在目前客户有个需求,就是A线路断了可以让规定走A线路的那些业务转换到B线路,从而达到冗余的效果,这样的话是否需要将策略路由改成链路负载那种形式,有没有更好的办法呢?希望可以详细一点。

组网及组网描述:

客户现场单台防火墙作为出口,两根线分别连接两个运营商,当时做的策略路由,规定部分流量走A线路,部分流量走B线路,现在目前客户有个需求,就是A线路断了可以让规定走A线路的那些业务转换到B线路,从而达到冗余的效果,这样的话是否需要将策略路由改成链路负载那种形式,有没有更好的办法呢?希望可以详细一点。

- 2022-07-18提问

- 举报

-

(0)

最佳答案

您好,使用静态路由、Track与NQA联动,参考案例

1.9 Track典型配置举例

1.9.1 静态路由、Track与NQA联动配置举例

1. 组网需求

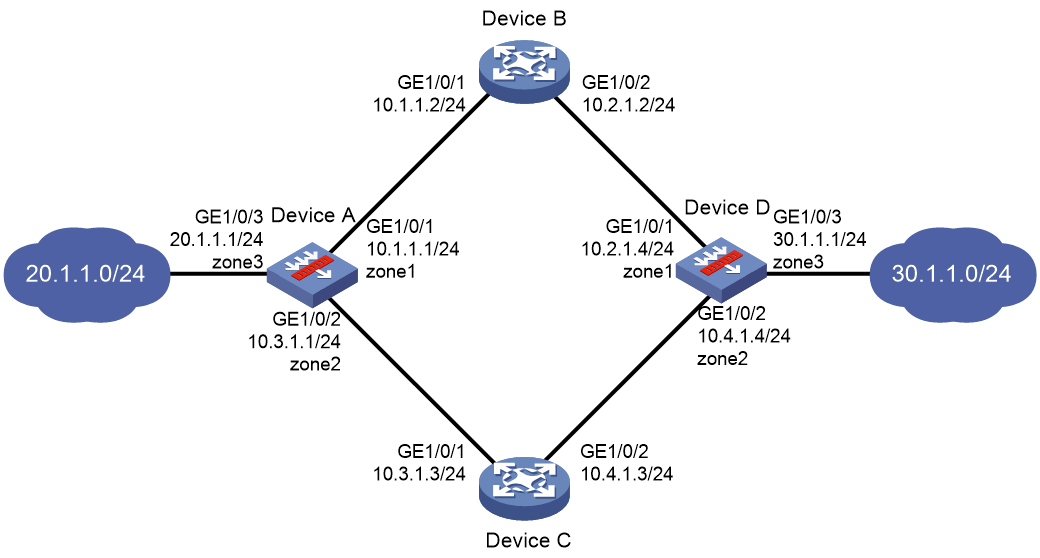

Device A、Device B、Device C和Device D连接了20.1.1.0/24和30.1.1.0/24两个网段,在设备上配置静态路由以实现两个网段的互通,并配置路由备份以提高网络的可靠性。

Device A作为20.1.1.0/24网段内主机的缺省网关,在Device A上存在两条到达30.1.1.0/24网段的静态路由,下一跳分别为Device B和Device C。这两条静态路由形成备份,其中:

· 下一跳为Device B的静态路由优先级高,作为主路由。该路由可达时,Device A通过Device B将报文转发到30.1.1.0/24网段。

· 下一跳为Device C的静态路由作为备份路由。

· 在Device A上通过静态路由、Track与NQA联动,实时判断主路由是否可达。当主路由不可达时,备份路由生效,Device A通过Device C将报文转发到30.1.1.0/24网段。

同样地,Device D作为30.1.1.0/24网段内主机的缺省网关,在Device D上存在两条到达20.1.1.0/24网段的静态路由,下一跳分别为Device B和Device C。这两条静态路由形成备份,其中:

· 下一跳为Device B的静态路由优先级高,作为主路由。该路由可达时,Device D通过Device B将报文转发到20.1.1.0/24网段。

· 下一跳为Device C的静态路由作为备份路由。

· 在Device D上通过静态路由、Track与NQA联动,实时判断主路由是否可达。当主路由不可达时,备份路由生效,Device D通过Device C将报文转发到20.1.1.0/24网段。

2. 组网图

图1-2 静态路由、Track与NQA联动配置组网图

3. 配置Device A

(1) 根据组网图中规划的信息,配置各接口的IP地址,具体配置步骤如下。

<DeviceA> system-view

[DeviceA] interface gigabitethernet 1/0/1

[DeviceA-GigabitEthernet1/0/1] ip address 10.1.1.1 255.255.255.0

[DeviceA-GigabitEthernet1/0/1] quit

请参考以上步骤配置其他接口的IP地址,具体配置步骤略。

(2) 根据组网图中规划的信息,配置静态路由。

¡ 配置到达30.1.1.0/24网段的主用路由:下一跳地址为10.1.1.2,优先级为缺省值60,该路由与Track项1关联。

¡ 配置到达30.1.1.0/24网段的备用路由:下一跳地址为10.3.1.3,优先级为80。

¡ 配置到达10.2.1.4/24网段的路由:下一跳地址为10.1.1.2,优先级为缺省值60,该路由为NQA探测报文路由。

[DeviceA] ip route-static 30.1.1.0 24 10.1.1.2 track 1

[DeviceA] ip route-static 30.1.1.0 24 10.3.1.3 preference 80

[DeviceA] ip route-static 10.2.1.4 24 10.1.1.2

(3) 请根据组网图中规划的信息,将接口加入对应的安全域。

[DeviceA] security-zone name untrust

[DeviceA-security-zone-Untrust] import interface gigabitethernet 1/0/1

[DeviceA-security-zone-Untrust] import interface gigabitethernet 1/0/2

[DeviceA-security-zone-Untrust] quit

[DeviceA] security-zone name trust

[DeviceA-security-zone-Trust] import interface gigabitethernet 1/0/3

[DeviceA-security-zone-Trust] quit

(4) 配置安全策略。

# 配置名称为trust-untrust的安全策规则,使20.1.1.0/24网段内主机可以访问30.1.1.0/24网段内主机。

[DeviceA] security-policy ip

[DeviceA-security-policy-ip] rule name trust-untrust

[DeviceA-security-policy-ip-1-trust-untrust] source-zone trust

[DeviceA-security-policy-ip-1-trust-untrust] destination-zone untrust

[DeviceA-security-policy-ip-1-trust-untrust] source-ip-subnet 20.1.1.0 24

[DeviceA-security-policy-ip-1-trust-untrust] destination-ip-subnet 30.1.1.0 24

[DeviceA-security-policy-ip-1-trust-untrust] action pass

[DeviceA-security-policy-ip-1-trust-untrust] quit

# 配置名称为untrust-trust的安全策规则,使30.1.1.0/24网段内主机可以访问20.1.1.0/24网段内主机。

[DeviceA-security-policy-ip] rule name untrust-trust

[DeviceA-security-policy-ip-2-untrust-trust] source-zone untrust

[DeviceA-security-policy-ip-2-untrust-trust] destination-zone trust

[DeviceA-security-policy-ip-2-untrust-trust] source-ip-subnet 30.1.1.0 24

[DeviceA-security-policy-ip-2-untrust-trust] destination-ip-subnet 20.1.1.0 24

[DeviceA-security-policy-ip-2-untrust-trust] action pass

[DeviceA-security-policy-ip-2-untrust-trust] quit

# 配置名称为nqalocalout的安全策规则,使DeviceA可以向DeviceD发送NQA探测报文。

[DeviceA-security-policy-ip] rule name nqalocalout

[DeviceA-security-policy-ip-3-nqalocalout] source-zone local

[DeviceA-security-policy-ip-3-nqalocalout] destination-zone untrust

[DeviceA-security-policy-ip-2-nqalocalout] service ping

[DeviceA-security-policy-ip-3-nqalocalout] action pass

[DeviceA-security-policy-ip-3-nqalocalout] quit

# 配置名称为nqalocalin的安全策规则,使DeviceA可以接收和处理DeviceD发来的NQA探测报文。

[DeviceA-security-policy-ip] rule name nqalocalin

[DeviceA-security-policy-ip-4-nqalocalin] source-zone untrust

[DeviceA-security-policy-ip-4-nqalocalin] destination-zone local

[DeviceA-security-policy-ip-4-nqalocalin] service ping

[DeviceA-security-policy-ip-4-nqalocalin] action pass

[DeviceA-security-policy-ip-4-nqalocalin] quit

[DeviceA-security-policy-ip] quit

(5) 创建并启用NQA测试组,检测Device A-Device B-Device D这条路径的连通性。

[DeviceA] nqa entry admin test

[DeviceA-nqa-admin-test] type icmp-echo

[DeviceA-nqa-admin-test-icmp-echo] destination ip 10.2.1.4

[DeviceA-nqa-admin-test-icmp-echo] next-hop ip 10.1.1.2

[DeviceA-nqa-admin-test-icmp-echo] frequency 100

[DeviceA-nqa-admin-test-icmp-echo] reaction 1 checked-element probe-fail threshold-type consecutive 5 action-type trigger-only

[DeviceA-nqa-admin-test-icmp-echo] quit

[DeviceA] nqa schedule admin test start-time now lifetime forever

(6) 配置Track项1与NQA测试组关联。

[DeviceA] track 1 nqa entry admin test reaction 1

[DeviceA-track-1] quit

4. 配置Device B

(1) 根据组网图中规划的信息,配置各接口的IP地址。

<DeviceB> system-view

[DeviceB] interface gigabitethernet 1/0/1

[DeviceB-GigabitEthernet1/0/1] ip address 10.1.1.2 255.255.255.0

[DeviceB-GigabitEthernet1/0/1] quit

请参考以上步骤配置其他接口的IP地址,具体配置步骤略。

(2) 根据组网图中规划的信息,配置静态路由。

[DeviceB] ip route-static 30.1.1.0 24 10.2.1.4

[DeviceB] ip route-static 20.1.1.0 24 10.1.1.1

5. 配置Device C

(1) 根据组网图中规划的信息,配置各接口的IP地址。

<DeviceC> system-view

[DeviceC] interface gigabitethernet 1/0/1

[DeviceC-GigabitEthernet1/0/1] ip address 10.3.1.3 255.255.255.0

[DeviceC-GigabitEthernet1/0/1] quit

请参考以上步骤配置其他接口的IP地址,具体配置步骤略。

(2) 根据组网图中规划的信息,配置静态路由。

[DeviceC] ip route-static 30.1.1.0 24 10.4.1.4

[DeviceC] ip route-static 20.1.1.0 24 10.3.1.1

6. 配置Device D

(1) 根据组网图中规划的信息,配置各接口的IP地址。

<DeviceD> system-view

[DeviceD] interface gigabitethernet 1/0/1

[DeviceD-GigabitEthernet1/0/1] ip address 10.2.1.4 255.255.255.0

[DeviceD-GigabitEthernet1/0/1] quit

请参考以上步骤配置其他接口的IP地址,具体配置步骤略。

(2) 根据组网图中规划的信息,配置静态路由。

¡ 配置到达20.1.1.0/24网段的主用路由:下一跳地址为10.2.1.2,优先级为缺省值60,该路由与Track项1关联。

¡ 配置到达20.1.1.0/24网段的备用路由:下一跳地址为10.4.1.3,优先级为80。

¡ 配置到达10.1.1.4/24网段的路由:下一跳地址为10.1.1.2,优先级为缺省值60,该路由为NQA探测报文路由。

[DeviceD] ip route-static 20.1.1.0 24 10.2.1.2 track 1

[DeviceD] ip route-static 20.1.1.0 24 10.4.1.3 preference 80

[DeviceD] ip route-static 10.1.1.1 24 10.2.1.2

(3) 请根据组网图中规划的信息,将接口加入对应的安全域。

[DeviceD] security-zone name untrust

[DeviceD-security-zone-Untrust] import interface gigabitethernet 1/0/1

[DeviceD-security-zone-Untrust] import interface gigabitethernet 1/0/2

[DeviceD-security-zone-Untrust] quit

[DeviceD] security-zone name trust

[DeviceD-security-zone-Trust] import interface gigabitethernet 1/0/3

[DeviceD-security-zone-Trust] quit

(4) 配置安全策略。

# 配置名称为trust-untrust的安全策规则,使30.1.1.0/24网段内主机可以访问20.1.1.0/24网段内主机。

[DeviceD] security-policy ip

[DeviceD-security-policy-ip] rule name trust-untrust

[DeviceD-security-policy-ip-1-trust-untrust] source-zone trust

[DeviceD-security-policy-ip-1-trust-untrust] destination-zone untrust

[DeviceD-security-policy-ip-1-trust-untrust] source-ip-subnet 30.1.1.0 24

[DeviceD-security-policy-ip-1-trust-untrust] destination-ip-subnet 20.1.1.0 24

[DeviceD-security-policy-ip-1-trust-untrust] action pass

[DeviceD-security-policy-ip-1-trust-untrust] quit

# 配置名称为untrust-trust的安全策规则,使20.1.1.0/24网段内主机可以访问30.1.1.0/24网段内主机。

[DeviceD-security-policy-ip] rule name untrust-trust

[DeviceD-security-policy-ip-2-untrust-trust] source-zone untrust

[DeviceD-security-policy-ip-2-untrust-trust] destination-zone trust

[DeviceD-security-policy-ip-2-untrust-trust] source-ip-subnet 20.1.1.0 24

[DeviceD-security-policy-ip-2-untrust-trust] destination-ip-subnet 30.1.1.0 24

[DeviceD-security-policy-ip-2-untrust-trust] action pass

[DeviceD-security-policy-ip-2-untrust-trust] quit

# 配置名称为nqalocalout的安全策规则,使DeviceD可以向DeviceA发送NQA探测报文。

[DeviceD-security-policy-ip] rule name nqalocalout

[DeviceD-security-policy-ip-3-nqalocalout] source-zone local

[DeviceD-security-policy-ip-3-nqalocalout] destination-zone untrust

[DeviceD-security-policy-ip-3-nqalocalout] service ping

[DeviceD-security-policy-ip-3-nqalocalout] action pass

[DeviceD-security-policy-ip-3-nqalocalout] quit

# 配置名称为nqalocalin的安全策规则,使DeviceD可以接收和处理DeviceA发来的NQA探测报文。

[DeviceD-security-policy-ip] rule name nqalocalin

[DeviceD-security-policy-ip-4-nqalocalin] source-zone untrust

[DeviceD-security-policy-ip-4-nqalocalin] destination-zone local

[DeviceD-security-policy-ip-4-nqalocalin] service ping

[DeviceD-security-policy-ip-4-nqalocalin] action pass

[DeviceD-security-policy-ip-4-nqalocalin] quit

[DeviceD-security-policy-ip] quit

(5) 创建NQA测试组,检测Device D-Device B-Device A这条路径的连通性。

[DeviceD] nqa entry admin test

[DeviceD-nqa-admin-test] type icmp-echo

[DeviceD-nqa-admin-test-icmp-echo] destination ip 10.1.1.1

[DeviceD-nqa-admin-test-icmp-echo] next-hop ip 10.2.1.2

[DeviceD-nqa-admin-test-icmp-echo] frequency 100

[DeviceD-nqa-admin-test-icmp-echo] reaction 1 checked-element probe-fail threshold-type consecutive 5 action-type trigger-only

[DeviceD-nqa-admin-test-icmp-echo] quit

[DeviceD] nqa schedule admin test start-time now lifetime forever

(6) 配置Track项1与NQA测试组关联。

[DeviceD] track 1 nqa entry admin test reaction 1

[DeviceD-track-1] quit

7. 验证配置

# 显示Device A上Track项的信息。

[DeviceA] display track all

Track ID: 1

State: Positive

Duration: 0 days 0 hours 0 minutes 32 seconds

Tracked object type: NQA

Notification delay: Positive 0, Negative 0 (in seconds)

Tracked object:

NQA entry: admin test

Reaction: 1

Remote IP/URL: 10.2.1.4

Local IP:--

Interface:--

# 显示Device A的路由表。

[DeviceA] display ip routing-table

Destinations : 10 Routes : 10

Destination/Mask Proto Pre Cost NextHop Interface

10.1.1.0/24 Direct 0 0 10.1.1.1 GE1/0/1

10.1.1.1/32 Direct 0 0 127.0.0.1 InLoop0

10.2.1.0/24 Static 60 0 10.1.1.2 GE1/0/1

10.3.1.0/24 Direct 0 0 10.3.1.1 GE1/0/2

10.3.1.1/32 Direct 0 0 127.0.0.1 InLoop0

20.1.1.0/24 Direct 0 0 20.1.1.1 GE1/0/3

20.1.1.1/32 Direct 0 0 127.0.0.1 InLoop0

30.1.1.0/24 Static 60 0 10.1.1.2 GE1/0/1

127.0.0.0/8 Direct 0 0 127.0.0.1 InLoop0

127.0.0.1/32 Direct 0 0 127.0.0.1 InLoop0

以上显示信息表示,NQA测试的结果为主路由可达(Track项状态为Positive),Device A通过Device B将报文转发到30.1.1.0/24网段。

# 在Device B上删除接口GigabitEthernet1/0/1的IP地址。

<DeviceB> system-view

[DeviceB] interface gigabitethernet 1/0/1

[DeviceB-GigabitEthernet1/0/1] undo ip address

# 显示Device A上Track项的信息。

[DeviceA] display track all

Track ID: 1

State: Negative

Duration: 0 days 0 hours 0 minutes 32 seconds

Tracked object type: NQA

Notification delay: Positive 0, Negative 0 (in seconds)

Tracked object:

NQA entry: admin test

Reaction: 1

Remote IP/URL: 10.2.1.4

Local IP:--

Interface:--

# 显示Device A的路由表。

[DeviceA] display ip routing-table

Destinations : 10 Routes : 10

Destination/Mask Proto Pre Cost NextHop Interface

10.1.1.0/24 Direct 0 0 10.1.1.1 GE1/0/1

10.1.1.1/32 Direct 0 0 127.0.0.1 InLoop0

10.2.1.0/24 Static 60 0 10.1.1.2 GE1/0/1

10.3.1.0/24 Direct 0 0 10.3.1.1 GE1/0/2

10.3.1.1/32 Direct 0 0 127.0.0.1 InLoop0

20.1.1.0/24 Direct 0 0 20.1.1.1 GE1/0/3

20.1.1.1/32 Direct 0 0 127.0.0.1 InLoop0

30.1.1.0/24 Static 80 0 10.3.1.3 GE1/0/2

127.0.0.0/8 Direct 0 0 127.0.0.1 InLoop0

127.0.0.1/32 Direct 0 0 127.0.0.1 InLoop0

以上显示信息表示,NQA测试的结果为主路由不可达(Track项状态为Negative),则备份路由生效,Device A通过Device C将报文转发到30.1.1.0/24网段。

# 主路由出现故障后,20.1.1.0/24网段内的主机仍然可以与30.1.1.0/24网段内的主机通信。

[DeviceA] ping -a 20.1.1.1 30.1.1.1

Ping 30.1.1.1: 56 data bytes, press CTRL_C to break

Reply from 30.1.1.1: bytes=56 Sequence=1 ttl=254 time=2 ms

Reply from 30.1.1.1: bytes=56 Sequence=2 ttl=254 time=1 ms

Reply from 30.1.1.1: bytes=56 Sequence=3 ttl=254 time=1 ms

Reply from 30.1.1.1: bytes=56 Sequence=4 ttl=254 time=2 ms

Reply from 30.1.1.1: bytes=56 Sequence=5 ttl=254 time=1 ms

--- Ping statistics for 30.1.1.1 ---

5 packet(s) transmitted, 5 packet(s) received, 0.00% packet loss

round-trip min/avg/max/std-dev = 1/1/2/1 ms

# Device D上的显示信息与Device A类似。主路由出现故障后,30.1.1.0/24网段内的主机仍然可以与20.1.1.0/24网段内的主机通信。

[DeviceD] ping -a 30.1.1.1 20.1.1.1

Ping 20.1.1.1: 56 data bytes, press CTRL_C to break

Reply from 20.1.1.1: bytes=56 Sequence=1 ttl=254 time=2 ms

Reply from 20.1.1.1: bytes=56 Sequence=2 ttl=254 time=1 ms

Reply from 20.1.1.1: bytes=56 Sequence=3 ttl=254 time=1 ms

Reply from 20.1.1.1: bytes=56 Sequence=4 ttl=254 time=1 ms

Reply from 20.1.1.1: bytes=56 Sequence=5 ttl=254 time=1 ms

--- Ping statistics for 20.1.1.1 ---

5 packet(s) transmitted, 5 packet(s) received, 0.00% packet loss

round-trip min/avg/max/std-dev = 1/1/2/1 ms

- 2022-07-18回答

- 评论(0)

- 举报

-

(0)

最简单的是使用负载均衡,其次是策略路由与静态路由都使用track去检测,思路就是第一个节点使用track去匹配,节点失效后不会匹配第二个节点,这时候会去匹配静态路由。

对于静态路由,优先级默认60,使用track去检测,然后另一条为大于60的优先级。

默认两条线路都工作,流量按照策略路由转发,不会匹配的走默认路由。

A线路故障,节点1失效,默认路由失效,剩余流量匹配节点2,节点1的流量匹配默认路由。

B线路故障,节点2失效,默认路由使用A线路的默认路由。

配置Track与策略路由联动

1. 功能简介

策略路由是一种依据用户指定的策略灵活选路的机制,满足策略的报文将执行指定的操作,以指导报文转发。策略路由配置的详细介绍,请参见“三层技术-IP路由配置指导”中的“策略路由”。

策略路由无法判断对报文执行的操作的可用性。当执行的操作不可用时,策略路由仍然对报文执行该操作,可能会导致报文转发失败。例如,策略路由中配置满足一定条件的报文,需要通过指定的出接口转发。当该出接口所在的链路出现故障时,策略路由无法感知链路故障,仍然通过该接口转发报文,导致报文转发失败。

通过联动功能,可以解决上述问题,增强了策略路由应用的灵活性,以及策略路由对网络环境的动态感知能力。配置策略路由执行的操作与Track项关联,利用监测模块监视链路的状态,通过Track项的状态来动态地决定策略路由操作的可用性:

· Track项状态为Positive时,表示链路正常工作,与该Track项关联的策略路由操作生效,可以指导转发;

· Track项状态为Negative时,表示链路出现故障,与该Track项关联的策略路由操作无效,转发时忽略该配置项;

· Track项状态为NotReady时,与该Track项关联的策略路由操作生效,可以指导转发。

目前,支持与Track项关联的策略路由操作包括:

· 设置报文的出接口

· 设置报文的下一跳

· 设置报文的缺省出接口

· 设置报文的缺省下一跳

2. 配置准备

配置Track与策略路由联动前,需要先创建策略或一个策略节点,并配置匹配规则。

3. 配置Track与IPv4策略路由联动

(1) 进入系统视图。

system-view

(2) 创建策略或一个策略节点,并进入该策略视图。

policy-based-route policy-name [ deny | permit ] node node-number

(3) 设置匹配规则。

¡ 设置ACL匹配规则。

if-match acl { acl-number | name acl-name }

缺省情况下,未设置ACL匹配规则。

策略路由不支持匹配二层信息的ACL匹配规则。

¡ 设置IP报文长度匹配规则。

if-match packet-length min-len max-len

缺省情况下,未设置IP报文长度匹配规则。

(4) 配置指导报文转发类动作。请至少选择其中一项进行配置。

¡ 设置指导报文转发的出接口,并与Track项关联。

apply output-interface { interface-type interface-number [ track track-entry-number ] }&<1-4>

缺省情况下,未设置指导报文转发的出接口。

¡ 设置报文的下一跳,并与Track项关联。

apply next-hop [ vpn-instance vpn-instance-name | inbound-vpn ] { ip-address [ direct ] [ track track-entry-number ] [ weight weight-value ] }&<1-4>

缺省情况下,未设置报文转发的下一跳。

¡ 设置报文缺省出接口,并与Track项关联。

apply default-output-interface { interface-type interface-number [ track track-entry-number ] }&<1-4>。

缺省情况下,未设置报文的缺省出接口。

¡ 设置报文缺省下一跳,并与Track项关联。

apply default-next-hop [ vpn-instance vpn-instance-name | inbound-vpn ] { ip-address [ direct ] [ track track-entry-number ] }&<1-4>

缺省情况下,未设置指导报文转发的缺省下一跳。

4. 配置Track与IPv6策略路由联动

(1) 进入系统视图。

system-view

(2) 创建策略或一个策略节点,并进入该策略视图。

ipv6 policy-based-route policy-name [ deny | permit ] node node-number

(3) 设置匹配规则。

¡ 设置ACL匹配规则。

if-match acl { ipv6-acl-number | name ipv6-acl-name }

缺省情况下,未设置ACL匹配规则。

IPv6策略路由不支持匹配二层信息的ACL匹配规则。

¡ 设置IPv6报文长度匹配规则。

if-match packet-length min-len max-len

缺省情况下,未设置IPv6报文长度匹配规则。

(4) 配置指导报文转发类动作。请至少选择其中一项进行配置。

¡ 设置报文的出接口,并与Track项关联。

apply output-interface { interface-type interface-number [ track track-entry-number ] }&<1-4>

缺省情况下,未设置指导报文转发的出接口。

¡ 设置报文的下一跳,并与Track项关联。

apply next-hop [ vpn-instance vpn-instance-name | inbound-vpn ] { ipv6-address [ direct ] [ track track-entry-number ] [ weight weight-value ] } &<1-4>

缺省情况下,未设置报文转发的下一跳。

¡ 设置报文缺省出接口,并与Track项关联。

apply default-output-interface { interface-type interface-number [ track track-entry-number ] }&<1-4>

缺省情况下,未设置报文的缺省出接口。

¡ 设置报文缺省下一跳,并与Track项关联。

apply default-next-hop [ vpn-instance vpn-instance-name | inbound-vpn ] { ipv6-address [ direct ] [ track track-entry-number ] }&<1-4>

缺省情况下,未设置指导报文转发的缺省下一跳。

静态路由、Track与NQA联动配置举例

1. 组网需求

Device A、Device B、Device C和Device D连接了20.1.1.0/24和30.1.1.0/24两个网段,在设备上配置静态路由以实现两个网段的互通,并配置路由备份以提高网络的可靠性。

Device A作为20.1.1.0/24网段内主机的缺省网关,在Device A上存在两条到达30.1.1.0/24网段的静态路由,下一跳分别为Device B和Device C。这两条静态路由形成备份,其中:

· 下一跳为Device B的静态路由优先级高,作为主路由。该路由可达时,Device A通过Device B将报文转发到30.1.1.0/24网段。

· 下一跳为Device C的静态路由作为备份路由。

· 在Device A上通过静态路由、Track与NQA联动,实时判断主路由是否可达。当主路由不可达时,备份路由生效,Device A通过Device C将报文转发到30.1.1.0/24网段。

同样地,Device D作为30.1.1.0/24网段内主机的缺省网关,在Device D上存在两条到达20.1.1.0/24网段的静态路由,下一跳分别为Device B和Device C。这两条静态路由形成备份,其中:

· 下一跳为Device B的静态路由优先级高,作为主路由。该路由可达时,Device D通过Device B将报文转发到20.1.1.0/24网段。

· 下一跳为Device C的静态路由作为备份路由。

· 在Device D上通过静态路由、Track与NQA联动,实时判断主路由是否可达。当主路由不可达时,备份路由生效,Device D通过Device C将报文转发到20.1.1.0/24网段。

2. 组网图

图1-5 静态路由、Track与NQA联动配置组网图

3. 配置步骤

(1) 配置各接口的IP地址、路由、安全域及域间策略保证网络可达,具体配置过程略。

(2) 配置Device A

# 配置到达30.1.1.0/24网段的静态路由:下一跳地址为10.1.1.2,优先级为缺省值60,该路由与Track项1关联。

<DeviceA> system-view

[DeviceA] ip route-static 30.1.1.0 24 10.1.1.2 track 1

# 配置到达30.1.1.0/24网段的静态路由:下一跳地址为10.3.1.3,优先级为80。

[DeviceA] ip route-static 30.1.1.0 24 10.3.1.3 preference 80

# 配置到达10.2.1.4的静态路由:下一跳地址为10.1.1.2。

[DeviceA] ip route-static 10.2.1.4 24 10.1.1.2

# 创建管理员名为admin、操作标签为test的NQA测试组。

[DeviceA] nqa entry admin test

# 配置测试类型为ICMP-echo。

[DeviceA-nqa-admin-test] type icmp-echo

# 配置测试的目的地址为10.2.1.4,下一跳地址为10.1.1.2,以便通过NQA检测Device A-Device B-Device D这条路径的连通性。

[DeviceA-nqa-admin-test-icmp-echo] destination ip 10.2.1.4

[DeviceA-nqa-admin-test-icmp-echo] next-hop ip 10.1.1.2

# 配置测试频率为100ms。

[DeviceA-nqa-admin-test-icmp-echo] frequency 100

# 配置联动项1(连续失败5次触发联动)。

[DeviceA-nqa-admin-test-icmp-echo] reaction 1 checked-element probe-fail threshold-type consecutive 5 action-type trigger-only

[DeviceA-nqa-admin-test-icmp-echo] quit

# 启动探测。

[DeviceA] nqa schedule admin test start-time now lifetime forever

# 配置Track项1并进入Track视图,关联NQA测试组(管理员为admin,操作标签为test)的联动项1。

[DeviceA] track 1 nqa entry admin test reaction 1

[DeviceA-track-1] quit

(3) 配置Device B

# 配置到达30.1.1.0/24网段的静态路由:下一跳地址为10.2.1.4。

<DeviceB> system-view

[DeviceB] ip route-static 30.1.1.0 24 10.2.1.4

# 配置到达20.1.1.0/24网段的静态路由:下一跳地址为10.1.1.1。

[DeviceB] ip route-static 20.1.1.0 24 10.1.1.1

(4) 配置Device C

# 配置到达30.1.1.0/24网段的静态路由:下一跳地址为10.4.1.4。

<DeviceC> system-view

[DeviceC] ip route-static 30.1.1.0 24 10.4.1.4

# 配置到达20.1.1.0/24网段的静态路由:下一跳地址为10.3.1.1。

[DeviceC] ip route-static 20.1.1.0 24 10.3.1.1

(5) 配置Device D

# 配置到达20.1.1.0/24网段的静态路由:下一跳地址为10.2.1.2,优先级为缺省值60,该路由与Track项1关联。

<DeviceD> system-view

[DeviceD] ip route-static 20.1.1.0 24 10.2.1.2 track 1

# 配置到达20.1.1.0/24网段的静态路由:下一跳地址为10.4.1.3,优先级为80。

[DeviceD] ip route-static 20.1.1.0 24 10.4.1.3 preference 80

# 配置到达10.1.1.1的静态路由:下一跳地址为10.2.1.2。

[DeviceD] ip route-static 10.1.1.1 24 10.2.1.2

# 创建管理员名为admin、操作标签为test的NQA测试组。

[DeviceD] nqa entry admin test

# 配置测试类型为ICMP-echo。

[DeviceD-nqa-admin-test] type icmp-echo

# 配置测试的目的地址为10.1.1.1,下一跳地址为10.2.1.2,以便通过NQA检测Device D-Device B-Device A这条路径的连通性。

[DeviceD-nqa-admin-test-icmp-echo] destination ip 10.1.1.1

[DeviceD-nqa-admin-test-icmp-echo] next-hop ip 10.2.1.2

# 配置测试频率为100ms。

[DeviceD-nqa-admin-test-icmp-echo] frequency 100

# 配置联动项1(连续失败5次触发联动)。

[DeviceD-nqa-admin-test-icmp-echo] reaction 1 checked-element probe-fail threshold-type consecutive 5 action-type trigger-only

[DeviceD-nqa-admin-test-icmp-echo] quit

# 启动探测。

[DeviceD] nqa schedule admin test start-time now lifetime forever

# 配置Track项1并进入Track视图,关联NQA测试组(管理员为admin,操作标签为test)的联动项1。

[DeviceD] track 1 nqa entry admin test reaction 1

[DeviceD-track-1] quit

4. 验证配置

# 显示Device A上Track项的信息。

[DeviceA] display track all

Track ID: 1

State: Positive

Duration: 0 days 0 hours 0 minutes 32 seconds

Tracked object type: NQA

Notification delay: Positive 0, Negative 0 (in seconds)

Tracked object:

NQA entry: admin test

Reaction: 1

Remote IP/URL:--

Local IP:--

Interface:--

# 显示Device A的路由表。

[DeviceA] display ip routing-table

Destinations : 10 Routes : 10

Destination/Mask Proto Pre Cost NextHop Interface

10.1.1.0/24 Direct 0 0 10.1.1.1 GE1/0/1

10.1.1.1/32 Direct 0 0 127.0.0.1 InLoop0

10.2.1.0/24 Static 60 0 10.1.1.2 GE1/0/1

10.3.1.0/24 Direct 0 0 10.3.1.1 GE1/0/2

10.3.1.1/32 Direct 0 0 127.0.0.1 InLoop0

20.1.1.0/24 Direct 0 0 20.1.1.1 GE1/0/3

20.1.1.1/32 Direct 0 0 127.0.0.1 InLoop0

30.1.1.0/24 Static 60 0 10.1.1.2 GE1/0/1

127.0.0.0/8 Direct 0 0 127.0.0.1 InLoop0

127.0.0.1/32 Direct 0 0 127.0.0.1 InLoop0

以上显示信息表示,NQA测试的结果为主路由可达(Track项状态为Positive),Device A通过Device B将报文转发到30.1.1.0/24网段。

# 在Device B上删除接口GigabitEthernet1/0/1的IP地址。

<DeviceB> system-view

[DeviceB] interface gigabitethernet 1/0/1

[DeviceB-GigabitEthernet1/0/1] undo ip address

# 显示Device A上Track项的信息。

[DeviceA] display track all

Track ID: 1

State: Negative

Duration: 0 days 0 hours 0 minutes 32 seconds

Tracked object type: NQA

Notification delay: Positive 0, Negative 0 (in seconds)

Tracked object:

NQA entry: admin test

Reaction: 1

Remote IP/URL:--

Local IP:--

Interface:--

# 显示Device A的路由表。

[DeviceA] display ip routing-table

Destinations : 10 Routes : 10

Destination/Mask Proto Pre Cost NextHop Interface

10.1.1.0/24 Direct 0 0 10.1.1.1 GE1/0/1

10.1.1.1/32 Direct 0 0 127.0.0.1 InLoop0

10.2.1.0/24 Static 60 0 10.1.1.2 GE1/0/1

10.3.1.0/24 Direct 0 0 10.3.1.1 GE1/0/2

10.3.1.1/32 Direct 0 0 127.0.0.1 InLoop0

20.1.1.0/24 Direct 0 0 20.1.1.1 GE1/0/3

20.1.1.1/32 Direct 0 0 127.0.0.1 InLoop0

30.1.1.0/24 Static 80 0 10.3.1.3 GE1/0/2

127.0.0.0/8 Direct 0 0 127.0.0.1 InLoop0

127.0.0.1/32 Direct 0 0 127.0.0.1 InLoop0

以上显示信息表示,NQA测试的结果为主路由不可达(Track项状态为Negative),则备份路由生效,Device A通过Device C将报文转发到30.1.1.0/24网段。

# 主路由出现故障后,20.1.1.0/24网段内的主机仍然可以与30.1.1.0/24网段内的主机通信。

[DeviceA] ping -a 20.1.1.1 30.1.1.1

Ping 30.1.1.1: 56 data bytes, press CTRL_C to break

Reply from 30.1.1.1: bytes=56 Sequence=1 ttl=254 time=2 ms

Reply from 30.1.1.1: bytes=56 Sequence=2 ttl=254 time=1 ms

Reply from 30.1.1.1: bytes=56 Sequence=3 ttl=254 time=1 ms

Reply from 30.1.1.1: bytes=56 Sequence=4 ttl=254 time=2 ms

Reply from 30.1.1.1: bytes=56 Sequence=5 ttl=254 time=1 ms

--- Ping statistics for 30.1.1.1 ---

5 packet(s) transmitted, 5 packet(s) received, 0.00% packet loss

round-trip min/avg/max/std-dev = 1/1/2/1 ms

# Device D上的显示信息与Device A类似。主路由出现故障后,30.1.1.0/24网段内的主机仍然可以与20.1.1.0/24网段内的主机通信。

[DeviceD] ping -a 30.1.1.1 20.1.1.1

Ping 20.1.1.1: 56 data bytes, press CTRL_C to break

Reply from 20.1.1.1: bytes=56 Sequence=1 ttl=254 time=2 ms

Reply from 20.1.1.1: bytes=56 Sequence=2 ttl=254 time=1 ms

Reply from 20.1.1.1: bytes=56 Sequence=3 ttl=254 time=1 ms

Reply from 20.1.1.1: bytes=56 Sequence=4 ttl=254 time=1 ms

Reply from 20.1.1.1: bytes=56 Sequence=5 ttl=254 time=1 ms

--- Ping statistics for 20.1.1.1 ---

5 packet(s) transmitted, 5 packet(s) received, 0.00% packet loss

round-trip min/avg/max/std-dev = 1/1/2/1 ms

- 2022-07-18回答

- 评论(0)

- 举报

-

(0)

暂无评论

你要是不想配置大改的话,多写几个策略路由节点然后给节点加上检测就行。策略路由节点本身就可以联动track和nqa实现检测,当检测失败时该节点失效匹配后续节点。

不怕麻烦的话也可以改用出链路负载均衡,用健康检测来实现主备切换。原理是一样的。

- 2022-07-18回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论