l2tp虚拟模板接口地址

- 0关注

- 1收藏,3107浏览

最佳答案

您好,请知:

以下是L2TP VPN的配置举例,请参考:

1.9 L2TP典型配置举例

1.9.1 NAS-Initiated模式L2TP隧道配置举例

1. 组网需求

PPP用户通过LAC接入LNS,在LAC和LNS之间建立L2TP隧道,以便用户通过该L2TP隧道访问公司总部。

2. 组网图

图1-11 NAS-Initiated模式L2TP隧道组网图

3. 配置注意事项

需要将LNS设备的Virtual-Template加入安全域,并放行Untrust域到Trust域、Untrust域到Local安全域的相关流量,否则Virtual-Access口不能UP。

4. 配置步骤

(1) LAC侧的配置

# 配置接口IP地址、路由保证网络可达,具体配置步骤略。

# 创建本地PPP用户vpdnuser,设置密码为Hello。

<LAC> system-view

[LAC] local-user vpdnuser class network

[LAC-luser-network-vpdnuser] password simple Hello

[LAC-luser-network-vpdnuser] service-type ppp

[LAC-luser-network-vpdnuser] quit

# 配置ISP域system对PPP用户采用本地验证。

[LAC] domain system

[LAC-isp-system] authentication ppp local

[LAC-isp-system] quit

# 在Async2/1/0接口上配置PPP认证方式为CHAP。

[LAC] interface async 2/1/0

[LAC-Async2/1/0] ppp authentication-mode chap

[LAC-Async2/1/0] quit

# 开启L2TP功能。

[LAC] l2tp enable

# 创建LAC模式的L2TP组1,配置隧道本端名称为LAC,指定接入的PPP用户的用户名为vpdnuser时LAC向LNS发起隧道建立请求,并指定LNS地址为1.1.2.2。

[LAC] l2tp-group 1 mode lac

[LAC-l2tp1] tunnel name LAC

[LAC-l2tp1] user fullusername vpdnuser

[LAC-l2tp1] lns-ip 1.1.2.2

# 启用隧道验证功能,并设置隧道验证密钥为aabbcc。

[LAC-l2tp1] tunnel authentication

[LAC-l2tp1] tunnel password simple aabbcc

[LAC-l2tp1] quit

(2) LNS侧的配置

# 配置接口IP地址、路由、安全域及域间安全策略保证网络可达,具体配置步骤略。

# 创建本地PPP用户vpdnuser,设置密码为Hello。

<LNS> system-view

[LNS] local-user vpdnuser class network

[LNS-luser-network-vpdnuser] password simple Hello

[LNS-luser-network-vpdnuser] service-type ppp

[LNS-luser-network-vpdnuser] quit

# 配置ISP域system对PPP用户采用本地验证。

[LNS] domain system

[LNS-isp-system] authentication ppp local

[LNS-isp-system] quit

# 开启L2TP功能。

[LNS] l2tp enable

# 配置PPP地址池。

[LNS] ip pool aaa 192.168.0.10 192.168.0.20

[LNS] ip pool aaa gateway 192.168.0.1

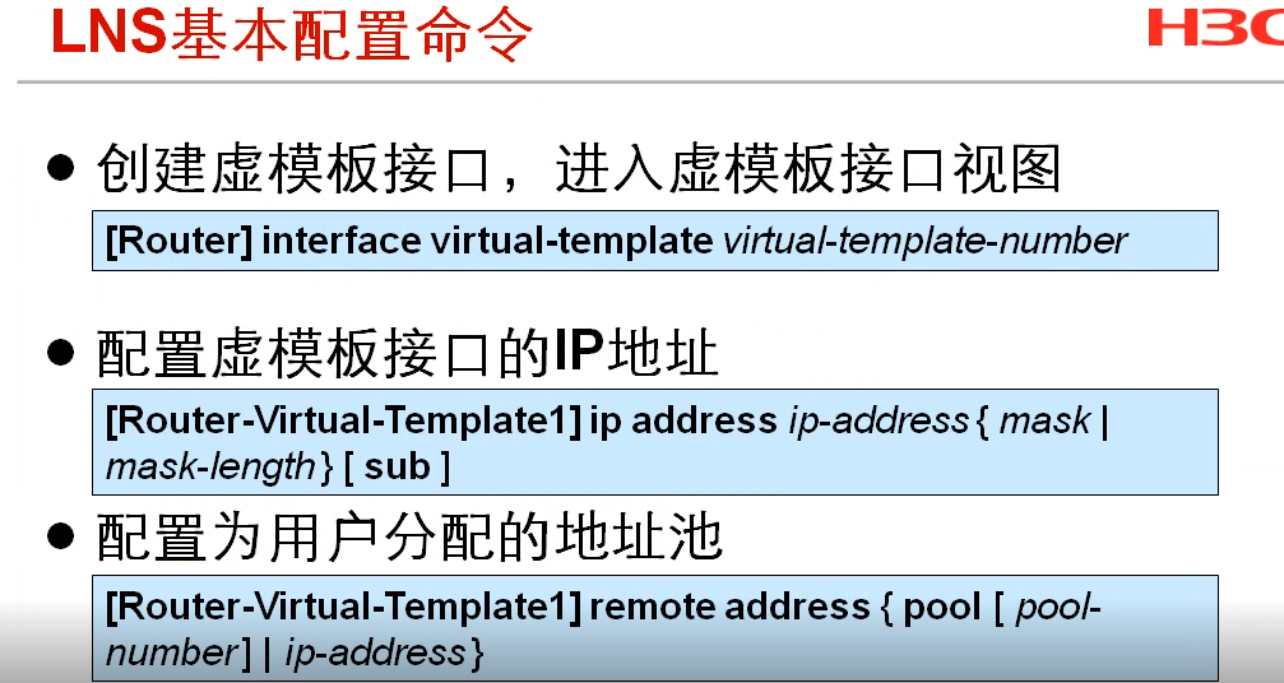

# 创建接口Virtual-Template1,PPP认证方式为CHAP,并使用地址池aaa为Client端分配IP地址。

[LNS] interface virtual-template 1

[LNS-Virtual-Template1] ppp authentication-mode chap domain system

[LNS-Virtual-Template1] ip address 192.168.0.1 24

[LNS-Virtual-Template1] remote address pool aaa

[LNS-Virtual-Template1] quit

# 将Virtual-Template1加入Untrust安全域,并创建Untrust域到Local域的域间实例,应用包过滤策略,允许相关流量通过。

[LNS] security-zone name Untrust

[LNS -security-zone-Untrust] import interface Virtual-Template 1

[LNS -security-zone-Untrust] quit

[LNS] acl basic 2000

[LNS-acl-ipv4-basic-2000] rule permit source any

[LNS-acl-ipv4-basic-2000] quit

[LNS] zone-pair security source untrust destination local

[LNS-zone-pair-security-Untrust-Local] packet-filter 2000

[LNS-zone-pair-security-Untrust-Local] quit

# 创建LNS模式的L2TP组1,配置隧道本端名称为LNS,指定接收呼叫的虚拟模板接口为VT1,并配置隧道对端名称为LAC。

[LNS] l2tp-group 1 mode lns

[LNS-l2tp1] tunnel name LNS

[LNS-l2tp1] allow l2tp virtual-template 1 remote LAC

# 启用隧道验证功能,并设置隧道验证密钥为aabbcc。

[LNS-l2tp1] tunnel authentication

[LNS-l2tp1] tunnel password simple aabbcc

[LNS-l2tp1] quit

(3) Remote host侧的配置

在Remote host上配置拨号连接,在拨号网络窗口中输入用户名vpdnuser和密码Hello进行拨号。

5. 验证配置

# 拨号连接成功后,Remote host获取到IP地址192.168.0.2,并可以ping通LNS的私网地址192.168.0.1。

# 在LNS侧,通过命令display l2tp tunnel可查看建立的L2TP隧道。

[LNS] display l2tp tunnel

LocalTID RemoteTID State Sessions RemoteAddress RemotePort RemoteName

196 3542 Established 1 1.1.2.1 1701 LAC

# 在LNS侧,通过命令display l2tp session可查看建立的L2TP会话。

[LNS] display l2tp session

LocalSID RemoteSID LocalTID State

2041 64 196 Established

1.9.2 Client-Initiated模式L2TP隧道配置举例

1. 组网需求

PPP用户直接与LNS建立L2TP隧道,通过L2TP隧道访问公司总部。

2. 组网图

图1-12 Client-Initiated模式L2TP隧道组网图

3. 配置注意事项

需要将LNS设备的Virtual-Template加入安全域,并放行Untrust域到Trust域、Untrust域到Local安全域的相关流量,否则Virtual-Access口不能UP。

4. 配置步骤

(1) LNS侧的配置

# 配置接口IP地址、路由、安全域及域间安全策略保证网络可达,具体配置步骤略。

# 配置路由,使得LNS与用户侧主机之间路由可达。(略)

# 创建本地PPP用户vpdnuser,设置密码为Hello。

[LNS] local-user vpdnuser class network

[LNS-luser-network-vpdnuser] password simple Hello

[LNS-luser-network-vpdnuser] service-type ppp

[LNS-luser-network-vpdnuser] quit

# 配置ISP域system对PPP用户采用本地验证。

[LNS] domain system

[LNS-isp-system] authentication ppp local

[LNS-isp-system] quit

# 开启L2TP功能。

[LNS] l2tp enable

#配置PPP地址池。

[LNS] ip pool aaa 192.168.0.10 192.168.0.20

[LNS] ip pool aaa gateway 192.168.0.1

# 创建接口Virtual-Template1,PPP认证方式为CHAP,并使用地址池aaa为Client端分配IP地址。

[LNS] interface virtual-template 1

[LNS-Virtual-Template1] ppp authentication-mode chap domain system

[LNS-Virtual-Template1] ip address 192.168.0.1 24

[LNS-Virtual-Template1] remote address pool aaa

[LNS-Virtual-Template1] quit

# 将Virtual-Template1加入Untrust安全域,并创建Untrust域到Local域的域间实例,应用包过滤策略,允许相关流量通过。

[LNS] security-zone name Untrust

[LNS -security-zone-Untrust] import interface Virtual-Template 1

[LNS -security-zone-Untrust] quit

[LNS] acl basic 2000

[LNS-acl-ipv4-basic-2000] rule permit source any

[LNS-acl-ipv4-basic-2000] quit

[LNS] zone-pair security source untrust destination local

[LNS-zone-pair-security-Untrust-Local] packet-filter 2000

[LNS-zone-pair-security-Untrust-Local] quit

# 创建LNS模式的L2TP组1,配置隧道本端名称为LNS,指定接收呼叫的虚拟模板接口为VT1。

[LNS] l2tp-group 1 mode lns

[LNS-l2tp1] tunnel name LNS

[LNS-l2tp1] allow l2tp virtual-template 1

# 关闭L2TP隧道验证功能。

[LNS-l2tp1] undo tunnel authentication

[LNS-l2tp1] quit

(2) Remote host侧的配置

配置IP地址为2.1.1.1,并配置路由,使得Remote host与LNS(IP地址为1.1.2.2)之间路由可达。

利用Windows系统创建虚拟专用网络连接,或安装L2TP客户端软件,如WinVPN Client。

在Remote host上进行如下L2TP配置(设置的过程与相应的客户端软件有关,以下为设置的内容):

· 设置PPP用户名为vpdnuser,密码为Hello。

· 将LNS的IP地址设为安全网关的Internet接口地址(本例中LNS侧与隧道相连接的以太网接口的IP地址为1.1.2.2)。

· 修改连接属性,将采用的协议设置为L2TP,将加密属性设为自定义,并选择CHAP验证。

5. 验证配置

# 在Remote host上触发L2TP拨号。拨号连接成功后,Remote host获取到IP地址192.168.0.2,并可以Ping通LNS的私网地址192.168.0.1。

# 在LNS侧,通过命令display l2tp session可查看建立的L2TP会话。

[LNS] display l2tp session

LocalSID RemoteSID LocalTID State

39945 1 37263 Established

# 在LNS侧,通过命令display l2tp tunnel可查看建立的L2TP隧道。

[LNS] display l2tp tunnel

LocalTID RemoteTID State Sessions RemoteAddress RemotePort RemoteName

37263 4 Established 1 2.1.1.1 1701 PC

# 在Remote host上Ping公司总部内的服务器10.1.0.200,可以成功Ping通。

C:\> ping 10.1.0.200

正在 Ping 10.1.0.200 具有 32 字节的数据:

来自 10.1.0.200 的回复: 字节=32 时间=1ms TTL=254

来自 10.1.0.200 的回复: 字节=32 时间<1ms TTL=254

来自 10.1.0.200 的回复: 字节=32 时间<1ms TTL=254

来自 10.1.0.200 的回复: 字节=32 时间<1ms TTL=254

10.1.0.200 的 Ping 统计信息:

数据包: 已发送 = 4,已接收 = 4,丢失 = 0 (0% 丢失),

往返行程的估计时间(以毫秒为单位):

最短 = 0ms,最长 = 1ms,平均 = 0ms

- 2022-08-03回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论