F1030 IRF

- 2关注

- 2收藏,2520浏览

问题描述:

现状:

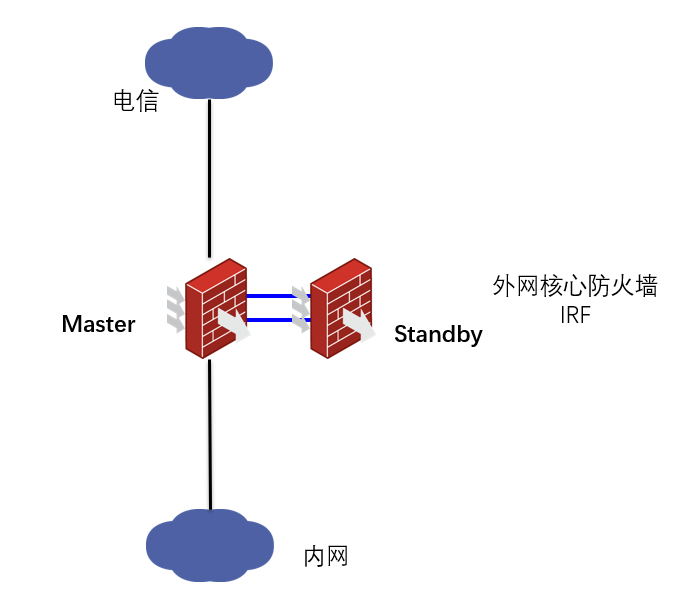

两台F1030做的堆叠,V7版本。一条电信外网专线接到主防火墙上,对内是一台安全设备,同样一条网线接到主防火墙上。如图:

路由是静态路由,一条默认路由指向电信,接口上做得有端口映射。

对内的安全设备只能连一根线到主防火墙,目前所有数据也只走主防火墙,并没有配置冗余接口、冗余组。

所以目前的堆叠只是为了在主防火墙设备坏了后通过人工进行线路切换到备用。

需求:

现要新增一条联通外网专线,使两条专线同时能跑业务,把之前电信接口下的端口映射复制过来。

问题:

1、我新增的联通专线是接在主防火墙还是备防火墙?

2、如果接备防火墙,是否存在流量不能跨框,业务来回路径不一致的情况?

3、无论联通专线接在哪台,路由上我是不是只需增加一条到联通的默认路由即可?

- 2018-09-11提问

- 举报

-

(0)

最佳答案

IRF是把两台物理设备逻辑成一台。两条专线同时跑业务,一根接主一根接备。

至于分流,应该是NQA+TRACK+PBR策略路由。

2根宽带分别跑不同业务,或者跑不同部门。自动探测出口可达性,如果出口其中一端断掉,可以自动切换到另一出口。

telnet server enable 开启Telnet服务

local-user admin 创建本地用户

password simple admin@123 设置密码

authorization-attribute level 3 设置用户权限

service-type telnet ssh 服务类型

quit

acl number 2020 创建基于策略路由的普通acl

rule 0 permit source 192.168.40.0 0.0.0.255 总经办通过电信出口

acl number 2030 创建基于策略路由的普通acl

rule 0 permit source 192.168.10.0 0.0.0.255 其他部门通过联通出口

rule 5 permit source 192.168.20.0 0.0.0.255

rule 10 permit source 192.168.30.0 0.0.0.255

acl number 3200 禁止和允许ip进行nat

rule 5 deny ip source 10.10.10.0 0.0.0.255 destination 10.1.1.0 0.0.0.255

rule 6 deny ip source 10.10.10.0 0.0.0.255 destination 192.168.1.0 0.0.0.255

rule 10 permit ip

quit

interface Ethernet0/0 配置与ACG互联ip地址

ip address 192.168.200.2 255.255.255.0

quit

ospf 1 启用ospf并通告内网互联网段

default-route-advertise 将缺省路由通告到OSPF区域

area 0

network 192.168.200.0 0.0.0.255

interface Ethernet 0/1 配置与电信互联端口ip地址

ip address 202.101.100.1 255.255.255.0

description to dianxin

nat outbound 3200 允许acl里面的策略nat

quit

ip route-static 0.0.0.0 0.0.0.0 172.16.3.254 去往联通的路由

ip route-static 1.1.1.0 255.255.255.0 202.101.100.2 去往分支-2的路由

ip route-static 202.101.200.0 255.255.255.0 202.101.100.2 去往分支-1的路由

ip route-static 192.168.1.0 255.255.255.0 202.101.100.2

ip route-static 10.1.1.0 255.255.255.0 202.101.100.2

interface Ethernet 1/0 配置与联通互联端口IP地址

nat outbound 3200 允许acl里面的策略nat

ip address 172.16.3.42 255.255.255.

nat server protocol tcp global 172.16.3.42 8080 inside 10.10.10.10 www 映射web服务器

nat server protocol tcp global 172.16.3.42 ftp inside 10.10.10.20 ftp 映射ftp服务器

quit

policy-based-route 1 permit node 1 创建策略节点,进入节点视图

if-match acl 2020 设置acl匹配规则

apply ip-address next-hop 202.101.100.2 track 2 配置策略节点动作,报文的下一跳

quit

policy-based-route 1 permit node 2 创建策略节点,进入节点视图

if-match acl 2030 设置acl匹配规则

apply ip-address next-hop 172.16.3.254 track 1 配置策略节点动作,报文的下一跳

quit

nqa entry admin test 创建NQA测试组,进入测试组视图

type icmp-echo 类型icmp-echo,进入测试类型视图

destination ip 172.16.3.254 测试操作的目的地址

source ip 172.16.3.42 配置探测报文源地址

frequency 5000 测试频率为5000ms

reaction 1 checked-element probe-fail threshold-type consecutive 3 action-type trigger-only 建立联动项1,如果连续测试3次失败则触发相关动作

quit

nqa entry admin root 创建NQA测试组,进入测试组视图

type icmp-echo 类型icmp-echo,进入测试类型视图

destination ip 202.101.100.2 测试操作的目的地址

source ip 202.101.100.1 配置探测报文源地址

frequency 5000 测试频率为5000ms

reaction 2 checked-element probe-fail threshold-type consecutive 3 action-type trigger-only 建立联动项1,如果连续测试3次失败则触发相关动作

quit

track 1 nqa entry admin test reaction 1 创建NQA测试组中指定联动项关联的Track 1

track 2 nqa entry admin root reaction 2 创建NQA测试组中指定联动项关联的Track 2

nqa schedule admin test start-time now lifetime forever 启动探测组及时间

nqa schedule admin root start-time now lifetime forever 启动探测组及时间

interface Ethernet0/0 在内网入接口上启用策略路由

ip policy-based-route 1

quit

- 2018-09-11回答

- 评论(2)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

两个外网口都需要配置保存上一条吧?