问题描述:

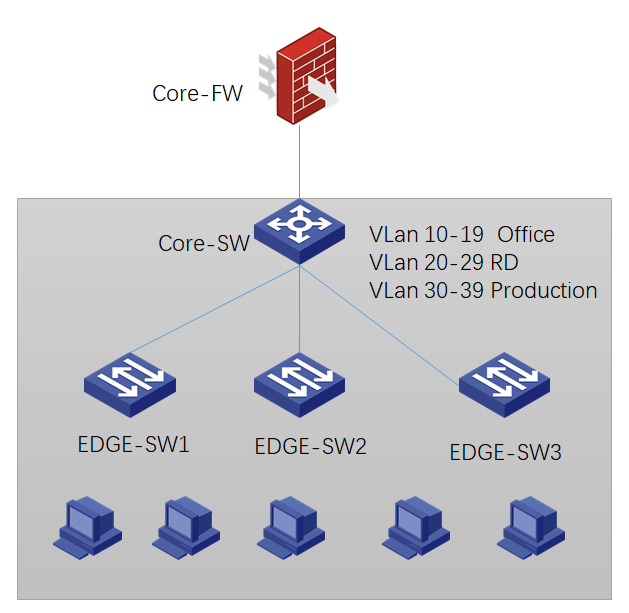

网络大概拓扑和现状如下:

1、大部分VLAN之间因安全要求要进行隔离,但实际情况是各个VLAN之间仍然有某些服务需要放行访问,担心在核心交换机上做太多ACL会导致混乱,故决定将VLAN之间隔离和安全策略,放在Firewall上。

2、Firewall上的端口不足,若每个VLAN之间都通过Firewall来隔离,会占用大量的Firewall端口和核心交换机端口。

想请教下各位老师,有没有其他好的思路可以解决这个问题。感谢。

组网及组网描述:

- 2022-09-08提问

- 举报

-

(0)

建议网关放在交换机,由交换机做转发,内网限制通过ACL实现。

防火墙转发性能没有交换机高,网关放在防火墙部分业务如OA 数据库 连接会有问题。

还是让它们各司其职。

- 2022-09-08回答

- 评论(0)

- 举报

-

(0)

1、不建议移到防火墙,因为网关移动到防火墙,会导致内部东西向流量也经过防火墙,防火墙性能需要考虑

2、如果非要做,可以再防火墙上通过子接口的方式来实现

3、建议内部隔离就在交换机上写acl好了,关键服务器单独接防火墙

- 2022-09-08回答

- 评论(0)

- 举报

-

(0)

谢谢老师们的建议!!

看起来都是建议在交换机上做ACL,转发效率更高。

我们子网之间的访问需求会经常发生变化,有时是子网之间的策略,有时是子网的某个IP地址的策略,我担心的是ACL做得太多,我个人觉得可能没有Firewall的策略阅读清晰,会导致混乱。

补充

假设按上网络拓扑,按一级部门来做隔离

1、VLAN 1-9 Server + App

2、VLAN10-19 Office

3、VLAN20-29 R&D

4、VLAN30-39 Production

一级部门内的多个子网是否可以配置同一个网关,类似于SuperVLAN,网关则在Firewall上,内部的二级部门子网之间可以相互访问和配置ACL,例如R&D的二级部门如下:

1、RD1 10.10.20.0/24

2 、RD2 10.10.21.0/24

3、RD3 10.10.22.0/24

我会在CORE-SW配置好所有的二级部门VLAN,但这样就会产生很多直连路由,我想让二级部门的这些子网形成一个RD区域连接到Firewall接口上,让Firewall来控制一级部门之间的访问策略。

再次感谢。

- 2022-09-08回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明