ER8300G2-X 上网管理为啥不支持https 443端口的拦截呢?有什么办法可以解决?

- 0关注

- 0收藏,1928浏览

问题描述:

ER8300G2-X 上网管理为啥不支持https 443端口的拦截呢?有什么办法可以解决?

组网及组网描述:

ER8300G2-X 上网管理为啥不支持https 443端口的拦截呢?有什么办法可以解决?

- 2022-11-25提问

- 举报

-

(0)

可以利用设备本身的防火墙功能:

http://www.h3c.com/cn/d_202103/1390789_30005_0.htm#_Ref267583217

把域名转换成IP,然后过滤IP

- 2022-11-25回答

- 评论(4)

- 举报

-

(0)

限制出站还是进站?那个想要个别网段的ip限制好像不行哦

出站设置没有效果,好奇怪

需要SSL解密,设备不支持所以所不到

- 2022-11-25回答

- 评论(1)

- 举报

-

(0)

不是可以通过检查sni来拦截的吗?

不是可以通过检查sni来拦截的吗?

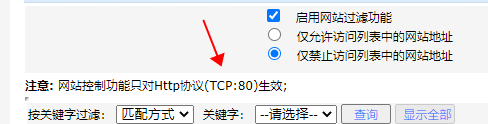

您好,请知:

可以配置防火墙的出入站规则进行拦截。

参考配置如下:

9.3 设置防火墙

路由器的防火墙功能为您实现了根据报文的内容特征(比如:协议类型、源/目的IP地址等),来对入站方向(从因特网发向局域网的方向)和出站方向(从局域网发向因特网的方向)的数据流进行相应的控制,保证了路由器和局域网内主机的安全运行。

9.3.1 开启/关闭防火墙功能

仅当防火墙功能开启后,您定制的防火墙出站和入站通信策略才能生效。

页面向导:安全专区→防火墙→防火墙设置

本页面为您提供如下主要功能:

9.3.2 设置出站通信策略

页面向导:安全专区→防火墙→出站通信策略

本页面为您提供如下主要功能:

设置报文在出站方向上未匹配任何您预先设定的规则时,系统所采取的策略(主页面。在“出站通信缺省策略”下拉框中选择指定的方式,单击<应用>按钮生效) | |

添加匹配规则来控制指定的报文(在主页面上单击<新增>按钮,在弹出的对话框中设置相应的匹配项,单击<增加>按钮完成操作) |

页面中关键项的含义如下表所示。

表9-1 页面关键项描述

页面关键项 | 描述 |

出站通信缺省策略 | · “允许”:允许内网主动发起的访问报文通过 · “禁止”:禁止内网主动发起的访问报文通过 缺省情况下,出站通信缺省策略为“允许” · 当缺省策略是“允许”时,您手动添加的策略即为“禁止”,反之亦然 · 缺省策略更改后,所有已配置的出站通信策略将会被清空,且仅对新建立的访问连接生效 · 当您手动添加了出站通信策略后,系统会优先根据该策略对主机进行访问控制,如果未匹配手动添加的策略,则遵循缺省策略 |

源接口 | 设置报文的来源接口,即可以对从某一LAN侧接口收到的报文进行控制 |

源地址 | 设置需要进行控制的源地址类型: · IP地址段:通过源IP地址范围对局域网中的主机进行控制 · MAC地址:通过源MAC地址对局域网中的主机进行控制 · 用户组:通过您预先划分好的用户组对局域网中的主机进行控制 |

起始IP/结束IP(源IP地址范围) | 输入需要匹配的报文的源IP地址段 · 起始IP地址不能大于结束IP地址 · 如果无需匹配报文的源IP地址,您可以将起始IP地址设置为0.0.0.0,结束IP地址设置为255.255.255.255 |

源端口范围 | 输入需要匹配的报文的源端口范围 如果无需匹配报文的源端口号,您可以将其设置为1~65535 |

起始IP/结束IP(目的IP地址范围) | 输入需要匹配的报文的目的IP地址段 · 起始IP地址不能大于目的IP地址 · 如果无需匹配报文的目的IP地址,您可以将起始IP地址设置为0.0.0.0,结束IP地址设置为255.255.255.255 |

服务类型 | 选择局域网中主机访问因特网资源的服务类型 |

生效时间 | 设置此新增规则的生效时间 生效时间需要您指定具体的时间段,比如:某天的某个时间段 |

是否启用 | 在下拉列表框中选择“启用”,表示此匹配策略生效;选择“禁用”,表示此匹配策略不生效 |

描述 | 对此新增规则进行简单的描述 |

9.3.3 设置入站通信策略

页面向导:安全专区→防火墙→入站通信策略

本页面为您提供如下主要功能:

设置报文在入站方向上未匹配任何您预先设定的规则时,系统所采取的策略(主页面。在“入站通信缺省策略”下拉框中选择指定的方式,单击<应用>按钮生效) | |

添加匹配规则来控制指定的报文(在主页面上单击<新增>按钮,在弹出的对话框中设置相应的匹配项,单击<增加>按钮完成操作) |

页面中关键项的含义如下表所示。

表9-2 页面关键项描述

页面关键项 | 描述 |

入站通信缺省策略 | · “禁止”:禁止外网主动发起的访问报文通过 · “允许”:允许外网主动发起的访问报文通过 · 当路由器工作于NAT模式下时(即开启了NAT功能),入站通信缺省策略不允许配置,且仅为“禁止”;当路由器工作于路由模式下时(即关闭了NAT功能),入站通信缺省策略才允许选择配置,且缺省情况下为“允许” · 当缺省策略是“禁止”时,您手动添加的策略即为“允许”,反之亦然 · 缺省策略更改后,所有已配置的出站通信策略将会被清空,且仅对新建立的访问连接生效 · 当您手动添加了入站通信策略后,路由器会优先根据该策略对主机进行访问控制,如果未匹配手动添加的策略,则遵循缺省策略 |

源接口 | 设置报文的来源接口,即可以对从某一WAN侧接口收到的报文进行控制 |

起始IP/结束IP(源IP地址范围) | 输入需要匹配的报文的源IP地址段 · 起始IP地址不能大于结束IP地址 · 如果无需匹配报文的源IP地址,您可以将起始IP地址设置为0.0.0.0,结束IP地址设置为255.255.255.255 |

源端口范围 | 输入需要匹配的报文的源端口范围 如果无需匹配报文的源端口号,您可以将其设置为1~65535 |

目的IP地址(目的IP地址范围) | 输入需要匹配的报文的目的IP地址 当路由器工作于NAT模式下时(即开启了NAT功能),仅允许设置单个目的IP地址;当路由器工作于路由模式下时(即关闭了NAT功能),允许设置目的IP地址范围 |

服务类型 | 选择因特网中的主机访问局域网资源的服务类型 |

生效时间 | 设置此新增规则的生效时间 生效时间需要您指定具体的时间段,比如:某天的某个时间段 |

是否启用 | 在下拉列表框中选择“启用”,表示此匹配策略生效;选择“禁用”,表示此匹配策略不生效 |

描述 | 对此新增规则进行简单的描述 |

9.3.4 设置服务类型

为了让您能够在定制防火墙策略时比较方便地指定需要过滤的协议和端口号,路由器提供了服务类型管理功能。每一个服务类型均由协议和端口号两部分构成,系统预定义一些常用的服务类型(比如:HTTP、FTP、TELNET等);同时,您也可以根据实际需求添加自定义的服务类型。

页面向导:安全专区→防火墙→服务类型

本页面为您提供如下主要功能:

显示和修改已定义的服务类型(主页面。系统预定义的服务类型均不可修改和删除) | |

自定义服务类型(单击主页面上的<新增>按钮,在弹出的对话框中设置服务类型名称、协议类型及目的端口范围,单击<增加>按钮完成操作) |

9.4 设置防攻击

在复杂网络环境中,常常由于主机异常或中毒,导致其不断地发送一些攻击报文,造成路由器资源和网络带宽不必要的消耗。防攻击主要的目的就是发现并丢弃非法的报文,以保证整体网络的稳定性。

9.4.1 防攻击方式

路由器为您提供了以下三种防攻击方式:

· IDS防范

IDS防范主要用于发现一些常见的攻击类型报文对路由器的扫描和一些常见的DOS攻击,并丢弃相应的报文。在一定程度上,可以有效地保证路由器的正常运行。

· 报文源认证

攻击类型的报文多种多样,除了ARP欺骗外,最主要的是伪装IP地址的报文和伪装MAC地址的报文。您通过设置路由器的静态路由表和ARP表项,可以在很大程度上认证内网发送的报文的合法性。比如:当报文的源IP地址属于不可达网段,报文的源IP地址/源MAC地址和静态ARP表项存在冲突等,则路由器会认为该报文是非法伪装的报文,会直接将其丢弃。

· 异常流量防护

在网络实际应用中,往往会由于单台主机中毒或异常,导致这台主机大量发送数据包。而这些报文并不能被路由器的报文源认证功能确定为非法的报文,此时会大量地消耗路由器的资源。开启该功能后,路由器会对各台主机的流量进行检查,并根据您所选择的防护等级(包括:高、中、低三种)进行相应的处理,以确保路由器受到此类异常流量攻击时仍可正常工作。

9.4.2 设置IDS防范

页面向导:安全专区→防攻击→IDS防范

本页面为您提供如下主要功能:

· 本页面中的各攻击类型的介绍请参见路由器的在线联机帮助。

· 仅当您选择了“丢弃攻击报文,并记入日志”选项,路由器才会对攻击事件以日志的形式记录。日志信息的查看,请参见“15.2.1 查看日志信息”。

- 2022-11-26回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

出站设置没有效果,好奇怪