手机终端通过ipsec vpn拨号,防火墙 怎么配置

- 0关注

- 0收藏,2984浏览

问题描述:

用户通过手机上的ipsec vpn进行拨号连接,防火墙上要怎么配置?

配完手机测了下,在防火墙上看不到ike sa 和ipsec sa。

组网及组网描述:

- 2023-01-10提问

- 举报

-

(0)

最佳答案

手机ipsec参考:

手机IPSec VPN接入配置实验

4.1 实验内容与目标

完成本实验,您应该能够:

l

l

l

4.2 实验组网图

实验组网如图4-1所示。手机连接wifi获取地址172.31.2.7,与网关设备172.31.0.1同网段,防火墙在网关上做NAT,手机与防火墙建立IPSec VPN。

4.3 背景需求

V7防火墙设备作为VPN总部,客户通过移动终端Phone拨入,中间跨越运营商NAT,客户拨入后可实现访问总部资源的需求。

4.4 实验设备和器材

本实验所需之主要设备器材如表4-1所示。

|

名称和型号 |

版本 |

数量 |

描述 |

|

F1020 |

CMW710-D9333P07 |

2 |

|

|

SR6602 |

CMW520-R3303P41 |

2 |

|

|

Phone |

-- |

1 |

Android/IOS |

|

AP |

-- |

1 |

|

|

第5类UTP以太网连接线 |

-- |

2 |

|

4.5 实验过程

实验任务一:配置防火墙侧IPSec VPN

步骤一:准备工作

按照图4-1搭建实验环境,配置网关设备的接口地址和NAT功能。配置如下:

[Router]interface GigabitEtherne0/1

[Router-GigabitEthernet0/1]ip address 172.31.0.1 255.255.252.0

[Router-GigabitEthernet0/1]nat server protocol udp global 172.31.0.22 any inside 10.0.2.20 any

[Router-GigabitEthernet0/1]quit

[Router]interface GigabitEtherne0/2

[Router-GigabitEthernet0/2]ip address 10.0.2.10 255.255.255.0

[Router-GigabitEthernet0/2]quit

配置防火墙G1/0/2的接口地址为10.0.2.20/24,将接口加入安全域Untrust,并配置所需的安全策略。配置和显示信息如下:

[FW]interface GigabitEthernet 1/0/2

[FW-GigabitEthernet1/0/2]ip address 10.0.2.20 255.255.255.0

[FW-GigabitEthernet1/0/2]quit

[FW]security-zone name trust

[FW-security-zone-Trust]import interface Ten-GigabitEthernet1/0/24

[FW-security-zone-Trust]quit

#配置安全策略为全通

[FW]security-policy ip

[FW-security-policy-ip]rule 1 name any

[FW-security-policy-ip-1-any]action pass

[FW-security-policy-ip]display this

#

security-policy ip

rule 1 name any

action pass

#

return

[FW-security-policy-ip]quit

#配置默认路由

[FW]ip route-static 0.0.0.0 0 10.0.2.10

AP配置略,手机能获取到地址即可。

步骤二:采用模板方式配置IPSec VPN

由于终端地址不固定,总部防火墙采用模板方式建立IPSec VPN。

说明:

由于手机接入IPSec的部分配置特殊,当前版本Web界面暂无配置项,因此建议使用命令行配置。

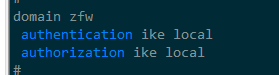

配置domain的IKE认证/授权类型:

[FW]domain system

[FW-isp-system]authentication ike none

[FW-isp-system]authorization ike local

配置为移动终端分配IPv4地址的IKE本地地址池,从而使得企业分支客户端使用由企业中心网关统一分配的IP地址作为私网地址来进行通信,配置如下:

[FW]ike address-group ikepool 2.2.2.2 2.2.2.10 255.255.255.255

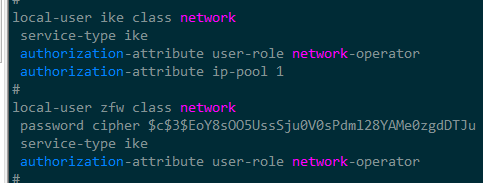

创建本地用户并指定用户类型为IKE,并授权IKE地址池:

[FW]local-user user1 class network

[FW-luser-network-user1]password simple 654321

[FW-luser-network-user1]service-type ike

[FW-luser-network-user1]authorization-attribute ip-pool ikepool

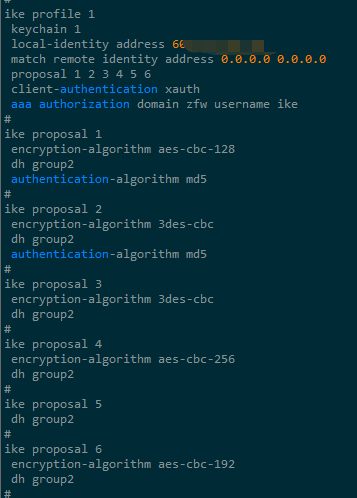

配置IKE提议:

[FW]ike proposal 1

[FW-ike-proposal-1]dh group2

[FW-ike-proposal-1]quit

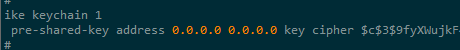

配置IKE keychain:

[FW]ike keychain 1

[FW-ike-keychain-1]pre-shared-key address 0.0.0.0 0.0.0.0 key simple 123456

[FW-ike-keychain-1]quit

配置IKE策略:

[FW]ike profile 1

[FW-ike-profile-1]proposal 1

[FW-ike-profile-1]keychain 1

[FW-ike-profile-1]match remote identity address 0.0.0.0 0.0.0.0

#开启对客户端的认证,指定为xauth

[FW-ike-profile-1]client-authentication xauth

[FW-ike-profile-1]aaa authorization domain system username user1

[FW-ike-profile-1]quit

配置IPSec安全提议:

[FW]ipsec transform-set 1

[FW-ipsec-transform-set-1]esp encryption-algorithm aes-cbc-256

[FW-ipsec-transform-set-1]esp authentication-algorithm sha1

[FW-ipsec-transform-set-1]quit

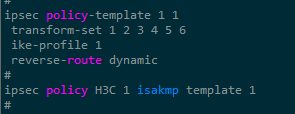

创建一个IPSec安全策略模板,引用安全提议和IKE策略:

[FW]ipsec policy-template 1 10

[FW-ipsec-policy-template-1-10]transform-set 1

[FW-ipsec-policy-template-1-10]ike-profile 1

[FW-ipsec-policy-template-1-10]quit

引用IPsec安全策略模板创建一条IKE协商方式的IPsec安全策略:

[FW]ipsec policy 1 10 isakmp template 1

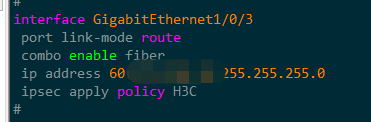

在接口G1/0/2下应用IPSec安全策略:

[FW]interface GigabitEthernet 1/0/2

[FW-GigabitEthernet1/0/2] ipsec apply policy 1

实验任务二:配置手机侧IPSec拨入(IOS系统)

步骤一:IOS系统配置

添加VPN配置,选择类型为IPSec,配置服务器为防火墙NAT后地址“172.31.0.22”,账户user1,密码654321,与防火墙上创建的IKE本地用户保持一致。

其中密钥为防火墙上配置的预共享密钥123456。

图4-2 IOS系统VPN配置

步骤二:验证配置

点击连接VPN,VPN状态显示已连接,查看VPN详情如图所示,其中“地址”就是从防火墙上配置的IKE地址中自动获取的。

图4-3 IOS系统VPN详细情况

在防火墙上可查看隧道状态正常,安全策略采用的协商方式为模板方式,对端受保护数据流的IP地址为2.2.2.2/32。

<FW>display ipsec sa

-------------------------------

Interface: GigabitEthernet1/0/2

-------------------------------

-----------------------------

IPsec policy: 1

Sequence number: 10

Mode: Template

-----------------------------

Tunnel id: 0

Encapsulation mode: tunnel

Perfect Forward Secrecy:

Inside VPN:

Extended Sequence Numbers enable: N

Traffic Flow Confidentiality enable: N

Path MTU: 1420

Tunnel:

local address: 10.0.2.20

remote address: 172.31.2.7

Flow:

sour addr: 0.0.0.0/0.0.0.0 port: 0 protocol: ip

dest addr: 2.2.2.2/255.255.255.255 port: 0 protocol: ip

[Inbound ESP SAs]

SPI: 2652109651 (0x9e13fb53)

Connection ID: 21474836481

Transform set: ESP-ENCRYPT-AES-CBC-256 ESP-AUTH-SHA1

SA duration (kilobytes/sec): 1843200/3600

SA remaining duration (kilobytes/sec): 1843173/3384

Max received sequence-number: 347

Anti-replay check enable: Y

Anti-replay window size: 64

UDP encapsulation used for NAT traversal: Y

Status: Active

[Outbound ESP SAs]

SPI: 246464222 (0x0eb0bede)

Connection ID: 21474836480

Transform set: ESP-ENCRYPT-AES-CBC-256 ESP-AUTH-SHA1

SA duration (kilobytes/sec): 1843200/3600

SA remaining duration (kilobytes/sec): 1843200/3384

Max sent sequence-number: 0

UDP encapsulation used for NAT traversal: Y

Status: Active

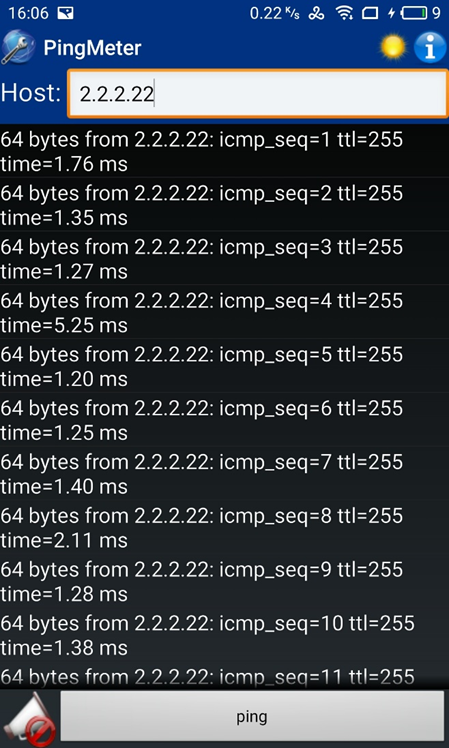

在防火墙上创建一个loopback接口,配置接口地址为2.2.2.22/32。从手机侧ping这个地址,可以ping通。

图4-4 IOS系统VPN测试连通性

实验任务三:配置手机侧IPSec拨入(Android系统)

步骤一:Android系统配置

添加VPN网络,选择“IPSec Xauth PSK”。配置服务器地址为防火墙NAT后地址“172.31.0.22”,用户名user1,密码654321,IPSec预共享密钥123456。

图4-5 Android系统VPN配置

步骤二:验证配置

点击连接VPN,VPN状态为已连接,说明IPSec VPN建立成功。如图4-6所示:

图4-6 Android系统VPN连接状态

在防火墙上可查看隧道状态正常,安全策略采用的协商方式为模板方式,对端受保护数据流的IP地址为2.2.2.2/32。

<FW>display ipsec sa

-------------------------------

Interface: GigabitEthernet1/0/2

-------------------------------

-----------------------------

IPsec policy: 1

Sequence number: 10

Mode: Template

-----------------------------

Tunnel id: 0

Encapsulation mode: tunnel

Perfect Forward Secrecy:

Inside VPN:

Extended Sequence Numbers enable: N

Traffic Flow Confidentiality enable: N

Path MTU: 1420

Tunnel:

local address: 10.0.2.20

remote address: 172.31.2.7

Flow:

sour addr: 0.0.0.0/0.0.0.0 port: 0 protocol: ip

dest addr: 2.2.2.2/255.255.255.255 port: 0 protocol: ip

[Inbound ESP SAs]

SPI: 4040720768 (0xf0d88180)

Connection ID: 30064771072

Transform set: ESP-ENCRYPT-AES-CBC-256 ESP-AUTH-SHA1

SA duration (kilobytes/sec): 1843200/3600

SA remaining duration (kilobytes/sec): 1843199/3591

Max received sequence-number: 8

Anti-replay check enable: Y

Anti-replay window size: 64

UDP encapsulation used for NAT traversal: Y

Status: Active

[Outbound ESP SAs]

SPI: 9696822 (0x0093f636)

Connection ID: 38654705665

Transform set: ESP-ENCRYPT-AES-CBC-256 ESP-AUTH-SHA1

SA duration (kilobytes/sec): 1843200/3600

SA remaining duration (kilobytes/sec): 1843200/3591

Max sent sequence-number: 0

UDP encapsulation used for NAT traversal: Y

Status: Active

在防火墙上创建一个loopback接口,配置接口地址为2.2.2.22/32。从手机侧ping这个地址,可以ping通。

图4-7 Android系统VPN测试连通性

4.6 实验中的命令列表

表4-2 命令列表

|

命令 |

描述 |

|

ike proposal proposal-number |

创建IKE安全提议,并进入安全提议视图 |

|

dh { group1 | group14 | group2 | group24 | group5 } |

配置IKE阶段1密钥协商时所使用的DH密钥交换参数。 |

|

ike keychain keychain-name |

创建并进入一个IKE ketchain视图 |

|

pre-shared-key { address { ipv4-address [ mask | mask-length ] | ipv6 ipv6-address [ prefix-length ] } | hostname host-name } key { cipher cipher-key | simple simple-key } |

配置预共享密钥 |

|

ike profile profile-name |

创建IKE profile,并进入IKE profile视图 |

|

keychain keychain-name |

指定采用预共享密钥认证时使用的IKE keychain |

|

proposal proposal-number&<1-6> |

配置IKE profile引用的IKE提议 |

|

match remote { certificate policy-name | identity { address { { ipv4-address [ mask | mask-length ] | range low-ipv4-address high-ipv4-address } | ipv6 { ipv6-address [ prefix-length ] | range low-ipv6-address high-ipv6-address } } [ vpn-instance vpn-name ] | fqdn fqdn-name | user-fqdn user-fqdn-name } } |

配置一条用于匹配对端身份的规则 |

|

ipsec transform-set transform-set-name |

创建IPsec安全提议,并进入IPsec安全提议视图 |

|

ipsec { ipv6-policy-template | policy-template } template-name seq-number |

用来创建一个IPsec安全策略模板,并进入IPsec安全策略模板视图 |

|

ipsec { ipv6-policy | policy } policy-name seq-number isakmp template template-name |

用来引用IPsec安全策略模板创建一条IKE协商方式的IPsec安全策略。 |

|

transform-set transform-set-name&<1-6> |

指定IPsec安全策略/IPsec安全策略模板/IPsec安全框架所引用的IPsec安全提议 |

|

ike-profile profile-name |

指定IPsec安全策略/IPsec安全策略模板引用的IKE profile |

- 2023-01-10回答

- 评论(0)

- 举报

-

(0)

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论