交换机NTP同步

- 0关注

- 0收藏,3852浏览

问题描述:

漏扫检测交换机漏洞:NTP Mode 6 检测漏洞【原理扫描】

远程NTP服务允许Mode 6查询,这些查询有可能用于NTP扩展

攻击。未经身份验证的远程攻击者可能通过特制 Mode 6查询,造成拒绝服务条件。

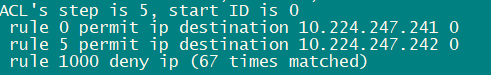

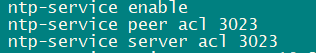

交换机安全加固,配置ntp acl访问控制以后,以下peer和server都单独试过,,NTP时钟仍无法同步

组网及组网描述:

- 2023-02-06提问

- 举报

-

(0)

最佳答案

【规避方式】

(沿用之前的mode6/7漏洞解决方式)

a. 如果目标设备只作为NTP Server(不从外部同步时间):

配置ntp-service synchronization acl xxx可以关闭掉mode6/7功能。

(只能在仅作为server的设备上使用,在NTP客户端使用会导致无法从外部同步时间)

b. 如果目标设备需要作为NTP Client(从外部同步时间) :

在目标设备上配置ntp-service peer acl xxx ,

将下游ntp client(从目标设备同步时间)和上游ntp server(向目标设备同时时间)的地址 加入ACL xxx的permit规则,其他ntp报文拒收。

————拦截非信任来源的报文

b方式配置模板:

针对ipv4

# 配置10.10.0.0/16网段的对端设备对本地设备ntp具有完全访问权限。

<Sysname> system-view

[Sysname] acl basic 2001

[Sysname-acl-ipv4-basic-2001] rule 1 permit source 10.10.0.0 0.0.255.255

[Sysname-acl-ipv4-basic-2001] rule 100 deny

[Sysname-acl-ipv4-basic-2001] quit

[Sysname] ntp-service peer acl 2001

针对ipv6

# 配置2001::1网段的对端设备对本地设备ntp具有完全访问权限。

<Sysname> system-view

[Sysname] acl ipv6 basic 2001

[Sysname-acl-ipv6-basic-2001] rule 1 permit source 2001::1 64

[Sysname-acl-ipv6-basic-2001] rule 100 deny

[Sysname-acl-ipv6-basic-2001] quit

[Sysname] ntp-service ipv6 peer acl 2001

- 2023-02-06回答

- 评论(0)

- 举报

-

(0)

不配置ACL可以同步么

- 2023-02-06回答

- 评论(3)

- 举报

-

(0)

不配置可以,地址也都通

如果目标设备需要作为NTP Client(从外部同步时间) : 在目标设备上配置ntp-service peer acl xxx , 将下游ntp client(从目标设备同步时间)和上游ntp server(向目标设备同时时间)的地址 加入ACL xxx的permit规则,其他ntp报文拒收。 ————拦截非信任来源的报文

您好,新版本已经不存在了,如果是老版本,参考以下方法

在设备上可以通过如下两种方式配规避: 1、配置ntp-service access { peer | query | server | synchronization } acl-number 举个例子, 服务器为A,客户端为B,C,D, 如果允许B,C,D都对服务器具有时间同步、控制查询权限,可以配置 ntp-service access peer acl 2000, acl 2000 permit B,C,D 需要将配置了从服务器A同步的所有合法客户端设备B,C,D,E,F…… 全部加入acl规并允许其对server进行访问,其他所有ip均无法进行操作 权限等级有4种,分别对应peer、server、synchronization、query。 按客户需要自己配置

- 2023-02-06回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明