vlan间网段单项禁止访问

- 0关注

- 0收藏,1984浏览

问题描述:

公司有一个访客无线网段为vlan51:10.15.51.0/24。想让vlan51可以正常访问外网,但是不能访问其他内部vlan网段,7003交换机怎么配置可以实现51段不能访问内部网段

组网及组网描述:

- 2023-03-01提问

- 举报

-

(0)

最佳答案

通过acl限制,参考案例:

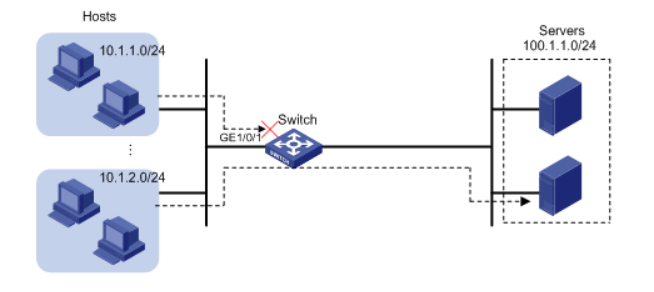

1.3配置需求及实现的效果

交换机的GigabitEthernet1/0/1端口下连接了两个网段的主机,要求通过配置ACL,仅允许10.1.2.0/24网段访问100.1.1.0/24网段的报文通过,而拒绝其它报文通过。

2 组网图

配置步骤

3.1配置acl,接口下下发过滤策略,调用acl

# 创建IPv4高级ACL 3000,配置两条规则,分别为允许源地址为10.1.2.0/24网段,目的地址为100.1.1.0/24网段的IP报文通过,以及拒绝其它IP报文通过。

<H3C> system-view

[H3C] acl number 3000

[H3C-acl-ipv4-adv-3000] rule permit ip source 10.1.2.0 0.0.0.255 destination 100.1.1.0 0.0.0.255

[H3C-acl-ipv4-adv-3000] rule deny ip

[H3C-acl-ipv4-adv-3000] quit

说明:如果acl number 3000无法写上去的话可能是由于交换机的软件版本不同导致,此时修改为acl advanced 3000的写法就可以了。

# 配置包过滤功能,应用IPv4高级ACL 3000对端口GigabitEthernet1/0/1收到的IP报文进行过滤。

[H3C] interface gigabitethernet 1/0/1

[H3C-GigabitEthernet1/0/1] packet-filter 3000 inbound

3.2检查配置效果

# 执行display packet-filter命令查看包过滤功能的应用状态。

[H3C] display packet-filter interface GigabitEthernet 1/0/1

Interface: GigabitEthernet1/0/1

In-bound Policy:

acl 3000, Successful

上述信息显示GigabitEthernet1/0/1端口上已经正确应用了包过滤功能。

在10.1.2.0/24网段的主机上以100.1.1.0/24网段内的服务器为目的进行ping操作,返回正常应答信息;在其它网段的主机上执行此操作返回请求超时信息。

4保存配置信息

[H3C]save force

- 2023-03-01回答

- 评论(0)

- 举报

-

(0)

1、在vlan51的网关处,套用packet-filter,绑定acl,在inbound方向套用

2、acl先拒绝去往内外的流量,在允许所有

- 2023-03-01回答

- 评论(0)

- 举报

-

(0)

暂无评论

acl advanced 3001

rule 5 deny ip source

10.15.51.0 0.0.0.255 destination 10.0.0.0 0.255.255.255

rule 10 deny ip source 10.15.51.0 0.0.0.255 destination 172.16.0.0 0.15.255.255

rule 15 deny ip source 10.15.51.0 0.0.0.255 destination 192.168.0.0 0.0.255.255

rule 20 permit ip

然后在vlan-interface51这里调用

packet-filter 3001 inbound

- 2023-03-01回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论