msr5660配置ipv6地址

- 0关注

- 1收藏,1538浏览

问题描述:

现在是msr5660路由器接入运营商的ipv4网络,想要给我们的某台web服务器配置一个ipv6的地址,让其他ipv6的用户可以访问到这个web。实现ipv4的用户通过ipv4地址访问web,ipv6用户通过ipv4访问web。需要如何配置?

组网及组网描述:

运营商网络-->H3C 路由器MSR5660--->华为防火墙(透明部署)-->H3C 7506E交换机(起网关)--> 华为交换机(二层)-->web服务器

- 2023-04-27提问

- 举报

-

(0)

最佳答案

您好,做双栈就可以了

15? AFT典型配置举例

1.15.1? IPv6网络访问IPv4 Internet配置举例

1. 组网需求

某公司将网络升级到了IPv6,但是仍然希望内网2013::/96网段的用户可以访问IPv4 Internet,其它网段的用户不能访问IPv4 Internet。该公司访问IPv4 Internet使用的IPv4地址为10.1.1.1、10.1.1.2和10.1.1.3。

为满足上述需求,本例中实现方式如下:

· 使用NAT64前缀与IPv4网络中的主机地址组合成为IPv6地址,此IPv6地址将与IPv4 Internet内的主机建立相应的映射关系,IPv6网络中的主机访问该IPv6地址即可实现对IPv4 Internet的访问。报文到达Device后,设备将根据NAT64前缀将该目的IPv6地址转换为对应的IPv4地址。

· 使用IPv6到IPv4源地址动态转换策略将IPv6网络到IPv4网络报文的源地址转换为IPv4地址10.1.1.1、10.1.1.2或10.1.1.3。

2. 组网图

图1-7 IPv6网络访问IPv4 Internet配置组网图

?

3. 配置步骤

# 按照组网图配置各接口的IP地址,具体配置过程略。

# 配置地址组0包含三个IPv4地址10.1.1.1、10.1.1.2和10.1.1.3。

<Device> system-view

[Device] aft address-group 0

[Device-aft-address-group-0] address 10.1.1.1 10.1.1.3

[Device-aft-address-group-0] quit

# 配置IPv6 ACL 2000,该ACL用来匹配源IPv6地址属于2013::/96网段的报文。

[Device] acl ipv6 basic 2000

[Device-acl-ipv6-basic-2000] rule permit source 2013:: 96

[Device-acl-ipv6-basic-2000] rule deny

[Device-acl-ipv6-basic-2000] quit

# 配置IPv6到IPv4的源地址动态转换策略,将匹配ACL 2000的IPv6报文源地址转换为地址组0中的地址,即将2013::/96网段内主机所发送报文的源IPv6地址转换为IPv4地址10.1.1.1、10.1.1.2或10.1.1.3。

[Device] aft v6tov4 source acl ipv6 number 2000 address-group 0

# 配置NAT64前缀为2012::/96,报文的目的地址根据该NAT64前缀转换为IPv4地址。

[Device] aft prefix-nat64 2012:: 96

# 在IPv6侧接口GigabitEthernet1/0/1开启AFT功能。

[Device] interface gigabitethernet 1/0/1

[Device-GigabitEthernet1/0/1] aft enable

[Device-GigabitEthernet1/0/1] quit

# 在IPv4侧接口GigabitEthernet1/0/2开启AFT功能。

[Device] interface gigabitethernet 1/0/2

[Device-GigabitEthernet1/0/2] aft enable

[Device-GigabitEthernet1/0/2] quit

4. 验证配置

# 以上配置完成后,检查IPv6 Host与IPv4 Server的连通性。以IPv6 host A ping IPv4 server A为例:

D:\>ping 2012::20.1.1.1

Pinging 2012::20.1.1.1 with 32 bytes of data:

Reply from 2012::20.1.1.1: time=3ms

Reply from 2012::20.1.1.1: time=3ms

Reply from 2012::20.1.1.1: time=3ms

Reply from 2012::20.1.1.1: time=3ms

# 通过查看AFT会话,可以看到创建了一个IPv6会话和IPv4会话,分别对应转换前和转换后的报文。

[Device] display aft session ipv6 verbose

Initiator:

? Source????? IP/port: 2013::100/0

? Destination IP/port: 2012::1401:0101/32768

? VPN instance/VLAN ID/Inline ID: -/-/-

? Protocol: IPV6-ICMP(58)

? Inbound interface: GigabitEthernet1/0/1

Responder:

? Source????? IP/port: 2012::1401:0101/0

? Destination IP/port: 2013::100/33024

? VPN instance/VLAN ID/Inline ID: -/-/-

? Protocol: IPV6-ICMP(58)

? Inbound interface: GigabitEthernet1/0/2

State: ICMPV6_REPLY

Application: OTHER

Start time: 2014-03-13 08:52:59? TTL: 23s

Initiator->Responder:??????????? 4 packets??????? 320 bytes

Responder->Initiator:??????????? 4 packets??????? 320 bytes

Total sessions found: 1

[Device] display aft session ipv4 verbose

Initiator:

? Source????? IP/port: 10.1.1.1/1025

? Destination IP/port: 20.1.1.1/2048

? DS-Lite tunnel peer: -

? VPN instance/VLAN ID/Inline ID: -/-/-

? Protocol: ICMP(1)

? Inbound interface: GigabitEthernet1/0/1

Responder:

? Source????? IP/port: 20.1.1.1/1025

? Destination IP/port: 10.1.1.1/0

? DS-Lite tunnel peer: -

? VPN instance/VLAN ID/Inline ID: -/-/-

? Protocol: ICMP(1)

? Inbound interface: GigabitEthernet1/0/2

State: ICMP_REPLY

Application: OTHER

Start time: 2014-03-13 08:52:59? TTL: 27s

Initiator->Responder:??????????? 4 packets??????? 240 bytes

Responder->Initiator:??????????? 4 packets??????? 240 bytes

Total sessions found: 1

1.15.2? IPv4 Internet访问IPv6网络内部服务器配置举例

1. 组网需求

某公司将网络升级到了IPv6,此时Internet仍然是IPv4网络。该公司希望内部的FTP服务器能够继续为IPv4 Internet的用户提供服务。该公司拥有的IPv4地址为10.1.1.1。

为满足上述要求,本例实现方式如下:

· 使用IPv6侧服务器配置将IPv6内部服务器的地址及端口映射为IPv4地址及端口,Device收到来自IPv4 Internet的报文后,根据该配置策略将报文IPv4目的地址转换为IPv6地址;

· 使用NAT64前缀将报文源IPv4地址转换为IPv6地址。

2. 组网图

图1-8 IPv4 Internet访问IPv6网络内部服务器配置组网图

?

3. 配置步骤

# 按照组网图配置各接口的IP地址,具体配置过程略。

# 配置IPv6侧服务器对应的IPv4地址及端口号。IPv4网络内用户通过访问该IPv4地址及端口即可访问IPv6服务器。

<Device> system-view

[Device] aft v6server protocol tcp 10.1.1.1 21 2013::102 21

# 报文的源地址将根据配置的NAT64前缀转换为IPv6地址。

[Device] aft prefix-nat64 2012:: 96

# 在IPv4侧接口GigabitEthernet1/0/1开启AFT。

[Device] interface gigabitethernet 1/0/1

[Device-GigabitEthernet1/0/1] aft enable

[Device-GigabitEthernet1/0/1] quit

# 在IPv6侧接口GigabitEthernet1/0/2开启AFT。

[Device] interface gigabitethernet 1/0/2

[Device-GigabitEthernet1/0/2] aft enable

[Device-GigabitEthernet1/0/2] quit

4. 验证配置

# 以上配置完成后,IPv4 Host可以通过FTP协议访问IPv6 FTP Server。

# 通过查看AFT会话,可以看到创建了一个IPv4会话和IPv6会话,分别对应转换前和转换后的报文。

[Device] display aft session ipv4 verbose

Initiator:

? Source????? IP/port: 20.1.1.1/11025

? Destination IP/port: 10.1.1.1/21

? DS-Lite tunnel peer: -

? VPN instance/VLAN ID/Inline ID: -/-/-

? Protocol: TCP(6)

? Inbound interface: GigabitEthernet1/0/1

Responder:

? Source????? IP/port: 10.1.1.1/21

? Destination IP/port: 20.1.1.1/11025

? DS-Lite tunnel peer: -

? VPN instance/VLAN ID/Inline ID: -/-/-

? Protocol: TCP(6)

? Inbound interface: GigabitEthernet1/0/2

State: TCP_ESTABLISHED

Application: FTP

Start time: 2014-03-13 09:07:30? TTL: 3577s

Initiator->Responder:??????????? 3 packets??????? 124 bytes

Responder->Initiator:??????????? 2 packets??????? 108 bytes

Total sessions found: 1

[Device] display aft session ipv6 verbose

Initiator:

? Source????? IP/port: 2012::1401:0101/1029

? Destination IP/port: 2013::102/21

? VPN instance/VLAN ID/Inline ID: -/-/-

? Protocol: TCP(6)

? Inbound interface: GigabitEthernet1/0/1

Responder:

? Source????? IP/port: 2013::102/21

? Destination IP/port: 2012::1401:0101/1029

? VPN instance/VLAN ID/Inline ID: -/-/-

? Protocol: TCP(6)

? Inbound interface: GigabitEthernet1/0/2

State: TCP_ESTABLISHED

Application: FTP

Start time: 2014-03-13 09:07:30? TTL: 3582s

Initiator->Responder:??????????? 3 packets??????? 184 bytes

Responder->Initiator:??????????? 2 packets??????? 148 bytes

Total sessions found: 1

1.15.3? IPv4网络和IPv6网络互访配置举例

1. 组网需求

某公司内部同时部署了IPv4网络和IPv6网络,并且希望IPv4网络和IPv6网络能够互相访问。

为满足上述需求,本例中使用如下方式实现:

· 为IPv6网络分配一个IVI前缀和IPv4网段,IPv6网络中所有IPv6主机的地址均配置为由IVI前缀和IPv4网段中地址组合而成的IPv6地址。

· 为IPv4网络分配一个NAT64前缀,IPv4网络主动访问IPv6网络时,IPv4源地址使用NAT64前缀转换为IPv6地址;IPv6网络主动访问IPv4网络时,目的地址使用NAT64前缀和IPv4地址组合成的IPv6地址。

2. 组网图

图1-9 IPv4网络和IPv6网络互访配置组网图

?

3. 配置步骤

# 按照组网图配置各接口的IP地址,其中IPv6网络中的主机使用的IPv6地址根据IVI前缀2013::/32和20.1.1.0/24组合而成。具体配置过程略。

# 配置ACL 2000用来过滤需要访问IPv6网络的用户,同时匹配该ACL 2000的报文的目的地址将会根据配置的IVI前缀转换为IPv6地址。此处所有IPv4网络用户均需要访问IPv6网络。

<Device> system-view

[Device] acl basic 2000

[Device-acl-ipv4-basic-2000] rule permit

[Device-acl-ipv4-basic-2000] quit

# 配置NAT64前缀,用于进行IPv4到IPv6的源地址转换和IPv6到IPv4的目的地址转换。

[Device] aft prefix-nat64 2012:: 96

# 配置IVI前缀,用于进行IPv6到IPv4源地址转换,且在IPv4到IPv6动态目的地址转换策略中引用该前缀。

[Device] aft prefix-ivi 2013::

# 配置IPv4到IPv6动态目的地址转换策略,IPv4到IPv6报文的目的IPv4地址转换为IPv6地址。

[Device] aft v4tov6 destination acl number 2000 prefix-ivi 2013::

# 在IPv4侧接口GigabitEthernet1/0/1开启AFT。

[Device] interface gigabitethernet 1/0/1

[Device-GigabitEthernet1/0/1] aft enable

[Device-GigabitEthernet1/0/1] quit

# 在IPv6侧接口GigabitEthernet1/0/2开启AFT。

[Device] interface gigabitethernet 1/0/2

[Device-GigabitEthernet1/0/2] aft enable

[Device-GigabitEthernet1/0/2] quit

4. 验证配置

# 以上配置完成后,IPv4 host与IPv6 host可以互通。以IPv6 host A ping IPv4 host A为例:

D:\>ping 2012::a01:0101

Pinging 2012::a01:0101 with 32 bytes of data:

Reply from 2012::a01:0101: time=3ms

Reply from 2012::a01:0101: time=3ms

Reply from 2012::a01:0101: time=3ms

Reply from 2012::a01:0101: time=3ms

# 通过查看AFT会话,可以看到创建了一个IPv6会话和IPv4会话,分别对应转换前和转换后的报文。显示内容如下:

[Device] display aft session ipv6 verbose

Initiator:

? Source????? IP/port: 2013:0:FF14:0101:0100::/0

? Destination IP/port: 2012::0a01:0101/32768

? VPN instance/VLAN ID/Inline ID: -/-/-

? Protocol: IPV6-ICMP(58)

? Inbound interface: GigabitEthernet1/0/2

Responder:

? Source????? IP/port: 2012::0a01:0101/0

? Destination IP/port: 2013:0:FF14:0101:0100::/33024

? VPN instance/VLAN ID/Inline ID: -/-/-

? Protocol: IPV6-ICMP(58)

? Inbound interface: GigabitEthernet1/0/1

State: ICMPV6_REPLY

Application: OTHER

Start time: 2014-03-13 08:52:59? TTL: 23s

Initiator->Responder:??????????? 4 packets??????? 320 bytes

Responder->Initiator:??????????? 4 packets??????? 320 bytes

Total sessions found: 1

[Device] display aft session ipv4 verbose

Initiator:

? Source????? IP/port: 20.1.1.1/1025

? Destination IP/port: 10.1.1.1/2048

? DS-Lite tunnel peer: -

? VPN instance/VLAN ID/Inline ID: -/-/-

? Protocol: ICMP(1)

? Inbound interface: GigabitEthernet1/0/2

Responder:

? Source????? IP/port: 10.1.1.1/1025

? Destination IP/port: 20.1.1.1/0

? DS-Lite tunnel peer: -

? VPN instance/VLAN ID/Inline ID: -/-/-

? Protocol: ICMP(1)

? Inbound interface: GigabitEthernet1/0/1

State: ICMP_REPLY

Application: OTHER

Start time: 2014-03-13 08:52:59? TTL: 27s

Initiator->Responder:??????????? 4 packets??????? 240 bytes

Responder->Initiator:??????????? 4 packets??????? 240 bytes

Total sessions found: 1

1.15.4? IPv4网络访问IPv6 Internet中的服务器配置举例

1. 组网需求

Internet已经升级到了IPv6,但是某公司内部网络仍然是IPv4网络。而该公司内部网络的10.1.1.0/24网段的用户仍需要访问IPv6 Internet中的服务器,其他用户不能访问。

为满足上述要求,本例中使用如下方式实现:

· 使用IPv4到IPv6源地址动态地址转换策略,将IPv4报文的源地址转换为IPv6地址。

· 通过IPv6到IPv4的源地址静态转换策略为IPv6 Internet上服务器的IPv6地址指定一个对应的IPv4地址,Device收到发往该IPv4地址的报文时将其转换为对应的IPv6地址。

2. 组网图

图1-10 IPv4网络访问IPv6 Internet中的服务器配置组网图

?

3. 配置步骤

# 按照组网图配置各接口的IP地址,具体配置过程略。

# 配置ACL 2000,仅允许IPv4网络中10.1.1.0/24网段的用户可以访问IPv6 Internet。

<Device> system-view

[Device] acl basic 2000

[Device-acl-ipv4-basic-2000] rule permit source 10.1.1.0 0.0.0.255

[Device-acl-ipv4-basic-2000] rule deny

[Device-acl-ipv4-basic-2000] quit

# 配置NAT64前缀,此前缀将在IPv4到IPv6源地址动态转换策略中被调用,将报文的源地址转换为IPv6地址。

[Device] aft prefix-nat64 2012:: 96

# 配置IPv4到IPv6源地址动态转换策略,将匹配ACL 2000报文的源地址根据NAT64前缀转换为IPv6地址。

[Device] aft v4tov6 source acl number 2000 prefix-nat64 2012:: 96

# 配置IPv6到IPv4的源地址静态转换策略,用于将报文的目的地址转换为IPv6地址。

[Device] aft v6tov4 source 2013:0:ff14:0101:100:: 20.1.1.1

# 在IPv4侧接口GigabitEthernet1/0/1开启AFT。

[Device] interface gigabitethernet 1/0/1

[Device-GigabitEthernet1/0/1] aft enable

[Device-GigabitEthernet1/0/1] quit

# 在IPv6侧接口GigabitEthernet1/0/2开启AFT。

[Device] interface gigabitethernet 1/0/2

[Device-GigabitEthernet1/0/2] aft enable

[Device-GigabitEthernet1/0/2] quit

4. 验证配置

# 以上配置完成后,检查IPv4 host与IPv6 server的连通性。以IPv4 host A ping IPv6 server为例:

D:\>ping 20.1.1.1

Pinging 20.1.1.1 with 32 bytes of data:

Reply from 20.1.1.1: bytes=32 time=14ms TTL=63

Reply from 20.1.1.1: bytes=32 time=1ms TTL=63

Reply from 20.1.1.1: bytes=32 time=1ms TTL=63

Reply from 20.1.1.1: bytes=32 time=1ms TTL=63

# 通过查看AFT会话,可以看到创建了一个IPv4会话和IPv6会话,分别对应转换前和转换后的报文。

[Device] display aft session ipv4 verbose

Initiator:

? Source????? IP/port: 10.1.1.1/1025

? Destination IP/port: 20.1.1.1/2048

? DS-Lite tunnel peer: -

? VPN instance/VLAN ID/Inline ID: -/-/-

? Protocol: ICMP(1)

? Inbound interface: GigabitEthernet1/0/1

Responder:

? Source????? IP/port: 20.1.1.1/1025

? Destination IP/port: 10.1.1.1/0

? DS-Lite tunnel peer: -

? VPN instance/VLAN ID/Inline ID: -/-/-

? Protocol: ICMP(1)

? Inbound interface: GigabitEthernet1/0/2

State: ICMP_REPLY

Application: OTHER

Start time: 2014-03-13 08:52:59? TTL: 27s

Initiator->Responder:??????????? 4 packets??????? 240 bytes

Responder->Initiator:??????????? 4 packets???? ???240 bytes

Total sessions found: 1

[Device] display aft session ipv6 verbose

Initiator:

? Source????? IP/port: 2012::0A01:0101/0

? Destination IP/port: 2013:0:FF14:0101:0100::/32768

? VPN instance/VLAN ID/Inline ID: -/-/-

? Protocol: IPV6-ICMP(58)

? Inbound interface: GigabitEthernet1/0/1

Responder:

? Source????? IP/port: 2013:0:FF14:0101:0100::/0

? Destination IP/port: 2012::0A01:0101/33024

? VPN instance/VLAN ID/Inline ID: -/-/-

? Protocol: IPV6-ICMP(58)

? Inbound interface: GigabitEthernet1/0/2

State: ICMPV6_REPLY

Application: OTHER

Start time: 2014-03-13 08:52:59? TTL: 23s

Initiator->Responder:??????????? 4 packets??????? 320 bytes

Responder->Initiator:??????????? 4 packets??????? 320 bytes

Total sessions found: 1

1.15.5? IPv6 Internet访问IPv4网络配置举例

1. 组网需求

Internet已经升级到了IPv6,但是某公司内部网络仍然是IPv4网络。而该公司仍希望为IPv6 Internet内的用户提供FTP服务。该公司访问IPv6 Internet使用的IPv6地址为2012::1。

为满足上述要求,实现方式如下:

· 通过IPv4到IPv6源地址静态转换策略,为IPv4网络中的FTP服务器地址指定一个对应的IPv6地址,IPv6 Internet中的主机通过访问该IPv6地址可以访问IPv4网络中的FTP服务器。Device收到发往该IPv6地址的报文时将其目的地址转换为对应的IPv4地址。

· 通过IPv6到IPv4源地址动态转换策略,将IPv6 Internet发送过来的IPv6报文源地址转换为IPv4地址30.1.1.1和30.1.1.2。

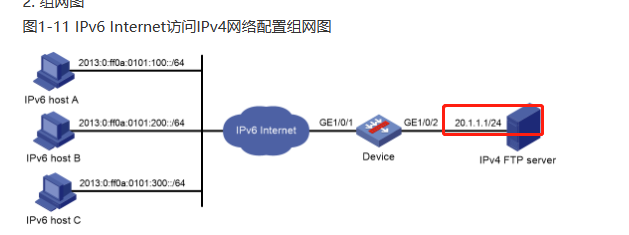

2. 组网图

图1-11 IPv6 Internet访问IPv4网络配置组网图

?

3. 配置步骤

# 按照组网图配置各接口的IP地址,具体配置过程略。

# 配置IPv4到IPv6源地址静态转换策略,手动指定IPv4与IPv6地址一一对应的转换关系,此策略可将报文的目的地址转换为对应的IPv4地址。

<Device> system-view

[Device] aft v4tov6 source 20.1.1.1 2012::1

# 配置地址组0包含2个IPv4地址:30.1.1.1和30.1.1.2。

[Device] aft address-group 0

[Device-aft-address-group-0] address 30.1.1.1 30.1.1.2

[Device-aft-address-group-0] quit

# 配置IPv6 ACL 2000,匹配IPv6网络到IPv4网络的报文。此处允许所有IPv6网络内主机访问IPv4 FTP Server。

[Device] acl ipv6 basic 2000

[Device-acl-ipv6-basic-2000] rule permit

[Device-acl-ipv6-basic-2000] quit

# 配置IPv6到IPv4的源地址动态转换策略,将匹配ACL 2000的IPv6报文源地址转换为地址组0中的IPv4地址30.1.1.2或30.1.1.3。

[Device] aft v6tov4 source acl ipv6 number 2000 address-group 0

# 在IPv6侧接口GigabitEthernet1/0/1开启AFT。

[Device] interface gigabitethernet 1/0/1

[Device-GigabitEthernet1/0/1] aft enable

[Device-GigabitEthernet1/0/1] quit

# 在IPv4侧接口GigabitEthernet1/0/2开启AFT。

[Device] interface gigabitethernet 1/0/2

[Device-GigabitEthernet1/0/2] aft enable

[Device-GigabitEthernet1/0/2] quit

4. 验证配置

# 以上配置完成后,检查IPv6 host与IPv4 FTP server的连通性。以IPv6 host A ping IPv4 FTP server为例:

D:\>ping 2012::1

Pinging 2012::1 with 32 bytes of data:

Reply from 2012::1: time=3ms

Reply from 2012::1: time=3ms

Reply from 2012::1: time=3ms

Reply from 2012::1: time=3ms

# 通过查看AFT会话,可以看到创建了一个IPv6会话和IPv4会话,分别对应转换前和转换后的报文。

[Device] display aft session ipv6 verbose

Initiator:

? Source????? IP/port: 2013:0:FF0A:0101:0100::/1029

? Destination IP/port: 2012::1/21

? VPN instance/VLAN ID/Inline ID: -/-/-

? Protocol: TCP(6)

? Inbound interface: GigabitEthernet1/0/1

Responder:

? Source????? IP/port: 2012::1/21

? Destination IP/port: 2013:0:FF0A:0101:0100::/1029

? VPN instance/VLAN ID/Inline ID: -/-/-

? Protocol: TCP(6)

? Inbound interface: GigabitEthernet1/0/2

State: TCP_ESTABLISHED

Application: FTP

Start time: 2014-03-13 09:07:30? TTL: 3582s

Initiator->Responder:??????????? 3 packets??????? 184 bytes

Responder->Initiator:??????????? 2 packets??????? 148 bytes

Total sessions found: 1

[Device] display aft session ipv4 verbose

Initiator:

? Source????? IP/port: 30.1.1.1/11025

? Destination IP/port: 20.1.1.1/21

? DS-Lite tunnel peer: -

? VPN instance/VLAN ID/Inline ID: -/-/-

? Protocol: TCP(6)

? Inbound interface: GigabitEthernet1/0/1

Responder:

? Source????? IP/port: 20.1.1.1/21

? Destination IP/port: 30.1.1.1/11025

? DS-Lite tunnel peer: -

? VPN instance/VLAN ID/Inline ID: -/-/-

? Protocol: TCP(6)

? Inbound interface: GigabitEthernet1/0/2

State: TCP_ESTABLISHED

Application: FTP

Start time: 2014-03-13 09:07:30? TTL: 3577s

Initiator->Responder:??????????? 3 packets??????? 124 bytes

Responder->Initiator:??????????? 2 packets??????? 108 bytes

Total sessions found: 1

- 2023-04-27回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论