arp攻击寻求解决办法

- 0关注

- 0收藏,1940浏览

问题描述:

看了几台接入,汇聚交换机,不定时的都有arp攻击,但是这些mac地址都是其它交换机的,怎么定位到真正的源mac主机?

组网及组网描述:

传统三层架构,接入,汇聚到核心交换机。

- 2023-06-08提问

- 举报

-

(0)

最佳答案

要定位到真正的源MAC主机,可以采取以下步骤:

1.在受攻击的交换机上查看ARP缓存表,找到被攻击的IP地址和MAC地址,记录下来。

2.在其他交换机上查看ARP缓存表,找到相同的IP地址和MAC地址,记录下来。

3.对比不同交换机上记录的MAC地址,排除掉相同的MAC地址,剩下的MAC地址就是可能的源MAC主机。

4.通过网络监控工具,如Wireshark等,对可能的源MAC主机进行抓包分析,找到具体的攻击流量,确认是否是ARP攻击。

5.根据分析结果,采取相应的防御措施,如限制MAC地址绑定、开启ARP防御等。

- 2023-06-08回答

- 评论(2)

- 举报

-

(0)

交换机上的arp表只有管理的交换机的IP,都是交换机转发的。进vlan51网段抓包,也只能抓到交换机发的arp报文。

如果网络中只能看到交换机的ARP表和ARP报文,而无法定位到真正的源MAC主机: 1. 在受攻击的接入交换机上,通过show mac-address-table命令查看MAC地址对应的端口,确定攻击流量的来源。 2. 如果攻击流量的来源是另一个交换机,可以通过查看该交换机的MAC地址表,找到连接到攻击主机的端口。 3. 如果攻击流量的来源是直接连接到接入交换机的主机,可以通过端口信息和IP地址信息,确定该主机的位置,并对其进行处理。

您好,你发的截图看不出来什么

攻击日志发一下

- 2023-06-08回答

- 评论(2)

- 举报

-

(0)

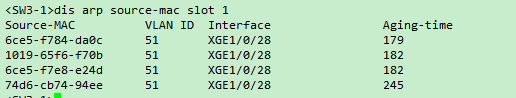

看看,开了arp source-mac monitor

%Jun 8 16:36:48:888 2023 SW3-1 ARP/6/ARP SOURCE-MAC: An attack from MAC 4873-97ad-f16d was detected on interface GigabitEthernet1/0/19. %Jun 8 16:36:50:863 2023 SW3-1 ARP/6/ARP_TARGET_IP_INVALID: Target IP 192.168.51.11 was not the IP of the receiving interface Vlan-interface51. %Jun 8 16:36:50:867 2023 SW3-1 ARP/6/ARP SOURCE-MAC: An attack from MAC 6ce5-f784-da0c was detected on interface Ten-GigabitEthernet1/0/28. %Jun 8 16:36:51:164 2023 SW3-1 ARP/6/ARP SOURCE-MAC: An attack from MAC 74d6-cb74-a62e was detected on interface Ten-GigabitEthernet1/0/28. %Jun 8 16:36:51:212 2023 SW3-1 ARP/6/ARP SOURCE-MAC: An attack from MAC 782c-2929-1269 was detected on interface GigabitEthernet1/0/22. %Jun 8 16:36:51:229 2023 SW3-1 ARP/6/ARP SOURCE-MAC: An attack from MAC 782c-2929-0921 was detected on interface GigabitEthernet1/0/18. %Jun 8 16:36:51:759 2023 SW3-1 ARP/6/ARP SOURCE-MAC: An attack from MAC 782c-2928-7d59 was detected on interface GigabitEthernet1/0/17. %Jun 8 16:36:53:856 2023 SW3-1 ARP/6/ARP_TARGET_IP_INVALID: Target IP 192.168.51.11 was not the IP of the receiving interface Vlan-interface51. %Jun 8 16:36:56:970 2023 SW3-1 ARP/6/ARP_TARGET_IP_INVALID: Target IP 192.168.51.41 was not the IP of the receiving interface Vlan-interface51. %Jun 8 16:37:00:146 2023 SW3-1 ARP/6/ARP_TARGET_IP_INVALID: Target IP 192.168.51.63 was not the IP of the receiving interface Vlan-interface51. %Jun 8 16:37:03:842 2023 SW3-1 ARP/6/ARP_TARGET_IP_INVALID: Target IP 192.168.51.46 was not the IP of the receiving interface Vlan-interface51. %Jun 8 16:37:06:845 2023 SW3-1 ARP/6/ARP_TARGET_IP_INVALID: Target IP 192.168.51.42 was not the IP of the receiving interface Vlan-interface51. %Jun 8 16:37:09:853 2023 SW3-1 ARP/6/ARP_TARGET_IP_INVALID: Target IP 192.168.51.32 was not the IP of the receiving interface Vlan-interface51. %Jun 8 16:37:18:853 2023 SW3-1 ARP/6/ARP_TARGET_IP_INVALID: Target IP 192.168.51.71 was not the IP of the receiving interface Vlan-interface51.

看看,开了arp source-mac monitor

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

如果网络中只能看到交换机的ARP表和ARP报文,而无法定位到真正的源MAC主机: 1. 在受攻击的接入交换机上,通过show mac-address-table命令查看MAC地址对应的端口,确定攻击流量的来源。 2. 如果攻击流量的来源是另一个交换机,可以通过查看该交换机的MAC地址表,找到连接到攻击主机的端口。 3. 如果攻击流量的来源是直接连接到接入交换机的主机,可以通过端口信息和IP地址信息,确定该主机的位置,并对其进行处理。