问题描述:

12508的1口旁挂一台堡垒机,12508的2口连接服务器区的交换机。 内网用户访问内网服务器的端口的时候需要经过堡垒机,具体需求如下:1.外网以外的通过防火墙控制,不允许访问3389,55555,2222这三个端口(这个我找防火墙厂家);2.局域网内只有10.13.12.0段可以自由访问10.13.12.0段的3389,55555,2222端口; 3.局域网内10.13.12.0段以外地址访问10.13.12.0段的3389,55555,2222访问必须通过10.13.12.101这个地址; 3.局域网内其它所有IP(核心交换网关可以查到)禁止访问10.13.12.0段的3389,55555,2222的三个端口。

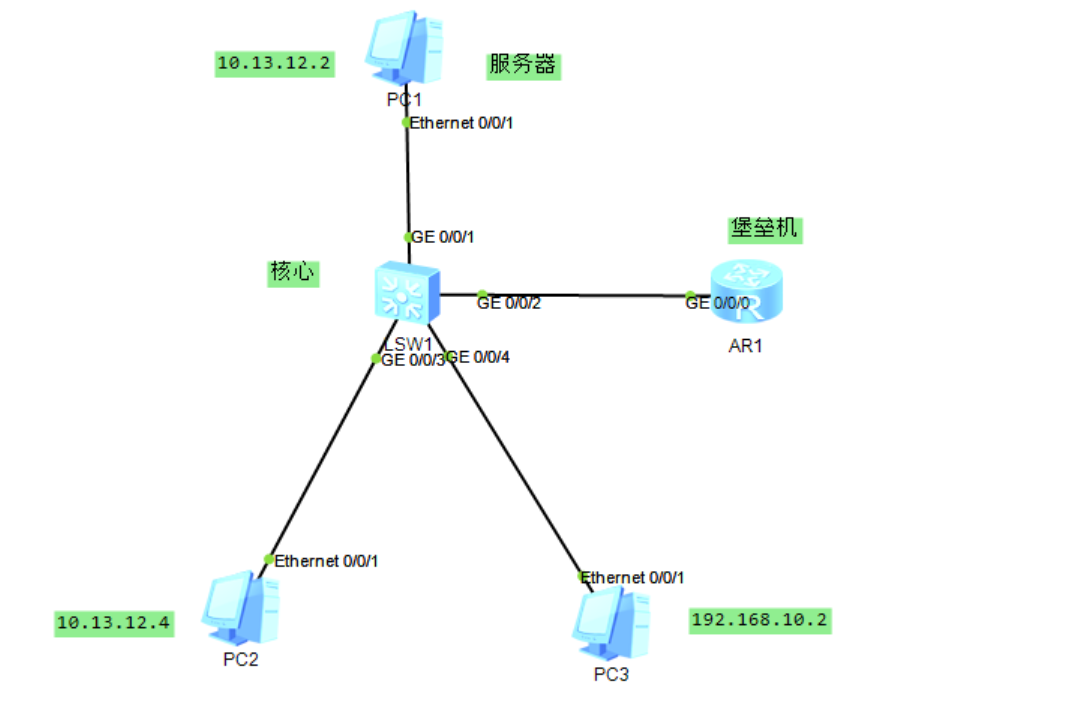

组网及组网描述:

拓扑图大概就是这样的

- 2023-07-27提问

- 举报

-

(0)

通过acl vlan间互访实现,可以参考下面的案例,禁止vlan 互访,剩下的acl 规则 你自己来定义

禁止vlan 间相互访问

#

vlan 10

#

vlan 20

#

int vlan 10

ip add 192.168.10.1 24

packet-filter 3999 inboun

packet-filter 3999 out

#

int vlan 20

ip add 192.168.20.1 24

packet-filter 3999 inbound

packet-filter 3999 out

#

acl advanced 3999

rule 0 deny ip source 192.168.10.0 0.0.0.255 destination 192.168.20.0 0.0.0.255

rule 5 deny ip source 192.168.20.0 0.0.0.255 destination 192.168.10.0 0.0.0.255

rule 10 permit ip

- 2023-07-27回答

- 评论(11)

- 举报

-

(0)

它主要还要引流,要把内网不是服务器段的流量引到堡垒机上,只有经过堡垒机才可以去访问内部的服务器

不做任何策略的时候他们之间都是互相通信的。内网除了10.13.12.0这个段不经过堡垒机去访问服务器,其他内网网段访问服务器端口的时候都要先去堡垒机,再去服务器

你的服务器是单独的一个网段不?如果是的情况下,写acl 之后再服务器的vlanif 下调用acl ,acl 先是写允许的网段源目IP端口,之后叜就拒绝掉所有

服务器和堡垒机是一个网段。

这个以前他们就是配好的,现在就有这个需求。那这样还有啥办法解决吧

那这边有什么案例吗

好吧

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

好吧