是否 能通过 VPN 可以访问 msr2600 下的内网

- 0关注

- 0收藏,1288浏览

您好,请知:

可以的。

可以使用IPSEC VPN来实现。

以下是配置案例,请参考:

问题描述

过程分析

实验结果显示:

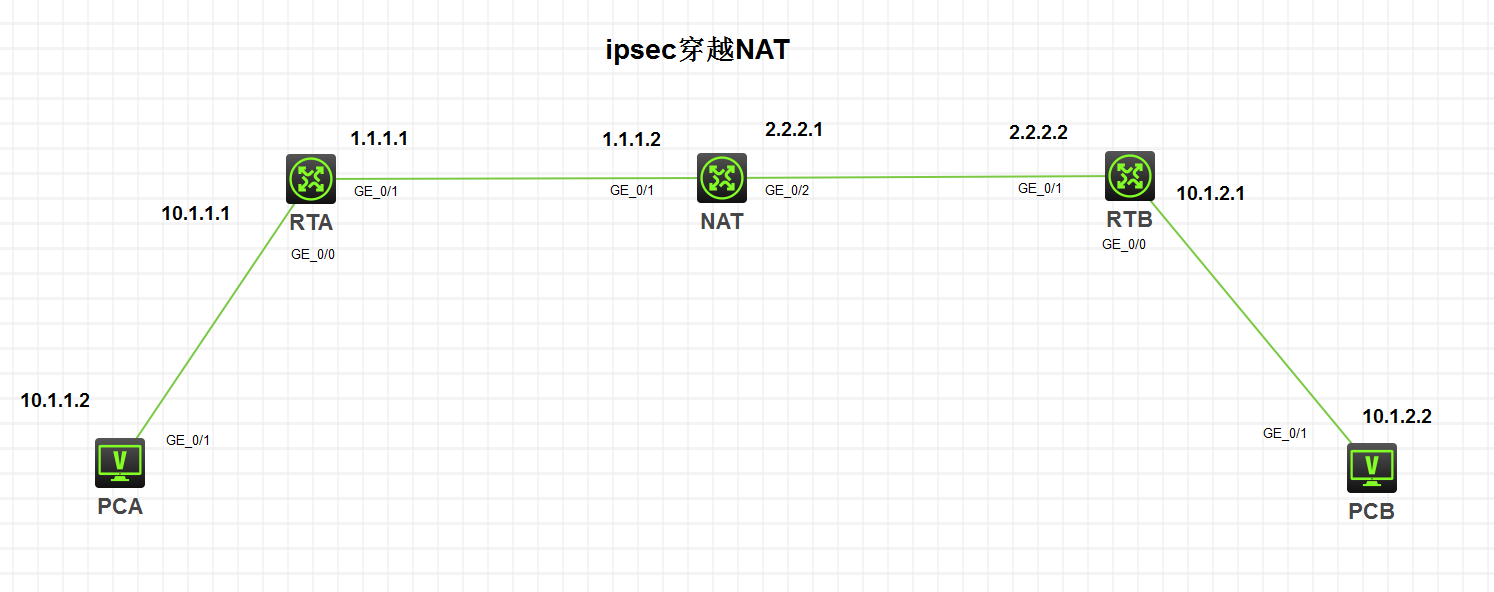

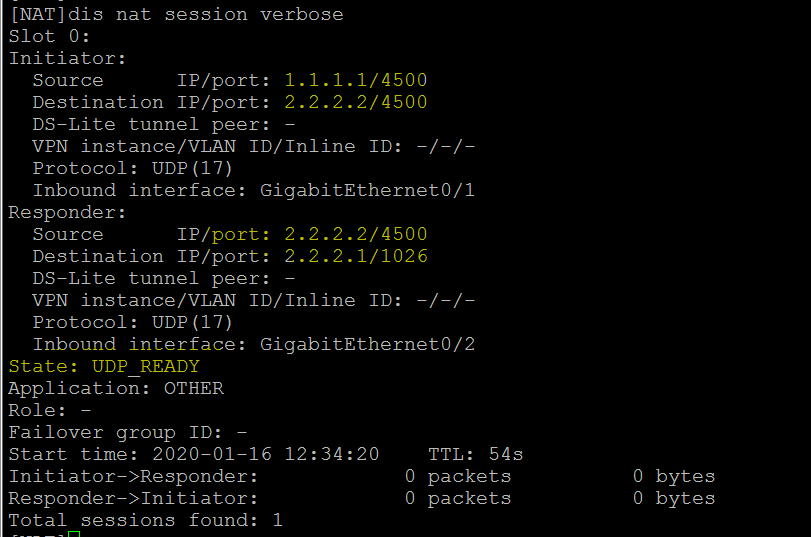

(1)能正常看到NAT会话。NAT源地址能够正常的转换。换言之,PCA将s10.1.1.0 d10.1.2.0的报文,发送给RTA,因为在RTA与RTB之间建立ipsec隧道,所以,RTA上将报文进行封装,封装成s1.1.1.1 d2.2.2.2的报文,经NAT设备发送给RTB,而NAT设备会将报文的源地址进行转换成s2.2.2.1 d2.2.2.2,发送给RTB,在RTB上进行解封装,再发送给PCB。同样的流程,回程的报文也是这样的。

(3)没有配置任何的保活机制,ipsec的keepalive 和dpd默认是没有开启功能的。所以查询命令手册发现:

ike nat-keepalive 命令用来配置向对端发送 nat-keepalive 报文的时间间隔。

undo ike nat-keepalive 命令用来恢复缺省情况。

【命令】

ike nat-keepalive seconds

undo ike nat-keepalive

【缺省情况】

向对端发送 nat-keepalive 报文的时间间隔为20秒。//显然是小于NAT session老化时间60s的

【参数】

seconds:指定向对端发送 nat-keepalive 报文的时间间隔,取值范围为5~300,单位为秒。

【使用指导】

该命令仅对位于 nat之后的设备(即该设备位于 nat 设备连接的私网侧)有意义。 nat 之后的IKE网关设备需要定时向 nat 之外的IKE网关设备发送 nat-keepalive 报文,以便维持 nat 设备上对应的IPsec流量的会话存活,从而让 nat 之外的设备可以访问 nat 之后的设备。

【举例】

# 配置向对端发送 nat-keepalive 报文的时间间隔为5秒。

<Sysname> system-view

[Sysname] ike nat-keepalive 5

解决方法

解决方案(以现场情况为准):

设备相关配置如下:

ipsec apply policy m1

RTB:

qu

- 2023-09-22回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论