有没有EVNP RT互引实现两个vpn路由互通的配置指导手册,最好是详细点的配置案例,指导手册

- 0关注

- 0收藏,2221浏览

问题描述:

有没有EVNP RT互引实现两个vpn路由互通的配置指导手册,最好是详细点的配置案例,指导手册

组网及组网描述:

- 2023-09-26提问

- 举报

-

(0)

最佳答案

您好,请知:

以下是配置案例,请参考:

4 配置举例

4.1 组网需求

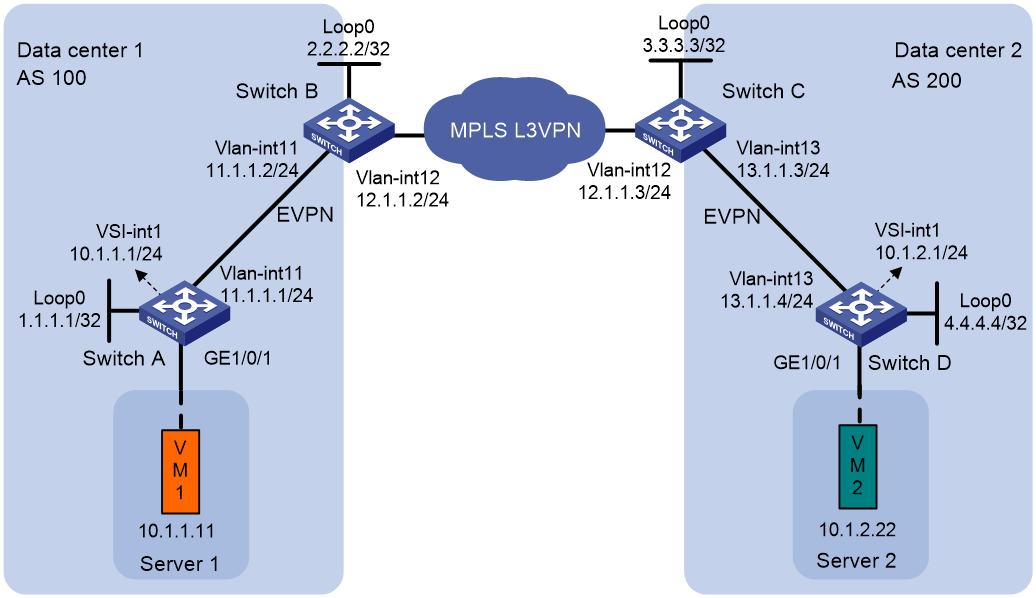

Switch A和Switch B为数据中心1的VTEP,Switch C和Switch D为数据中心2的VTEP,Switch B和Switch C为两个数据中心的ED。数据中心1和数据中心2使用MPLS L3VPN网络实现三层互通,ED设备同时作为MPLS L3VPN网络的PE。

图1 EVPN数据中心通过MPLS L3VPN网络互联典型配置组网图

4.2 配置思路

· 在数据中心内部分别配置路由协议,使得数据中心内部各交换机的接口IP地址(包括Loopback接口IP地址)之间路由可达。

· 配置Switch A为数据中心1的分布式网关,Switch D为数据中心2的分布式网关,在Switch A和Switch B、Switch C和Switch D之间分别建立EVPN连接。

· 在Switch B和Switch C之间建立MPLS L3VPN连接,同时配置BGP EVPN和BGP VPNv4路由相互引入以实现数据中心之间的互通。

4.3 适用产品及版本

表1 适用产品及版本

产品 | 软件版本 |

S6812系列 S6813系列 | Release 6615Pxx系列、Release 6628Pxx系列 |

S6550XE-HI系列 | 不支持 |

S6525XE-HI系列 | 不支持 |

S5850系列 | 不支持 |

S5570S-EI系列 | 不支持 |

S5560X-EI系列 | Release 65xx系列、Release 6615Pxx系列、Release 6628Pxx系列 |

S5560X-HI系列 | Release 65xx系列、Release 6615Pxx系列、Release 6628Pxx系列 |

S5500V2-EI系列 | Release 65xx系列、Release 6615Pxx系列、Release 6628Pxx系列 |

MS4520V2-30F | Release 65xx系列 |

MS4520V2-30C MS4520V2-54C | Release 65xx系列 |

MS4520V2-28S MS4520V2-24TP | Release 63xx系列 |

S6520X-HI系列 S6520X-EI系列 | Release 65xx系列、Release 6615Pxx系列、Release 6628Pxx系列 |

S6520X-SI系列 S6520-SI系列 | Release 65xx系列、Release 6615Pxx系列、Release 6628Pxx系列 |

S5000-EI系列 | Release 65xx系列、Release 6615Pxx系列、Release 6628Pxx系列 |

MS4600系列 | Release 65xx系列、Release 6615Pxx系列、Release 6628Pxx系列 |

ES5500系列 | Release 65xx系列、Release 6615Pxx系列、Release 6628Pxx系列 |

S5560S-EI系列 S5560S-SI系列 | 不支持 |

S5500V3-24P-SI S5500V3-48P-SI | 不支持 |

S5500V3-SI系列(除S5500V3-24P-SI、S5500V3-48P-SI) | 不支持 |

S5170-EI系列 | 不支持 |

S5130S-HI系列 S5130S-EI系列 S5130S-SI系列 S5130S-LI系列 | 不支持 |

S5120V2-SI系列 S5120V2-LI系列 | 不支持 |

S5120V3-EI系列 | 不支持 |

S5120V3-36F-SI S5120V3-28P-HPWR-SI S5120V3-54P-PWR-SI | 不支持 |

S5120V3-SI系列(除S5120V3-36F-SI、S5120V3-28P-HPWR-SI、S5120V3-54P-PWR-SI) | 不支持 |

S5120V3-LI系列 | 不支持 |

S3600V3-EI系列 | 不支持 |

S3600V3-SI系列 | 不支持 |

S3100V3-EI系列 S3100V3-SI系列 | 不支持 |

S5110V2系列 | 不支持 |

S5110V2-SI系列 | 不支持 |

S5000V3-EI系列 S5000V5-EI系列 | 不支持 |

S5000E-X系列 S5000X-EI系列 | 不支持 |

E128C E152C E500C系列 E500D系列 | 不支持 |

MS4320V2系列 MS4320V3系列 MS4300V2系列 MS4320系列 MS4200系列 | 不支持 |

WS5850-WiNet系列 | 不支持 |

WS5820-WiNet系列 WS5810-WiNet系列 | 不支持 |

WAS6000系列 | 不支持 |

IE4300-12P-AC & IE4300-12P-PWR IE4300-M系列 IE4320系列 | 不支持 |

4.4 配置注意事项

· 建议在同一个EVPN网关上为所有的VSI虚接口配置相同的MAC地址,以免流量转发不通。

· 在VTEP上配置L3VNI时,需要保证所有设备RT属性列表中包含相同的Route Target值。

4.5 配置步骤

4.5.1 配置设备的工作模式

# 配置Switch A的工作模式为VXLAN模式,重启设备后生效。

<SwitchA> system-view

[SwitchA] switch-mode 1

# 请参考以上方法配置其它设备的工作模式,配置步骤这里省略。

4.5.2 配置各接口的IP地址

# 配置Switch A的接口IP地址。

[SwitchA] vlan 11

[SwitchA-vlan11] quit

[SwitchA] interface gigabitethernet 1/0/2

[SwitchA-GigabitEthernet1/0/2] port link-type trunk

[SwitchA-GigabitEthernet1/0/2] port trunk permit vlan 11

[SwitchA-GigabitEthernet1/0/2] undo shutdown

[SwitchA-GigabitEthernet1/0/2] quit

[SwitchA] interface vlan-interface 11

[SwitchA-Vlan-interface11] ip address 11.1.1.1 24

[SwitchA-Vlan-interface11] undo shutdown

[SwitchA-Vlan-interface11] quit

[SwitchA] interface loopback 0

[SwitchA-LoopBack0] ip address 1.1.1.1 32

[SwitchA-LoopBack0] undo shutdown

[SwitchA-LoopBack0] quit

# 请参考以上方法配置其它设备上的接口IP地址,配置步骤这里省略。

4.5.3 配置数据中心内部通过OSPF实现互通

# 在Switch A上配置OSPF发布接口所在网段的路由。

[SwitchA] ospf 1

[SwitchA-ospf-1] area 0

[SwitchA-ospf-1-area-0.0.0.0] network 1.1.1.1 0.0.0.0

[SwitchA-ospf-1-area-0.0.0.0] network 11.1.1.0 0.0.0.255

[SwitchA-ospf-1-area-0.0.0.0] quit

[SwitchA-ospf-1] quit

# 在Switch B上配置OSPF发布接口所在网段的路由。

<SwitchB> system-view

[SwitchB] ospf 1

[SwitchB-ospf-1] area 0

[SwitchB-ospf-1-area-0.0.0.0] network 2.2.2.2 0.0.0.0

[SwitchB-ospf-1-area-0.0.0.0] network 11.1.1.0 0.0.0.255

[SwitchB-ospf-1-area-0.0.0.0] quit

[SwitchB-ospf-1] quit

# 在Switch C上配置OSPF发布接口所在网段的路由。

<SwitchC> system-view

[SwitchC] ospf 1

[SwitchB-ospf-1] import-route bgp

[SwitchC-ospf-1] area 0

[SwitchC-ospf-1-area-0.0.0.0] network 3.3.3.3 0.0.0.0

[SwitchC-ospf-1-area-0.0.0.0] network 13.1.1.0 0.0.0.255

[SwitchC-ospf-1-area-0.0.0.0] quit

[SwitchC-ospf-1] quit

# 在Switch D上配置OSPF发布接口所在网段的路由。

<SwitchD> system-view

[SwitchD] ospf 1

[SwitchC-ospf-1] import-route bgp

[SwitchD-ospf-1] area 0

[SwitchD-ospf-1-area-0.0.0.0] network 4.4.4.4 0.0.0.0

[SwitchD-ospf-1-area-0.0.0.0] network 13.1.1.0 0.0.0.255

[SwitchD-ospf-1-area-0.0.0.0] quit

[SwitchD-ospf-1] quit

4.5.4 配置VXLAN和EVPN实例

1. 配置Switch A

# 开启L2VPN功能。

[SwitchA] l2vpn enable

# 创建VSI实例vpn1和VXLAN 10。

[SwitchA] vsi vpn1

[SwitchA-vsi-vpn1] vxlan 10

[SwitchA-vsi-vpn1-vxlan-10] quit

# 在VSI实例vpn1下创建EVPN实例,并配置自动生成EVPN实例的RD和RT。

[SwitchA-vsi-vpn1] evpn encapsulation vxlan

[SwitchA-vsi-vpn1-evpn-vxlan] route-distinguisher auto

[SwitchA-vsi-vpn1-evpn-vxlan] vpn-target auto

[SwitchA-vsi-vpn1-evpn-vxlan] quit

[SwitchA-vsi-vpn1] quit

2. 配置Switch D

# 开启L2VPN功能。

[SwitchD] l2vpn enable

# 创建VSI实例vpn1和VXLAN 20。

[SwitchD] vsi vpn1

[SwitchD-vsi-vpn1] vxlan 20

[SwitchD-vsi-vpn1-vxlan-20] quit

# 在VSI实例vpn1下创建EVPN实例,并配置自动生成EVPN实例的RD和RT。

[SwitchD-vsi-vpn1] evpn encapsulation vxlan

[SwitchD-vsi-vpn1-evpn-vxlan] route-distinguisher auto

[SwitchD-vsi-vpn1-evpn-vxlan] vpn-target auto

[SwitchD-vsi-vpn1-evpn-vxlan] quit

[SwitchD-vsi-vpn1] quit

4.5.5 配置L3VNI和VSI虚接口

1. 配置Switch A

# 配置虚接口关联L3VNI的RD和RT。

[SwitchA] ip vpn-instance vpna

[SwitchA-vpn-instance-vpna] route-distinguisher 1:1

[SwitchA-vpn-instance-vpna] address-family ipv4

[SwitchA-vpn-ipv4-vpna] vpn-target 2:2

[SwitchA-vpn-ipv4-vpna] quit

[SwitchA-vpn-instance-vpna] address-family evpn

[SwitchA-vpn-evpn-vpna] vpn-target 1:1

[SwitchA-vpn-evpn-vpna] quit

[SwitchA-vpn-instance-vpna] quit

# 配置VXLAN隧道工作在三层转发模式

[SwitchA] vxlan ip-forwarding

# 配置VSI虚接口VSI-interface1。

[SwitchA] interface vsi-interface 1

[SwitchA-Vsi-interface1] ip binding vpn-instance vpna

[SwitchA-Vsi-interface1] ip address 10.1.1.1 24

[SwitchA-Vsi-interface1] mac-address 1-1-1

[SwitchA-Vsi-interface1] distributed-gateway local

[SwitchA-Vsi-interface1] local-proxy-arp enable

[SwitchA-Vsi-interface1] quit

# 创建VSI虚接口VSI-interface2,在该接口上配置VPN实例vpna对应的L3VNI为1000。

[SwitchA] interface vsi-interface 2

[SwitchA-Vsi-interface2] ip binding vpn-instance vpna

[SwitchA-Vsi-interface2] l3-vni 1000

[SwitchA-Vsi-interface2] quit

# 配置VXLAN 10所在的VSI实例和接口VSI-interface1关联。

[SwitchA] vsi vpn1

[SwitchA-vsi-vpn1] gateway vsi-interface 1

[SwitchA-vsi-vpn1] quit

2. 配置Switch B

# 开启L2VPN功能。

[SwitchB] l2vpn enable

# 配置虚接口关联L3VNI的RD和RT。

[SwitchB] ip vpn-instance vpna

[SwitchB-vpn-instance-vpna] route-distinguisher 1:2

[SwitchB-vpn-instance-vpna] address-family ipv4

[SwitchB-vpn-ipv4-vpna] vpn-target 2:2

[SwitchB-vpn-ipv4-vpna] quit

[SwitchB-vpn-instance-vpna] address-family evpn

[SwitchB-vpn-evpn-vpna] vpn-target 1:1

[SwitchB-vpn-evpn-vpna] quit

[SwitchB-vpn-instance-vpna] quit

# 配置VXLAN隧道工作在三层转发模式

[SwitchB] vxlan ip-forwarding

# 创建VSI虚接口VSI-interface1,在该接口上配置VPN实例vpna对应的L3VNI为1000。

[SwitchB] interface vsi-interface 1

[SwitchB-Vsi-interface1] ip binding vpn-instance vpna

[SwitchB-Vsi-interface1] l3-vni 1000

[SwitchB-Vsi-interface1] quit

3. 配置Switch C

# 开启L2VPN功能。

[SwitchC] l2vpn enable

# 配置虚接口关联L3VNI的RD和RT。

[SwitchC] ip vpn-instance vpna

[SwitchC-vpn-instance-vpna] route-distinguisher 1:3

[SwitchC-vpn-instance-vpna] address-family ipv4

[SwitchC-vpn-ipv4-vpna] vpn-target 2:2

[SwitchC-vpn-ipv4-vpna] quit

[SwitchC-vpn-instance-vpna] address-family evpn

[SwitchC-vpn-evpn-vpna] vpn-target 1:1

[SwitchC-vpn-evpn-vpna] quit

[SwitchC-vpn-instance-vpna] quit

# 配置VXLAN隧道工作在三层转发模式

[SwitchC] vxlan ip-forwarding

# 创建VSI虚接口VSI-interface1,在该接口上配置VPN实例vpna对应的L3VNI为1000。

[SwitchC] interface vsi-interface 1

[SwitchC-Vsi-interface1] ip binding vpn-instance vpna

[SwitchC-Vsi-interface1] l3-vni 1000

[SwitchC-Vsi-interface1] quit

4. 配置Switch D

# 配置虚接口关联L3VNI的RD和RT。

[SwitchD] ip vpn-instance vpna

[SwitchD-vpn-instance-vpna] route-distinguisher 1:4

[SwitchD-vpn-instance-vpna] address-family ipv4

[SwitchD-vpn-ipv4-vpna] vpn-target 2:2

[SwitchD-vpn-ipv4-vpna] quit

[SwitchD-vpn-instance-vpna] address-family evpn

[SwitchD-vpn-evpn-vpna] vpn-target 1:1

[SwitchD-vpn-evpn-vpna] quit

[SwitchD-vpn-instance-vpna] quit

# 配置VXLAN隧道工作在三层转发模式

[SwitchD] vxlan ip-forwarding

# 配置VSI虚接口VSI-interface1。

[SwitchD] interface vsi-interface 1

[SwitchD-Vsi-interface1] ip binding vpn-instance vpna

[SwitchD-Vsi-interface1] ip address 10.1.2.1 24

[SwitchD-Vsi-interface1] mac-address 1-2-1

[SwitchD-Vsi-interface1] distributed-gateway local

[SwitchD-Vsi-interface1] local-proxy-arp enable

[SwitchD-Vsi-interface1] quit

# 创建VSI虚接口VSI-interface2,在该接口上配置VPN实例vpna对应的L3VNI为1000。

[SwitchD] interface vsi-interface 2

[SwitchD-Vsi-interface2] ip binding vpn-instance vpna

[SwitchD-Vsi-interface2] l3-vni 1000

[SwitchD-Vsi-interface2] quit

# 配置VXLAN 20所在的VSI实例和接口VSI-interface1关联。

[SwitchD] vsi vpn1

[SwitchD-vsi-vpn1] gateway vsi-interface 1

[SwitchD-vsi-vpn1] quit

4.5.6 配置关闭远端MAC地址和远端ARP自动学习功能

# 配置Switch A。

[SwitchA] vxlan tunnel mac-learning disable

[SwitchA] vxlan tunnel arp-learning disable

# 请参考以上方法配置其它设备关闭远端MAC地址和远端ARP自动学习功能,配置步骤这里省略。

4.5.7 配置以太网服务实例,并将其与VSI关联

# 在Switch A接入服务器的接口GigabitEthernet1/0/1上创建以太网服务实例1000,该实例用来匹配VLAN 100的数据帧,并将以太网服务实例1000与VSI实例vpn1关联。

[SwitchA] interface gigabitethernet 1/0/1

[SwitchA-GigabitEthernet1/0/1] service-instance 1000

[SwitchA-GigabitEthernet1/0/1-srv1000] encapsulation s-vid 100

[SwitchA-GigabitEthernet1/0/1-srv1000] xconnect vsi vpn1

[SwitchA-GigabitEthernet1/0/1-srv1000] quit

[SwitchA-GigabitEthernet1/0/1] quit

# 在Switch D接入服务器的接口GigabitEthernet1/0/1上创建以太网服务实例1000,该实例用来匹配VLAN 100的数据帧,并将以太网服务实例1000与VSI实例vpn1关联。

[SwitchD] interface gigabitethernet 1/0/1

[SwitchD-GigabitEthernet1/0/1] service-instance 1000

[SwitchD-GigabitEthernet1/0/1-srv1000] encapsulation s-vid 100

[SwitchD-GigabitEthernet1/0/1-srv1000] xconnect vsi vpn1

[SwitchD-GigabitEthernet1/0/1-srv1000] quit

[SwitchD-GigabitEthernet1/0/1] quit

4.5.8 配置数据中心内部的VTEP之间建立EVPN连接

1. 配置数据中心1的VTEP之间建立EVPN连接

# 在Switch A上配置BGP发布EVPN路由。

[SwitchA] bgp 100

[SwitchA-bgp-default] peer 2.2.2.2 as-number 100

[SwitchA-bgp-default] peer 2.2.2.2 connect-interface loopback 0

[SwitchA-bgp-default] address-family l2vpn evpn

[SwitchA-bgp-default-evpn] peer 2.2.2.2 enable

[SwitchA-bgp-default-evpn] quit

[SwitchA-bgp-default] quit

# 在Switch B上配置BGP发布EVPN路由。

[SwitchB] bgp 100

[SwitchB-bgp-default] peer 1.1.1.1 as-number 100

[SwitchB-bgp-default] peer 1.1.1.1 connect-interface loopback 0

[SwitchB-bgp-default] address-family l2vpn evpn

[SwitchB-bgp-default-evpn] peer 1.1.1.1 enable

[SwitchB-bgp-default-evpn] quit

[SwitchB-bgp-default] quit

2. 配置数据中心2的VTEP之间建立EVPN连接

# 在Switch C上配置BGP发布EVPN路由。

[SwitchC] bgp 200

[SwitchC-bgp-default] peer 4.4.4.4 as-number 200

[SwitchC-bgp-default] peer 4.4.4.4 connect-interface loopback 0

[SwitchC-bgp-default] address-family l2vpn evpn

[SwitchC-bgp-default-evpn] peer 4.4.4.4 enable

[SwitchC-bgp-default-evpn] quit

[SwitchC-bgp-default] quit

# 在Switch D上配置BGP发布EVPN路由。

[SwitchD] bgp 200

[SwitchD-bgp-default] peer 3.3.3.3 as-number 200

[SwitchD-bgp-default] peer 3.3.3.3 connect-interface loopback 0

[SwitchD-bgp-default] address-family l2vpn evpn

[SwitchD-bgp-default-evpn] peer 3.3.3.3 enable

[SwitchD-bgp-default-evpn] quit

[SwitchD-bgp-default] quit

4.5.9 配置AS之间建立MPLS L3VPN连接

1. 配置Switch B

# 配置MPLS基本能力和MPLS LDP,建立LDP LSP

[SwitchB] mpls lsr-id 2.2.2.2

[SwitchB] mpls ldp

[SwitchB-ldp] quit

[SwitchB] interface vlan-interface 12

[SwitchB–Vlan-interface12] mpls enable

[SwitchB–Vlan-interface12] mpls ldp enable

[SwitchB–Vlan-interface12] quit

# 配置BGP发布VPNv4路由。

[SwitchB] bgp 100

[SwitchB-bgp-default] peer 12.1.1.3 as-number 200

[SwitchB-bgp-default] address-family vpnv4

[SwitchB-bgp-default-vpnv4] peer 12.1.1.3 enable

[SwitchB-bgp-default-vpnv4] quit

[SwitchB-bgp-default] quit

2. 配置Switch C

# 配置MPLS基本能力和MPLS LDP,建立LDP LSP

[SwitchC] mpls lsr-id 3.3.3.3

[SwitchC] mpls ldp

[SwitchC -ldp] quit

[SwitchC] interface vlan-interface 12

[SwitchC–Vlan-interface12] mpls enable

[SwitchC–Vlan-interface12] mpls ldp enable

[SwitchC–Vlan-interface12] quit

# 配置BGP发布VPNv4路由。

[SwitchC] bgp 200

[SwitchC-bgp-default] peer 12.1.1.2 as-number 100

[SwitchC-bgp-default] address-family vpnv4

[SwitchC-bgp-default-vpnv4] peer 12.1.1.2 enable

[SwitchC-bgp-default-vpnv4] quit

[SwitchC-bgp-default] quit

4.5.10 配置BGP EVPN和BGP VPNv4路由相互引入

# 在Switch B上配置BGP EVPN和BGP VPNv4路由相互引入。

[SwitchB] bgp 100

[SwitchB-bgp-default] address-family l2vpn evpn

[SwitchB-bgp-default-evpn] advertise l3vpn route

[SwitchB-bgp-default-evpn] quit

[SwitchB-bgp-default] address-family vpnv4

[SwitchB-bgp-default-vpnv4] advertise evpn route

[SwitchB-bgp-default-vpnv4] quit

[SwitchB-bgp-default] quit

# 在Switch C上配置BGP EVPN和BGP VPNv4路由相互引入。

[SwitchC] bgp 200

[SwitchC-bgp-default] address-family l2vpn evpn

[SwitchC-bgp-default-evpn] advertise l3vpn route

[SwitchC-bgp-default-evpn] quit

[SwitchC-bgp-default] address-family vpnv4

[SwitchC-bgp-default-vpnv4] advertise evpn route

[SwitchC-bgp-default-vpnv4] quit

[SwitchC-bgp-default] quit

4.6 验证配置

# 在Switch B上查看VPNv4表项,可以看到引入的EVPN路由。

[SwitchB] display bgp routing-table vpnv4

BGP local router ID is 2.2.2.2

Status codes: * - valid, > - best, d - dampened, h - history

s - suppressed, S - stale, i - internal, e - external

a - additional-path

Origin: i - IGP, e - EGP, ? - incomplete

Total number of routes from all PEs: 1

Route distinguisher: 1:2(vpna)

Total number of routes: 3

Network NextHop MED LocPrf PrefVal Path/Ogn

* >i 10.1.1.0/24 1.1.1.1 0 100 0 i

* >i 10.1.1.11/32 1.1.1.1 0 100 0 i

* >e 10.1.2.0/24 12.1.1.3 0 200i

Route distinguisher: 1:3

Total number of routes: 1

Network NextHop MED LocPrf PrefVal Path/Ogn

* >e 10.1.2.0/24 12.1.1.3 0 200i

# 显示VPNv4路由的发送信息,可以看到该引入路由通过VPNv4地址族向外发送。

[SwitchB] display bgp routing-table vpnv4 10.1.1.0 advertise-info

BGP local router ID: 2.2.2.2

Local AS number: 100

Route distinguisher: 1:2

Total number of routes: 1

Paths: 1 best

BGP routing table information of 10.1.1.0/24(TxPathID:0):

Advertised to VPN peers (1 in total):

12.1.1.3

Inlabel : 1150

# 在Switch B的EVPN表项中可以看到来自VPNv4邻居引入生成的EVPN 5类路由。

[SwitchB] display bgp l2vpn evpn

BGP local router ID is 2.2.2.2

Status codes: * - valid, > - best, d - dampened, h - history

s - suppressed, S - stale, i - internal, e - external

a - additional-path

Origin: i - IGP, e - EGP, ? - incomplete

Total number of routes from all PEs: 2

Route distinguisher: 1:1

Total number of routes: 1

*> Network : [5][0][24][10.1.1.0]/80

NextHop : 1.1.1.1 LocPrf :100

PrefVal : 0 OutLabel : NULL

MED : 0

Path/Ogn: i

Route distinguisher: 1:2(vpna)

Total number of routes: 2

*>i Network : [2][0][48][0005-0005-0005][32][10.1.1.11]/136

NextHop : 1.1.1.1 LocPrf : 100

PrefVal : 0 OutLabel : NULL

MED : 0

Path/Ogn: i

*>e Network : [5][0][24][10.1.2.0]/80

NextHop : 127.0.0.1 LocPrf : 0

PrefVal : 0 OutLabel : NULL

MED : 0

Path/Ogn: 200i

Route distinguisher: 1:10

Total number of routes: 1

*>i Network : [2][0][48][0005-0005-0005][32][10.1.1.11]/136

NextHop : 1.1.1.1 LocPrf :100

PrefVal : 0 OutLabel : NULL

MED : 0

Path/Ogn: i

# 显示EVPN路由的详细发送信息,可以看到该路由通过EVPN表项向外发送。

[SwitchB] display bgp l2vpn evpn [5][0][24][10.1.2.0]/80 advertise-info

BGP local router ID: 2.2.2.2

Local AS number: 100

Route distinguisher: 1:2

Total number of routes: 1

Paths: 1 best

BGP routing table information of [5][0][24][10.1.2.0]/80(TxPathID:0):

Advertised to peers (1 in total):

1.1.1.1

4.7 配置文件

· Switch A

#

sysname SwitchA

#

ip vpn-instance vpna

route-distinguisher 1:1

#

address-family ipv4

vpn-target 2:2 import-extcommunity

vpn-target 2:2 export-extcommunity

#

address-family evpn

vpn-target 1:1 import-extcommunity

vpn-target 1:1 export-extcommunity

#

vxlan tunnel mac-learning disable

#

ospf 1

area 0.0.0.0

network 1.1.1.1 0.0.0.0

network 11.1.1.0 0.0.0.255

#

vlan 11

#

vlan 100

#

l2vpn enable

vxlan tunnel arp-learning disable

#

vsi vpn1

gateway vsi-interface 1

vxlan 10

evpn encapsulation vxlan

route-distinguisher auto

vpn-target auto export-extcommunity

vpn-target auto import-extcommunity

#

interface LoopBack0

ip address 1.1.1.1 255.255.255.255

#

interface Vlan-interface11

ip address 11.1.1.1 255.255.255.0

#

interface GigabitEthernet1/0/1

port link-mode bridge

#

service-instance 1000

encapsulation s-vid 100

xconnect vsi vpn1

#

interface GigabitEthernet1/0/2

port link-mode bridge

port link-type trunk

port trunk permit vlan 1 11

#

interface Vsi-interface1

ip binding vpn-instance vpna

ip address 10.1.1.1 255.255.255.0

mac-address 0001-0001-0001

local-proxy-arp enable

distributed-gateway local

#

interface Vsi-interface2

ip binding vpn-instance vpna

l3-vni 1000

#

bgp 100

peer 2.2.2.2 as-number 100

peer 2.2.2.2 connect-interface LoopBack0

#

address-family l2vpn evpn

peer 2.2.2.2 enable

#

return

· Switch B

#

sysname SwitchB

#

ip vpn-instance vpna

route-distinguisher 1:2

#

address-family ipv4

vpn-target 2:2 import-extcommunity

vpn-target 2:2 export-extcommunity

#

address-family evpn

vpn-target 1:1 import-extcommunity

vpn-target 1:1 export-extcommunity

#

vxlan tunnel mac-learning disable

#

ospf 1

import-route bgp

area 0.0.0.0

network 2.2.2.2 0.0.0.0

network 11.1.1.0 0.0.0.255

#

mpls lsr-id 2.2.2.2

#

vlan 11 to 12

#

mpls ldp

#

l2vpn enable

vxlan tunnel arp-learning disable

#

interface LoopBack0

ip address 2.2.2.2 255.255.255.255

#

interface Vlan-interface11

ip address 11.1.1.2 255.255.255.0

#

interface Vlan-interface12

ip address 12.1.1.2 255.255.255.0

mpls enable

mpls ldp enable

#

interface GigabitEthernet1/0/1

port link-mode bridge

port link-type trunk

port trunk permit vlan 1 11

#

interface GigabitEthernet1/0/2

port link-mode bridge

port link-type trunk

port trunk permit vlan 1 12

#

interface Vsi-interface1

ip binding vpn-instance vpna

l3-vni 1000

#

bgp 100

peer 1.1.1.1 as-number 100

peer 1.1.1.1 connect-interface LoopBack0

peer 12.1.1.3 as-number 200

#

address-family vpnv4

advertise evpn route

peer 12.1.1.3 enable

#

address-family l2vpn evpn

advertise l3vpn route

peer 1.1.1.1 enable

#

· Switch C

#

sysname SwitchC

#

ip vpn-instance vpna

route-distinguisher 1:3

#

address-family ipv4

vpn-target 2:2 import-extcommunity

vpn-target 2:2 export-extcommunity

#

address-family evpn

vpn-target 1:1 import-extcommunity

vpn-target 1:1 export-extcommunity

#

vxlan tunnel mac-learning disable

#

ospf 1

import-route bgp

area 0.0.0.0

network 3.3.3.3 0.0.0.0

network 13.1.1.0 0.0.0.255

#

mpls lsr-id 3.3.3.3

#

vlan 12 to 13

#

mpls ldp

#

l2vpn enable

vxlan tunnel arp-learning disable

#

interface LoopBack0

ip address 3.3.3.3 255.255.255.255

#

interface Vlan-interface12

ip address 12.1.1.3 255.255.255.0

mpls enable

mpls ldp enable

#

interface Vlan-interface13

ip address 13.1.1.3 255.255.255.0

#

interface GigabitEthernet1/0/1

port link-mode bridge

port link-type trunk

port trunk permit vlan 1 12

#

interface GigabitEthernet1/0/2

port link-mode bridge

port link-type trunk

port trunk permit vlan 1 13

#

interface Vsi-interface1

ip binding vpn-instance vpna

l3-vni 1000

#

bgp 200

peer 4.4.4.4 as-number 200

peer 4.4.4.4 connect-interface LoopBack0

peer 12.1.1.2 as-number 100

#

address-family vpnv4

advertise evpn route

peer 12.1.1.2 enable

#

address-family l2vpn evpn

advertise l3vpn route

peer 4.4.4.4 enable

#

· Switch D

#

sysname SwitchD

#

ip vpn-instance vpna

route-distinguisher 1:4

#

address-family ipv4

vpn-target 2:2 import-extcommunity

vpn-target 2:2 export-extcommunity

#

address-family evpn

vpn-target 1:1 import-extcommunity

vpn-target 1:1 export-extcommunity

#

vxlan tunnel mac-learning disable

#

ospf 1

area 0.0.0.0

network 4.4.4.4 0.0.0.0

network 13.1.1.0 0.0.0.255

#

vlan 13

#

l2vpn enable

vxlan tunnel arp-learning disable

#

vsi vpn1

gateway vsi-interface 1

vxlan 20

evpn encapsulation vxlan

route-distinguisher auto

vpn-target auto export-extcommunity

vpn-target auto import-extcommunity

#

interface LoopBack0

ip address 4.4.4.4 255.255.255.255

#

interface Vlan-interface13

ip address 13.1.1.4 255.255.255.0

#

interface GigabitEthernet1/0/1

port link-mode bridge

#

service-instance 1000

encapsulation s-vid 100

xconnect vsi vpn1

#

interface GigabitEthernet1/0/2

port link-mode bridge

port link-type trunk

port trunk permit vlan 1 13

#

interface Vsi-interface1

ip binding vpn-instance vpna

ip address 10.1.2.1 255.255.255.0

mac-address 0001-0002-0001

local-proxy-arp enable

distributed-gateway local

#

interface Vsi-interface2

ip binding vpn-instance vpna

l3-vni 1000

#

bgp 200

peer 3.3.3.3 as-number 200

peer 3.3.3.3 connect-interface LoopBack0

#

address-family l2vpn evpn

peer 3.3.3.3 enable

#

- 2023-09-27回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论