无线AP+链路层如何设置账号及密码

- 0关注

- 0收藏,1583浏览

问题描述:

想设置一个认证为账号加密码的验证方式,设备老设备已过保,新设备安装好不会设置!

- 2023-11-27提问

- 举报

-

(0)

有radius就用

https://www.h3c.com/cn/d_202104/1403008_30005_0.htm

没有radius就用

https://www.h3c.com/cn/d_202212/1745864_30005_0.htm

- 2023-11-27回答

- 评论(0)

- 举报

-

(0)

暂无评论

您好,请知:

可以参考如下配置案例:

3.1 组网需求

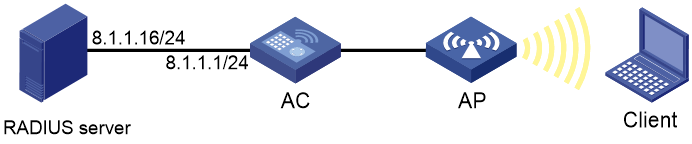

如图1所示组网,采用iMC作为RADIUS服务器,要求:

· 在AC上启用802.1X远程认证,实现对Client的接入控制。

· 802.1X认证方式采用EAP中继方式。

· 采用加密类型的服务模板,加密套件采用TKIP。

图1 802.1X远程认证组网图

3.2 配置思路

· 由于部分802.1X客户端不支持与设备进行握手报文的交互,因此需要关闭设备的在线用户握手功能,避免该类型的在线用户因没有回应握手报文而被强制下线。

· 对于无线局域网来说,802.1X认证可以由客户端主动发起,或由无线模块发现用户后自动触发,不需要通过端口定期发送802.1X组播报文的方式来触发。同时,组播触发报文会占用无线的通信带宽,因此建议无线局域网中的接入设备关闭802.1X组播触发功能。

3.3 配置注意事项

· 由于端口安全特性通过多种安全模式提供了802.1X认证的扩展和组合应用,因此在无特殊组网要求的情况下,无线环境中通常使用端口安全特性。

· 配置AP的序列号时请确保该序列号与AP唯一对应,AP的序列号可以通过AP设备背面的标签获取。

3.4 配置步骤

3.4.1 AC的配置

(1) AC接口的配置

# 创建VLAN 100及其对应的VLAN接口,并为该接口配置IP地址。AC将使用该接口的IP地址与AP建立LWAPP隧道。

<AC> system-view

[AC] vlan 100

[AC-vlan100] quit

[AC] interface vlan-interface 100

[AC-Vlan-interface100] ip address 8.1.1.1 255.255.255.0

[AC-Vlan-interface100] quit

# 创建VLAN 200,作为ESS接口的缺省VLAN。

[AC] vlan 200

[AC-vlan200] quit

(2) 配置接口WLAN-ESS 1

# 创建WLAN-ESS1接口。

[AC] interface wlan-ess 1

# 配置WLAN-ESS1接口类型为Hybrid。

[AC-WLAN-ESS1] port link-type hybrid

# 配置当前Hybrid端口的PVID为VLAN 200,禁止VLAN 1通过并允许VLAN 200不带tag通过。

[AC-WLAN-ESS1] port hybrid pvid vlan 200

[AC-WLAN-ESS1] undo port hybrid vlan 1

[AC-WLAN-ESS1] port hybrid vlan 200 untagged

# 开启MAC-VLAN功能。

[AC-WLAN-ESS1] mac-vlan enable

[AC-WLAN-ESS1] quit

(3) 配置无线服务

# 创建crypto类型的服务模板1。

[AC] wlan service-template 1 crypto

# 配置当前服务模板的SSID为joe_dot1x。

[AC-wlan-st-1] ssid joe_dot1x

# 将WLAN-ESS1接口绑定到服务模板1。

[AC-wlan-st-1] bind WLAN-ESS 1

# 配置加密套件为TKIP。

[AC-wlan-st-1] cipher-suite tkip

# 配置在AP发送信标和探查响应帧时携带WPA IE信息。

[AC-wlan-st-1] security-ie wpa

# 使能服务模板。

[AC-wlan-st-1] service-template enable

[AC-wlan-st-1] quit

(4) 配置AP并绑定无线服务

# 创建AP模板,名称为officeap1,型号名称选择WA2620E-AGN,该AP的序列号为21023529G007C000020。

[AC] wlan ap officeap1 model WA2620E-AGN

[AC-wlan-ap-officeap1] serial-id 21023529G007C000020

# 进入AP的radio 2视图。

[AC-wlan-ap-officeap1] radio 2

# 将服务模板1绑定到radio 2口并使能radio 2。

[AC-wlan-ap-officeap1-radio-2] service-template 1

[AC-wlan-ap-officeap1-radio-2] radio enable

[AC-wlan-ap-officeap1-radio-2] quit

(5) 配置RADIUS方案

# 创建RADIUS方案rad。

[AC] radius scheme rad

# 配置主认证RADIUS服务器的IP地址8.1.1.16。

[AC-radius-rad] primary authentication 8.1.1.16

# 配置主计费RADIUS服务器的IP地址8.1.1.16。

[AC-radius-rad] primary accounting 8.1.1.16

# 配置与认证RADIUS服务器交互报文时的共享密钥为expert。

[AC-radius-rad] key authentication expert

# 配置与计费RADIUS服务器交互报文时的共享密钥为expert。

[AC-radius-rad] key accounting expert

# 配置RADIUS服务器的服务类型为extended。

[AC-radius-rad] server-type extended

[AC-radius-rad] quit

(6) 配置domain域

# 创建ISP域imc。

[AC] domain imc

# 为lan-access用户配置认证方案为RADIUS方案,方案名为rad。

[AC-isp-imc] authentication lan-access radius-scheme rad

# 为lan-access用户配置授权方案为RADIUS方案,方案名为rad。

[AC-isp-imc] authorization lan-access radius-scheme rad

# 为lan-access用户配置计费方案为RADIUS方案,方案名为rad。

[AC-isp-imc] accounting lan-access radius-scheme rad

[AC-isp-imc] quit

# 配置缺省的ISP域为imc。

[AC] domain default enable imc

(7) 配置802.1X

# 使能端口安全。

[AC] port-security enable

# 配置802.1X用户的认证方式为EAP中继方式。

[AC] dot1x authentication-method eap

# 进入WLAN-ESS1接口视图。

[AC] interface wlan-ess 1

# 配置端口的安全模式为userLogin-SecureExt。

[AC-WLAN-ESS1] port-security port-mode userlogin-secure-ext

# 在接口WLAN-ESS1下使能11key类型的密钥协商功能。

[AC-WLAN-ESS1] port-security tx-key-type 11key

# 关闭802.1X组播触发功能和在线用户握手功能。

[AC-WLAN-ESS1] undo dot1x multicast-trigger

[AC-WLAN-ESS1] undo dot1x handshake

[AC-WLAN-ESS1] quit

3.4.2 RADIUS服务器的配置

下面以iMC为例(使用iMC版本为:iMC PLAT 5.2(E0401)、iMC UAM 5.2(E0402)),说明RADIUS服务器的基本配置。

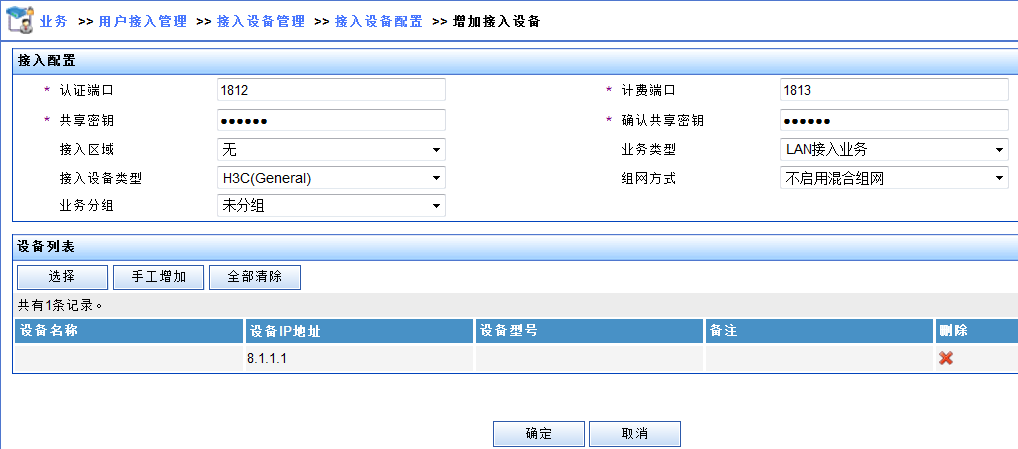

# 增加接入设备。

登录进入iMC管理平台,选择“业务”页签,单击导航树中的[用户接入管理/接入设备管理/接入设备配置]菜单项,进入接入设备配置页面,在该页面中单击<增加>按钮,进入增加接入设备页面。

· 设置与AC交互报文时使用的认证、计费共享密钥为“expert”;

· 设置认证及计费的端口号分别为“1812”和“1813”;

· 选择业务类型为“LAN接入业务”;

· 选择接入设备类型为“H3C”;

· 选择或手工增加接入设备,添加IP地址为8.1.1.1的接入设备;

· 其它参数采用缺省值,并单击<确定>按钮完成操作。

图2 增加接入设备

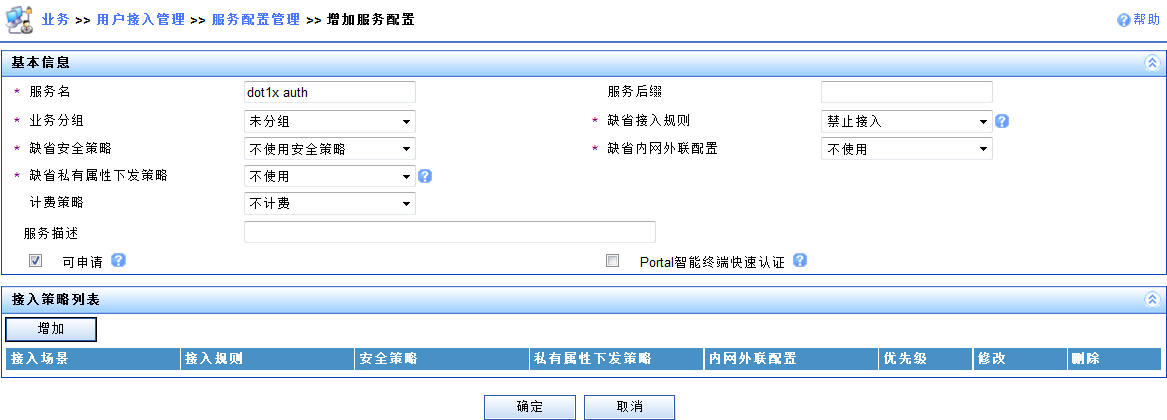

# 增加服务配置。

选择“业务”页签,单击导航树中的[用户接入管理/服务配置管理]菜单项,进入服务列表页面,在该页面中单击“增加”按钮,进入增加服务配置页面。

· 输入服务名“dot1x auth”;

· 其它参数采用缺省值,并单击<确定>按钮完成操作。

图3 增加服务配置

# 增加接入用户。

选择“用户”页签,单击导航树中的[接入用户视图/所有接入用户]菜单项,进入接入用户列表页面,在该页面中单击<增加>按钮,进入增加设备管理用户页面。

· 输入用户姓名;

· 输入账号名“localuser”和密码;

· 在接入服务处选择“dot1x auth”;

· 单击<确定>按钮完成操作。

图4 增加接入用户

3.5 验证配置

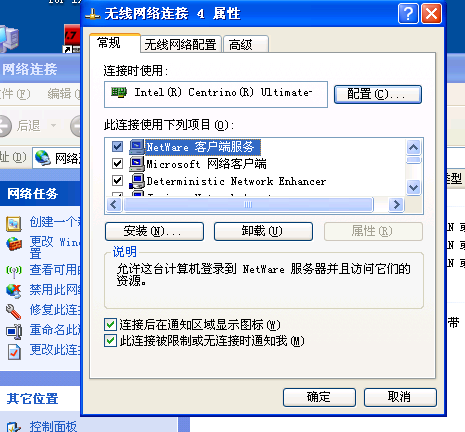

# 本文以XP系统为例,右键点击桌面上网络邻居,点击“属性”。

# 弹出网络连接窗口后,右键点击“无线网络连接”图标,选择“属性”。

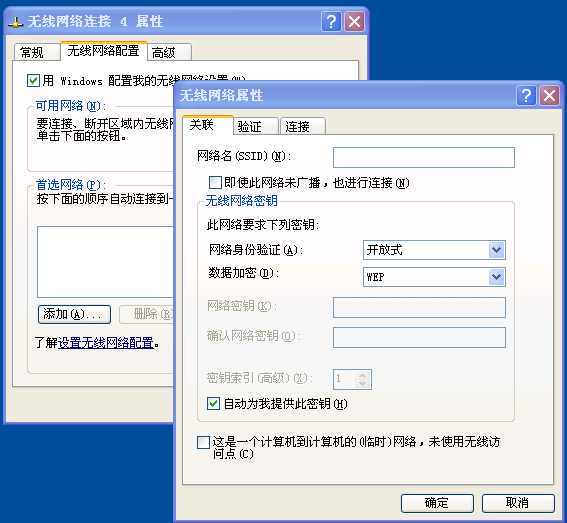

# 在弹出的对话框中,点击“无线网络配置”页签,点击<添加>按钮。

# 在弹出的“无线网络属性”对话框中,添加SSID,并选择相应的加密方式、认证方式。

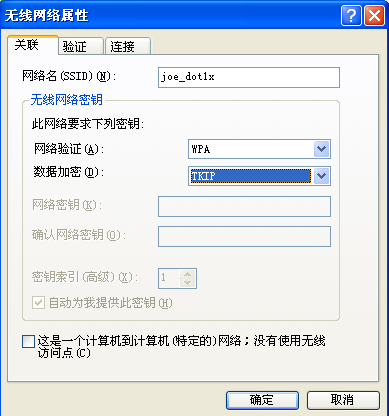

· 在网络名添加“joe_dot1x”的SSID。

· 在无线网络密钥处,选择网络验证WPA。

· 在数据加密处,选择加密类型为TKIP。

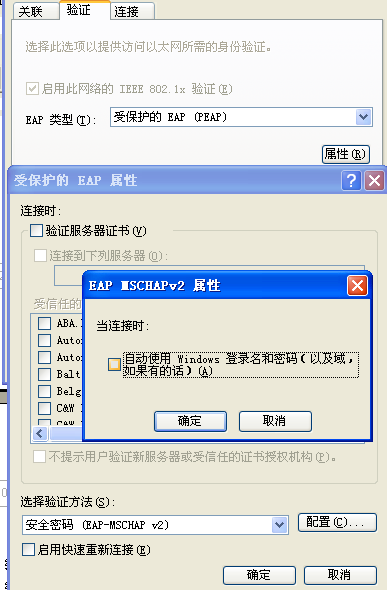

· 点击“验证”页签,在EAP类型处,选择“受保护的EAP(PEAP)”。

· 点击<属性>按钮,在弹出的对话框中取消“验证服务器证书”,选择验证方法为“安全密码(EAP-MSCHAP v2)

· 点击<配置>按钮,取消“自动使用Windows登录名和密码(以及域,如果有的话)”。

# 当用户通过认证连接到AP后,可以在AC上使用display connection查看有1个用户在线。

<AC> display connection

Index=5 ,Username=test@imc

MAC=00-19-5B-EC-7A-E9

IP=N/A

IPv6=N/A

Total 1 connection(s) matched.

# 在AC上使用display connection ucibindex查看用户的较详细信息。

<AC> display connection ucibindex 5

Index=5 , Username=test@imc

MAC=00-19-5B-EC-7A-E9

IP=N/A

IPv6=N/A

Access=8021X ,AuthMethod=EAP

Port Type=Wireless-802.11,Port Name=WLAN-DBSS0:2

Initial VLAN=1, Authorization VLAN=N/A

ACL Group=Disable

User Profile=N/A

CAR=Disable

Priority=Disable

Start=2014-1-14 15:24:21 ,Current=2014-1-14 18:29:24 ,Online=03h05m03s

Total 1 connection matched.

# 在AC上使用display wlan client verbose查看终端信息。

<AC> display wlan client verbose

Total Number of Clients : 1

Client Information

-------------------------------------------------------------------------------

MAC Address : 0019-5bec-7ae9

User Name : test

AID : 1

AP Name : officeap1

Radio Id : 2

SSID : joe_dot1x

BSSID : 0023-8998-0450

Port : WLAN-DBSS0:2

VLAN : 100

State : Running

Power Save Mode : Active

Wireless Mode : 11g

QoS Mode : WMM

Listen Interval (Beacon Interval) : 10

RSSI : 32

Rx/Tx Rate : 54/54

Client Type : WPA

Authentication Method : Open System

AKM Method : Dot1X

4-Way Handshake State : PTKINITDONE

Group Key State : IDLE

Encryption Cipher : TKIP

Roam Status : Normal

Roam Count : 0

Up Time (hh:mm:ss) : 00:54:47

3.6 配置文件

#

domain default enable imc

#

port-security enable

#

dot1x authentication-method eap

#

vlan 100

#

vlan 200

#

radius scheme rad

server-type extended

primary authentication 8.1.1.16

primary accounting 8.1.1.16

key authentication cipher $c$3$21zk+lCairQXsBSeu53rIVaO77HxHzOMXQ==

key accounting cipher $c$3$kQDj+ARtECao65pwIoPggsaj34Vxmbj7sA==

#

domain imc

authentication lan-access radius-scheme rad

authorization lan-access radius-scheme rad

accounting lan-access radius-scheme rad

access-limit disable

state active

idle-cut disable

self-service-url disable

#

wlan service-template 1 crypto

ssid joe_dot1x

bind WLAN-ESS 1

cipher-suite tkip

security-ie wpa

service-template enable

#

interface Vlan-interface100

ip address 8.1.1.1 255.255.255.0

#

interface WLAN-ESS1

port link-type hybrid

undo port hybrid vlan 1

port hybrid vlan 200 untagged

port hybrid pvid vlan 200

mac-vlan enable

port-security port-mode userlogin-secure-ext

port-security tx-key-type 11key

undo dot1x handshake

undo dot1x multicast-trigger

#

wlan ap officeap1 model WA2620E-AGN id 1

serial-id 21023529G007C000020

radio 1

radio 2

service-template 1

radio enable

#

- 2023-11-27回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论