问题描述:

SecPath F1000-AK108 Version 7.1.064, Release 9524P41

请给我一个web版本的配置案例学习一下

- 2023-11-29提问

- 举报

-

(0)

最佳答案

您好,请知:

以下是配置案例,请参考:

Web接入方式配置举例(双向证书认证)

组网需求

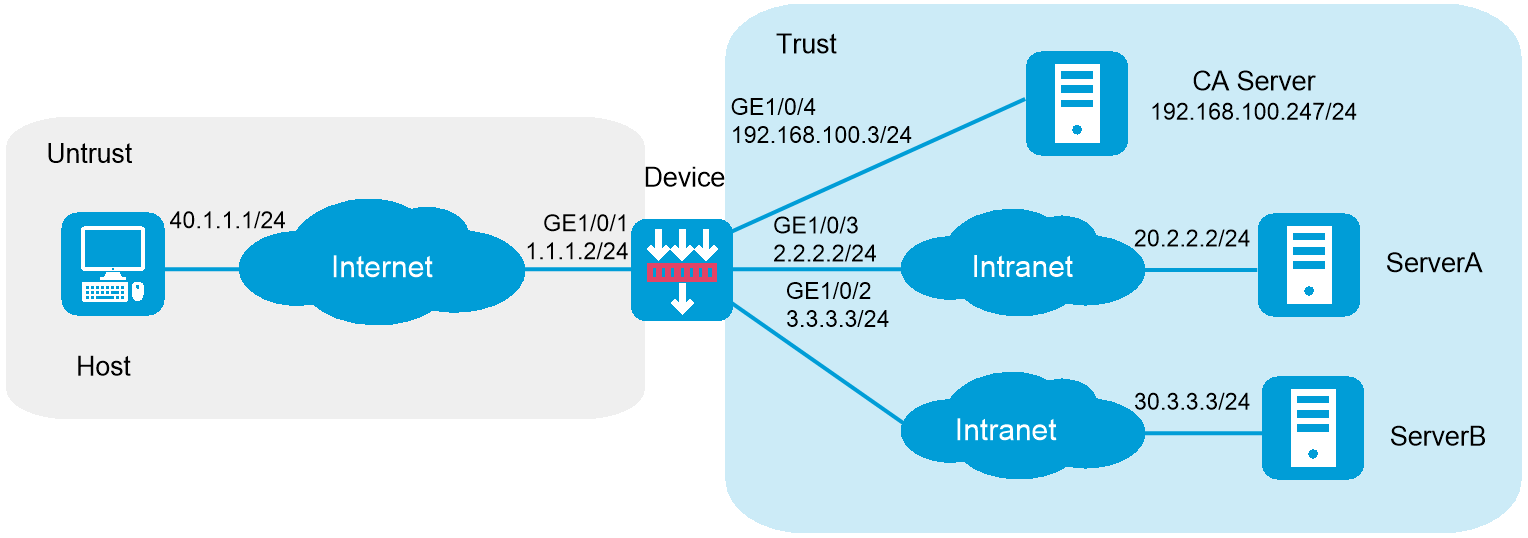

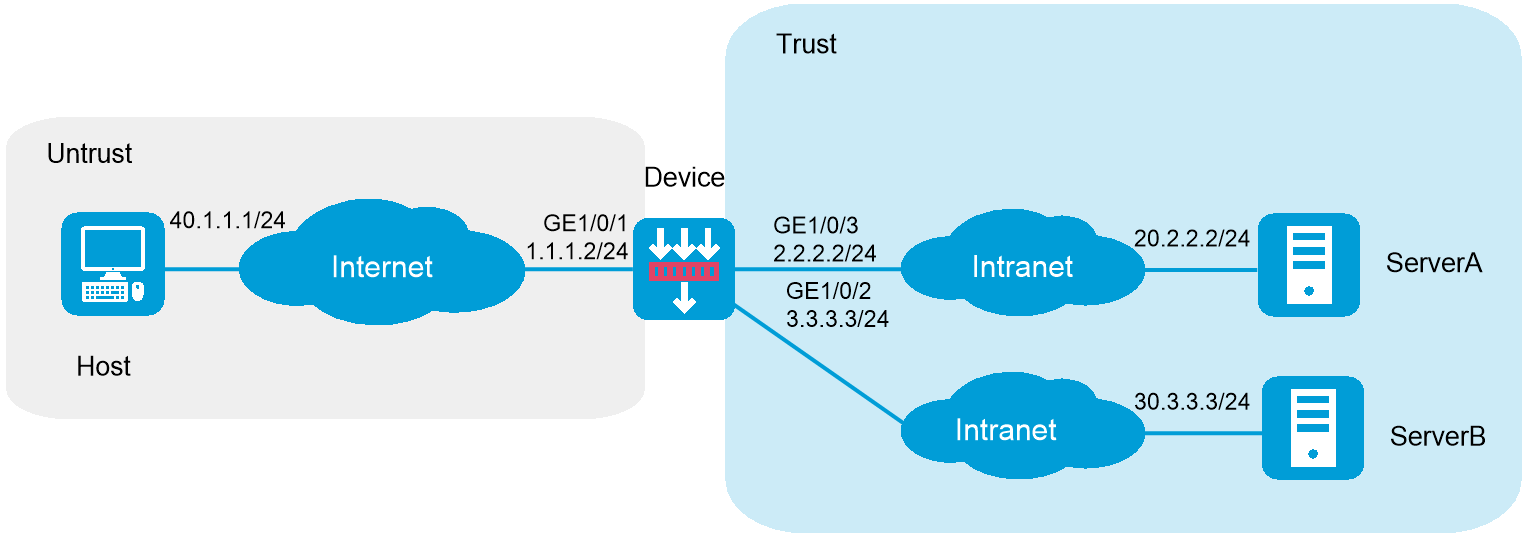

如图-1所示,SSL VPN网关设备连接公网用户和企业私有网络。用户通过SSL VPN网关设备、采用Web接入方式能够安全地访问位于私有网络内的Server A和Server B。其中,Server A和Server B均为Web服务器,使用HTTP协议、端口号80。具体需求如下:

· SSL VPN网关设备对用户进行本地认证和本地授权。

· 为了增强安全性,需要验证客户端证书。

· 为了增强安全性,服务器端证书不使用缺省证书,需向CA申请。

图-1 Web接入方式配置组网图(双向证书认证)

使用版本

本举例是在F1000-AI-55的R8860版本上进行配置和验证的。

配置步骤

Device的配置

1. 配置接口IP地址和安全域

# 选择“网络 > 接口 > 接口”,进入接口配置页面。

# 单击接口GE1/0/1右侧的<编辑>按钮,参数配置如下:

· 安全域:Untrust

· 选择“IPV4地址”页签,配置IP地址/掩码:1.1.1.2/24

· 其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址和安全域的配置。

# 单击接口GE1/0/2右侧的<编辑>按钮,参数配置如下:

· 安全域:Trust

· 选择“IPV4地址”页签,配置IP地址/掩码:3.3.3.3/24

· 其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址和安全域的配置。

# 单击接口GE1/0/3右侧的<编辑>按钮,参数配置如下:

· 安全域:Trust

· 选择“IPV4地址”页签,配置IP地址/掩码:2.2.2.2/24

· 其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址和安全域的配置。

# 单击接口GE1/0/4右侧的<编辑>按钮,参数配置如下:

· 安全域:Trust

· 选择“IPV4地址”页签,配置IP地址/掩码:192.168.100.3/24

· 其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址和安全域的配置。

2. 配置路由

本举例仅以静态路由为例,若实际组网中需采用动态路由,请配置对应的动态路由协议。

# 选择“网络 > 路由 > 静态路由 > IPv4静态路由”,单击<新建>按钮,进入新建IPv4静态路由页面。

# 新建IPv4静态路由,并进行如下配置:

· 目的IP地址:40.1.1.1

· 掩码长度:24

· 下一跳IP地址:1.1.1.3

· 其他配置项使用缺省值

# 单击<确定>按钮,完成静态路由的配置。

# 按照同样的步骤新建IPv4静态路由,并进行如下配置:

· 目的IP地址:20.2.2.2

· 掩码长度:24

· 下一跳IP地址:2.2.2.3

· 其他配置项使用缺省值

# 单击<确定>按钮,完成静态路由的配置。

# 按照同样的步骤新建IPv4静态路由,并进行如下配置:

· 目的IP地址:30.3.3.3

· 掩码长度:24

· 下一跳IP地址:3.3.3.4

· 其他配置项使用缺省值

# 单击<确定>按钮,完成静态路由的配置。

3. 配置安全策略

# 选择“策略 > 安全策略> 安全策略”,单击<新建>按钮,选择新建策略,进入新建安全策略页面。

# 新建安全策略,并进行如下配置:

· 名称:untrust-local

· 源安全域:Untrust

· 目的安全域:Local

· 类型:IPv4

· 动作:允许

· 源IPv4地址:40.1.1.1

· 目的IPv4地址:1.1.1.2

· 其他配置项使用缺省值

# 按照同样的步骤新建安全策略,配置如下。

· 名称:local-trust

· 源安全域:Local

· 目的安全域:Trust

· 类型:IPv4

· 动作:允许

· 源IPv4地址:2.2.2.2,3.3.3.3,192.168.100.3

· 目的IPv4地址:20.2.2.2,30.3.3.3,192.168.100.247

· 其他配置项使用缺省值

# 单击<确定>按钮,完成安全策略的配置。

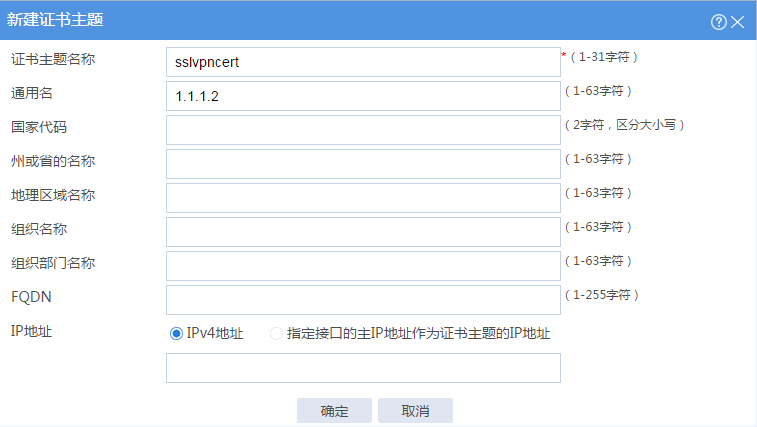

4. 申请服务器端证书

# 选择“对象 > PKI > 证书主题”,进入证书主题界面,单击<新建>按钮,参数配置如下图所示。

图-2 证书主题配置

# 单击<确定>按钮。

# 选择“对象 > PKI > 证书”,进入证书页面,单击<新建PKI域>按钮,参数配置如下图所示。

图-3 PKI域配置

# 单击<确定>按钮。

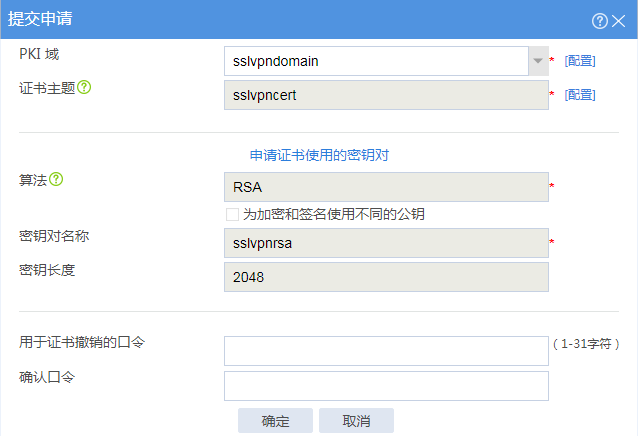

# 单击<提交申请>按钮,申请服务器端证书,参数配置如下图所示。

图-4 申请服务器端证书

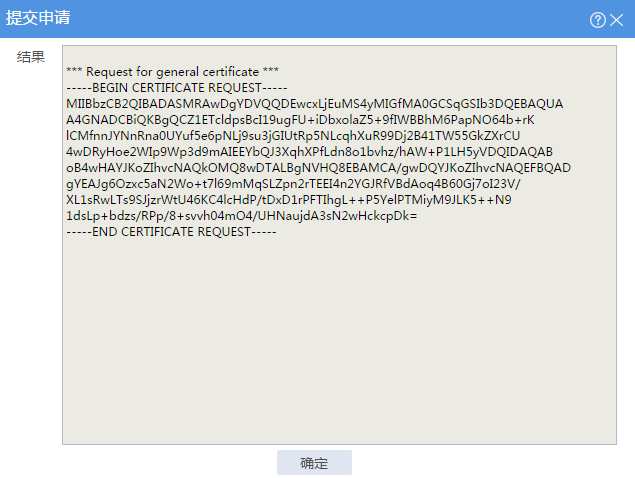

# 单击<确定>按钮,页面会显示证书申请信息,如下图所示。

图-5 证书申请信息

# 将证书申请信息复制,向CA申请服务器端证书(本例CA服务器为Windows Server 2008 R2)。单击<确定>按钮。

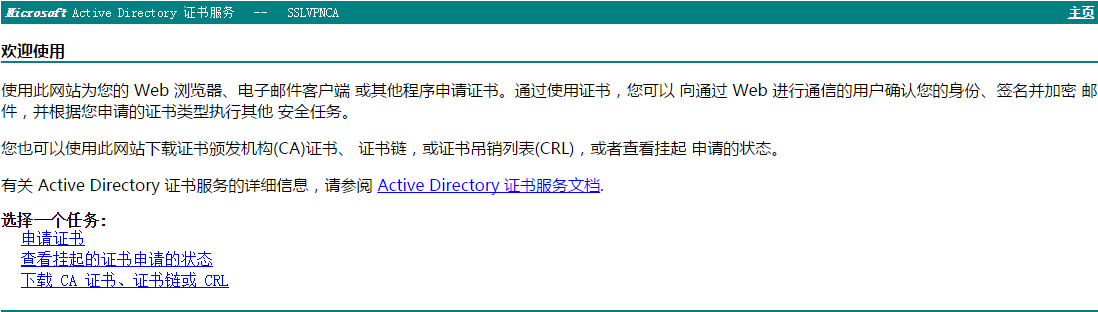

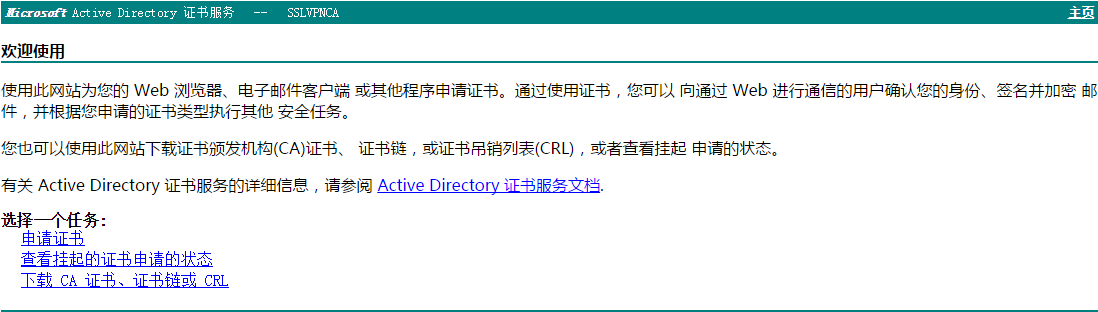

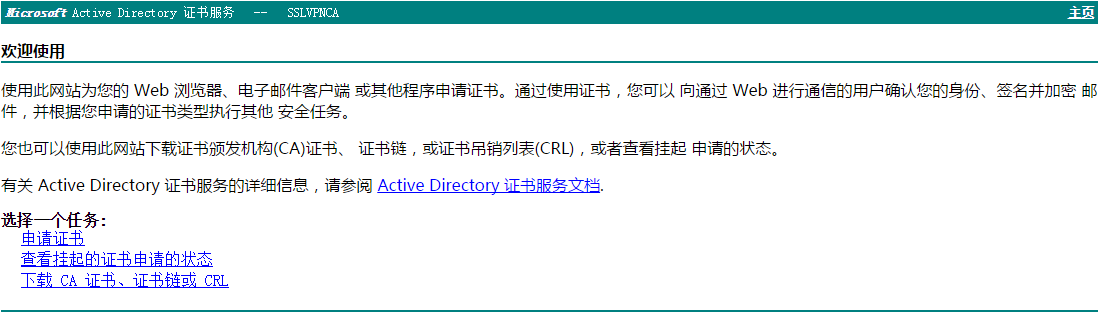

# 在浏览器地址栏输入http://192.168.100.247/certsrv,进入证书申请页面,如下图所示。

图-6 证书申请页面

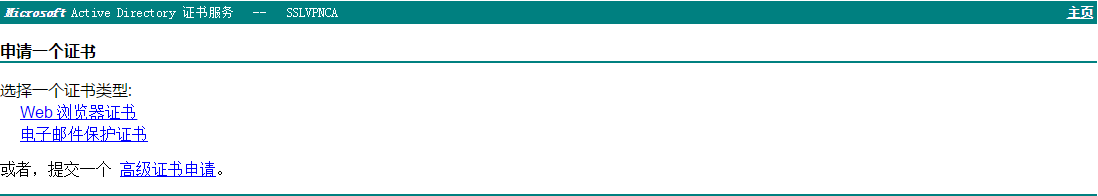

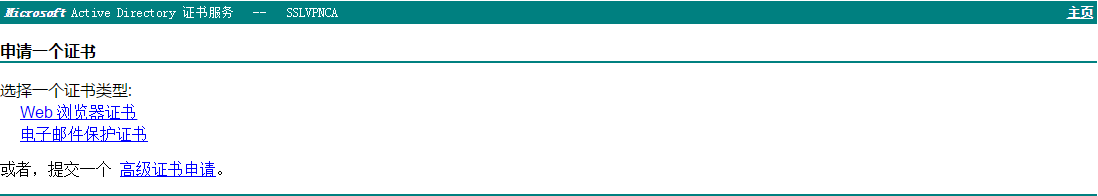

# 单击<申请证书>按钮,跳转页面如下图所示。

图-7 证书申请页面

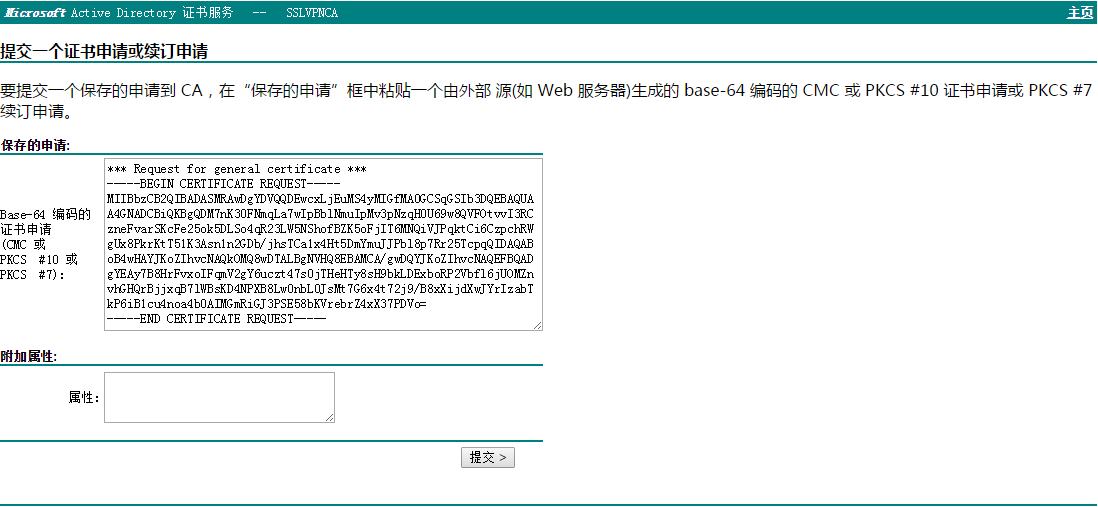

# 单击<高级证书申请>按钮,将复制的证书申请信息粘贴至“Base-64编码的证书申请”输入框,

如下图所示。

图-8 证书申请页面

# 单击<提交>按钮,完成证书申请。

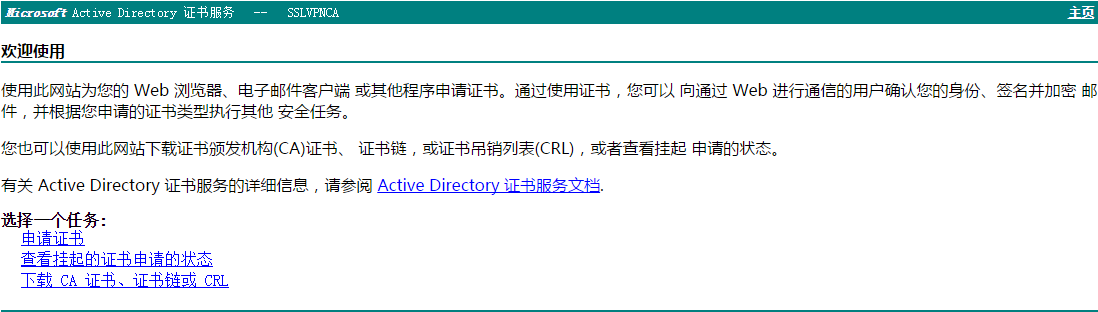

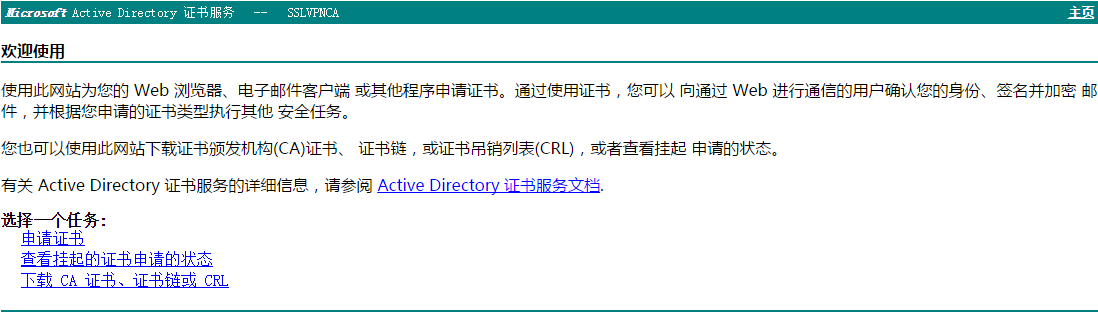

# 待CA管理员同意颁发证书后,在浏览器栏输入http://192.168.100.247/certsrv,进入证书申请页面,如下图所示。

图-9 证书申请页面

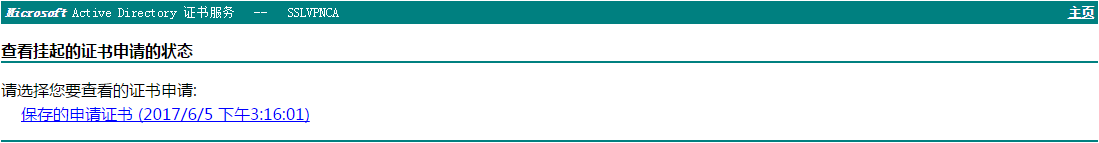

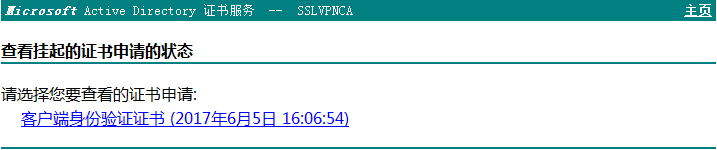

# 单击<查看挂起的证书申请的状态>按钮,跳转页面如下图所示。

图-10 查看挂起的证书申请的状态

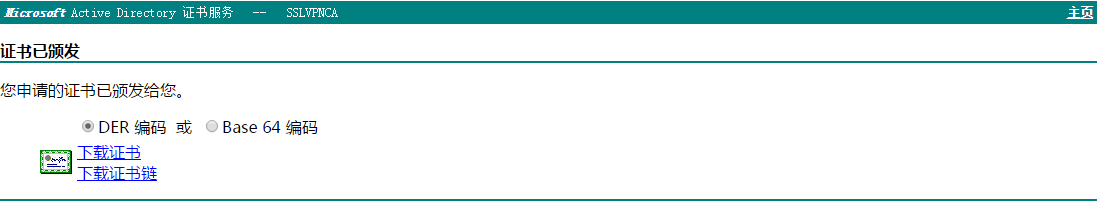

# 单击<保存的证书申请>按钮,跳转页面如下图所示。

图-11 下载申请的证书

# 单击<下载证书>按钮,下载申请的服务器端证书,并保存好。

5. 下载CA证书

# 在浏览器地址栏输入http://192.168.100.247/certsrv,进入证书申请页面,如下图所示。

图-12 证书申请页面

# 单击<下载CA证书、证书链或CRL>按钮,跳转页面如下图所示。

图-13 下载CA证书

# 单击<下载CA证书>按钮,下载CA证书,并保存好。至此,证书申请工作已全部完成。

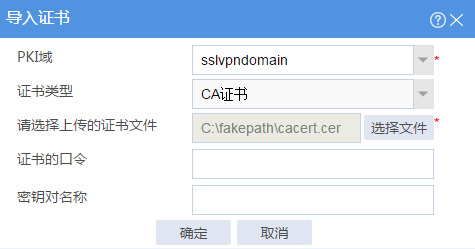

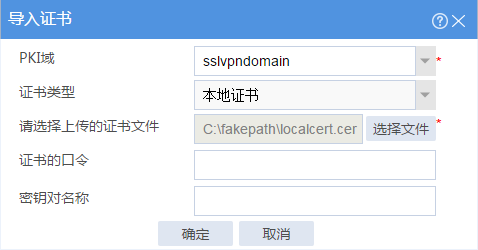

6. 导入证书

# 选择“对象 > PKI > 证书”,进入证书页面,单击<导入证书>按钮,选择之前保存好的CA证书,

配置如下图所示。

图-14 导入CA证书

# 单击<确定>按钮,完成CA证书的导入。

# 选择“对象 > PKI > 证书”,进入证书页面,单击<导入证书>按钮,选择之前保存好的服务器端证书,配置如下图所示。

图-15 导入本地证书

# 单击<确定>按钮,完成本地证书的导入。

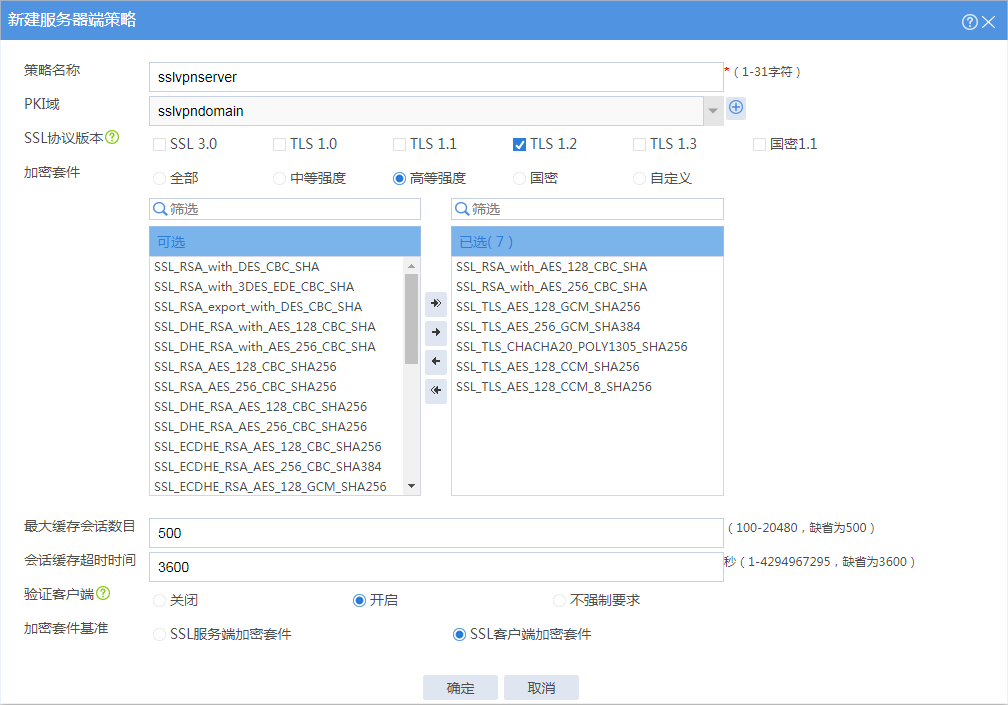

7. 配置SSL的服务器端策略

# 选择“对象 > SSL > 服务器端策略”,进入SSL服务器端策略页面,单击<新建>按钮,创建服务器端策略,参数配置如下图所示。

图-16 配置服务器端策略

# 单击<确定>按钮,完成配置。

8. 配置SSL VPN网关

# 选择“网络 > SSL VPN > 网关”,进入SSL VPN网关页面,单击<新建>按钮,创建SSL VPN网关,参数配置如下图所示。

图-17 配置SSL VPN网关

# 单击<确定>按钮,完成配置。

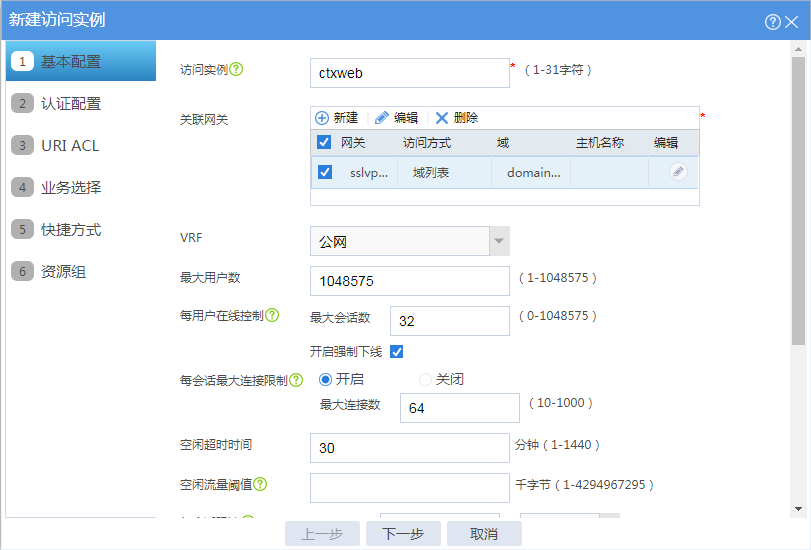

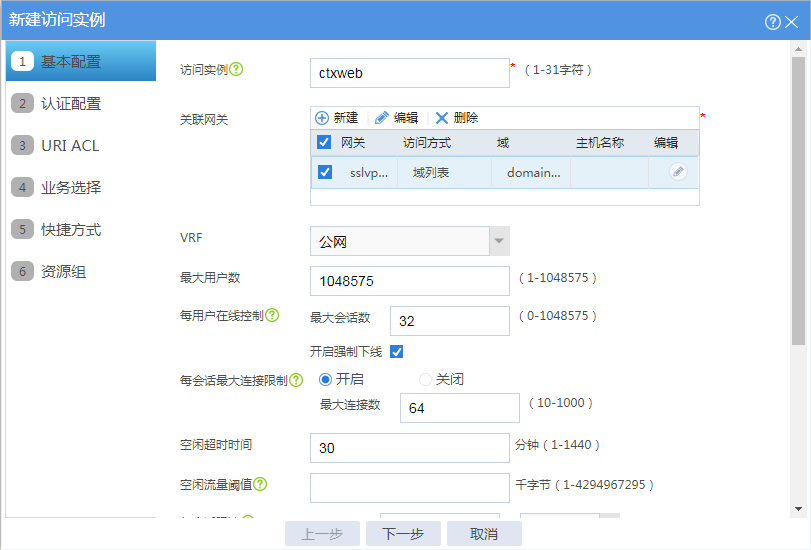

9. 配置SSL VPN访问实例

# 选择“网络 > SSL VPN > 访问实例”,进入SSL VPN访问实例页面,单击<新建>按钮,创建SSL VPN访问实例,参数配置如下图所示,未显示的部分,采用默认配置即可。

图-18 配置SSL VPN访问实例

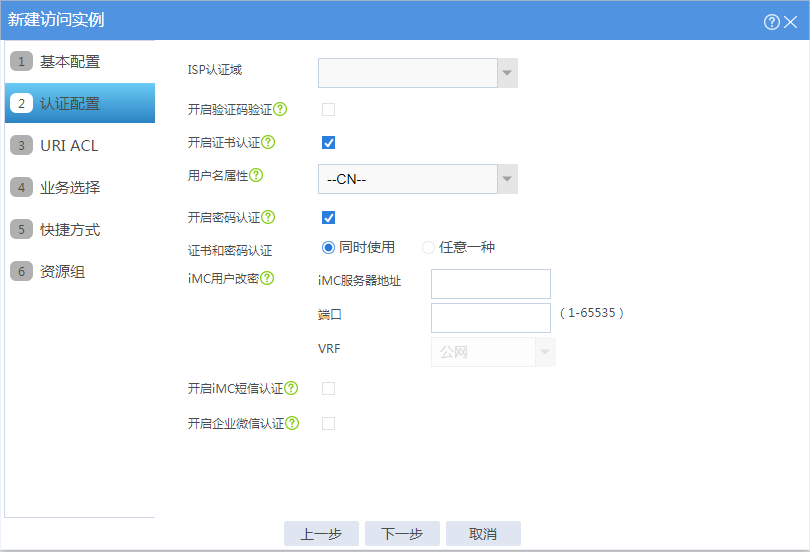

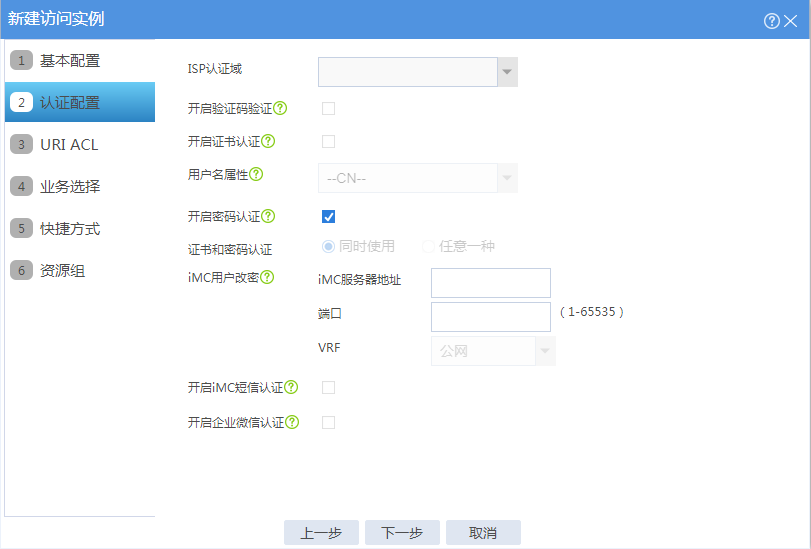

# 单击<下一步>,配置认证配置,参数配置如下图所示。

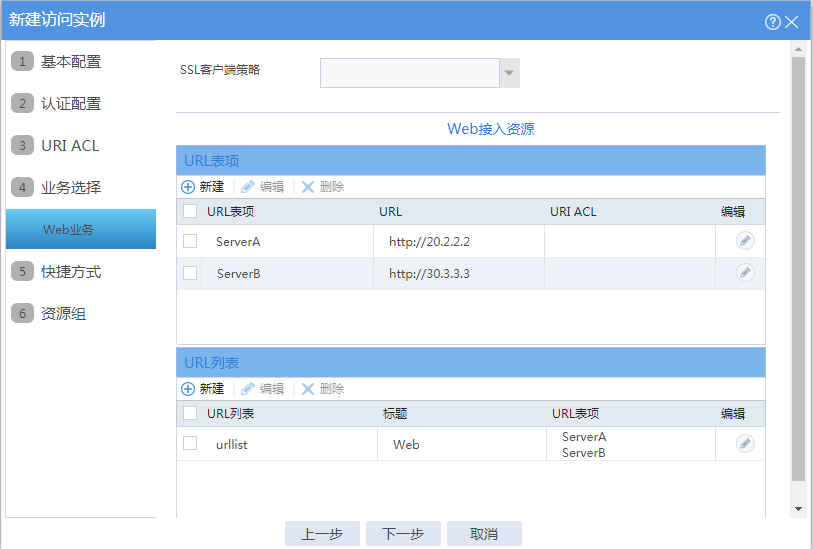

# 单击<下一步>,不配置URI ACL,继续单击<下一步>,在跳转的页面选择“Web业务”,单击<下一步>,SSL客户端策略选择之前配置的sslvpnclient。配置所需的Web接入资源,配置结果如下图所示。

图-19 Web接入资源

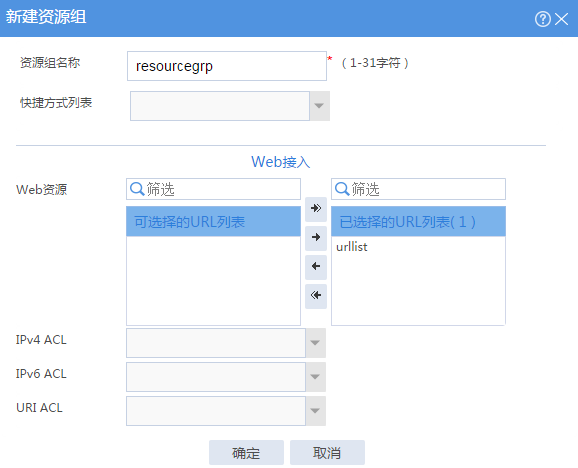

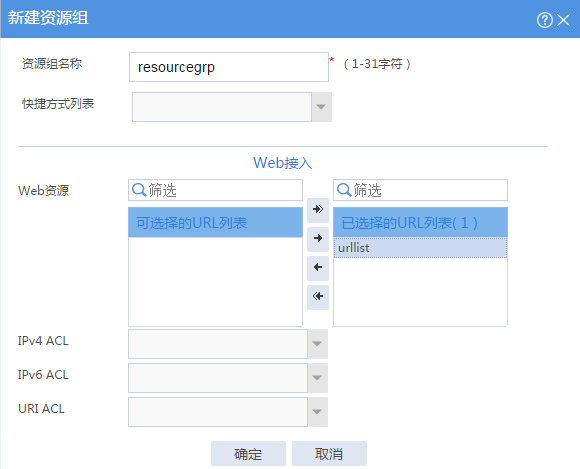

# 单击<下一步>,不配置快捷方式,继续单击<下一步>,在跳转的页面单击<新建>按钮,配置资源组,参数配置如下图所示。

图-20 配置资源组

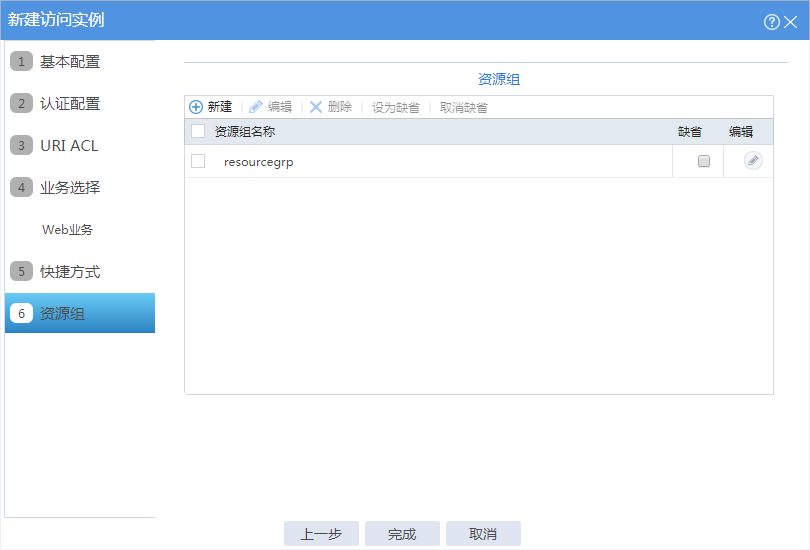

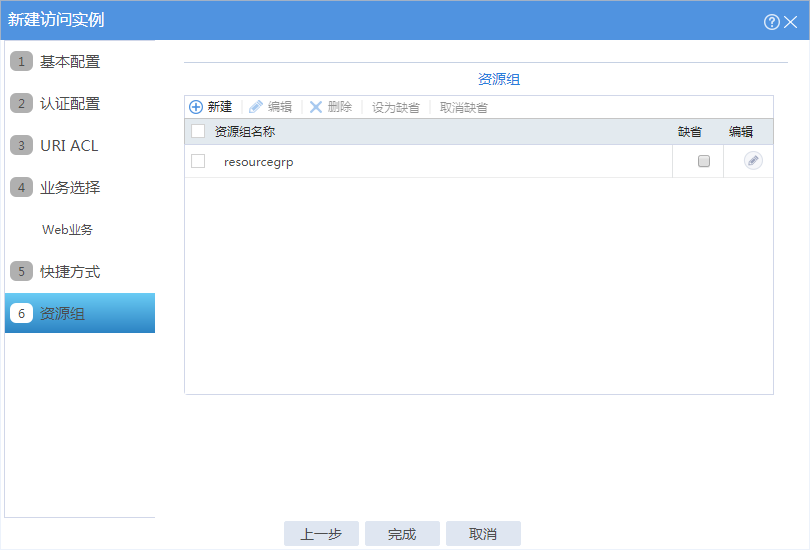

# 单击<确定>按钮,如下图所示。

图-21 资源组

# 单击<完成>按钮,完成配置。

# 在<使能>按钮的选择框上挑勾,使能配置的访问实例,如下图所示。

图-22 使能访问实例

10. 创建SSL VPN用户

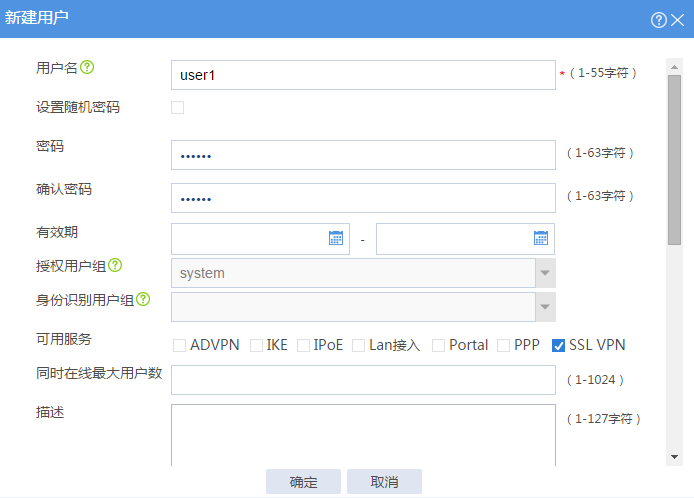

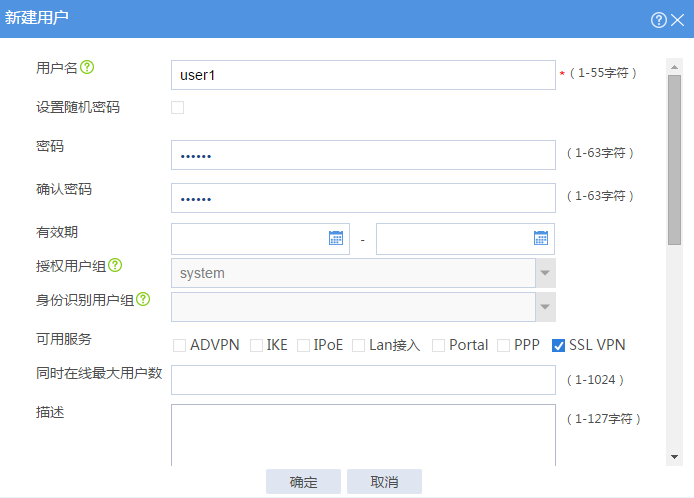

# 选择“对象 > 用户 > 用户管理 > 本地用户”,进入用户界面,点击<新建>按钮,创建SSL VPN用户,参数配置如下图所示。

图-23 创建SSL VPN用户

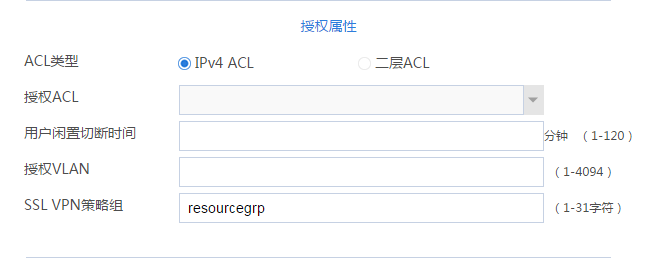

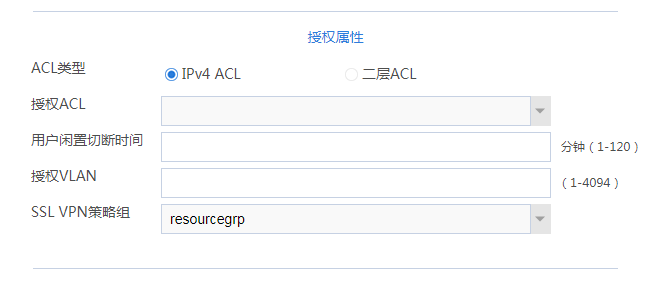

# 为该用户授权SSL VPN策略组,参数配置如下图所示。

图-24 授权属性

# 单击<确定>按钮,完成配置。

Host的配置

1. 配置IP地址、网关,保证到SSL VPN网关、CA服务器的路由可达

2. 申请客户端证书

# 在浏览器地址栏输入http://192.168.100.247/certsrv,进入证书申请页面,如下图所示。

图-25 证书申请页面

# 单击<申请证书>按钮,跳转页面如下图所示。

图-26 证书申请页面

# 单击<高级证书申请>按钮,在跳转的页面选择<创建并向此CA提交一个申请>,申请客户端证

书,参数配置如下图所示。

图-27 申请客户端证书

# 其余选用默认配置,单击页面最下方的<提交>按钮,提交客户端证书申请。

# 待CA管理员同意颁发证书后,在浏览器栏输入http://192.168.100.247/certsrv,进入证书申请页面,如下图所示。

图-28 证书申请页面

# 单击<查看挂起的证书申请的状态>按钮,跳转页面如下图所示。

图-29 查看挂起的证书申请的状态

# 单击<客户端身份验证证书>,跳转页面如下图所示

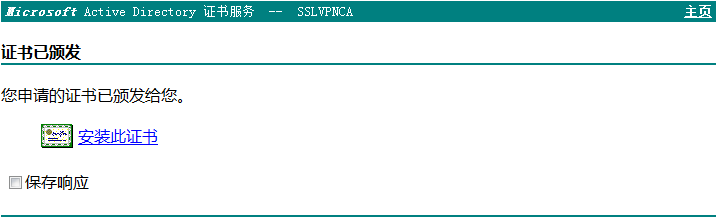

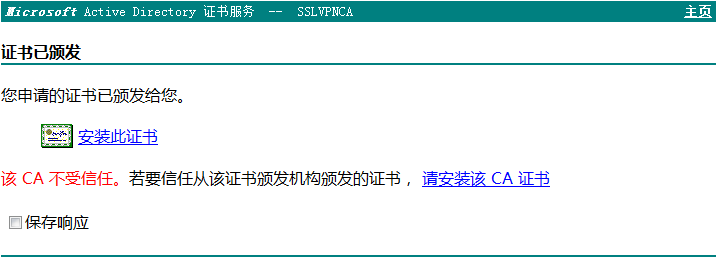

图-30 安装客户端证书

# 单击<安装此证书>,如果之前没有安装CA证书,那么会出现如下图所示的页面(如果之前已安装过CA证书,则不会出现该提示)。

图-31 提示安装CA证书

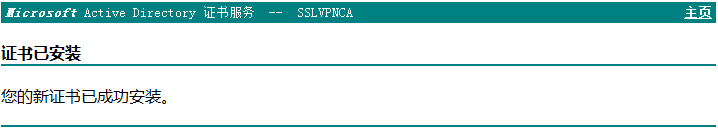

# 单击<请安装该CA证书>,安装CA证书,CA证书安装成功后,再单击<安装此证书>,显示如下图所示的页面代表客户端证书安装成功。

图-32 证书安装成功

验证配置

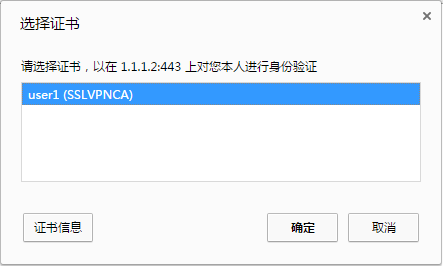

# 在浏览器地址栏输入https://1.1.1.2,回车确认之后会弹出证书选择界面,如下图所示。

图-33 证书选择界面

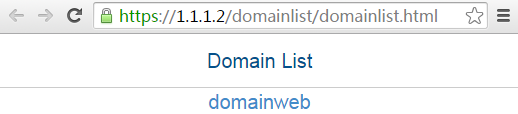

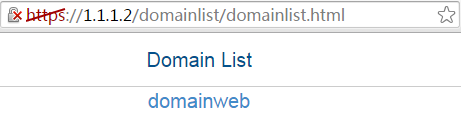

# 选择证书,单击<确定>按钮,跳转到域列表选择页面,如下图所示。

图-34 域列表界面

# 单击 “domainweb”,跳转到SSL VPN登录界面,输入用户名密码(用户名user1,密码123456),如下图所示。

图-35 SSL VPN登录界面

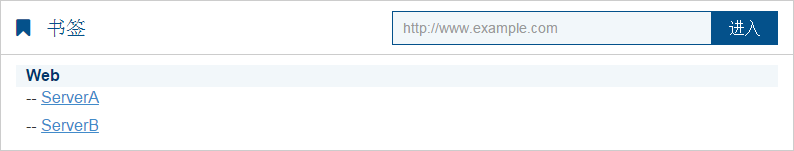

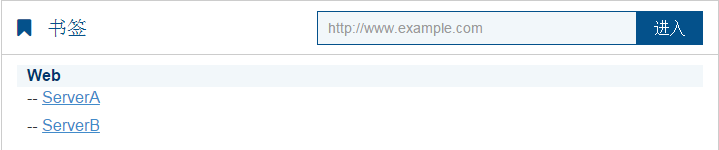

# 单击<登录>按钮,成功登录后可看到如下图所示的资源列表。

图-36 Web接入资源列表

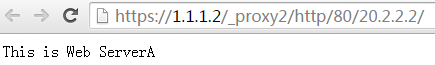

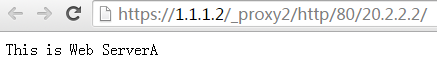

# 单击链接名为ServerA的链接,可以成功访问Web服务器ServerA对应的资源,如下图所示。

图-37 成功访问ServerA

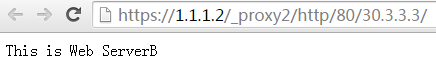

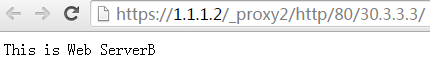

# 单击链接名为ServerB的链接,可以成功访问Web服务器ServerB对应的资源,如下图所示。

图-38 成功访问ServerB

Web接入方式配置举例(缺省证书)

组网需求

如图-39所示,SSL VPN网关设备连接公网用户和企业私有网络。用户通过SSL VPN网关设备、采用Web接入方式能够安全地访问位于私有网络内的Server A和Server B。其中,Server A和Server B均为Web服务器,使用HTTP协议、端口号80。具体需求如下:

· SSL VPN网关设备对用户进行本地认证和本地授权。

· 用户能访问Server A和Server B。

图-39 Web接入方式配置组网图(缺省证书)

使用版本

本举例是在F1000-AI-55的R8860版本上进行配置和验证的。

配置步骤

Device的配置

1. 配置接口IP地址和安全域

# 选择“网络 > 接口 > 接口”,进入接口配置页面。

# 单击接口GE1/0/1右侧的<编辑>按钮,参数配置如下:

· 安全域:Untrust

· 选择“IPV4地址”页签,配置IP地址/掩码:1.1.1.2/24

· 其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址和安全域的配置。

# 单击接口GE1/0/2右侧的<编辑>按钮,参数配置如下:

· 安全域:Trust

· 选择“IPV4地址”页签,配置IP地址/掩码:3.3.3.3/24

· 其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址和安全域的配置。

# 单击接口GE1/0/3右侧的<编辑>按钮,参数配置如下:

· 安全域:Trust

· 选择“IPV4地址”页签,配置IP地址/掩码:2.2.2.2/24

· 其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址和安全域的配置。

2. 配置路由

本举例仅以静态路由为例,若实际组网中需采用动态路由,请配置对应的动态路由协议。

# 选择“网络 > 路由 > 静态路由 > IPv4静态路由”,单击<新建>按钮,进入新建IPv4静态路由页面。

# 新建IPv4静态路由,并进行如下配置:

· 目的IP地址:20.2.2.2

· 掩码长度:24

· 下一跳IP地址:2.2.2.3

· 其他配置项使用缺省值

# 单击<确定>按钮,完成静态路由的配置。

· # 按照同样的步骤新建IPv4静态路由,配置如下。

· 目的IP地址:30.3.3.3

· 掩码长度:24

· 下一跳IP地址:3.3.3.4

· 其他配置项使用缺省值

# 单击<确定>按钮,完成静态路由的配置。

· # 按照同样的步骤新建IPv4静态路由,配置如下。

· 目的IP地址:40.1.1.1

· 掩码长度:24

· 下一跳IP地址:1.1.1.3

· 其他配置项使用缺省值

# 单击<确定>按钮,完成静态路由的配置。

3. 配置安全策略

# 选择“策略 > 安全策略> 安全策略”,单击<新建>按钮,选择新建策略,进入新建安全策略页面。

# 新建安全策略,并进行如下配置:

· 名称:untrust-local

· 源安全域:Untrust

· 目的安全域:Local

· 类型:IPv4

· 动作:允许

· 源IPv4地址:40.1.1.1

· 目的IPv4地址:1.1.1.2

· 其他配置项使用缺省值

# 按照同样的步骤新建安全策略,配置如下。

· 名称:local-trust

· 源安全域:Local

· 目的安全域:Trust

· 类型:IPv4

· 动作:允许

· 源IPv4地址:2.2.2.2,3.3.3.3

· 目的IPv4地址:20.2.2.2,30.3.3.3

· 其他配置项使用缺省值

# 单击<确定>按钮,完成安全策略的配置。

4. 配置SSL VPN网关

# 选择“网络 > SSL VPN > 网关”,进入SSL VPN网关页面,单击<新建>按钮,创建SSL VPN网关,参数配置如下图所示。

图-40 配置SSL VPN网关

# 单击<确定>按钮,完成配置。

5. 配置SSL VPN访问实例

# 选择“网络 > SSL VPN > 访问实例”,进入SSL VPN访问实例页面,单击<新建>按钮,创建SSL VPN访问实例,参数配置如下图所示,未显示的部分,采用默认配置即可。

图-41 配置SSL VPN访问实例

# 单击<下一步>,配置认证配置,参数配置如下图所示。

# 单击<下一步>,不配置URI ACL,继续单击<下一步>,在跳转的页面选择“Web业务”,单击<下一步>。配置所需的Web接入资源,配置结果如下图所示。

图-42 Web接入资源

# 单击<下一步>,不配置快捷方式,继续单击<下一步>,在跳转的页面单击<新建>按钮,配置资源组,参数配置如下图所示。

图-43 配置资源组

# 单击<确定>按钮,如下图所示。

图-44 资源组

# 单击<完成>按钮,完成配置。

# 在<使能>按钮的选择框上挑勾,使能配置的访问实例,如下图所示。

图-45 使能访问实例

6. 创建SSL VPN用户

# 选择“对象 > 用户 > 用户管理 > 本地用户”,进入用户界面,点击<新建>按钮,创建SSL VPN用户,参数配置如下图所示。

图-46 创建SSL VPN用户

# 为该用户授权SSL VPN策略组,参数配置如下图所示。

图-47 授权属性

# 单击<确定>按钮,完成配置。

Host的配置

# 配置IP地址、网关,保证到SSL VPN网关的路由可达。

验证配置

# 在浏览器地址栏输入https://1.1.1.2,回车确认之后跳转到域列表选择界面,如下图所示。

图-48 域列表

# 单击 “domainweb”,跳转到SSL VPN登录界面,输入用户名密码(用户名user1,密码123456),如下图所示。

图-49 SSL VPN登录界面

# 单击<登录>按钮,成功登录后可看到如下图所示的资源列表。

图-50 Web接入资源列表

# 单击链接名为ServerA的链接,可以成功访问Web服务器ServerA对应的资源,如下图所示。

图-51 成功访问ServerA

# 单击链接名为ServerB的链接,可以成功访问Web服务器ServerB对应的资源,如下图所示。

图-52 成功访问ServerB

- 2023-11-29回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论