防火墙安全策略是否配置规范

- 0关注

- 0收藏,1179浏览

问题描述:

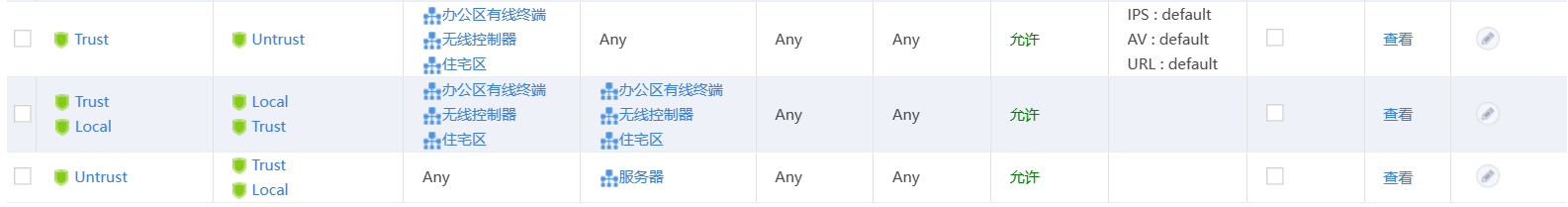

如图所示

组网及组网描述:

这样配置的规范吗,第一条是内网访问互联网的,第二条是防火墙和内网互访的,第三条是NAT映射服务器端口的

有如下问题请教

1、是否就在第一条调用特征库就好了,下面的那两条策略还需要调用吗,特征库使用默认配置就好了吗。

2、还有就是第三条因为防火墙本身也要映射在公网,那个服务器的对象组需要加个防火墙的内网网关IP吗.

3、因为客户这边有两条专线,移动和电信,用的是主备,现在用的是主电信出口,然后备移动做服务器端口映射(含防火墙本身映射),请问怎么用安全策略限制住不让电信的专线+IP访问防火墙,只让移动的专线访问

- 2023-12-11提问

- 举报

-

(0)

最佳答案

可以都调用一下,默认的配置应该就可以,因为有专门的人更新修改这种特征库,因此做的默认动作还是合理的

防火墙处于边界,其实可以只单独修改防火墙的端口,通过防火墙加端口号进行就可以了,安全策略的目的地址要添加下防火墙的公网地址

- 2023-12-11回答

- 评论(1)

- 举报

-

(0)

关于第三条,其实就是把移动的公网地址加进那个服务器对象组,不加电信的,就可以达到移动的可以访问,电信的不能访问是吧

1、可以选默认的特征库,如果客户有特殊需求,不在默认特征库里,可以新建

2、第二条不需要加,路由通就行,出口本身是公网ip

3、可以增加安全区域,区分移动电信,根据需要来精细化安全策略

- 2023-12-11回答

- 评论(1)

- 举报

-

(0)

第三条不是很能理解,其实我的目的就是想让移动专线访问防火墙,不想让电信专线访问防火墙。。怎么限制住电信公网访问防火墙

第三条不是很能理解,其实我的目的就是想让移动专线访问防火墙,不想让电信专线访问防火墙。。怎么限制住电信公网访问防火墙

1、是否就在第一条调用特征库就好了,下面的那两条策略还需要调用吗,特征库使用默认配置就好了吗。

特征库需要再每条策略都调用才行

2、还有就是第三条因为防火墙本身也要映射在公网,那个服务器的对象组需要加个防火墙的内网网关IP吗.

防火墙有公网IP,默认就是到公网的,不需要映射

3、因为客户这边有两条专线,移动和电信,用的是主备,现在用的是主电信出口,然后备移动做服务器端口映射(含防火墙本身映射),请问怎么用安全策略限制住不让电信的专线+IP访问防火墙,只让移动的专线访问

你用的移动的IP地址,就不回走到电信的口子上去

- 2023-12-11回答

- 评论(4)

- 举报

-

(0)

你用的移动的IP地址,就不回走到电信的口子上去, 关于这条还不是很理解,用户现在用的是电信,走的都是电信公网,现在就是想让电信的公网映射失效,只保留移动的映射,不含服务器的端口映射,只含公网访问防火墙本身

您好,请知:

1、是否就在第一条调用特征库就好了,下面的那两条策略还需要调用吗,特征库使用默认配置就好了吗。

答:建议都调用。

2、还有就是第三条因为防火墙本身也要映射在公网,那个服务器的对象组需要加个防火墙的内网网关IP吗.

答:不需要了,因为防火墙已经对接公网,配置好路由即可。

3、因为客户这边有两条专线,移动和电信,用的是主备,现在用的是主电信出口,然后备移动做服务器端口映射(含防火墙本身映射),请问怎么用安全策略限制住不让电信的专线+IP访问防火墙,只让移动的专线访问

答:在安全策略做限制就可以了。

- 2023-12-11回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

关于第三条,其实就是把移动的公网地址加进那个服务器对象组,不加电信的,就可以达到移动的可以访问,电信的不能访问是吧