ipsec

- 0关注

- 0收藏,1398浏览

问题描述:

在防火墙上配置了IPsec VPN功能,将IPsec policy调用在virtual-template接口,配置的是IPsec over L2TP还是L2TP over IPsec,其保护的数据流是L2TP VPN外层封装流量还是内层封装流量,有文档截图说明吗

- 2024-01-18提问

- 举报

-

(0)

IPsec策略要应用在物理接口上,可以参考如下案例:

https://zhiliao.h3c.com/Theme/details/187179

https://zhiliao.h3c.com/theme/details/214987

- 2024-01-18回答

- 评论(0)

- 举报

-

(0)

https://www.h3c.com/cn/d_201907/1213070_30005_0.htm

https://zhiliao.h3c.com/questions/dispcont/155411

- 2024-01-18回答

- 评论(0)

- 举报

-

(0)

暂无评论

您好,请知:

可以参考如下配置案例:

3 配置举例

3.1 组网需求

如下图所示,两台工控防火墙设备 工控防火墙(A)和工控防火墙(B)的VPN服务端口(GE0/1)通过网络连接,可以内部网络,也可以是公网,两台防火墙VPN通道协商成功后,建立起VPN隧道,实现本端子网和远端子网之间的加密数据传输。

图1 IPSec隧道组网

3.2 配置注意事项

· 两台工控防火墙必须是同一型号,运行同一固件版本。

· 配置IPSec VPN通道时,两端的IKE版本要相同。

· 工控防火墙包含预共享密钥、数字证书两种身份认证类型方式

3.3 使用版本

本举例是在工控防火墙的Version 3.1,ESS 6601版本上进行配置和验证的。

3.4 配置步骤

3.4.1 预共享秘钥方式

1. 按照上图拓扑搭建网络环境,保证各链路通畅

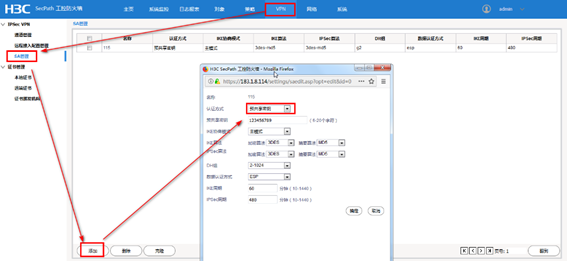

2. 配置防火墙A预共享密钥SA

图2 新建SA

3. 配置防火墙B预共享秘钥SA

图3 新建SA

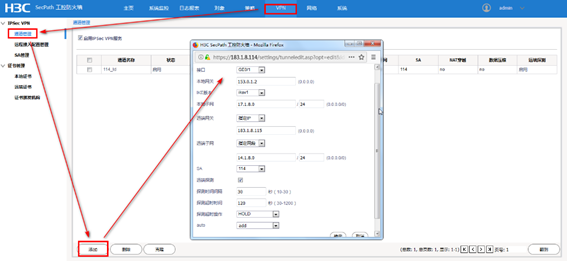

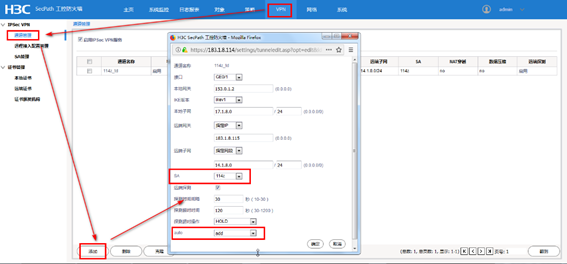

4. 配置防火墙A IPSec通道;

IKE版本v1和v2的区别为,v1只支持设置一个本地子网,v2支持多个本地子网,此处设置为IKEv1。防火墙的IPSec VPN隧道的auto设为add:

图4 新建IKEv1隧道

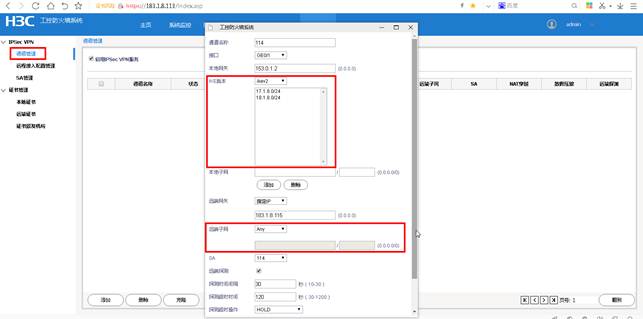

设置为IKEv2版本时,可本地子网可添加多个,而对端子网则不需要填写。

图5 新建IKEv2隧道

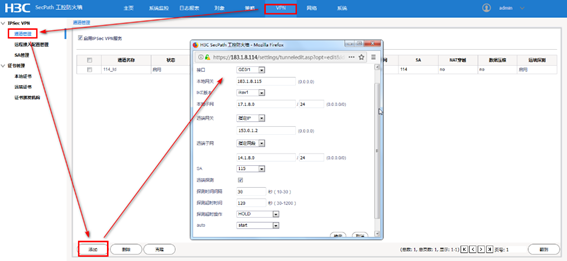

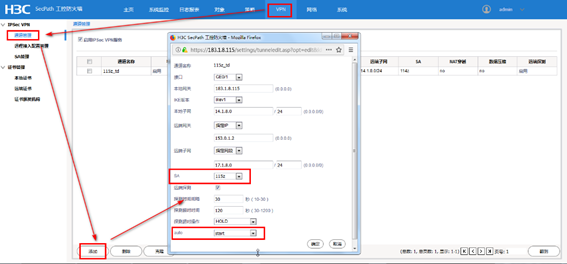

5. 配置防火墙B IPSec通道;

防火墙的IPSec VPN隧道的auto设为start,IKE版本设置为IKEv1:

图6 新建IKEv1隧道

设置为IKEv2版本时,可本地子网可添加多个,而对端子网则不需要填写:

图7 新建IKEv2隧道

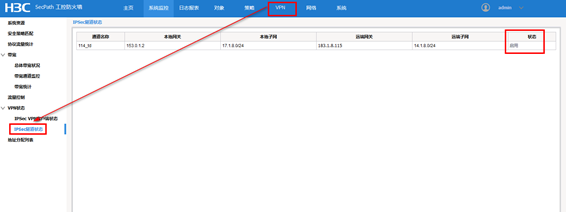

6. 检查IPSec VPN隧道建立情况。

以上配置完成后,在防火墙系统监控—vpn状态—IPSec隧道状态处查看:

图8 隧道状态

7. 检查内网主机通信情况

在开启VPN隧道时,在防火墙A内网主机17.1.8.174上可访问防火墙B内网主机14.1.8.11

图9 检查网络连通

在防火墙B主机14.1.8.11上可访问防火墙A主机17.1.8.174:

图10 检查网络连通

3.4.2 数字证书方式

1. 按照上图拓扑搭建网络环境,保证各链路通畅

2. 防火墙A生成本地证书并导出

图11 生成本地证书

同样操作,将防火墙B生成本地证书并导出

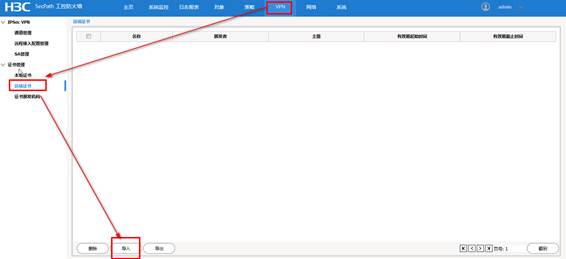

3. 在防火墙A的远端证书处导入防火墙B的证书

图12 导入远端证书

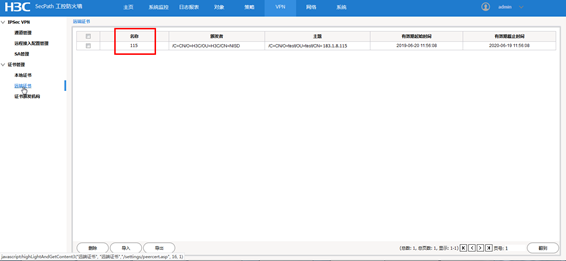

导入后证书如下:

图13 导入远端证书

以相同方式在防火墙B的远端证书处导入防火墙A的证书

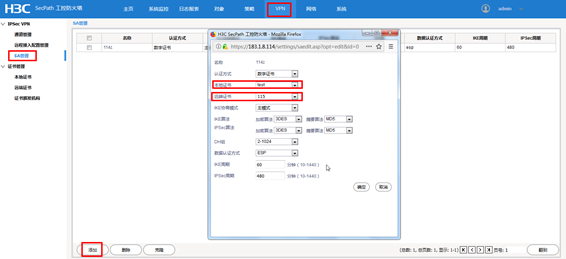

4. 配置防火墙A数字证书SA

图14 配置数字证书SA

同样方式配置防火墙B数字证书SA,本地证书选择自己生成的,远端证书选择对端test。

5. 配置防火墙A IPSec通道:

IKE版本v1和v2的区别为,v1只支持设置一个本地子网,v2支持多个本地子网。此处设置为IKEv1,防火墙的IPSec VPN隧道的auto设为add:

图15 配置通道

6. 配置防火墙B IPSec通道:

防火墙的IPSec VPN隧道的auto设为start:

图16 配置通道

7. 检查IPSec VPN隧道建立情况

以上配置完成后,在防火墙系统监控—vpn状态—IPSec隧道状态处查看:

图17 隧道状态

8. 检查内网主机通信情况

在开启VPN隧道时,在防火墙A内网主机17.1.8.174上可访问防火墙B内网主机14.1.8.11

图18 检查网络连通

在防火墙B内网主机14.1.8.11上可访问防火墙A主机17.1.8.174:

图19 检查网络连通

3.5 验证配置

(1) 工控防火墙(A)和工控防火墙(B)隧道可以协商并建立成功;

(2) 隧道协商成功后,工控防火墙(A)和工控防火墙(B)子网间可以互相通信。

- 2024-01-19回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论