请指导ACG1000-AK210配置IPSEC中心点的方法

- 0关注

- 0收藏,1558浏览

最佳答案

您好,请知:

以下是ACG配置IPSEC的案例,请参考:

1 IPsec第三方对接配置举例

1.1 简介

IPsec用于保护敏感信息在Internet上传输的安全性。它在网络层对IP数据包进行加密和认证。 IPsec提供了以下网络安全服务,这些安全服务是可选的,通常情况下,本地安全策略决定了采用以下安全服务的一种或多种:

· 数据的机密性:IPsec的发送方对发给对端的数据进行加密。

· 数据的完整性:IPsec的接收方对接收到的数据进行验证以保证数据在传送的过程中没有被修改。

· 数据来源的认证:IPsec接收方验证数据的起源。

· 抗重播:IPsec的接收方可以检测到重播的IP包并且丢弃。

使用IPsec可以避免数据包的监听、修改和欺骗,数据可以在不安全的公共网络环境下安全的传输,IPsec的典型运用是构建VPN。IPsec使用 “封装安全载荷(ESP)”或者“鉴别头(AH)”证明数据的起源地、保障数据的完整性以及防止相同数据包的不断重播;使用ESP保障数据的机密性。密钥管理协议称为ISAKMP ,根据安全策略数据库(SPDB)随IPsec使用,用来协商安全联盟(SA)并动态的管理安全联盟数据库。

相关术语解释:

· 鉴别头(AH):用于验证数据包的安全协议。

· 封装安全有效载荷(ESP): 用于加密和验证数据包的安全协议;可与AH配合工作也可以单独工作。

· 加密算法:ESP所使用的加密算法。

· 验证算法:AH或ESP用来验证对方的验证算法。

· 密钥管理:密钥管理的一组方案,其中IKE(Internet密钥交换协议)是缺省的密钥自动交换协议。

1.2 配置前提

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解IPsec特性。

1.3 使用限制

(1) 当使用FQDN、U-FQDN时,只能在野蛮模式下使用,主模式不支持。

(2) 当使用证书认证时,ID类型不可配置,只能使用它内部默认的ASN1DN类型,这是与证书认证配套使用的ID类型。

(3) ID在IKE协商中有校验对端身份的作用,我们设备只有响应方会校验,主动方不校验。

(4) 在野蛮模式下,还可以根据对端ID选用不同的IKE来与对端协商。主模式则不可以,因为主模式的ID是在最后两个交互报文发送的,而野蛮模式则在第一个报文中发送。

(5) 目前支持配置的ID类型为FQDN/UFQDN和IP地址等类型。

(6) 其中FQDN是域名,U-FQDN是用户邮箱格式,但厂商实现的时候,也并不对这些格式进行校验,因此一般都是字符串。

(7) IPsec 使用数字证书验证注意事项:

a. IPSec的校验都是在响应端做的。

b. 本端设备会使用所有的本地CA证书对对端设备配置的用户证书进行校验,所以只要对端设备上有本端设备上IPsec配置的用户证书的CA证书就会验证通过,连接成功,和IPsec中配置的CA证书无关。

c. 当使用数字证书对接时,需要在本地证书处导入CRL。自动更新CRL必须是请求发起方的才行,才能把吊销证书的序列号同步过来,IPsec才能做校验。

d. 用户证书撤销了之后,应该在CA服务器—根CA配置管理——CRL管理,导出CRL,然后把CRL导入本地证书的CRL到才能和用户证书做校验。

e. 已撤销的证书,证书本身是证明不了自己已撤销。从CRL路径中获取revoke-list,然后获取证书的序列号,看该证书的序列号是否在revoke-list中,如果在,则校验失败。即该证书无效。

1.4 商密IPsec配置举例

1.4.1 组网需求

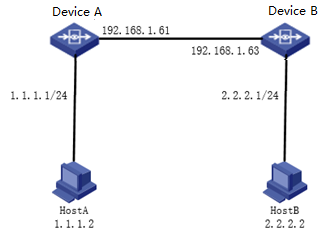

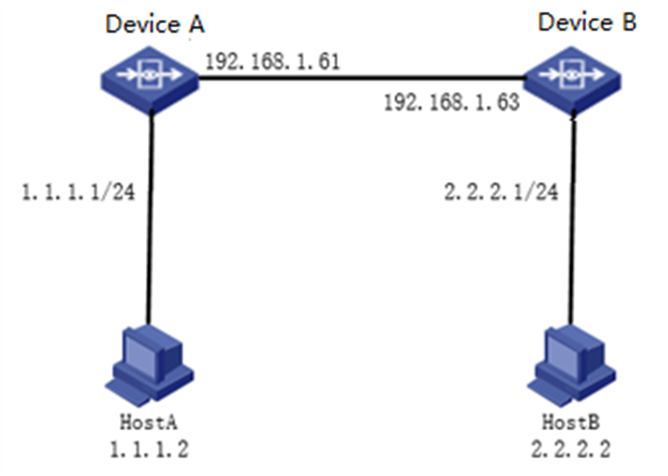

如图1所示,在设备 A 和设备 B之间使用商密标准建立一个安全隧道,对Host A 代表的子网(1.1.1.0/24)与Host B 代表的子网(2.2.2.0/24)之间的数据流进行安全保护。

图1 IPsec组网图

1.4.2 配置思路

(1) 按照组网图组网。

(2) 新建IKE协商。

(3) 配置IPsec协商策略。

(4) 新建所需地址对象。

(5) 新建IPsec安全策略。

(6) 新建IPsec隧道。

(7) 配置静态路由。

1.4.3 使用版本

本举例是在R6616版本上进行配置和验证的。

1.4.4 配置步骤

(1) 新建IKE协商:在导航栏中选择“网络配置>VPN>IPsec-VPN>IPsec第三方对接”,进入IPsec的显示页面,新建IKE

对设备 A的IKE配置如图2所示。

注意:如果本端有多个出口可以到达对端,则必须指定本地源IP或本地源接口。

对设备 B的IKE配置如图3所示。

图3 设备 B的IKE配置

注意:如果本端有多个出口可以到达对端,则必须指定本地源IP或本地源接口。

(2) 配置IPsec协商策略:在导航栏中选择“网络配置 > VPN > IPsec-VPN > Ipsec第三方对接”,进入IPsec协商策略的显示页面,选择要创建IPsec的IKE,然后单击<新建IPsec>,或者点击对应IPsec的右侧<编辑>按钮,进入IPsec协商策略的配置页面。

对设备 A的IPsec协商策略配置如图4所示。

图4 设备 A的IPsec协商策略配置

对设备 B的IPsec协商策略配置如图5所示。

图5 设备 B的IPsec协商策略配置

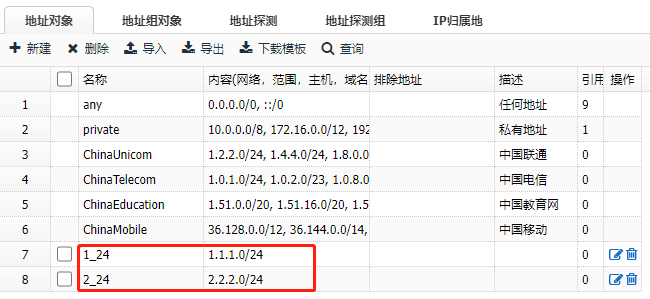

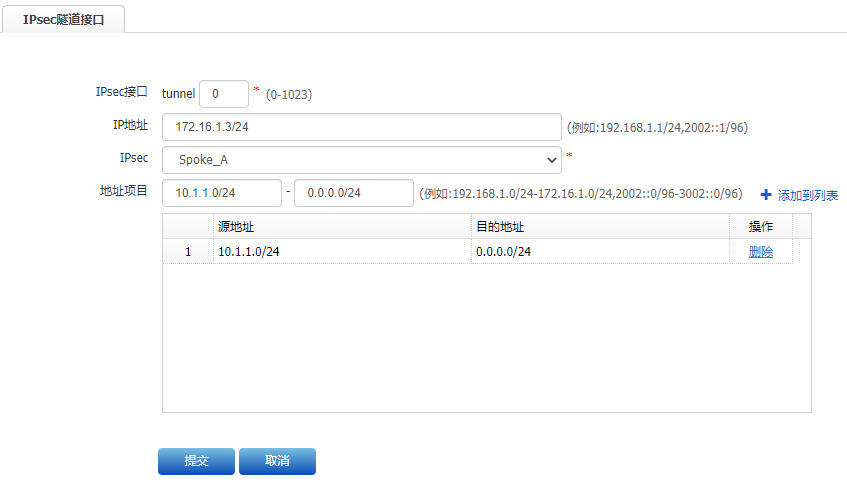

(3) 新建所需地址对象配置如图6所示。

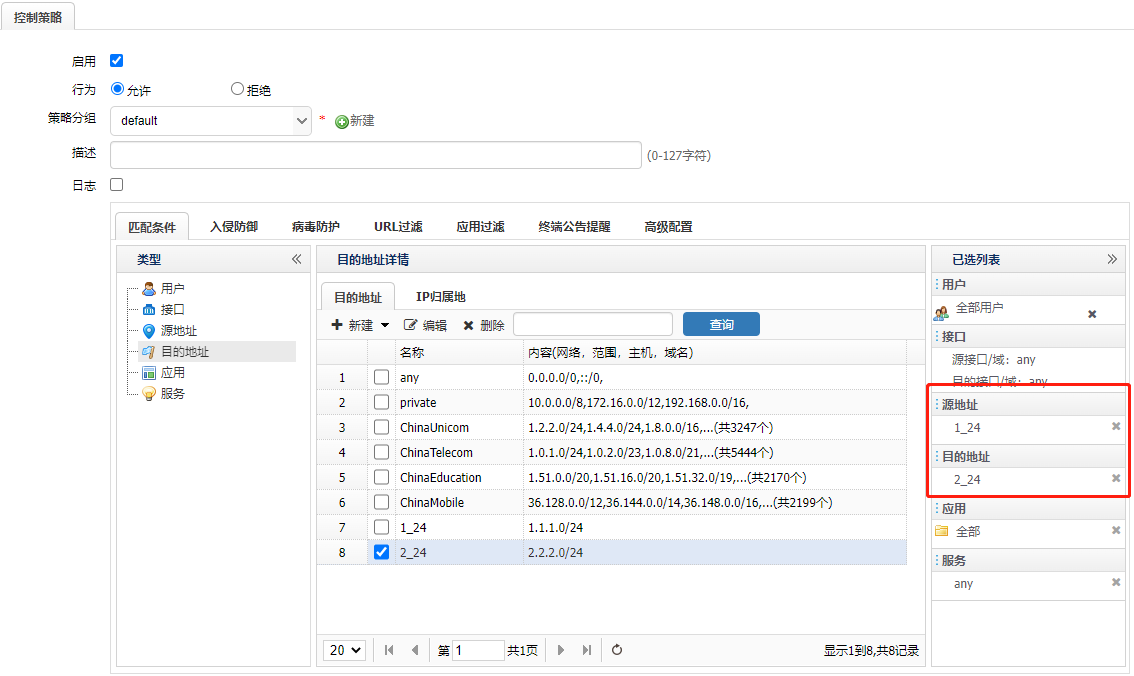

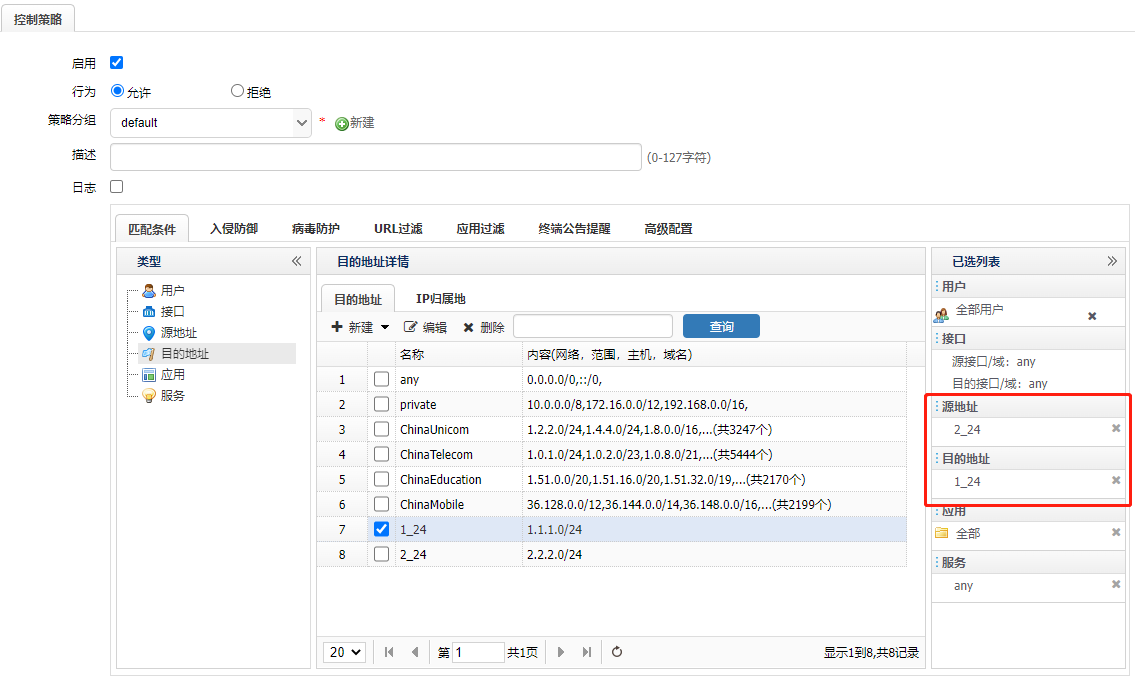

(4) 新建IPSec安全策略配置如图7所示。

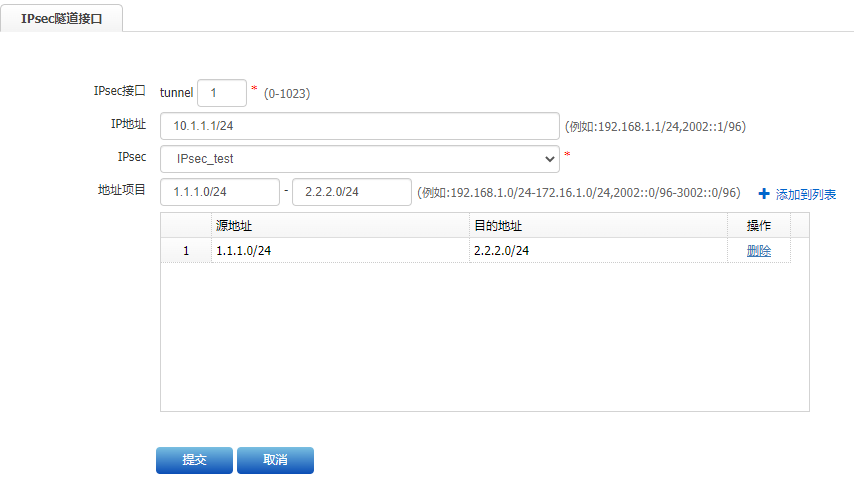

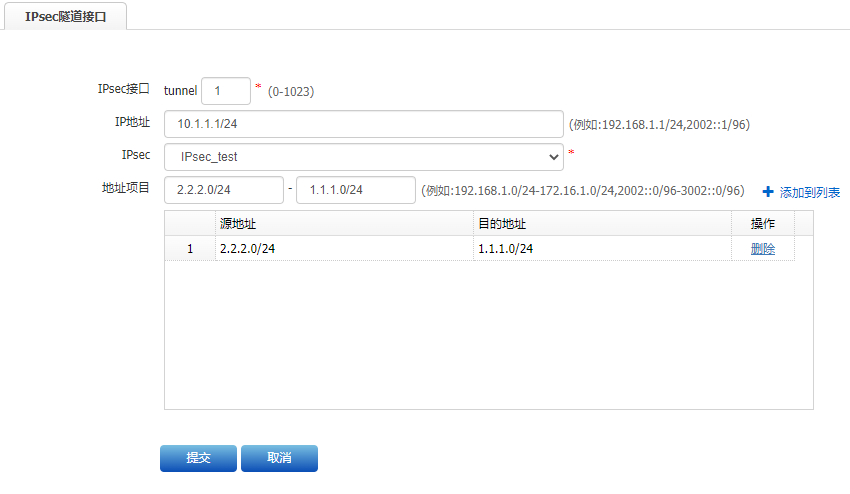

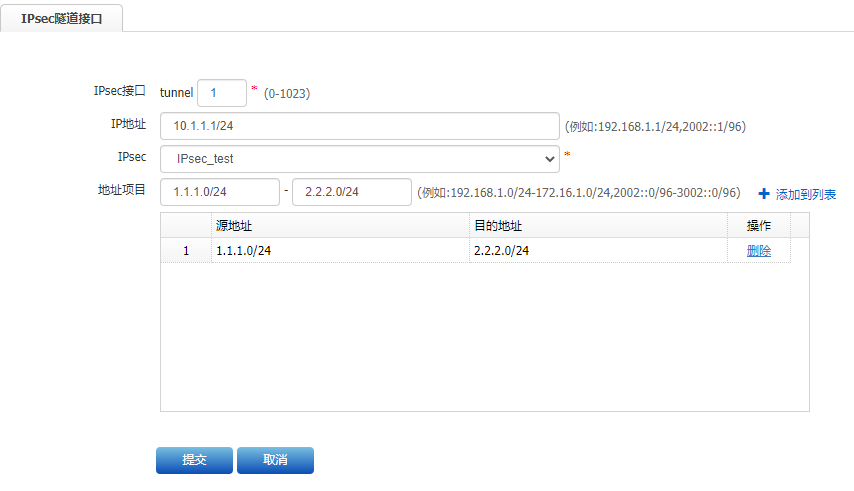

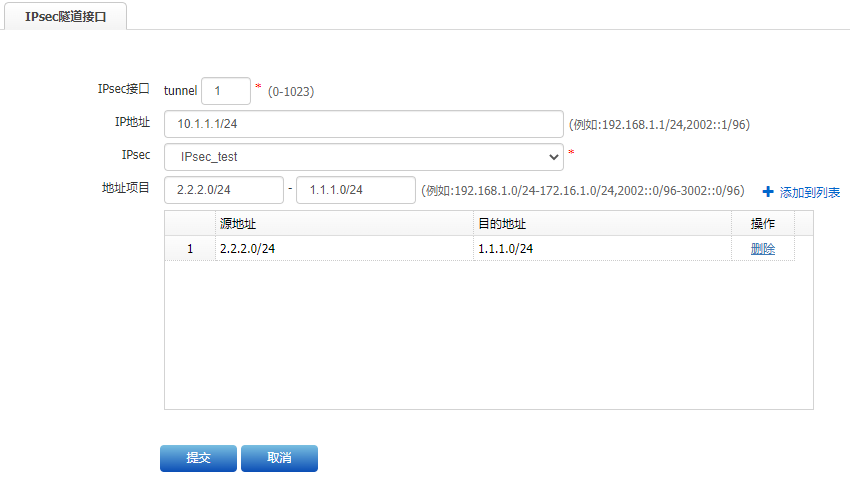

(5) 新建IPSEC隧道接口

图9 设备 A的隧道接口配置

对设备 B的隧道接口如图10所示。

图10 设备 B的隧道接口配置

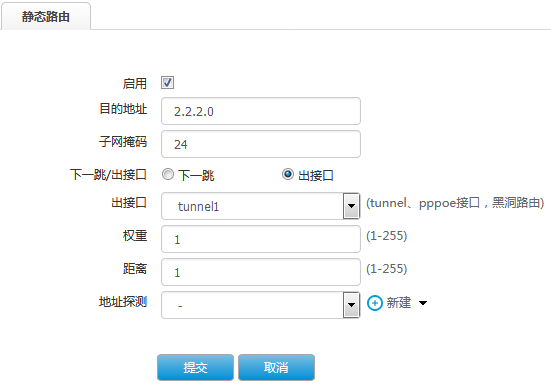

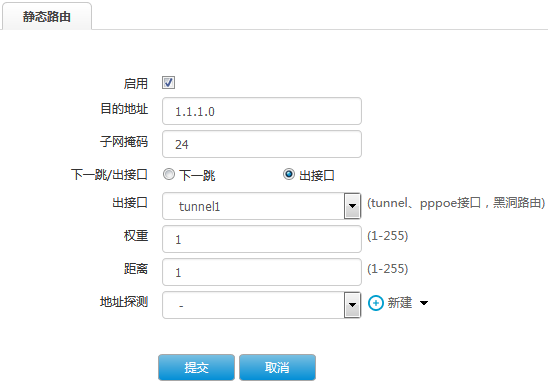

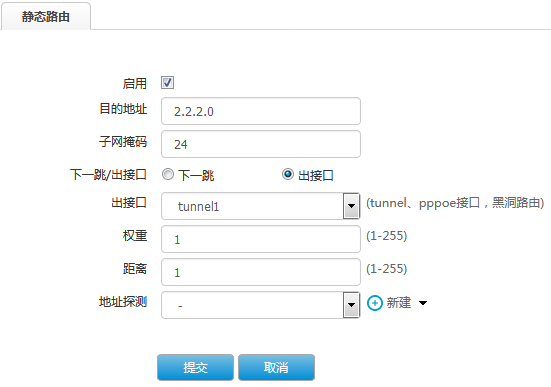

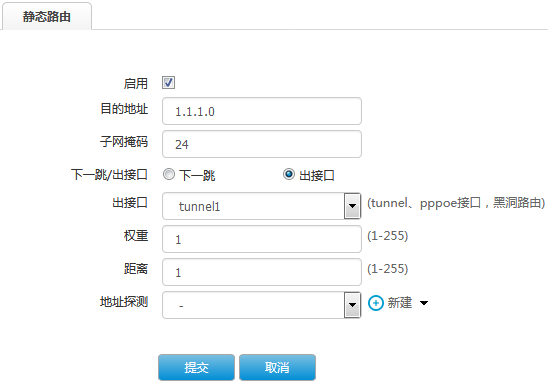

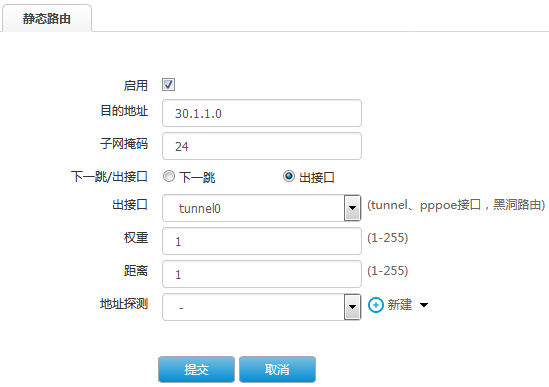

(6) 配置静态路由

需要将感兴趣流的路由指向tunnel口,配置如图11所示。

图11 设备 A静态路由配置

图12 设备 B静态路由配置

1.4.5 验证配置

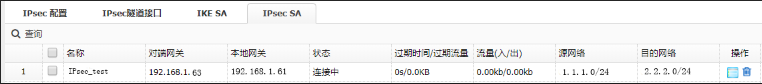

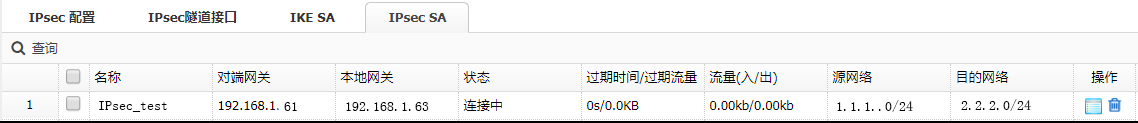

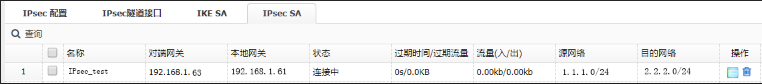

在导航栏中选择“网络配置 > VPN > IPsec-VPN > IPsec 第三方对接 > IPsec SA ”,查看IPsec SA。

图13 设备 A的IPsec SA

图14 设备 B的IPsec SA

1.5 国密IPsec配置举例

1.5.1 组网需求

如图15所示,在设备 A和设备 B之间使用国密标准建立一个安全隧道,对Host A 代表的子网(1.1.1.0/24)与Host B 代表的子网(2.2.2.0/24)之间的数据流进行安全保护。

图15 IPsec组网图

1.5.2 配置思路

(1) 按照组网图组网。

(2) 导入国密CA证书

(3) 导入国密用户证书

(4) 新建IKE协商

(5) 配置IPsec协商策略

(6) 新建所需地址对象

(7) 新建IPsec安全策略

(8) 新建IPsec隧道

(9) 配置静态路由

1.5.3 使用版本

本举例是在R6616版本上进行配置和验证的。

1.5.4 配置步骤

(1) 导入国密CA证书

注:国密证书需要向国密局申请,本案例中的国密证书是已申请下来的。

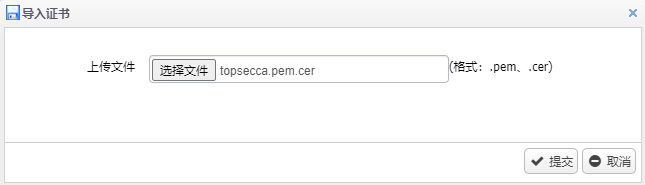

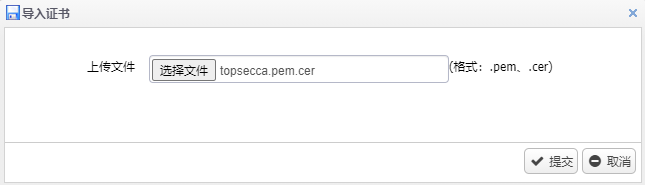

设备 A:进入策略配置>对象管理>本地证书>证书>CA,点击导入。配置如图16所示。

图16 设备 A导入国密CA证书

设备 B:进入策略配置>对象管理>本地证书>证书>CA,点击导入。配置如图17所示。

图17 设备 B导入国密CA证书

(2) 导入国密用户证书

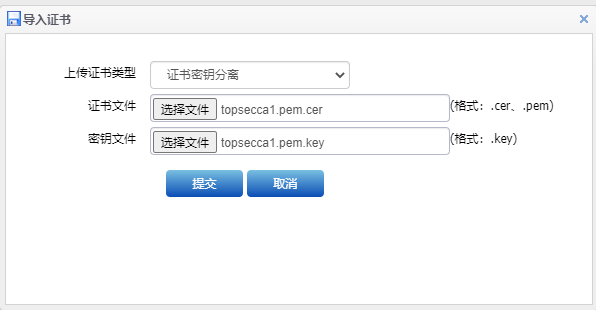

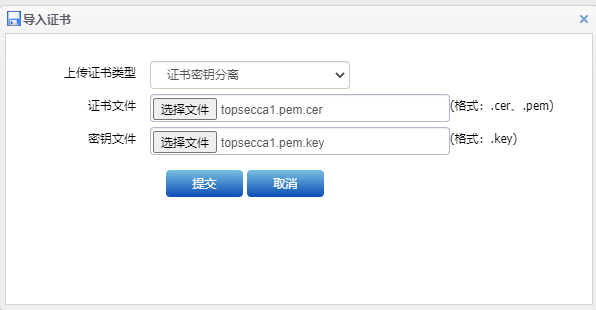

设备 A:进入策略配置>对象管理>本地证书>证书>国密,点击导入。上传证书类型选择证书秘钥分离。配置如图18所示。

图18 设备 A导入本端国密用户证书

图19 设备 A导入对端国密用户证书

设备 B:进入策略配置>对象管理>本地证书>证书>国密,点击导入。上传证书类型选择证书秘钥分离。配置如图20所示。

图20 设备 B导入本端国密用户证书

图21 设备 B导入对端国密用户证书

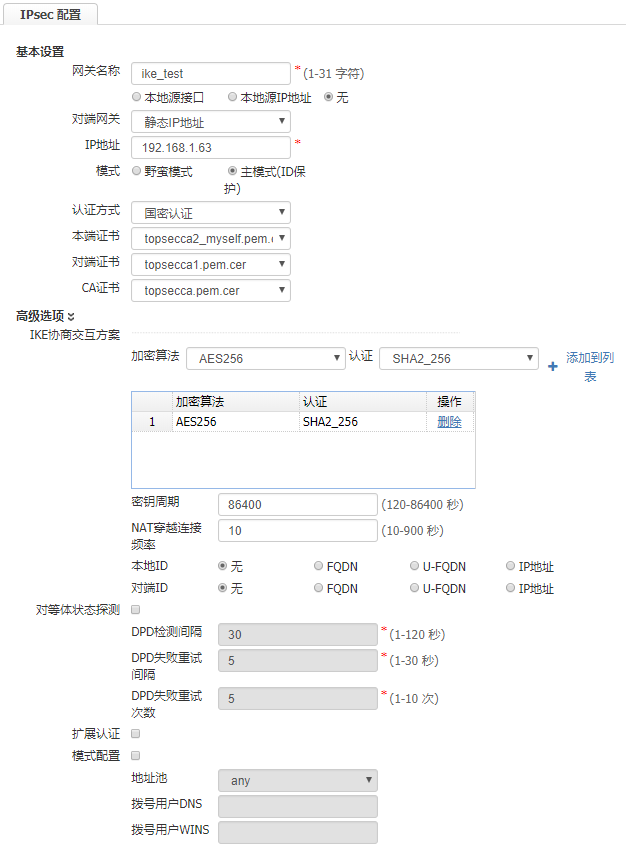

(3) 新建IKE协商:在导航栏中选择“网络配置>VPN>IPsec-VPN>IPsec第三方对接”,进入IPsec的显示页面,新建IKE

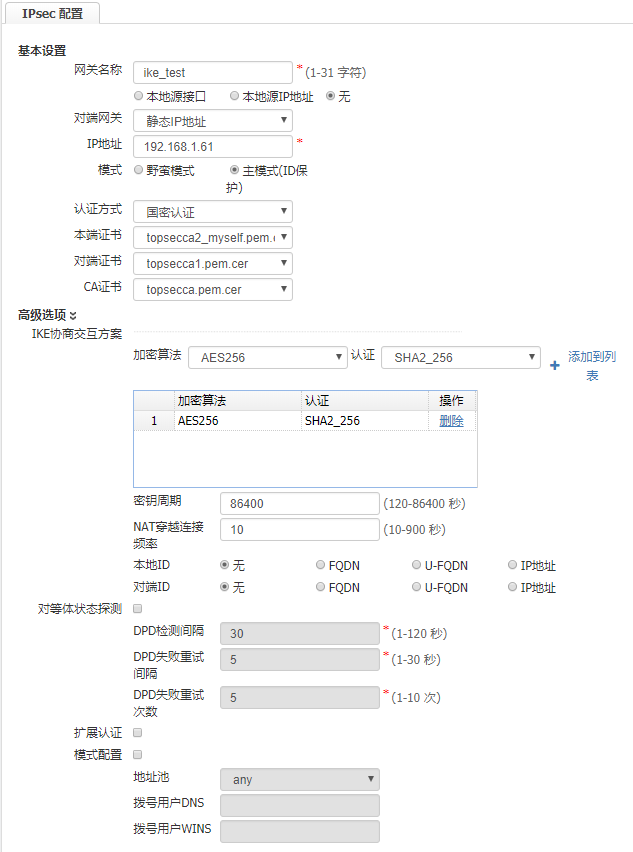

对设备 A的IKE配置如图22所示。

图22 设备 A的IKE配置

注意:如果本端有多个出口可以到达对端,则必须指定本地源IP或本地源接口。

对设备 B的IKE配置如图23所示。

图23 设备 B的IKE配置

注意:如果本端有多个出口可以到达对端,则必须指定本地源IP或本地源接口。

(4) 配置IPsec协商策略:在导航栏中选择“网络配置 > VPN > IPsec-VPN > Ipsec第三方对接”,进入IPsec协商策略的显示页面,选择要创建IPsec的IKE,然后单击<新建IPsec>,或者点击对应IPsec的右侧<编辑>按钮,进入IPsec协商策略的配置页面。

对设备 A的IPsec协商策略配置如图24所示。

图24 设备 A的IPsec协商策略配置

对设备 B的IPsec协商策略配置如图25所示。

图25 设备 B的IPsec协商策略配置

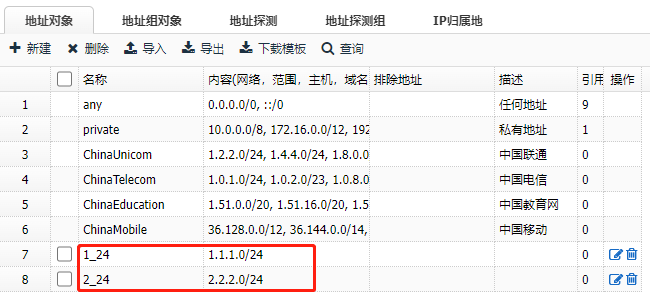

(5) 新建所需地址对象配置如下图26所示。

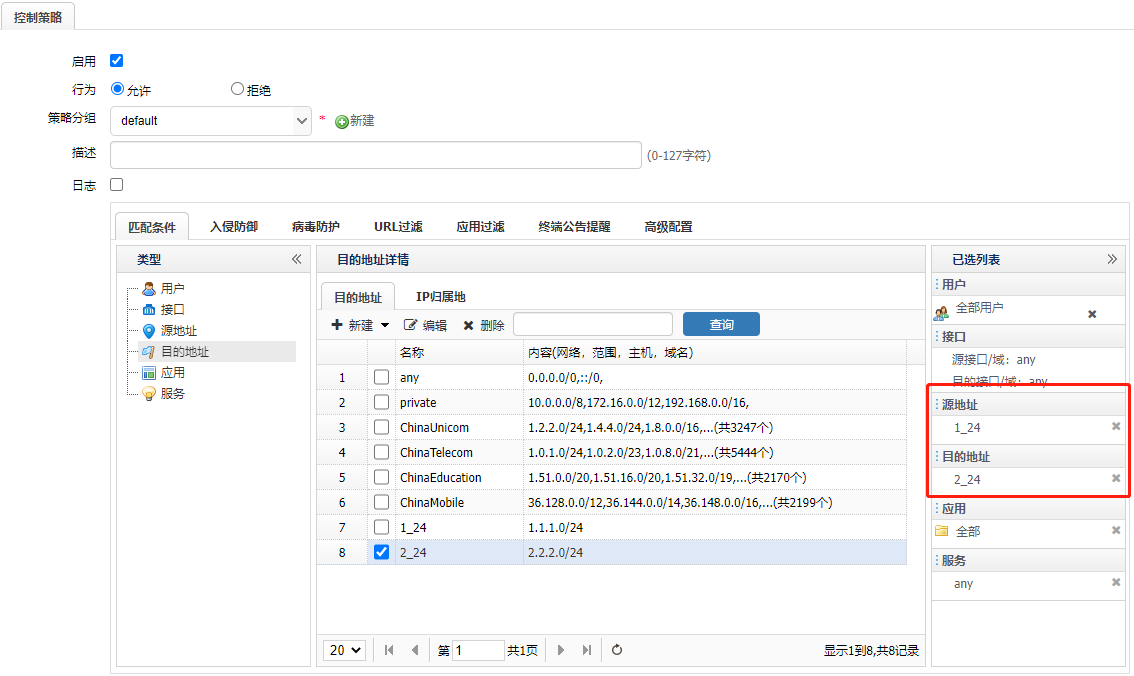

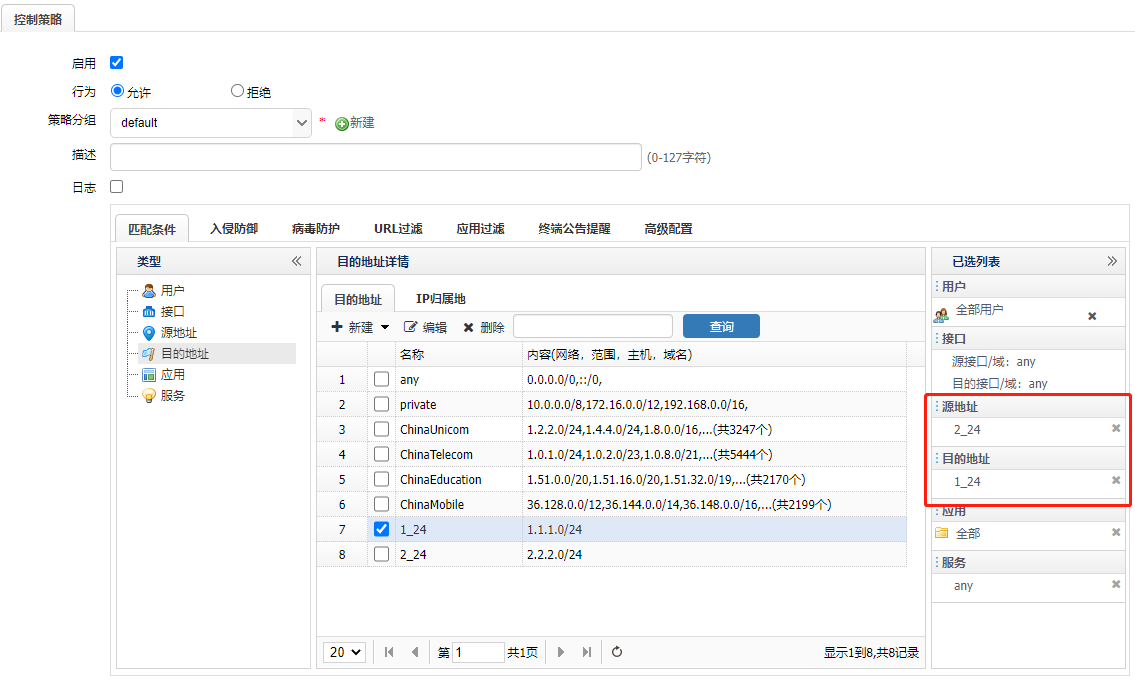

(6) 新建IPSec的控制策略,配置如图27所示。

图27 设备 A的配置信息

图28 设备 B的配置信息

(7) 新建IPSEC隧道接口配置。

对设备 A的隧道接口如图29所示。

图29 设备 A的隧道接口配置

对设备 B的隧道接口如下图30所示。

图30 设备 B的隧道接口配置

(8) 配置静态路由

需要将感兴趣流的路由指向tunnel口。

图31 设备 A静态路由配置

出接口配置方式:

图32 设备 B静态路由配置

出接口配置方式:

1.5.5 验证配置

在导航栏中选择“网络配置 > VPN > IPsec-VPN > IPsec 第三方对接 > IPsec SA”,查看IPsec SA。

图33 设备 A的IPsec SA

图34 设备 B的IPsec SA

1.6 HuB-Spoke组网IPsec配置举例

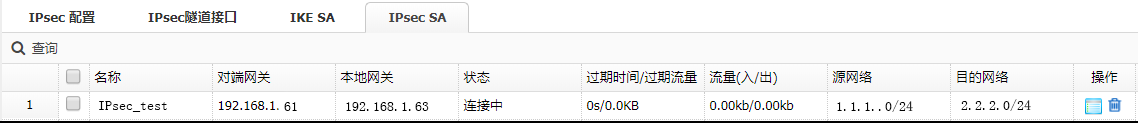

1.6.1 组网需求

如图35所示,公司总部需要与两个分支建立IPsec,保证分支可以和总部内网互通,并且在设备 A 和设备 B之间通过总部的IPsec也可以互通。总部公网IP为固定地址(202.38.160.1),两分支出口IP为动态地址.需要对总部Sever子网(30.1.1.1/24),分支Host A 的子网(10.1.1.1/24)与分支Host B 的子网(20.1.1.0/24)之间的数据流进行安全保护。

图35 IPsec组网图

1.6.2 配置思路

(1) 按照组网图组网。

(2) 配置路由模式以及接口,使设备可以访问外网;

(3) 配置IKE;

(4) 配置IPsec;

(5) 配置地址对象

(6) 配置Tunnel口;

(7) 配置路由使Tunnel口互通;

(8) 配置安全策略;

(9) 查看IPSEC SA是否协商成功。

2. 使用版本

本举例是在R6616版本上进行配置和验证的。

1.6.3 配置步骤

(1) 配置路由模式,使3台设备能够访问外网(基本访问外网的配置不再截图)。

(2) 配置IKE

配置HUB的IKE,进入网络配置>VPN>IPsec-VPN>Ipsec第三方对接,点击新建,选择新建IKE。配置如图36所示。

图36 HUB-Spoke的IKE配置

注意:如果本端有多个出口可以到达对端,则必须指定本地源IP或本地源接口。

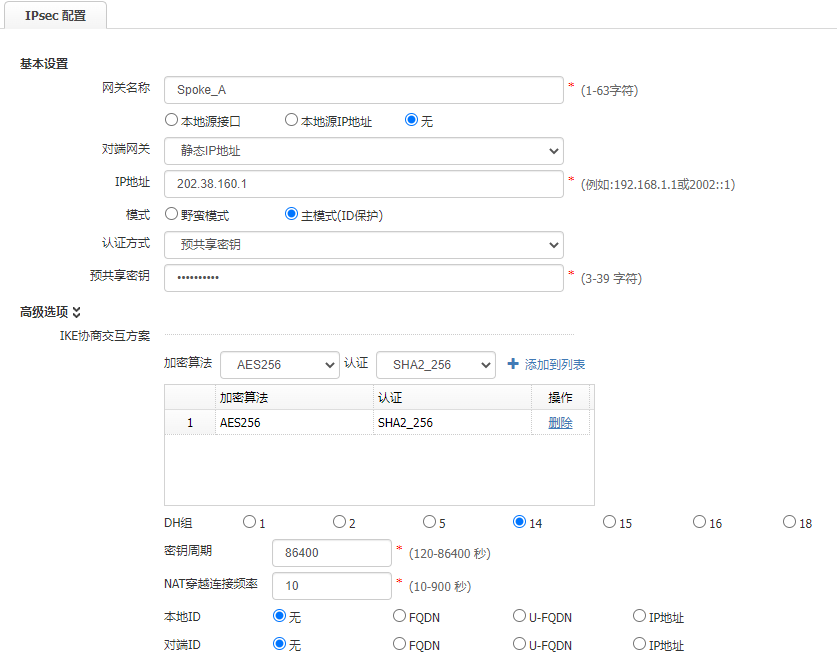

配置SPOKE A的IKE,进入网络配置>VPN>IPsec-VPN>Ipsec第三方对接,点击新建,选择新建IKE。如下图37所示。

图37 SPOKE A的IKE配置

注意:如果本端有多个出口可以到达对端,则必须指定本地源IP或本地源接口。

在SPOKE_B上配置与SPOKE_A协商参数一致的IKE,对端网关配置静态IP地址:202.38.160.1。

(3) 配置IPsec协商策略

配置HUB的IPSec,进入网络配置>VPN>IPsec-VPN>Ipsec第三方对接,点击新建,选择新建IPsec协商策略配置如图38所示。

图38 HUB的IPSec协商策略配置

配置SPOKE A的IPSec,进入网络配置>VPN>IPsec-VPN>Ipsec第三方对接,点击新建,选择新建IPsec。配置如图39所示。

图39 SPOKE A的IPSec协商策略配置

在SPOKE B上配置与设备 A协商参数一致的IPSec(分支端的ipsec配置自动连接,中心端的不配置自动连接)。

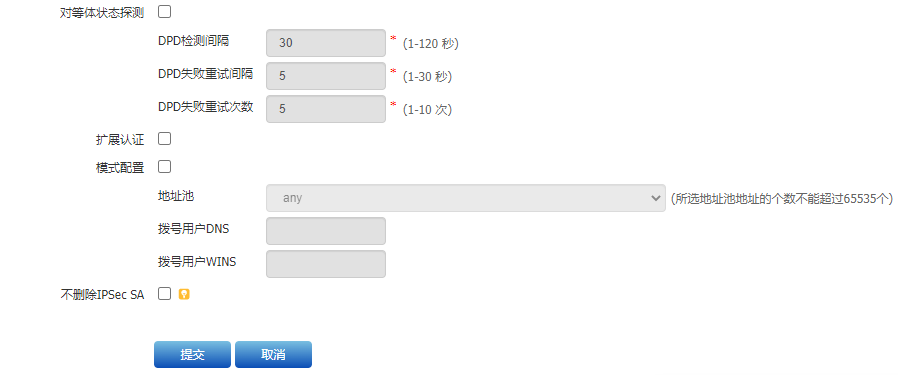

(4) 新建所需地址对象配置如下图40所示。

在Spoke A、Spoke B上也配置同样的地址对象。

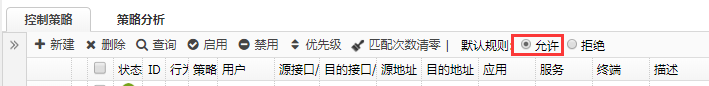

(5) HUB上配置安全策略,进入策略配置>控制策略,将默认规则设置为允许。Spoke A、Spoke B上配置相同的全通策略。

(6) 新建IPSEC隧道接口

配置HUB的Tunnel口,进入网络配置>VPN>IPsec-VPN>IPsec第三方对接>IPsec隧道接口,点击新建。配置如图41所示。

图41 HUB的Tunnel口配置

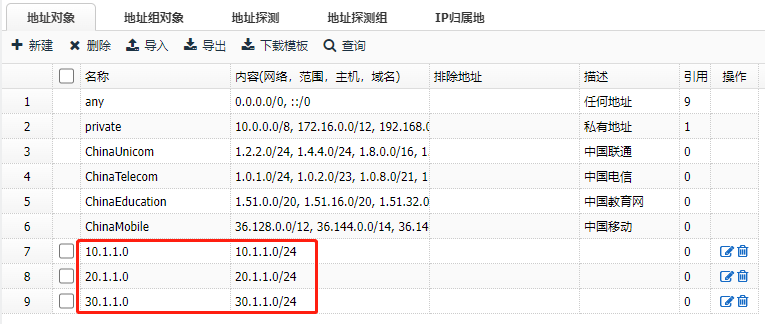

配置Spoke A的Tunnel口,进入网络配置>VPN>IPsec-VPN>IPsec第三方对接>IPsec隧道接口,点击新建。如下图42所示。

图42 Spoke A的Tunnel口配置

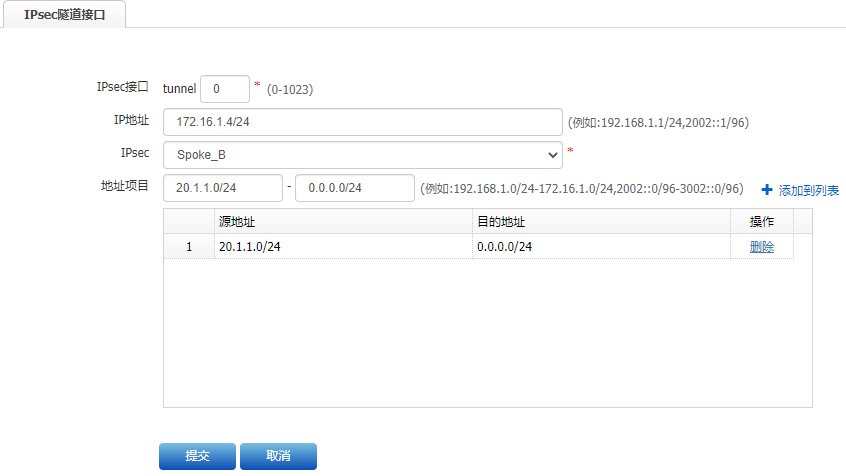

配置Spoke B的Tunnel口,进入网络配置>VPN>IPsec-VPN>IPsec第三方对接>IPsec隧道接口,点击新建。如图43所示。

图43 SpokeB的Tunnel口配置

(7) 配置路由使Tunnel口互通

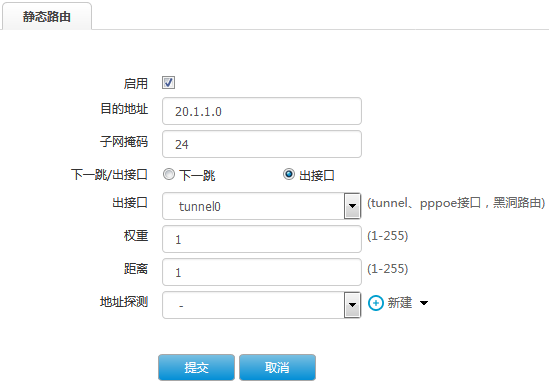

配置hub为路由模式,进入网络配置>路由管理>静态路由,点击新建。配置如图44所示。

图44 hub静态路由配置

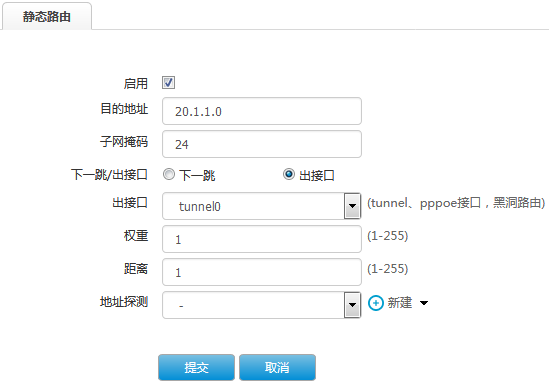

配置Spoke_A为路由模式,进入网络配置>路由管理>静态路由,点击新建。配置如图45所示。

图45 Spoke_A路由配置。

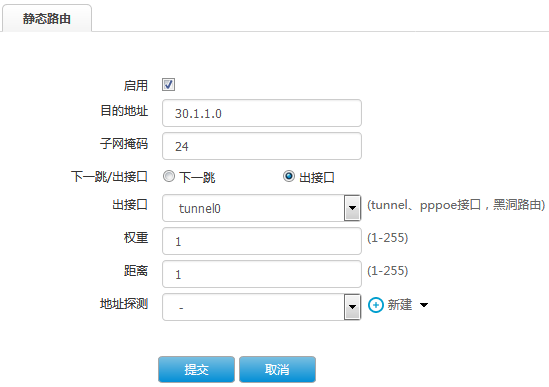

配置Spoke_B为路由模式,进入网络配置>路由管理>静态路由,点击新建。配置如图46所示。

图46 Spoke_B路由配置

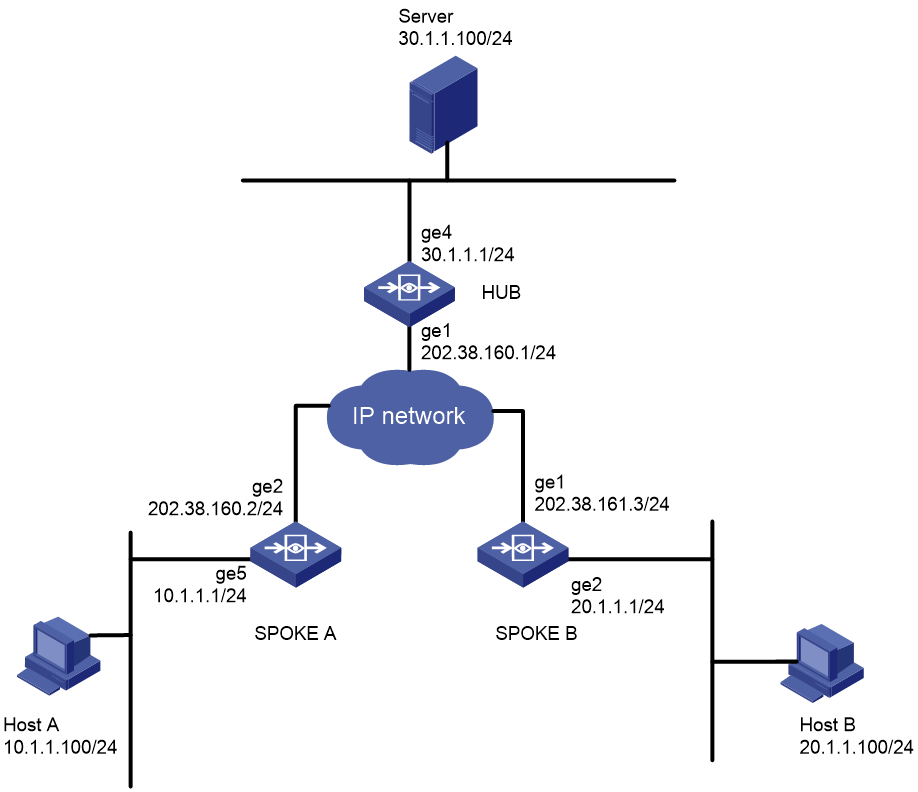

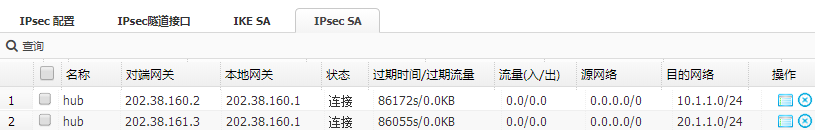

(8) 查看IPSec是否协商成功

HUB:进入“网络配置>VPN>IPsec-VPN>IPSEC第三方对接”,查看IKE SA和IPsec SA如图47所示。

图47 Spoke 设备SA状态

Spoke A:进入“网络配置>VPN>IPsec-VPN>IPSEC第三方对接”,如图48所示。

图48 Spoke A 设备SA状态

Spoke B:进入“网络配置>VPN>IPsec-VPN>IPSEC第三方对接”,如图49所示。

图49 Spoke B设备SA状态

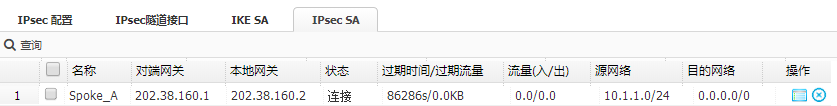

1.6.4 验证配置

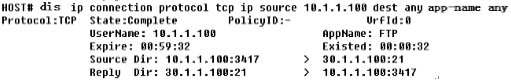

PC访问Server:Host A ping Host BPsec SA。

图50 设备 A的IPsec SA

1.7 客户端接入IPsec配置举例

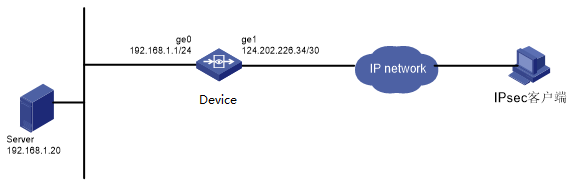

1.7.1 组网需求

如图51所示,由于公司业务扩大,在外办公人员较多,为了方便在外人员能够及时的访问到公司内部资料。在公司出口搭建remote IPsec建立一个安全隧道,对IPsec客户端的子网(172.16.190.1/24)与Server的子网(192.168.1.0/24)之间的数据流进行安全保护。

图51 IPsec组网图

1.7.2 配置思路

按照组网图组网。配置接口ip,路由以及NAT,使内网pc可以访问外网(基本配置不再赘述)。

(1) 配置IPsec IKE

(2) 配置IPSec VPN

(3) 配置本地用户

(4) 配置IPSec隧道接口

(5) 配置路由

(6) 配置策略

(7) 配置客户端

1.7.3 使用版本

本举例是在R6616版本上进行配置和验证的。

1.7.4 配置步骤

1.7.5 配置设备

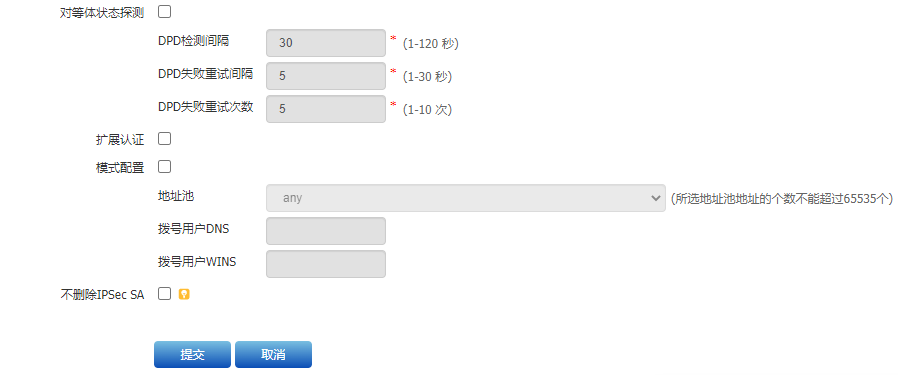

(1) 新建IKE协商:进入网络配置>VPN>IPsec-VPN>IPsec第三方对接>IPsec配置,点击新建,选择新建IKE,高级选项使用默认配置。

对设备 A的IKE配置如图52示。

图52 设备 A的IKE配置

注意:如果本端有多个出口可以到达对端,则必须指定本地源IP或本地源接口。

地址池,点击新建,配置分配给客户端的子网。配置如图53所示。

图53 Remote vpn地址池配置

(2) 配置IPsec协商策略

对设备 A的IPsec协商策略配置如下图54所示。

图54 设备 A的IPsec协商策略配置

(3) 配置本地用户

进入用户管理>用户组织结构,点击新建用户test,并设置密码。配置如下图所示。

(4) 进入策略配置>控制策略,将默认规则修改为允许,配置如图55所示。

图55 设备 A的配置信息

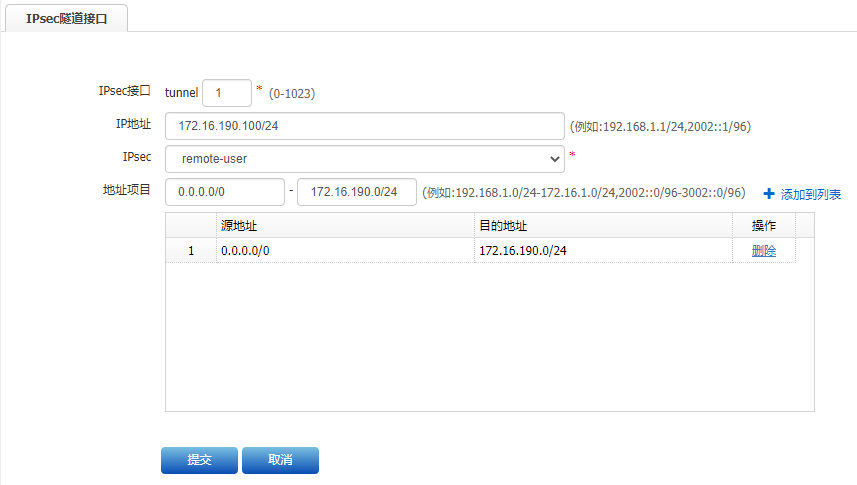

(5) 新建IPSEC隧道接口

进入网络配置>VPN>IPsec-VPN>Ipsec第三方对接>IPSec隧道接口,点击新建。配置如图56所示。

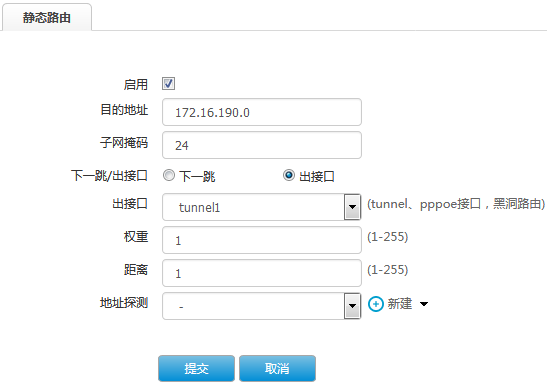

(6) 配置静态路由

进入网络配置>路由管理>静态路由,点击新建。配置如图57所示。

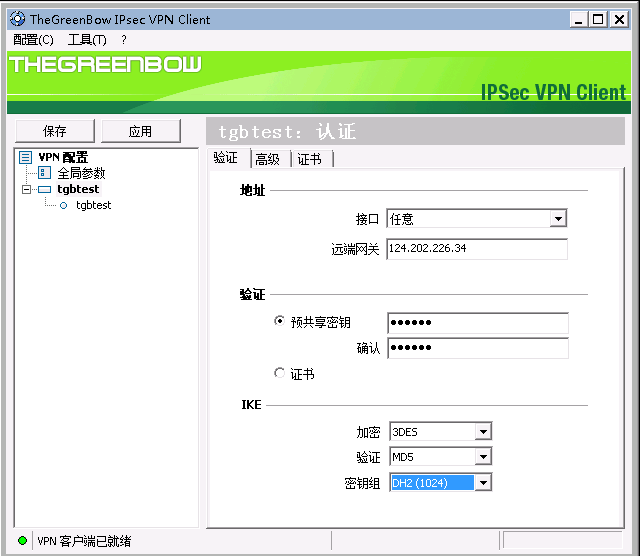

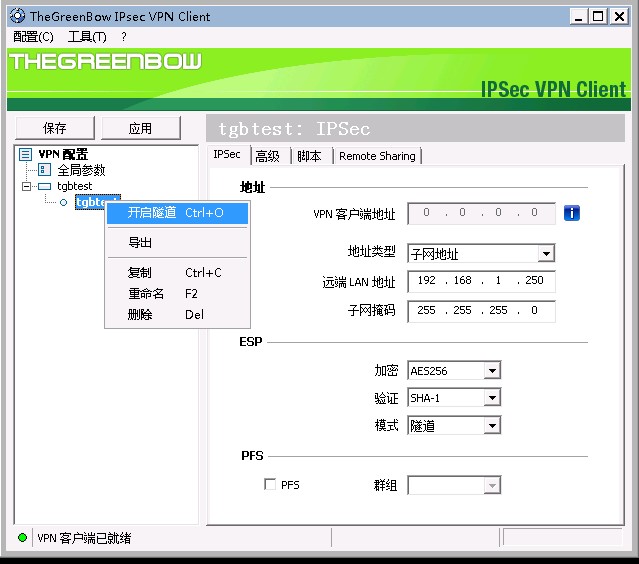

(7) PC客户端配置(vpn客户端使用的开源TheGreenBow IPsec VPN Client)

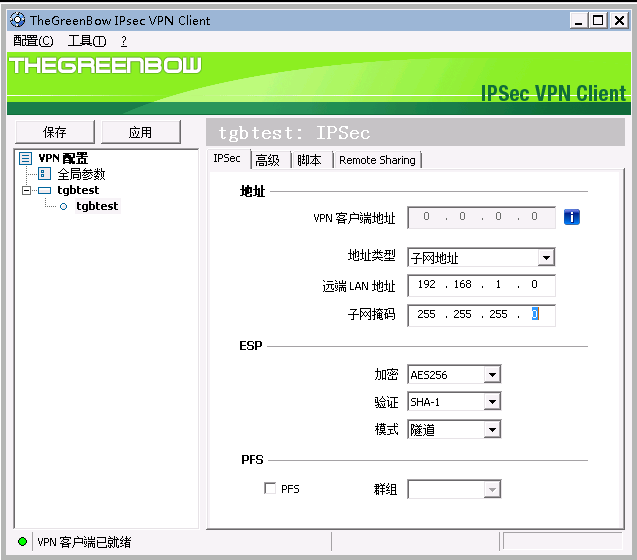

PC安装好IPSec VPN客户端,新建一条隧道,网关ip地址为124.202.226.34,远端子网配置想要访问的子网(设置为192.168.1.0/24),认证方式:与共享密钥;密钥:123456,选择扩展认证,点设置,用户名为test,密码默认为123456。配置如图58所示。

图58 TheGreenBow IPsec VPN Client配置

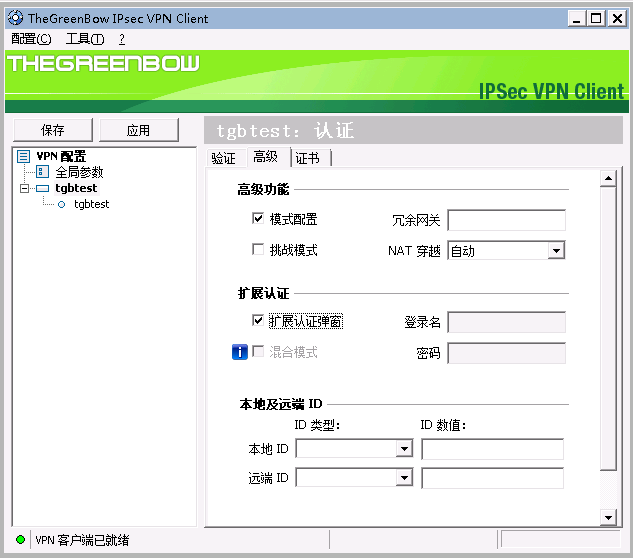

点高级,网关VPN的协商模式为主模式,具体参数与网关IPSec VPN的参数一致。

提交后,在二阶段tgbtest鼠标右键开启隧道出现认证页面输入用户名密码点击ok,详见下图。

1.7.6 验证配置

连接成功后,分配的ip地址为172.16.190.0/24,pc可以访问公司server。

2 IPsec快速配置举例

2.1 简介

由于连锁酒店分支机构众多,IPSEC VPN业务的部署和维护非常复杂,给管理员的工作带来非常大的挑战:“VPN业务多变,管理复杂”,现有标准IPSEC VPN的配置比较繁琐,组网变化带来的配置改动比较大。因此急需提供一种易用性更好,配置更简洁的解决方案。IPSEC 快速配置就是在这样的场景下应运而生的。

按照以往VPN的配置,一个分支上线会有很多相关配置,步骤较多,且在隧道显示上也不太友好,主要表现在如下几个方面:

· 每个分支上线都需要创建IKE、IPsec和对应的tunnel口,然后在tunnel口配置感兴趣流,和对应的tunnel路由。中心端有多少个IP,分支端就需要创建多少个IKE、IPsec和tunnel口及tunnel路由。当走IPsec隧道的网段发生变化时,我们需要同步修改对应的感兴趣流和tunnel路由。当分支特别多的时候,对于管理员来说是一项非常巨大且繁琐的工作,很容易出现配置错误,不好排查。

· 在web页面查看各隧道的流量和状态时,每个隧道只能显示本端IP和对端IP,却不知道这条隧道对应的哪个分支,需要根据分支和IP的对应关系,才能知道属于哪个分支。且一个分支的多个感兴趣流会显示多个SA,无法聚合,显得比较杂乱,不便查看。

· 如果一个分支的私有网段和另一个分支的私有网段有冲突,如,都使用了192.168.10.1/24网段,则后上线的分支需要做NAT,转换为另外一个不冲突的网段才能正常工作。这个NAT配置需要绑定对应的隧道口,以明确只有过隧道的流量才需要转换。如果隧道口有变动,则相应的NAT配置也需要做对应变动。

鉴于以上配置上的繁琐和显示上的不友好,我们要做出改进,优化连锁酒店的IPSEC VPN管理工作,尽可能地使VPN配置自动化,简单化,甚至是傻瓜化,做到“快速上线、动态适应、部署简单”。

针对以上目标,IPsec快速配置具体的改进措施如下:

· 隐藏IKE/IPsec/tunnel口的创建过程。

管理员只需配置本端分支名称,对端IP和预共享密钥。后台根据这些配置,自动生成对应的IKE、IPsec和tunnel口,其它相关参数均使用内置的默认参数。

· 感兴趣流不再配置,tunnel路由不再配置。

管理员只需要配置本端的保护网段,即需要走IPsec的源网段。对端也是如此。当两端建立起IKE后,交互各自的保护网段,形成感兴趣流,同时以对端的保护网段为目的网段,生成对应的tunnel路由。

· 支持多线路备份。

高优先级线路断开后,无缝切换到低优先级的线路;当高优先级线路恢复后,再切换回高优先级线路。

· NAT规则不再配置。

管理员只需要配置哪些源网段转换为哪些目的网段。后台会自动生成对应的NAT规则。

· 隧道状态展示优化。

页面显示隧道状态时,以分支名称为key,一条记录聚合显示该分支相关隧道的信息,便于查看,支持搜索。

2.2 配置前提

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解快速IPsec特性。

2.3 使用限制

(1) 快速vpn模板不允许手动修改。

(2) 默认主模式,不支持DNAT。

(3) 感兴趣流保护接口只保护主地址,不支持从地址。

(4) 网段映射:一对一NAT映射,源网段和映射后网段掩码必须一致,按照IP的顺序进行一对一映射,(例如映射前ip为192.168.1.100;那么映射后就是172.16.21.100)。

(5) 网段映射:最多支持32个网段映射。

(6) 分支端:线路IP,设置线路对应的IP,线路IP必须在对端网关IP中。

2.4 配置举例

2.4.1 组网需求

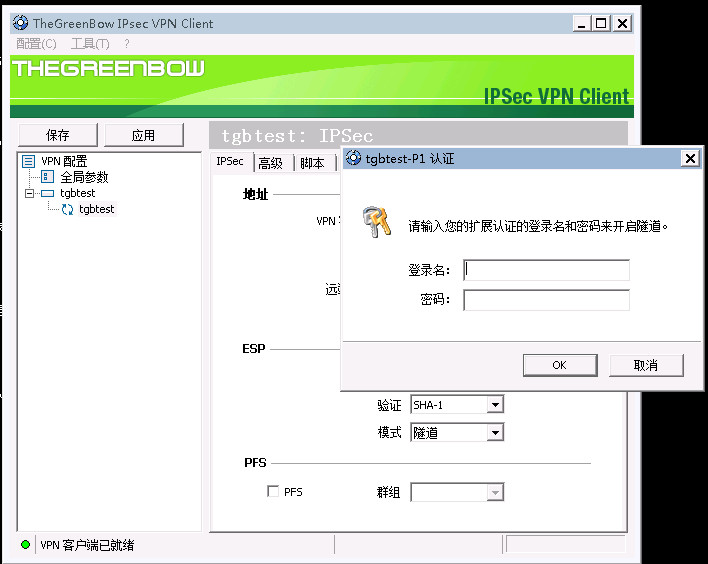

如图59所示,在设备 A和设备 B之间建立两个安全隧道,对Host A 代表的子网(2.2.2.0/24)与Host B 代表的子网(13.13.13.0/24)之间的数据流进行安全保护,同时实现隧道备份。

图59 IPsec举例组网图

2.4.2 配置思路

按照组网图组网。

(1) 中心设备IPsec快速配置。

(2) 分支设备IPsec快速配置。

(3) 分支端选路策略配置。

2.4.3 使用版本

本举例是在R6616版本上进行配置和验证的。

2.4.4 配置步骤

(1) 中心设备IPsec快速配置

对设备 A的IPsec配置如图60所示。

图60 中心端IPsec快速配置

(2) 分支设备IPsec快速配置

图61 分支端IPsec快速配置

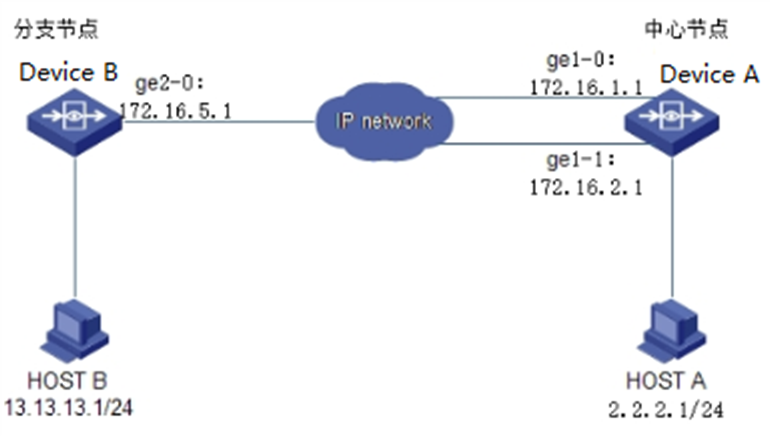

2.4.5 验证配置

在导航栏中选择“网络配置>VPN>IPsec-VPN>IPsec快速配置> IPsec监控”,查看隧道建立状态,如图63、图64所示。

图63 设备 A的IPsec监控

图64 设备 B的IPsec 监控

- 2024-01-24回答

- 评论(0)

- 举报

-

(0)

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论