入侵防御和防火墙旁路部署,只监听镜像流量,防火墙需要怎么配置

- 0关注

- 0收藏,1726浏览

问题描述:

入侵防御和防火墙旁路部署,只监听镜像流量,防火墙需要怎么配置

- 2024-01-31提问

- 举报

-

(0)

最佳答案

组网图如下:

配置步骤

设备做旁路IDS,从交换机上将流量镜像到设备上,设备仅做检测不做阻断。

交换机上的配置:

#

interface GigabitEthernet1/0/11

port access vlan 2

mirroring-group 1 mirroring-port both

# //镜像端口

#

interface GigabitEthernet1/0/13

port bridge enable

mirroring-group 1 monitor-port

# //镜像的目的端口

#

interface GigabitEthernet1/0/15

port access vlan 2

port bridge enable

# //出接口配置

入侵检测上的配置

#

interface GigabitEthernet2/0/13

port link-mode bridge

port access vlan 2 //配置接收镜像流量的接口

在这里放通vlan 2 主要是因为交换机上镜像过来的流量不带vlan标签,如果交换机上镜像过来的流量带有vlan标签,可以选择trunk permit vlan all

#

bridge 2 blackhole

add interface GigabitEthernet2/0/13 //配置黑洞转发

#

security-zone name inline

import interface GigabitEthernet2/0/13 vlan 2 将接口加入安全域

#

security-policy ip

rule 5 name inline

action pass

profile 5_IPv4 //配置安全策略当中调用default的IPS策略

source-zone inline

destination-zone inline

#

配置关键点

web界面上的配置:

也可以在web界面上对策略进行配置,示例当中调用的是default策略,现场也可以根据现网需要自行创建新的策略,如果创建新的策略当中,设置特征筛选条件如果不进行勾选,那么所有的规则都是按照default规则的内容执行。

策略当中并不是所有的规则都是启用的,可以在web界面的【对象】-【应用安全】-【入侵防御】-【特征】当中搜索现网攻击特征的关键字,排查这个规则是否启用,未启用的规则是不会产生IPS日志的 。

- 2024-01-31回答

- 评论(0)

- 举报

-

(0)

您好,参考

将流量镜像到防火墙,IPS旁路检测即可。

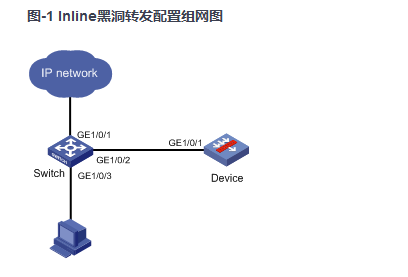

图-1 Inline黑洞转发配置组网图

配置思路

Switch上需要配置的内容:镜像功能,将接收到的流量镜像到Device上进行安全业务的处理。

Device上需要配置的内容:

· 配置Inline黑洞转发功能。

· 配置安全业务(本举例中以入侵防御功能为例)。

配置步骤

配置Switch

1. 配置接口和Vlan

# 创建VLAN。

<Switch> system-view

[Switch] vlan 2

[Switch-vlan2] quit

# 配置接口GigabitEthernet1/0/1为二层转发口,并允许VLAN 2

[Switch] interface gigabitethernet 1/0/1

[Switch-GigabitEthernet1/0/3] port link-mode bridge

[Switch-GigabitEthernet1/0/3] port access vlan 2

[Switch-GigabitEthernet1/0/3] quit

# 配置与Device相连的GigabitEthernet1/0/2为二层接口,并允许VLAN 2

[Switch] interface gigabitethernet 1/0/2

[Switch-GigabitEthernet1/0/1] port link-mode bridge

[Switch-GigabitEthernet1/0/1] port access vlan 2

# 配置GigabitEthernet1/0/3为二层转发口,并允许VLAN 2

[Switch] interface gigabitethernet 1/0/3

[Switch-GigabitEthernet1/0/3] port link-mode bridge

[Switch-GigabitEthernet1/0/3] port access vlan 2

[Switch-GigabitEthernet1/0/3] quit

2.

# 配置本地镜像组1

[Switch] mirroring-group 1 local

# 配置接口GigabitEthernet1/0/1为镜像组1的源端口,对收发的报文都进行镜像。

[Switch-GigabitEthernet1/0/1] mirroring-group 1 mirroring-port both

[Switch-GigabitEthernet1/0/1] quit

# 配置接口GabitEthernet1/0/2为镜像组1的监控端口。

[Switch-GigabitEthernet1/0/2] mirroring-group 1 monitor-port

[Switch-GigabitEthernet1/0/2] quit

配置Device

1. 创建VLAN

# 选择“网络 >

# 单击<新建>按钮,进入新建VLAN页面。配置VLAN列表为2

2. 配置接口工作在二层模式并加入VLAN

# 选择“网络 >

# 单击接口GE1/0/1右侧的<编辑>按钮,进入修改接口设置页面,配置如下。

· 工作模式:二层模式。

· 链路类型:Access。

· PVID:2

· 其他配置项保持默认情况即可。

3. 创建inline安全域,并将接口GE1/0/1加入该安全域

# 选择“网络 >

# 单击<新建>按钮,进入新建安全域页面。新建名称为inline的安全域。

# 在二层成员列表中选择GE1/0/1,单击右侧的<添加>按钮,在弹出的“请输入VLAN”窗口中,输入GE1/0/1所属的Vlan 2

# 单击<确定>按钮,完成安全域成员的添加。

# 单击<确定>按钮,完成安全域的配置。

4. 创建黑洞模式接口对,并添加成员接口

# 选择“网络 >

# 单击<新建>按钮,进入新建接口对页面。配置如下:

· 工作模式:黑洞。

· 在成员接口一中添加GE1/0/1。

· 其他配置项保持默认情况即可。

图-2

# 单击<确定>,完成接口对的配置。

5. 创建源安全域inline到目的安全域inline的安全策略,并引用缺省的default入侵防御配置文件

# 选择“策略 >

· 名称:inline

· 源安全域:inline

· 目的安全域:inline

· 动作:允许

· 内容安全中引用IPS策略:default

· 其他配置项保持缺省情况即可。

# 单击<确定>按钮,完成配置。

- 2024-01-31回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论