问题描述:

公司有msr3610-xs,在外同事要用mac连接入网,请问如何配置这个路由器的L2TP/IPSec?是否有教程可以参考

- 2024-02-22提问

- 举报

-

(0)

ipsec:

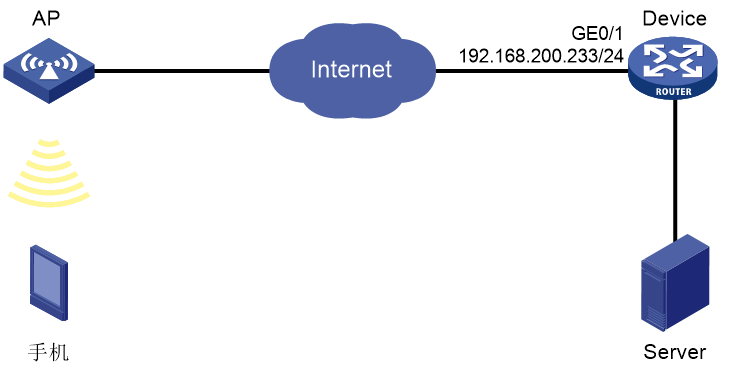

3.1 组网需求

在手机和Device之间建立一个IPsec隧道,对手机和Device之间的数据流进行安全保护。具体要求如下:

· 封装形式为隧道模式。

· 安全协议采用ESP协议。

· 手机和Device之间采用IKEv2协商方式建立IPsec SA。

· Device对手机进行IKE扩展认证方法为不认证,Device为手机分配IPv4地址

图1 手机与网关之间通过IKEv2方式保护IPv4报文组网图

3.2 配置思路

· 为了在手机和Device之间建立IPsec隧道,需要在Device上完成IKEv2和IPsec相关配置。

· 为了实现Device为手机分配IPv4地址,需要在Device上完成ISP域和本地用户相关配置。

3.3 使用版本

本举例是在E6749L04版本的MSR830-10HI路由器和iOS版本16.0.2的iPhone11手机上进行配置和验证的。

3.4 配置注意事项

请确保手机已和AP建立连接,AP和Device之间网络互通。

3.5 配置步骤

3.5.1 配置Device

(1) 配置接口的IP地址。

<Device> system-view

[Device] interface GigabitEthernet0/1

[Device-GigabitEthernet0/1] ip address 192.168.200.233 255.255.255.0

[Device-GigabitEthernet0/1] quit

(2) 配置为对端分配IPv4地址的IKEv2本地IPv4地址池。

# 配置IKEv2本地IPv4地址池,名称为1,地址池范围为36.1.1.2~36.1.1.10,掩码为255.255.255.255。

[Device] ikev2 address-group 1 36.1.1.2 36.1.1.10 255.255.255.255

(3) 配置ISP域。

# 创建一个名称为test的ISP域,并进入其视图。

[Device] domain test

# 设置当前ISP域下的用户授权属性,指定为用户分配IPv4地址的地址池。

[Device-isp-test] authorization-attribute ip-pool 1

# 为IKE扩展认证配置认证方法为none。

[Device-isp-test] authentication ike none

[Device-isp-test]quit

(4) 配置本地用户。

# 创建本地用户ikev2,用户类型为网络接入类。

[Device] local-user ikev2 class network

# 配置本地用户ikev2的服务类型为ike。

[Device-luser-network-ikev2] service-type ike

# 指定本地用户ikev2的授权用户角色为network-operator。(缺省配置)

[Device-luser-network-ikev2] authorization-attribute user-role network-operator

# 指定为本地用户ikev2分配IPv4地址的地址池。

[Device-luser-network-ikev2] authorization-attribute ip-pool 1

[Device-luser-network-ikev2] quit

(5) 配置IPsec安全提议。

# 配置安全提议1。

[Device] ipsec transform-set 1

# 配置安全协议对IP报文的封装形式为隧道模式。

[Device-ipsec-transform-set-1] encapsulation-mode tunnel

# 配置采用的安全协议为ESP。

[Device-ipsec-transform-set-1] protocol esp

# 配置ESP协议采用的加密算法为128比特的AES,认证算法为HMAC-SHA1。

[Device-ipsec-transform-set-1] esp encryption-algorithm aes-cbc-128

[Device-ipsec-transform-set-1] esp authentication-algorithm sha1

[Device-ipsec-transform-set-1] quit

# 配置安全提议2。

[Device] ipsec transform-set 2

# 配置安全协议对IP报文的封装形式为隧道模式。

[Device-ipsec-transform-set-2] encapsulation-mode tunnel

# 配置采用的安全协议为ESP。

[Device-ipsec-transform-set-2] protocol esp

# 配置ESP协议采用的加密算法为3DES,认证算法为HMAC-SHA1。

[Device-ipsec-transform-set-2] esp encryption-algorithm 3des-cbc

[Device-ipsec-transform-set-2] esp authentication-algorithm sha1

[Device-ipsec-transform-set-2] quit

# 配置安全提议3。

[Device] ipsec transform-set 3

# 配置安全协议对IP报文的封装形式为隧道模式。

[Device-ipsec-transform-set-3] encapsulation-mode tunnel

# 配置采用的安全协议为ESP。

[Device-ipsec-transform-set-3] protocol esp

# 配置ESP协议采用的加密算法为128比特的AES,认证算法为HMAC-SHA384。

[Device-ipsec-transform-set-3] esp encryption-algorithm aes-cbc-128

[Device-ipsec-transform-set-3] esp authentication-algorithm sha384

[Device-ipsec-transform-set-3] quit

(6) 配置IKEv2 keychain,约定通信双方使用的密钥信息。

# 创建IKEv2 keychain,名称为1。

[Device] ikev2 keychain 1

# 创建IKEv2对端,名称为peer1。

[Device-ikev2-keychain-1] peer 1

# 指定对端1的主机地址为0.0.0.0/0。

[Device-ikev2-keychain-keychain1-peer-1] address 0.0.0.0 0.0.0.0

# 配置对端1使用的预共享密钥为明文123。

[Device-ikev2-keychain-keychain1-peer-peer1] pre-shared-key plaintext 123

[Device-ikev2-keychain-keychain1-peer-peer1] quit

[Device-ikev2-keychain-keychain1] quit

(7) 配置IKEv2 profile,约定建立IKE SA所需的安全参数。

# 创建IKEv2 profile,名称为1。

[Device] ikev2 profile 1

# 指定本端的身份认证方式为预共享密钥。

[Device-ikev2-profile-1] authentication-method local pre-share

# 指定对端的身份认证方式为预共享密钥。

[Device-ikev2-profile-1] authentication-method remote pre-share

# 指定引用的IKEv2 keychain为1。

[Device-ikev2-profile-1] keychain 1

# 配置对客户端的AAA授权ISP域为test,用户名为ikev2。

[Device-ikev2-profile-1] aaa authorization domain test username ikev2

# 配置匹配对端身份的规则为IP地址0.0.0.0/0。

[Device-ikev2-profile-1] match remote identity address 0.0.0.0 0.0.0.0

# 配置匹配对端身份的规则为FQDN名test。

[Device-ikev2-profile-1] match remote identity fqdn test

[Device-ikev2-profile-1] quit

(8) 配置IKEv2提议,定义双方进行IKE协商所需的安全参数。

# 创建IKEv2提议10。

[Device] ikev2 proposal 10

# 指定IKEv2提议使用的完整性校验算法为HMAC-SHA384、HMAC-SHA1。

[Device-ikev2-proposal-10] integrity sha384 sha1

# 指定IKEv2提议使用的加密算法为128比特的AES、3DES。

[Device-ikev2-proposal-10] encryption aes-cbc-128 3des-cbc

# 指定IKEv2提议使用的DH group为group14、group2、group5。

[Device-ikev2-proposal-10] dh group14 group5 group2

# 指定IKEv2提议使用的PRF算法为HMAC-SHA384、HMAC-SHA1。

[Device-ikev2-proposal-10] prf sha384 sha1

[Device-ikev2-proposal-10] quit

(9) 配置IKEv2安全策略,用于协商IKEv2 SA。

# 创建IKEv2安全策略10。

[Device] ikev2 policy 10

# 指定引用的IKEv2 proposal 10。

[Device-ikev2-policy-10] proposal 10

[Device-ikev2-policy-10] quit

(10) 配置IPsec安全策略模板。

# 创建并配置名为t,顺序号为10的IPsec安全策略模板,引用安全提议1、安全提议2、安全提议3。

[Device] ipsec policy-template t 10

[Device-ipsec-policy-template-t-10] transform-set 1 2 3

# 指定引用的IKEv2 profile为1。

[Device-ipsec-policy-template-t-10] ikev2-profile 1

# 开启IPsec反向路由注入功能。

[Device-ipsec-policy-template-t-10] reverse-route dynamic

[Device-ipsec-policy-template-t-10] quit

(11) 配置IKE协商方式的IPsec安全策略。

# 创建并配置名为1的IPsec安全策略,基于安全策略模板t创建。

[Device] ipsec policy 1 10 isakmp template t

(12) 在接口上应用IPsec安全策略1,对接口上的流量进行保护。

[Device] interface GigabitEthernet0/1

[Device-GigabitEthernet0/1] ipsec apply policy 1

[Device-GigabitEthernet0/1] quit

(13) 配置到网关的静态路由,实际请以具体组网情况为准,本例中为192.168.200.1。

[Device] ip route-static 0.0.0.0 0 192.168.200.1

3.5.2 配置手机

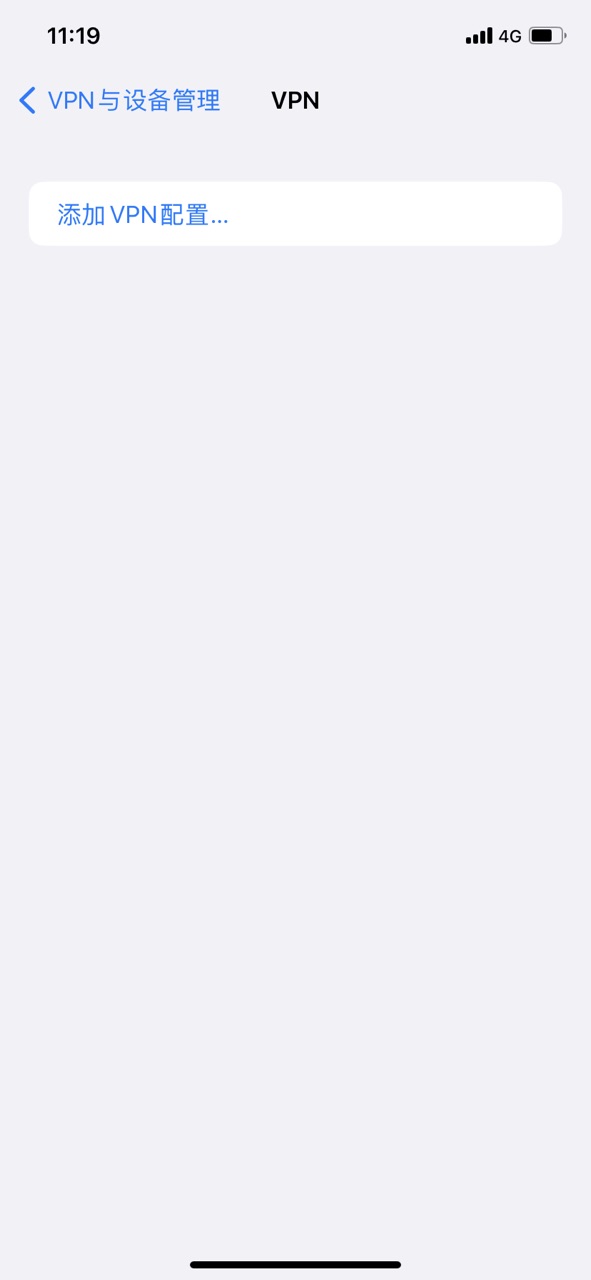

(1) 进入手机设置界面,如图2所示,点击<VPN>进入[VPN]界面。

(2) 如图3所示,在VPN管理界面点击<添加VPN配置…>进入[添加配置]界面。

图3 VPN界面

(3) 如图4所示,在[添加配置]界面,进行如下具体配置:

¡ 类型:选择VPN类型为“IKEv2”

¡ 描述:输入VPN的描述信息,本次配置以“test”为例。

¡ 服务器:输入192.168.200.233

¡ 远程ID:输入192.168.200.233

¡ 用户鉴定:选择“无”

¡ 使用证书:手动关闭

¡ 密钥:输入123

¡ 点击<完成>,完成VPN添加配置并保存退出

3.6 验证配置

以上配置完成后,手机和Device之间即可建立IKEv2方式的IPsec隧道。

# 在手机[VPN]界面,选择VPN test进行连接,可查看到VPN状态变为绿色的“已连接”,表示手机已连接到Device,如图5所示,点击图标可查看VPN连接详情。

图5 VPN界面

# VPN详情界面,如图6所示可查看到显示手机已连接到Device,并获取到IPv4地址为36.1.1.3。

图6 VPN详情界面

3.7 配置文件

#

domain test

authorization-attribute ip-pool 1

authentication ike none

#

local-user ikev2 class network

service-type ike

authorization-attribute user-role network-operator

authorization-attribute ip-pool 1

#

ipsec transform-set 1

esp encryption-algorithm aes-cbc-128

esp authentication-algorithm sha1

#

ipsec transform-set 2

esp encryption-algorithm 3des-cbc

esp authentication-algorithm sha1

#

ipsec transform-set 3

esp encryption-algorithm aes-cbc-128

esp authentication-algorithm sha384

#

ipsec policy-template t 10

transform-set 1 2 3

ikev2-profile 1

reverse-route dynamic

#

ipsec policy 1 10 isakmp template t

#

ikev2 address-group 1 36.1.1.2 36.1.1.10 255.255.255.255

#

ikev2 keychain 1

peer 1

address 0.0.0.0 0.0.0.0

pre-shared-key ciphertext $c$3$yKfcFd5/ruY590JrZZdACVs6LMy1hA==

#

ikev2 profile 1

authentication-method local pre-share

authentication-method remote pre-share

keychain 1

aaa authorization domain test username ikev2

match remote identity address 0.0.0.0 0.0.0.0

match remote identity fqdn test

#

ikev2 proposal 10

encryption aes-cbc-128 3des-cbc

integrity sha384 sha1

dh group14 group5 group2

prf sha384 sha1

#

ikev2 policy 10

proposal 10

#

interface GigabitEthernet0/1

port link-mode route

ip address 192.168.200.233 255.255.255.0

ipsec apply policy 1

#

ip route-static 0.0.0.0 0 192.168.200.1

L2TP:

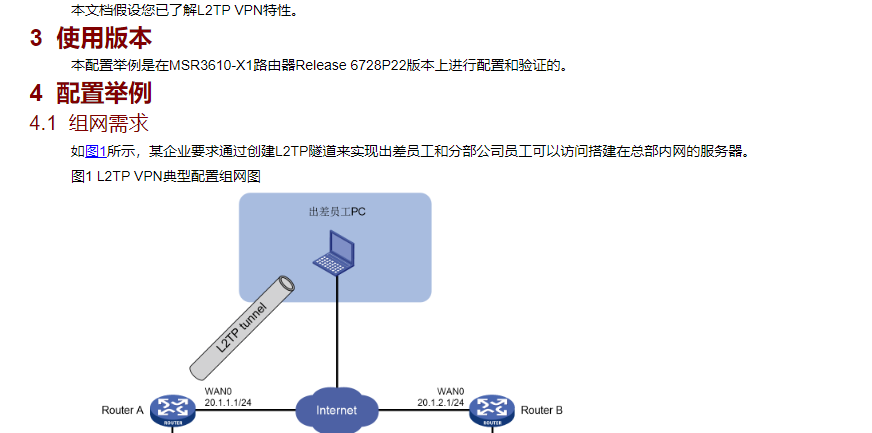

3 配置举例

3.1 组网需求

如图1所示,Host通过L2TP隧道访问公司网络。现要求:LNS可以接受来自主机发起的隧道建立请求,并建立L2TP隧道。

图1 MSR系列路由器建立Client-Initiated模式L2TP隧道配置组网图

3.2 配置思路

为了保证合法用户正常接入从而建立Client-Initiated模式L2TP隧道,在LNS上配置L2TP用户侧认证,并创建PPP用户和用户所属的域,在Host侧需要使用设备上配置的用户名来发起隧道建立请求。

3.3 使用版本

本配置举例是在MSR3610-X1路由器Release 6749版本上进行配置和验证的。

3.4 配置步骤

3.4.1 LNS的配置

# 配置接口GigabitEthernet1/0/1。

<LNS> system-view

[LNS] interface gigabitethernet 1/0/1

[LNS-GigabitEthernet1/0/1] ip address 1.1.1.1 24

[LNS-GigabitEthernet1/0/1] quit

# 创建PPP用户user,并设置密码为hello。

[LNS] local-user user class network

[LNS-luser-network-user] password simple hello

[LNS-luser-network-user] service-type ppp

[LNS-luser-network-user] quit

# 创建域abc,对用户采用本地验证。

[LNS] domain abc

[LNS-isp-abc] authentication ppp local

[LNS-isp-abc] quit

# 开启L2TP功能。

[LNS] l2tp enable

# 创建接口Virtual-Template1,配置接口的IP地址为192.168.0.1/24,PPP认证方式为CHAP,并指定为PPP用户分配的IP地址为192.168.0.2。

[LNS] interface virtual-template 1

[LNS-Virtual-Template1] ip address 192.168.0.1 24

[LNS-Virtual-Template1] ppp authentication-mode chap domain abc

[LNS-Virtual-Template1] remote address 192.168.0.2

[LNS-Virtual-Template1] quit

# 创建LNS模式的L2TP组1,配置隧道本端名称为LNS,指定接收呼叫的虚拟模板接口为VT1。

[LNS] l2tp-group 1 mode lns

[LNS-l2tp1] tunnel name LNS

[LNS-l2tp1] allow l2tp virtual-template 1

[LNS-l2tp1] undo tunnel authentication

[LNS-l2tp1] quit

3.4.2 Host侧的配置

# 配置Host的IP地址为1.1.1.2,网关为1.1.1.1。

# 以Windows 7系统为例,进入网络和共享中心,点击“设置新的网络和连接”。

图2 新建网络连接

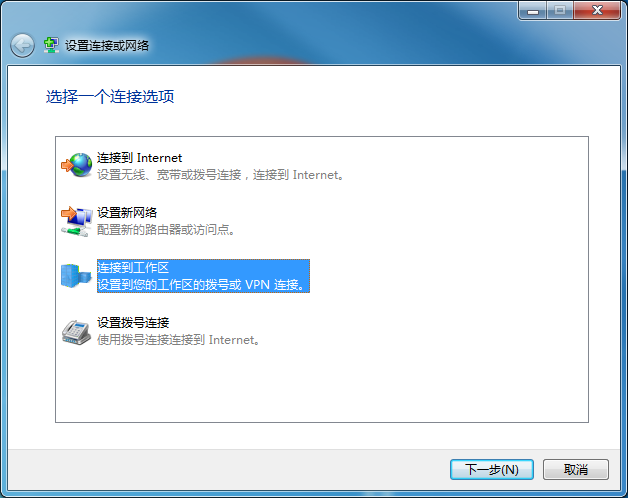

# 选择“连接到工作区”,点击“下一步”。

图3 选择一个连接选项

# 选择“使用我的Internet连接(VPN)”。

图4 选择连接方式

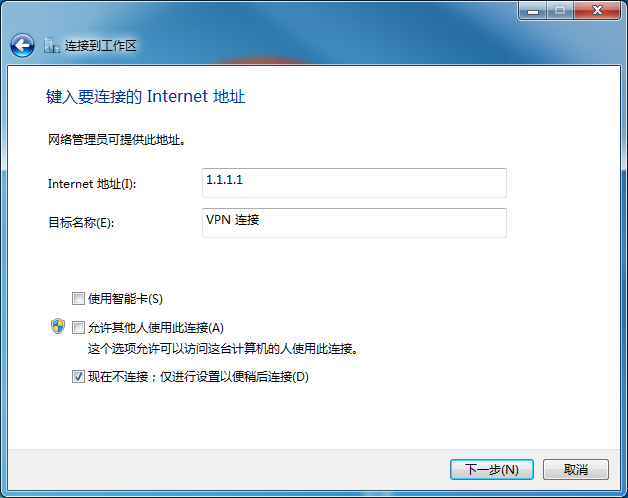

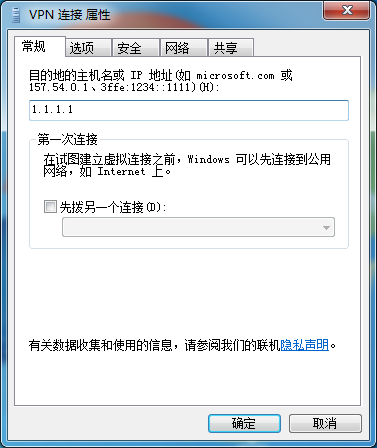

# 设置“Internet地址”,该地址为LNS上主机侧的接口地址,勾选“现在不连接;仅进行设置以便稍后连接”,选择“下一步”。

图5 设置LNS的地址

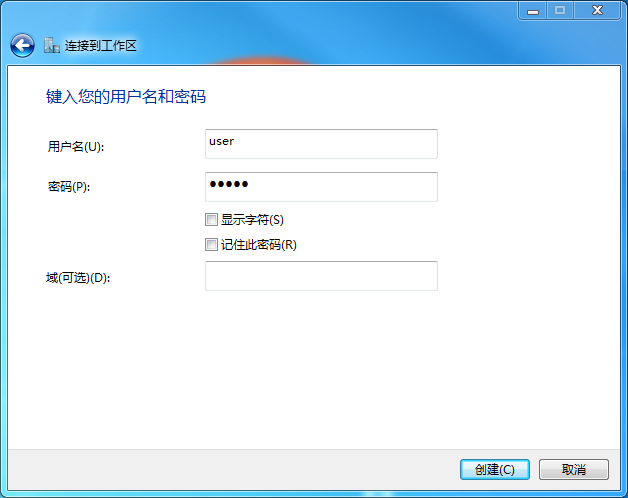

# 在对话框中输入设备上配置好的用户名和密码,选择“创建”。

图6 键入用户名和密码

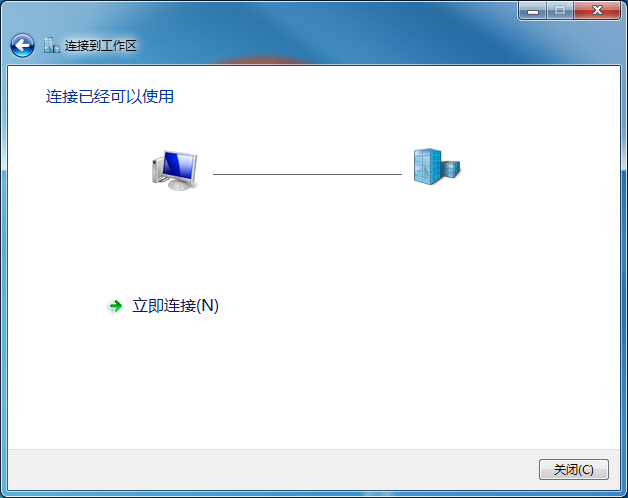

# 此时显示连接已经可以使用,点击“关闭按钮”。

图7 连接创建成功

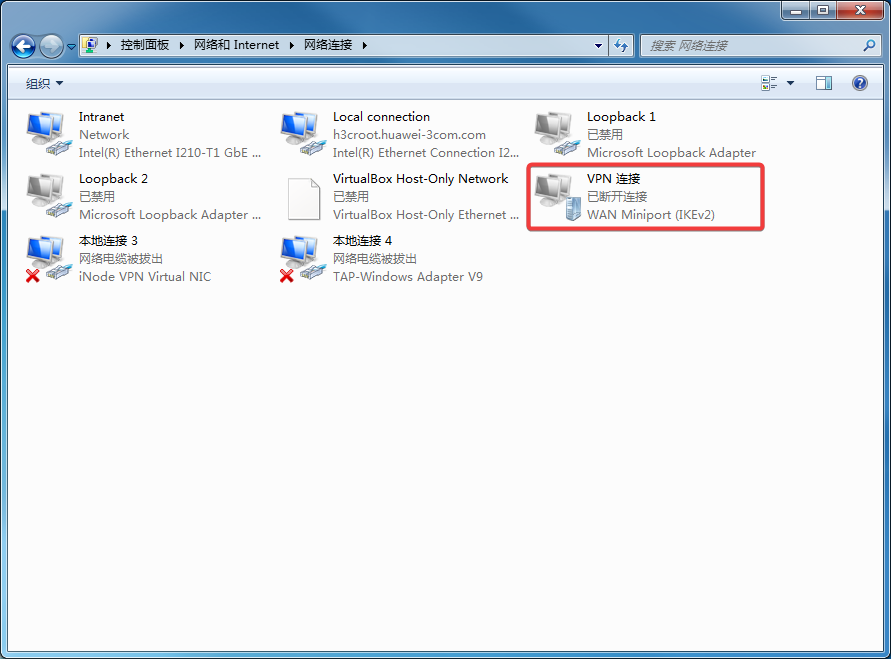

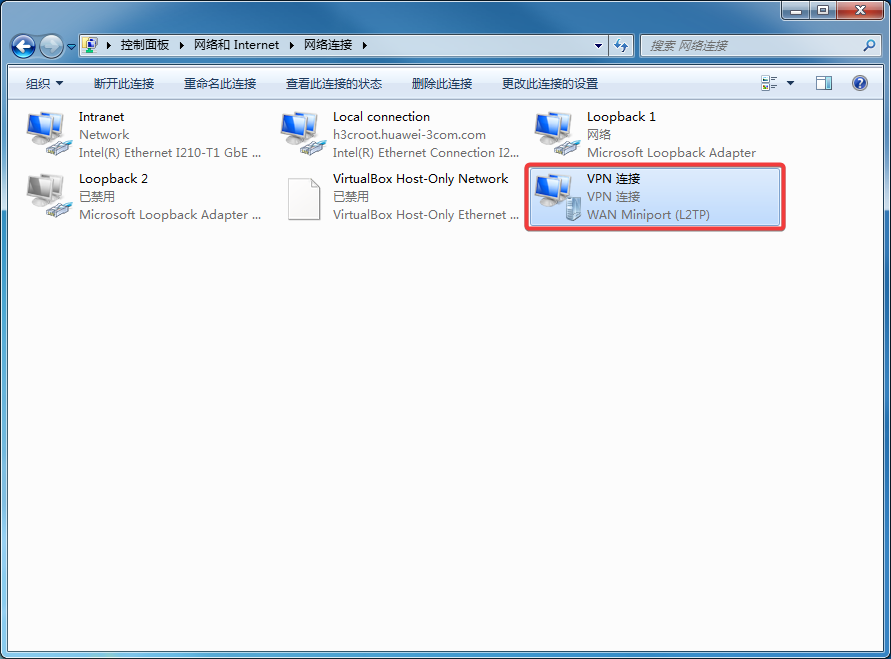

# 再次进入网络连接,发现新生成了一个网络连接“VPN连接”,双击之后会出现登录窗口。

图8 新生成的连接

图9 登录窗口

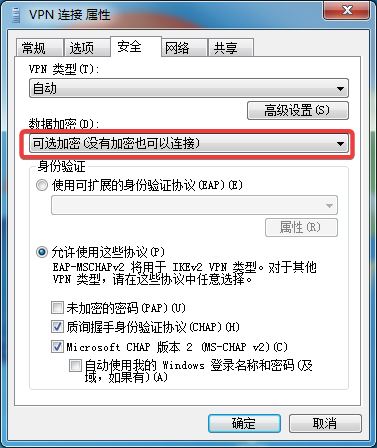

# 配置“属性”,进入属性配置界面。

图10 VPN连接属性

# 配置“安全”,数据加密选择“可选加密(没有加密也可以连接)”,点击“确定”。

图11 配置安全属性

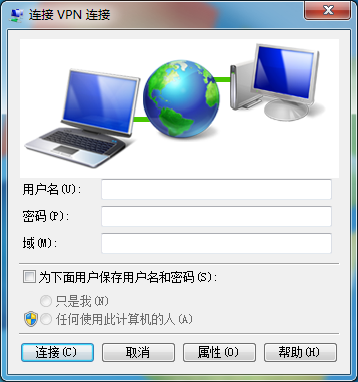

# 在登录窗口中输入在路由器设备上配置的用户名和密码:user@***.***和hello,点击“连接”。

图12 进行L2TP隧道连接

# 连接成功。

图13 连接成功

3.5 验证配置

# 在LNS上查看L2TP隧道已经建立。

[LNS] display l2tp tunnel

LocalTID RemoteTID State Sessions RemoteAddress RemotePort RemoteName

11556 1 Established 1 1.1.1.2 1701 Host

3.6 配置文件

#

interface Virtual-Template1

ppp authentication-mode chap domain abc

remote address 192.168.0.2

ip address 192.168.0.1 255.255.255.0

#

interface GigabitEthernet1/0/1

port link-mode route

ip address 1.1.1.1 255.255.255.0

#

domain abc

authentication ppp local

#

local-user aa class network

password cipher $c$3$Rprc/RW4jluoNccTiRfV0t1OxEN0MegX

service-type ppp

authorization-attribute user-role network-operator

#

l2tp-group 1 mode lns

allow l2tp virtual-template 1

undo tunnel authentication

tunnel name LNS

#

l2tp enable

#

- 2024-02-22回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论