如下场景的ACL规则应该怎么写?

- 0关注

- 0收藏,1586浏览

问题描述:

请教各位大神,帮忙看看这个场景的ACL应该怎么写?

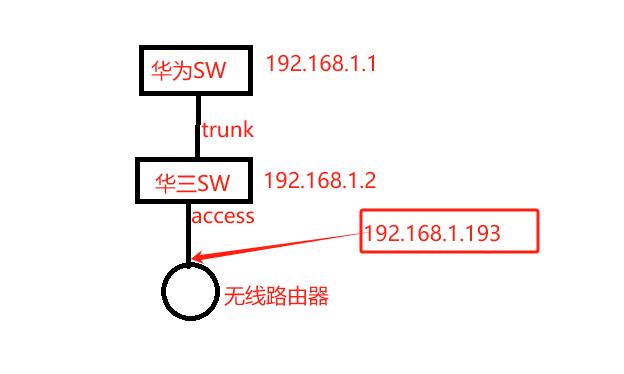

核心交换机地址:192.168.1.1/24

接入交换机地址:192.168.1.2/24

无线路由器WAN口地址:192.168.1.193/24

无线路由器LAN口地址:192.168.13.0/24

192.168.1.0网段为业务网段,此网段内有服务器及网络设备,核心交换机写了一条默认路由给上层防火墙,可以正常上网。

接入交换机与核心交换机连接的端口模式为Trunk;其他均为Access。

无线路由器wan口连接在接入交换机的access端口下,以此可正常上网。

现在有如下需求,希望192.168.13.0/24网段(即无线终端)可以正常通过核心设备上网,但是禁止访问192.168.1.04/24业务网段

这个策略应该怎么写呢?

组网及组网描述:

在接入交换机写了这样的策略,也未生效

[Server_ACC-GigabitEthernet1/0/34]dis acl all

Advanced IPv4 ACL 3000, 1 rule,

ACL's step is 5, start ID is 0

rule 0 deny ip source 192.168.13.0 0.0.0.255 destination 192.168.1.0 0.0.0.255

[Server_ACC-GigabitEthernet1/0/34]dis cur int g1/0/34 #连接无线路由器wan口

#

interface GigabitEthernet1/0/34

description to LK-WALN

port access vlan 6

undo jumboframe enable

packet-filter 3000 inbound

#

return

[Server_ACC-GigabitEthernet1/0/34]dis cur int g1/0/52 #连接核心交换机的端口

#

interface GigabitEthernet1/0/52

port link-type trunk

port trunk permit vlan all

undo jumboframe enable

packet-filter 3000 outbound

mirroring-group 1 mirroring-port both

- 2024-03-15提问

- 举报

-

(0)

允许192.168.13.0/24网段(无线终端)通过核心设备上网,但禁止它们访问192.168.1.0/24业务网段,我们需要在合适的位置配置访问控制列表(ACL)。

由于接入交换机与核心交换机之间的连接是Trunk模式,我们不能直接在接入交换机上通过ACL阻止192.168.13.0/24到192.168.1.0/24的流量,因为ACL是单向的,且流量会先到达核心交换机再转发回接入交换机。因此,最佳的位置是在核心交换机上配置ACL。

在核心交换机上,我们可以配置ACL来过滤来自192.168.13.0/24网段的流量,阻止其访问192.168.1.0/24网段。但是,这里有一个问题:无线路由器的WAN口是通过接入交换机的Access端口连接到网络的,这意味着无线路由器发出的所有流量都会带有VLAN标签(假设是VLAN 6),而核心交换机处理这些流量时也会看到VLAN标签。因此,ACL需要针对带有VLAN标签的流量进行配置。

- 2024-03-15回答

- 评论(1)

- 举报

-

(0)

在核心交换机写了这样的rule,调用在连接接入交换机的物理口inbound方向,也未生效

逻辑错误。

acl应该针对192.168.1.193这个IP做访问控制(不过它同段基本上没法acl)。

为什么????

因为你小路由器是通过它的WAN在给下面13.x段的IP提供上网服务,它是nat模式,不是路由模式。

小路由器下面所有终端访问路由器上层设备的IP段,都是通过192.168.1.193这个IP来访问的,

你在上面做acl,人家根本就抓不到192.168.13.x这段IP地址。。。

你要么就给这个蓝筐的接口做个端口隔离

- 2024-03-15回答

- 评论(1)

- 举报

-

(0)

端口隔离应该怎么做呢?请教大神

端口隔离应该怎么做呢?请教大神

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

在核心交换机写了这样的rule,调用在连接接入交换机的物理口inbound方向,也未生效