HCL模拟器如何在防火墙上启用Web Portal认证

- 0关注

- 0收藏,1973浏览

问题描述:

兄弟们,如何在HCL模拟器在防火墙上启用Web Portal认证

- 2024-03-27提问

- 举报

-

(0)

最佳答案

您好,请知:

以下是portal的配置举例,请参考:

1.34.1 Portal直接认证配置举例

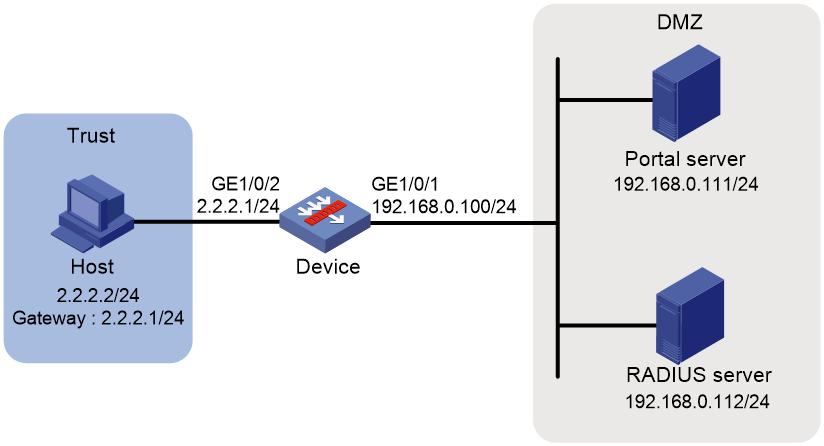

1. 组网需求

· 用户主机与接入设备Device直接相连,采用直接方式的Portal认证。用户通过手工配置或DHCP获取的一个公网IP地址进行认证,在通过Portal认证前,只能访问Portal Web服务器;在通过Portal认证后,可以使用此IP地址访问非受限的互联网资源。

· 采用一台iMC服务器同时承担Portal认证服务器和Portal Web服务器的职责。iMC版本为:iMC PLAT 7.1(E0303)、iMC EIA 7.1(E0304)。

· 采用RADIUS服务器作为认证/计费服务器。

2. 组网图

图1-6 Portal直接认证配置组网图

3. 配置RADIUS服务器

完成RADIUS服务器上的配置,保证用户的认证/计费功能正常运行,具体配置步骤略。

4. 配置Portal服务器

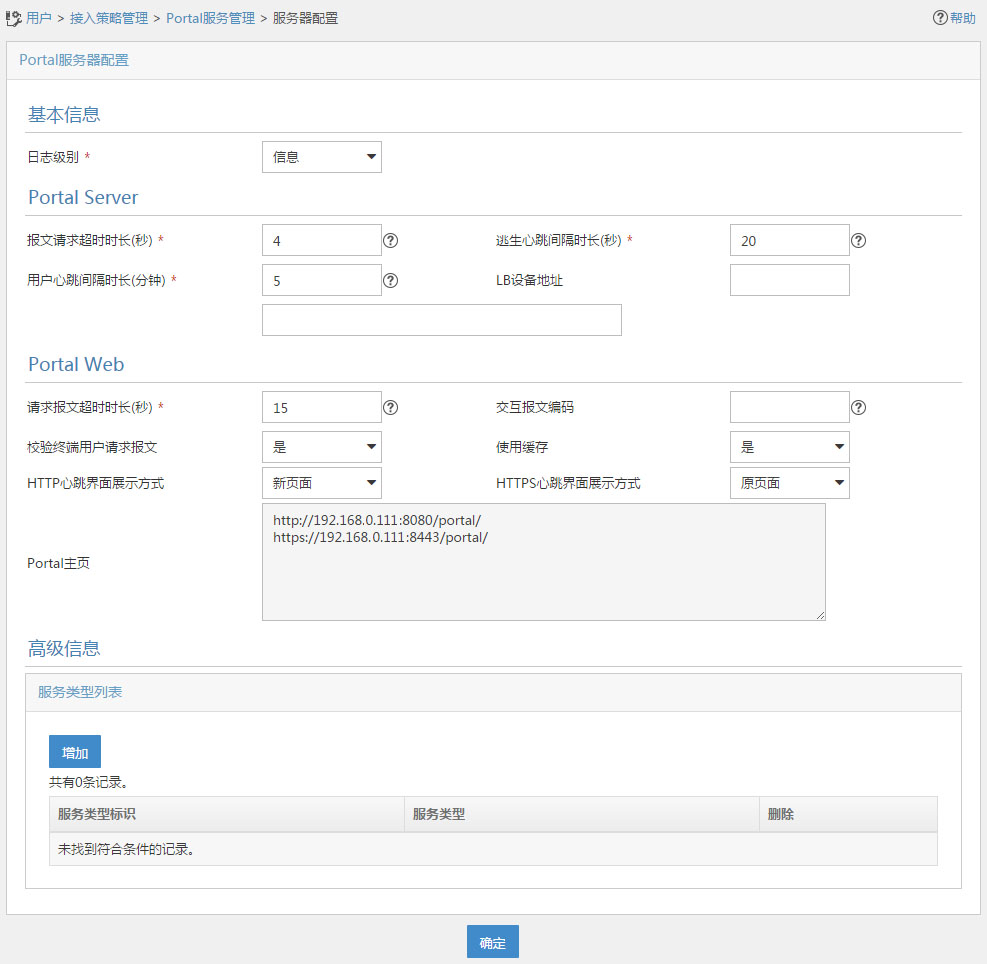

(1) 配置Portal认证服务器。

登录进入iMC管理平台,选择“用户”页签,单击导航树中的“接入策略管理> Portal服务管理 > 服务器配置”菜单项,进入服务器配置页面。

¡ 根据实际组网情况调整以下参数,本例中使用缺省配置。

图1-7 Portal认证服务器配置页面

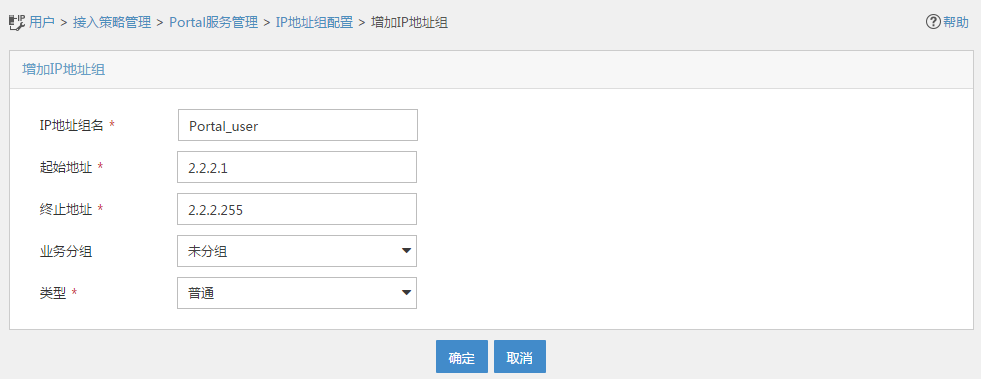

(2) 配置IP地址组。

选择“用户”页签,单击导航树中的“接入策略管理> Portal服务管理 > IP地址组配置”菜单项,进入IP地址组配置页面。在该页面中单击<增加>按钮,进入增加IP地址组页面。

a. 输入IP地址组名;

b. 输入起始地址和终止地址。用户主机IP地址必须包含在该IP地址组范围内;

c. 选择业务分组,本例中使用缺省的“未分组”;

d. 选择IP地址组的类型为“普通”。

e. 单击<确定>按钮完成操作。

图1-8 增加IP地址组页面

(3) 增加Portal设备。

选择“用户”页签,单击导航树中的“接入策略管理> Portal服务管理 > 设备配置”菜单项,进入设备配置页面,在该页面中单击<增加>按钮,进入增加设备信息页面。

a. 输入设备名;

b. 指定IP地址为与接入用户相连的设备接口IP;

c. 选择支持逃生心跳为“否”。

d. 选择支持用户心跳为“否”。

e. 输入密钥,与接入设备Device上的配置保持一致;

f. 选择组网方式为“直连”;

g. 其它参数采用缺省值;

h. 单击<确定>按钮完成操作。

图1-9 增加设备信息页面

(4) 设备关联IP地址组

在设备配置页面中的设备信息列表中,点击NAS设备的<端口组信息管理>链接,进入端口组信息配置页面。

图1-10 设备信息列表

在端口组信息配置页面中点击<增加>按钮,进入增加端口组信息页面。

a. 输入端口组名;

b. 选择IP地址组,用户接入网络时使用的IP地址必须属于所选的IP地址组;

c. 其它参数采用缺省值;

d. 单击<确定>按钮完成操作。

图1-11 增加端口组信息页面

5. 配置Device

(1) 配置接口IP地址。

# 根据组网图中规划的信息,配置各接口的IP地址,具体配置步骤如下。

<Device> system-view

[Device] interface gigabitethernet 1/0/1

[Device-GigabitEthernet1/0/1] ip address 192.168.0.100 255.255.255.0

[Device-GigabitEthernet1/0/1] quit

请参考以上步骤配置其他接口的IP地址,具体配置步骤略。

(2) 配置接口加入安全域。

# 请根据组网图中规划的信息,将接口加入对应的安全域,具体配置步骤如下。

[Device] security-zone name dmz

[Device-security-zone-DMZ] import interface gigabitethernet 1/0/1

[Device-security-zone-DMZ] quit

[Device] security-zone name trust

[Device-security-zone-Trust] import interface gigabitethernet 1/0/2

[Device-security-zone-Trust] quit

(3) 配置安全策略

a. 配置安全策略放行Trust到DMZ安全域的流量。

# 配置名称为trust-dmz的安全策规则,用于主机Host可以访问Portal服务器,具体配置步骤如下。

[Device] security-policy ip

[Device-security-policy-ip] rule name trust-dmz

[Device-security-policy-ip-1-trust-dmz] source-zone trust

[Device-security-policy-ip-1-trust-dmz] destination-zone dmz

[Device-security-policy-ip-1-trust-dmz] source-ip-host 2.2.2.2

[Device-security-policy-ip-1-trust-dmz] destination-ip-host 192.168.0.111

[Device-security-policy-ip-1-trust-dmz] action pass

[Device-security-policy-ip-1-trust-dmz] quit

b. 配置安全策略放行DMZ与Local安全域之间的流量,用于设备Device与RADIUS服务器及Portal服务器之间的报文交互。

# 配置名称为portallocalout的安全策规则,使Device可以向RADIUS服务器及Portal发送报文,具体配置步骤如下。

[Device-security-policy-ip] rule name portallocalout

[Device-security-policy-ip-2-portallocalout] source-zone local

[Device-security-policy-ip-2-portallocalout] destination-zone dmz

[Device-security-policy-ip-2-portallocalout] destination-ip-host 192.168.0.111

[Device-security-policy-ip-2-portallocalout] destination-ip-host 192.168.0.112

[Device-security-policy-ip-2-portallocalout] action pass

[Device-security-policy-ip-2-portallocalout] quit

# 配置名称为portallocalin的安全策略规则,使Device可以接收和处理来自RADIUS服务器及Portal服务器的报文,具体配置步骤如下。

[Device-security-policy-ip] rule name portallocalin

[Device-security-policy-ip-3-portallocalin] source-zone dmz

[Device-security-policy-ip-3-portallocalin] destination-zone local

[Device-security-policy-ip-3-portallocalin] source-ip-host 192.168.0.111

[Device-security-policy-ip-3-portallocalin] source-ip-host 192.168.0.112

[Device-security-policy-ip-3-portallocalin] action pass

[Device-security-policy-ip-3-portallocalin] quit

[Device-security-policy-ip] quit

(4) 配置RADIUS方案

# 创建名称为rs1的RADIUS方案,配置发送给RADIUS服务器的用户名不携带ISP域名并开启RADIUS session control功能。

[Device] radius scheme rs1

[Device-radius-rs1] primary authentication 192.168.0.112

[Device-radius-rs1] primary accounting 192.168.0.112

[Device-radius-rs1] key authentication simple radius

[Device-radius-rs1] key accounting simple radius

[Device-radius-rs1] user-name-format without-domain

[Device-radius-rs1] quit

[Device] radius session-control enable

(5) 配置认证域

# 创建名称为dm1的ISP域,配置dm1域使用的RADIUS方案为rs1,系统缺省ISP域为dm1。

[Device] domain dm1

[Device-isp-dm1] authentication portal radius-scheme rs1

[Device-isp-dm1] authorization portal radius-scheme rs1

[Device-isp-dm1] accounting portal radius-scheme rs1

[Device-isp-dm1] quit

[Device] domain default enable dm1

(6) 配置Portal认证

# 配置Portal认证服务器newpt,在接口GigabitEthernet1/0/2上开启直接方式的Portal认证,并引用Portal Web服务器newpt。在接口GigabitEthernet1/0/2上设置发送给Portal认证服务器的Portal报文中的BAS-IP属性值。

[Device] portal server newpt

[Device-portal-server-newpt] ip 192.168.0.111 key simple portal

[Device-portal-server-newpt] port 50100

[Device-portal-server-newpt] quit

[Device] portal web-server newpt

[Device-portal-websvr-newpt] url http://192.168.0.111:8080/portal

[Device-portal-websvr-newpt] quit

[Device] interface gigabitethernet 1/0/2

[Device–GigabitEthernet1/0/2] portal enable method direct

[Device–GigabitEthernet1/0/2] portal apply web-server newpt

[Device–GigabitEthernet1/0/2] portal bas-ip 2.2.2.1

[Device–GigabitEthernet1/0/2] quit

- 2024-03-27回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

https://zhiliao.h3c.com/Theme/details/77243