求一份AFC+AFD+抗DDOS管理中心软件的典型配置案例

- 0关注

- 0收藏,1970浏览

问题描述:

求一份AFC(AFC2200-G)+AFD(AFC2040-D-G)+抗DDOS管理中心软件的典型配置案例,采用旁路BGP引流加路由策略回注的方式,策略控制通过抗DDOS管理中心下发。

- 2024-03-27提问

- 举报

-

(0)

可以参考以下案例:

1 检测清洗设备的典型配置举例

1.1 组网需求

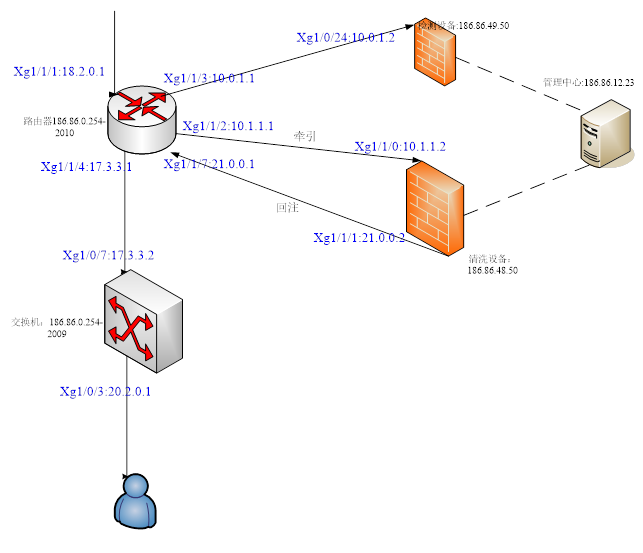

某公司流量检测设备和清洗设备采用旁路模式部署在内部网络的出口位置,需要对外部网络访问内部网络地址20.2.0.1的流量进行DDoS攻击检测与防范

图1 盒式清洗检测配置组网图

1.

1.

1.2 配置注意事项

Ø 管理中心和清洗检测设备路由可达;

Ø 由于检测设备和清洗设备都属于防火墙设备,所以使用到的接口都需要加入安全域,并配置安全策略。

1.3 配置步骤

·

·

·

·

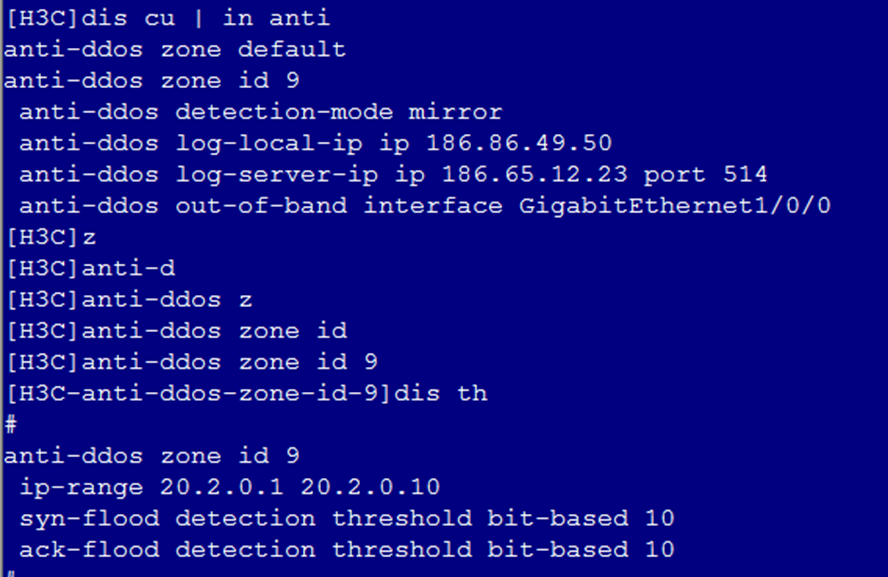

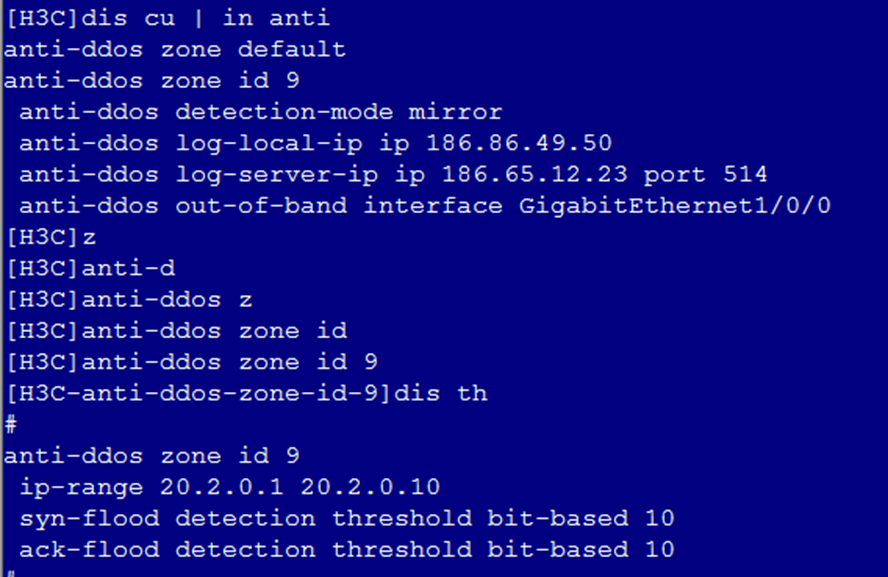

1.3.1 配置检测设备

(1)

<H3C>sys

System View: return to User View with Ctrl+Z.

[H3C] anti-ddos detection-mode mirror

[H3C] anti-ddos log-local-ip ip 186.86.49.50

[H3C] anti-ddos log-server-ip ip 186.65.12.23 port 514

(2)

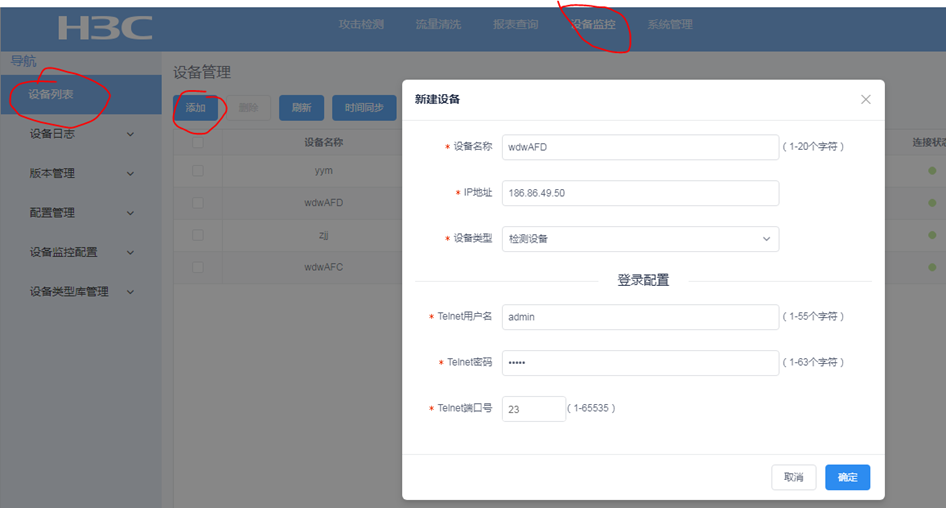

a. 添加检测设备

b.

c.

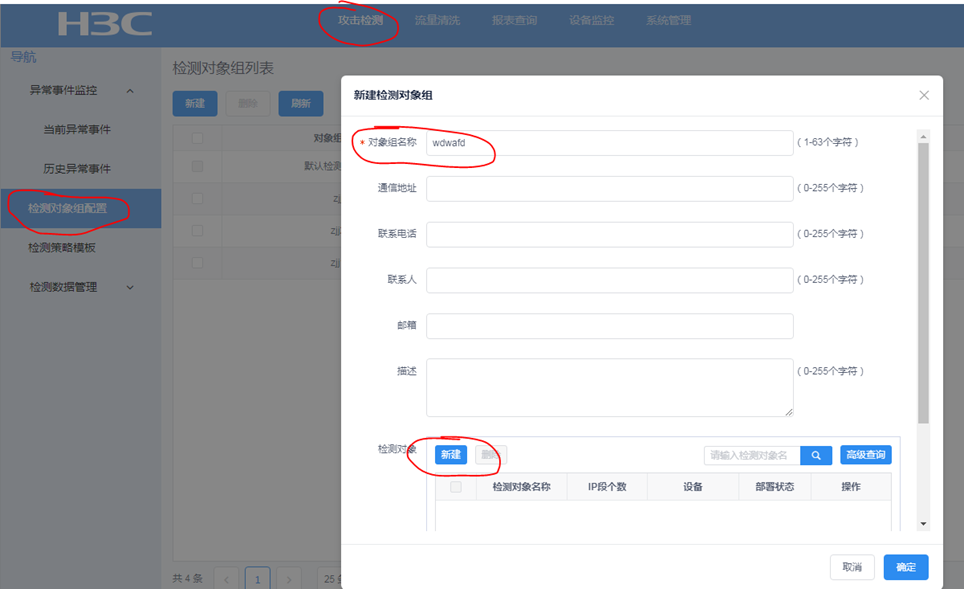

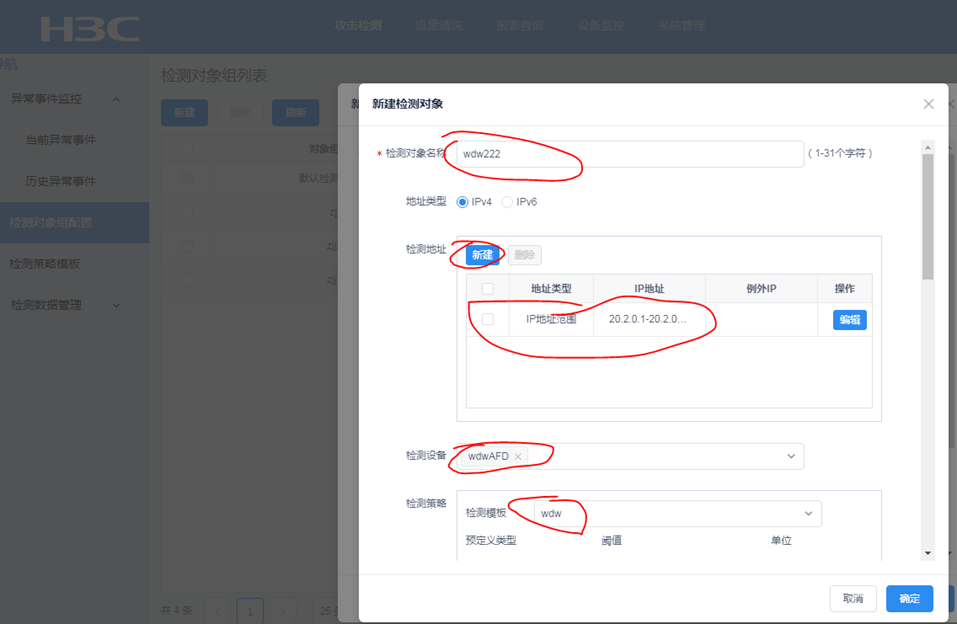

检测对象中的检测地址为需要检测的目的地址范围,添加检测设备,选取上步骤建立的检测策略模板即可

上述操作做完后管理中心会将相应配置下发至检测设备,配置如下

1.3.2 配置路由器

(1) 在路由器上配端口镜像将从xg1/1/1进来的流量镜像到xg1/1/3

[5800_05]mirroring-group 2 local

[5800_05] mirroring-group 2 mirroring-port Ten-GigabitEthernet1/1/1

[5800_05] mirroring-group 2 monitor-port Ten-GigabitEthernet1/1/3

(2) 配置bgp,将流量从xg1/1/2牵引至清洗设备(清洗设备上也要配置bgp邻居并引入guard路由后面会有介绍)

[5800_05]bgp 65000

[5800_05-bgp-default] peer 10.1.1.2 as-number 65100

[5800_05-bgp-default] peer 10.1.1.2 ebgp-max-hop 64

[5800_05-bgp-default]address-family ipv4 unicast

[5800_05-bgp-default-ipv4] peer 10.1.1.2 enable

(3) 在接口xg1/1/7上配置策略路由确保清洗过后的流量不会再被牵引从而造成环路

[5800_05]policy-based-route WDW node 1

[5800_05-pbr-WDW-1] apply next-hop 17.3.3.2(下一跳为交换机上xg1/0/7)

[5800_05]interface Ten-GigabitEthernet 1/1/7

[5800_05-Ten-GigabitEthernet1/1/7] ip policy-based-route WDW (在路由器接口xg1/1/7上引用次策略路由)

1.3.3 配置清洗设备

(1) 在清洗设备上配置bgp引入guard路由,静态路由,指定下一跳为xg1/1/7

[H3C]bgp 65100

[H3C-bgp-default] peer 10.1.1.1 as-number 65000

[H3C-bgp-default]address-family ipv4 unicast

[H3C-bgp-default-ipv4] import-route guard

[H3C-bgp-default-ipv4] peer 10.1.1.1 enable

[H3C]ip route-static 20.2.0.0 24 21.0.0.1

(2)配置管理中心日志相关配置

<H3C>sys

System View: return to User View with Ctrl+Z.

[H3C] anti-ddos log-local-ip ip 186.86.48.50

[H3C] anti-ddos log-server-ip ip 186.65.12.23 port 514

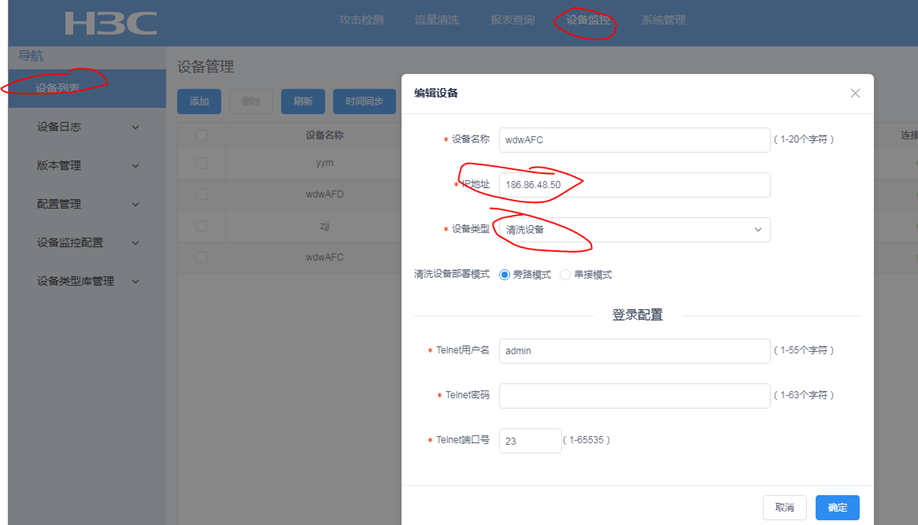

(3)在管理中心上配置相关配置

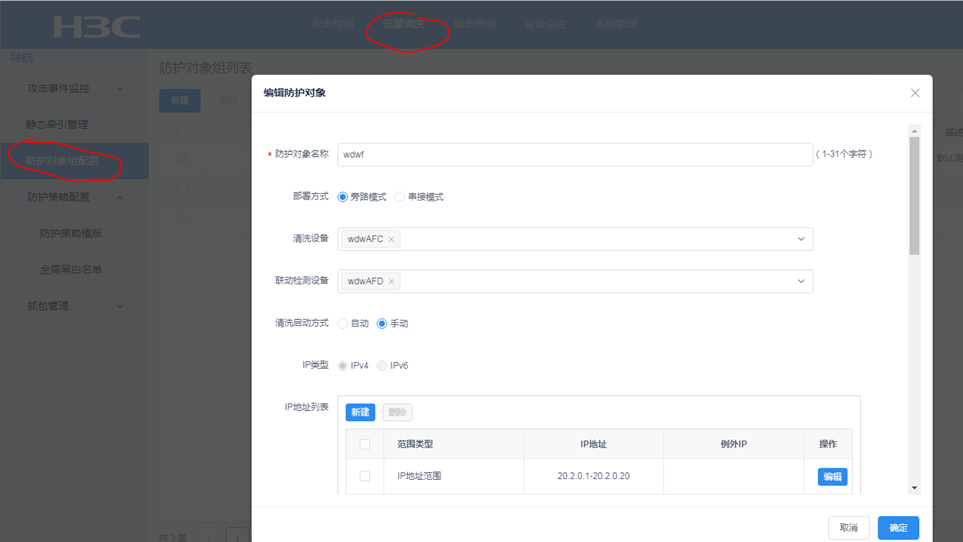

a.添加清洗设备 b.配置防护对象组,步骤同配置检测对象组(防护策略模板也可以配了之后引用,这里不再一一截图了)

b.配置防护对象组,步骤同配置检测对象组(防护策略模板也可以配了之后引用,这里不再一一截图了)

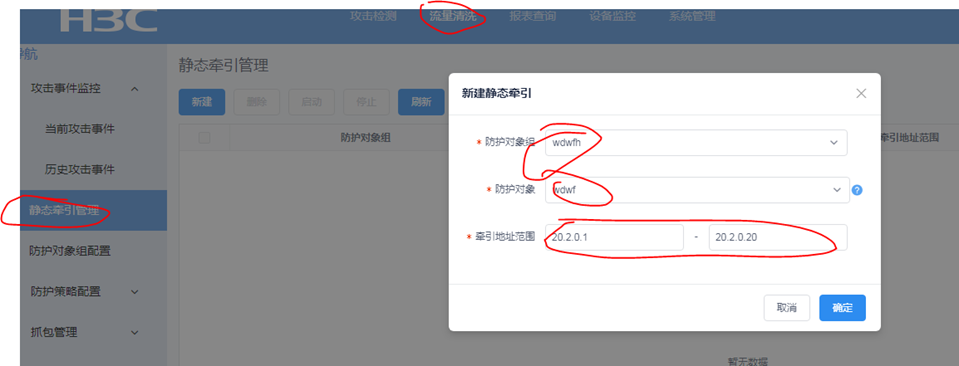

c.配置静态牵引并启动(启动后会下发guard路由,在后面的配置验证里面会有展示)

配置完成后清洗设备上下发配置如下:

配置完成后清洗设备上下发配置如下:

[H3C-anti-ddos-zone-id-5]dis th

#

anti-ddos zone id 5

ip-range 20.2.0.1 20.2.0.20

syn-flood detection threshold bit-based 10

ack-flood detection threshold bit-based 10

syn-ack-flood detection threshold bit-based 10

fingerprint-group apply ip 3

- 2024-03-27回答

- 评论(0)

- 举报

-

(0)

https://dmp.h3c.com/sites/tsc/_layouts/15/WopiFrame.aspx?sourcedoc={F78E877F-059B-49FE-83D6-50553FA64FE2}&file=20231013-H3C%20SecPath%20AFC2000-S[M][A][D]%E5%BC%82%E5%B8%B8%E6%B5%81%E9%87%8F%E6%B8%85%E6%B4%97[%E6%A3%80%E6%B5%8B]%E7%B3%BB%E7%BB%9F%E5%BC%80%E5%B1%80%E6%8C%87%E5%AF%BC%E4%B9%A6.pdf&action=default

DMP有相应的开局指导

- 2024-03-27回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论