问题描述:

目前核心和汇聚跑的OSPF,现在需要旁顾一个防火墙,使用VRF技术,流量先到核心绕行给防火墙,防火墙在回给核心交换机,如果使用VRF技术改如何做?

- 2024-05-07提问

- 举报

-

(0)

最佳答案

您好,参考

4 Portal和RADIUS支持MultiVRF功能配置举例

4.1 组网需求

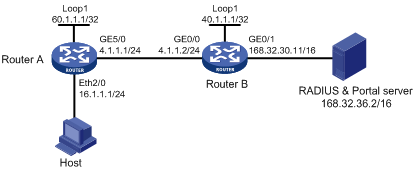

如图1所示,要求:在VPN环境中使用RADIUS服务器,用户使用Portal方式接入,Portal服务器也在VPN环境中,验证对MultiVRF的支持。

图1 Portal和RADIUS支持MultiVRF功能配置组网图

4.2 配置思路

· portal服务器的相关参数需要在iMC上进行配置。

· 为了进行portal认证,需要在Router A上绑定VPN实例的接口下使能portal认证。

· Router A上配置Portal认证的服务器时,需与VPN实例相结合。

4.3 使用版本

本举例是在Release 2317版本上进行配置和验证的。

4.4 配置步骤

4.4.1 Router A的配置

(1) 配置Router A为PE。

# 创建Loopback1接口。

<RouterA> system-view

[RouterA] interface loopback 1

[RouterA-LoopBack1] ip address 60.1.1.1 255.255.255.255

[RouterA-LoopBack1] quit

# 配置路由协议OSPF。

[RouterA] ospf 1

[RouterA-ospf-1] import-route direct

[RouterA-ospf-1] area 0.0.0.0

[RouterA-ospf-1-area-0.0.0.0] network 4.1.1.0 0.0.0.255

[RouterA-ospf-1-area-0.0.0.0] quit

# 配置router id。

[RouterA] router id 60.1.1.1

# 创建VPN实例,并进入VPN实例视图。

[RouterA] ip vpn-instance 1:1

[RouterA-vpn-instance-1:1] route-distinguisher 1:1

[RouterA-vpn-instance-1:1] vpn-target 1:1 export-extcommunity

[RouterA-vpn-instance-1:1] vpn-target 1:1 import-extcommunity

[RouterA-vpn-instance-1:1] quit

# 全局使能MPLS 和MPLS LDP。

[RouterA] mpls lsr-id 60.1.1.1

[RouterA] mpls

[RouterA-mpls] mpls ldp

[RouterA-mpls] quit

# 在接口GE5/0上使能MPLS 和MPLS LDP,并配置IP地址。

[RouterA] interface gigabitethernet 5/0

[RouterA-GigabitEthernet5/0] ip address 4.1.1.1 24

[RouterA-GigabitEthernet5/0] mpls

[RouterA-GigabitEthernet5/0] mpls ldp

[RouterA-GigabitEthernet5/0] quit

# 在接口Ethernet2/0上绑定VPN实例。

[RouterA] interface ethernet 2/0

[RouterA-Ethernet2/0] ip binding vpn-instance 1:1

[RouterA-Ethernet2/0] ip address 16.1.1.1 24

[RouterA-Ethernet2/0] quit

# 配置BGP协议,Router B的对等体为Router A。

[RouterA] bgp 100

[RouterA-bgp] router-id 60.1.1.1

[RouterA-bgp] import-route direct

[RouterA-bgp] import-route ospf 1

[RouterA-bgp] peer 40.1.1.1 as-number 100

[RouterA-bgp] peer 40.1.1.1 connect-interface LoopBack1

[RouterA-bgp] ipv4-family vpn-instance 1:1

[RouterA-bgp-1:1] import-route static

[RouterA-bgp-1:1] ipv4-family vpnv4

[RouterA-bgp-af-vpnv4] peer 40.1.1.1 enable

(2) 配置Portal认证的服务器,并在接口下使能Portal认证。

[RouterA] portal server test ip 168.32.36.2 url http://168.32.36.2:8080/portal

vpn-instance 1:1 key test

[RouterA] interface ethernet 2/0

[RouterA-Ethernet2/0] portal server test method direct

[RouterA-Ethernet2/0] quit

(3) 配置RADIUS。

[RouterA] radius scheme radius

[RouterA-radius-radius] primary authentication 168.32.36.2 key test vpn-instance

1:1

[RouterA-radius-radius] primary accounting 168.32.36.2 key test vpn-instance 1:1

[RouterA-radius-radius] nas-ip 16.1.1.1

[RouterA-radius-radius] user-name-format without-domain

[RouterA-radius-radius] quit

[RouterA] domain radius

[RouterA-isp-radius] authentication portal radius-scheme radius

[RouterA-isp-radius] authorization portal radius-scheme radius

[RouterA-isp-radius] accounting portal radius-scheme radius

[RouterA-isp-radius] quit

4.4.2 Router B的配置

# 创建Loopback1接口。

<RouterB> system-view

[RouterB] interface loopback 1

[RouterB-LoopBack1] ip address 40.1.1.1 255.255.255.255

[RouterB-LoopBack1] quit

# 配置路由协议OSPF。

[RouterB] ospf 1

[RouterB-ospf-1] import-route direct

[RouterB-ospf-1] area 0.0.0.0

[RouterB-ospf-1-area-0.0.0.0] network 4.1.1.0 0.0.0.255

[RouterB-ospf-1-area-0.0.0.0] quit

# 配置router id。

[RouterB] router id 40.1.1.1

# 创建VPN实例,并进入VPN实例视图。

[RouterB] ip vpn-instance 1:1

[RouterB-vpn-instance-1:1] route-distinguisher 1:1

[RouterB-vpn-instance-1:1] vpn-target 1:1 export-extcommunity

[RouterB-vpn-instance-1:1] vpn-target 1:1 import-extcommunity

[RouterB-vpn-instance-1:1] quit

# 全局使能MPLS 和MPLS LDP。

[RouterB] mpls lsr-id 40.1.1.1

[RouterB] mpls

[RouterB-mpls] mpls ldp

[RouterB-mpls] quit

# 在接口GigabitEthernet0/1上绑定VPN实例。

[RouterB] interface gigabitethernet 0/1

[RouterB-GigabitEthernet0/1] ip binding vpn-instance 1:1

[RouterB-GigabitEthernet0/1] ip address 168.32.30.11 16

[RouterB-GigabitEthernet0/1] quit

在接口GigabitEthernet0/0上使能MPLS和MPLS LDP,并配置接口IP地址。

[RouterB] interface gigabitethernet 0/0

[RouterB-GigabitEthernet0/0] ip address 4.1.1.2 24

[RouterB-GigabitEthernet0/0] mpls

[RouterB-GigabitEthernet0/0] mpls ldp

[RouterB-GigabitEthernet0/0] quit

# 配置BGP协议,Router B的对等体为Router A。

[RouterB] bgp 100

[RouterB-bgp] router-id 40.1.1.1

[RouterB-bgp] import-route direct

[RouterB-bgp] import-route ospf 1

[RouterB-bgp] peer 60.1.1.1 as-number 100

[RouterB-bgp] peer 60.1.1.1 connect-interface LoopBack1

[RouterB-bgp] ipv4-family vpn-instance 1:1

[RouterB-bgp-ipv4-1:1] import-route direct

[RouterB-bgp-ipv4-1:1] ipv4-family vpnv4

[RouterB-bgp-af-vpnv4] peer 60.1.1.1 enable

[RouterB-bgp-af-vpnv4] quit

- 2024-05-07回答

- 评论(0)

- 举报

-

(0)

如果不太熟悉VRF的话,不建议使用vrf。

可考虑核心上下行双向PBR实现

如果要核心vrf实现的话

参考

1、新建vrf1

2、把核心到af和上行加入vrf1,此时涉及断网

3、修改核心路由走向,默认丢给AF

4、回程vrf1丢给af,出去默认丢给上行。核心侧修改完毕

- 2024-05-07回答

- 评论(0)

- 举报

-

(0)

暂无评论

要在H3C设备上实现OSPF和VRF的集成,并通过VRF技术将流量导向防火墙,您需要进行以下配置步骤:

-

创建VRF实例:在核心交换机上创建一个VRF实例,用于隔离防火墙旁路的流量1。

system-view ip vrf vrf-name -

配置VRF使能的接口:将核心交换机上连接到防火墙的接口配置为VRF使能,以便流量可以通过VRF路由到防火墙1。

interface interface-name ip vrf forwarding vrf-name -

添加VRF路由:在VRF实例中添加静态路由,指向防火墙的接口,确保流量可以正确地从核心交换机路由到防火墙1。

ip route vrf vrf-name ip-prefix {ipaddr | interface} -

防火墙配置:在防火墙上配置相应的规则,允许从核心交换机的VRF实例过来的流量,并确保防火墙可以将流量返回到核心交换机2。

-

跨VRF通信:如果需要,配置VRF路由目标(Route Distinguisher, RD)和路由策略,以便在不同VRF之间交换路由信息2。

请注意,这些步骤提供了一个高级概述,具体的命令和配置可能会根据您的网络架构和设备型号有所不同。在进行配置之前,请确保备份当前的配置,并在测试环境中验证更改。如果您在配置过程中遇到任何问题,建议联系H3C的技术支持以获得专业的帮助。

- 2024-05-07回答

- 评论(0)

- 举报

-

(1)

暂无评论

假设你有三种业务ABC,在核心交换机上创建三个VRF 1、2、3 。 然后你不同业务VLAN与VRF做绑定,业务终端的网关在核心交换机上。

例如 vlan 10,11,12 业务A, vlan23、24业务B, vlan100业务 C

那VRF 1 绑定vlan 10、11、12 ,VRF2 绑定vlan 23,24 VRF 3 绑定vlan100 。

至此业务已经隔离。然后核心上再创建与防火墙互联的VLAN1001,1002,1003

vlan1001 绑定VRF1 与防火墙的一个子接口同一网段互联。

vlan1002绑定VRF2与防火墙的一个子接口同一网段互联。

vlan1003绑定VRF3与防火墙的一个子接口同一网段互联。

最后这三个VRF里的默认路由都指向对应的防火墙指接口。防火墙呢默认网关指公网。

这样不同业务(VRF)之间访问就需要经过防火墙来过滤了,并且相同业务通信不过防火墙,例如相同业务A的终端的vlan 10与vlan 11的通信 ,由于终端网关都在核心交换机上,直接经过核心转发就行。

- 2024-05-07回答

- 评论(0)

- 举报

-

(1)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论