华三IE4300-6P

- 0关注

- 0收藏,1812浏览

最佳答案

配置设备充当SSH服务器

1. 配置前提

用户已经成功登录到了设备上,并希望以后通过SSH Client登录设备。

缺省情况下,用户可以直接通过Console口本地登录设备,登录时认证方式为None(不需要用户名和密码),登录用户级别为3。如何在缺省情况下登录设备,具体请参见2.2.2 缺省配置下如何通过Console口登录设备。

2. 配置过程

表2-17 设备充当SSH服务器时的配置

操作 | 命令 | 说明 |

| |

进入系统视图 | system-view | - |

| |

生成本地密钥对 | public-key local create { dsa | rsa } | 必选 缺省情况下,没有生成密钥对 |

| |

使能SSH服务器功能 | ssh server enable | 必选 缺省情况下,SSH服务器功能处于关闭状态 |

| |

进入VTY用户界面视图 | user-interface vty first-number [ last-number ] | - |

| |

配置登录用户界面的认证方式为scheme方式 | authentication-mode scheme | 必选 缺省情况下,用户界面认证为password方式 |

| |

配置所在用户界面支持SSH协议 | protocol inbound { all | ssh | telnet} | 可选 缺省情况下,系统支持所有的协议,即支持Telnet和SSH |

| |

使能命令行授权功能 | command authorization | 可选 缺省情况下,没有使能命令行授权功能,即用户登录后执行命令行不需要授权 · 需要创建HWTACACS方案,在方案中指定授权服务器的IP地址以及授权过程的其他参数,详细介绍请参见“安全配置指导”中的“AAA” · 需要在ISP域中引用已创建的HWTACACS方案,详细介绍请参见“安全配置指导”中的“AAA” | ||

使能命令行计费功能 | command accounting | 可选 · 缺省情况下,没有使能命令行计费功能,即计费服务器不会记录用户执行的命令行 · 命令行计费功能用来在HWTACACS服务器上记录用户对设备执行过的命令(只要设备支持的命令,不管执行成功或者失败都会记录),以便集中监视、控制用户对设备的操作。命令行计费功能生效后,如果没有配命令行授权功能,用户执行的每一条命令都会发送到HWTACACS服务器上做记录;如果配置了命令行授权功能,则每一条授权成功的命令都会发送到HWTACACS服务器上做记录 | ||

退出至系统视图 | quit | - | ||

配置设备采用的认证方案 | 进入ISP域视图 | domain domain-name | 可选 缺省情况下,系统使用的AAA方案为local 如果采用local认证,则必须进行后续的本地用户配置;如果采用RADIUS或者HWTACACS方式认证,则需进行如下配置: · 设备上的配置请参见“安全配置指导”中的“AAA” · AAA服务器上需要配置相关的用户名和密码,具体请参见服务器的指导书 | |

配置域使用的AAA方案 | authentication default { hwtacacs-scheme hwtacacs-scheme-name [ local ] | local | none | radius-scheme radius-scheme-name [ local ] } | |||

退出至系统视图 | quit | |||

创建本地用户,并进入本地用户视图 | local-user user-name | 必选 缺省情况下,没有配置本地用户 |

| |

设置本地认证密码 | password { cipher | simple } password | 必选 缺省情况下,没有配置本地认证密码 |

| |

设置本地用户的命令级别 | authorization-attribute level level | 可选 缺省情况下,命令级别为0 |

| |

设置本地用户的服务类型 | service-type ssh | 必选 缺省情况下,无用户的服务类型 |

| |

退回系统视图 | quit | - |

| |

建立SSH用户,并指定SSH用户的认证方式 | ssh user username service-type stelnet authentication-type { password | { any | password-publickey | publickey } assign publickey keyname } | 必选 |

| |

配置VTY用户界面的公共属性 | - | 可选 详细配置请参见2.3.6 配置VTY用户界面的公共属性(可选) |

| |

![]()

本章只介绍采用password方式认证SSH客户端的配置方法,publickey方式的配置方法及SSH的详细介绍,请参见“安全配置指导”中的“SSH”。

![]()

使能命令行授权功能或命令行计费功能后,还需要进行如下配置才能保证命令行授权功能生效:

· 需要创建HWTACACS方案,在方案中指定授权服务器的IP地址以及授权过程的其他参数;

· 需要在ISP域中引用已创建的HWTACACS方案。

详细介绍请参见“安全配置指导”中的“AAA”。

![]()

· 用户采用password认证方式登录设备时,其所能访问的命令级别取决于AAA方案中定义的用户级别。AAA方案为local认证时,用户级别通过authorization-attribute level level命令设定;AAA方案为RADIUS或者HWTACACS方案认证时,在相应的RADIUS或者HWTACACS服务器上设定相应用户的级别。有关AAA、RADIUS、HWTACACS的详细内容,请参见“AAA配置指导”中的“AAA”。

· 用户采用publickey认证方式登录设备时,其所能访问的命令级别取决于用户界面上通过user privilege level命令配置的级别。

- 2024-06-20回答

- 评论(0)

- 举报

-

(0)

暂无评论

目录

本案例适用于如S5130S-28S-SI、S5500V2-24P-WiNet等的V7交换机,V5、V7交换机具体分类及型号可以参考“1.1 Comware V5、V7平台交换机分类说明”。

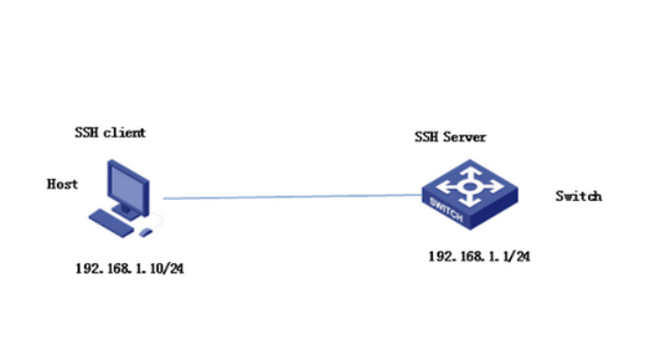

Host(SSH客户端)与Switch建立本地连接。Host采用SSH协议登录到Switch上,以保证数据信息交换的安全。此处采用的认证方式为password认证,用户名和密码保存在Switch上。

# 生成RSA密钥对。

<H3C>system-view //进入系统视图

System View: return to User View with Ctrl+Z.

[H3C]public-key local create rsa //生成RSA密钥对

The range of public key size is (512 ~ 2048).

NOTES: If the key modulus is greater than 512,

It will take a few minutes.

Press CTRL+C to abort.

Input the bits of the modulus[default = 1024]:

Generating Keys...

++++++++++++++++++++++++++++++++++++++

+++++++++++

+++++++++++++

+++

# 生成DSA密钥对。

[H3C]public-key local create dsa //生成DSA密钥对

The range of public key size is (512 ~ 2048).

NOTES: If the key modulus is greater than 512,

It will take a few minutes.

Press CTRL+C to abort.

Input the bits of the modulus[default = 1024]:

Generating Keys...

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

+++++++++++++++++++++++++++++++*+++++++++++++

# 启动SSH服务器。

[H3C]ssh server enable //启动SSH服务器

Info: Enable SSH server.

# 配置VLAN虚接口Vlan-interface 1的IP地址为192.168.1.1,此地址作为SSH服务器的登录地址。

[H3C]interface Vlan-interface 1 //进入vlan1虚接口

[H3C-Vlan-interface1] ip address 192.168.1.1 255.255.255.0 //配置接口IP地址为192.168.1.1,掩码为24位

[H3C-Vlan-interface1]quit //退出当前视图

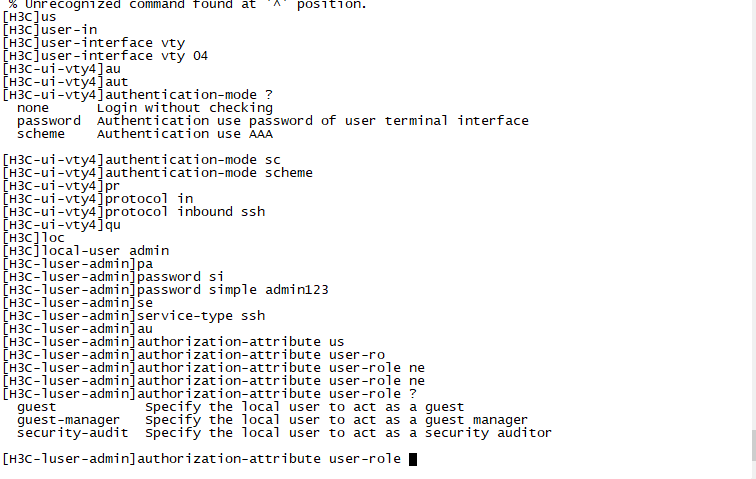

# 设置SSH客户端登录用户界面的认证方式为scheme方式。

[H3C]line vty 0 4 //进入VTY 0~4用户界面视图

[H3C-line-vty0-4]authentication-mode scheme //认证方式为scheme用户名+密码的方式

# 设置Switch上远程用户登录协议为SSH。

[H3C-line-vty0-4]protocol inbound ssh //设置远程用户登录协议为SSH

[H3C-line-vty0-4]quit //退出当前视图

# 创建本地用户client001,密码为aabbcc,并设置用户访问的命令级别为network-admin。

[H3C]local-user client001 //创建本地用户client001

[H3C-luser-client001]password simple aabbcc //密码为aabbcc

[H3C-luser-client001]service-type ssh //服务类型为ssh

[H3C-luser-client001]authorization-attribute user-role network-admin //权限级别为管理员权限

[H3C-luser-client001]quit //退出当前视图

#保存配置

[H3C]save force //保存配置

SSH客户端软件有很多,此处以SecureCRT和PuTTY为例:

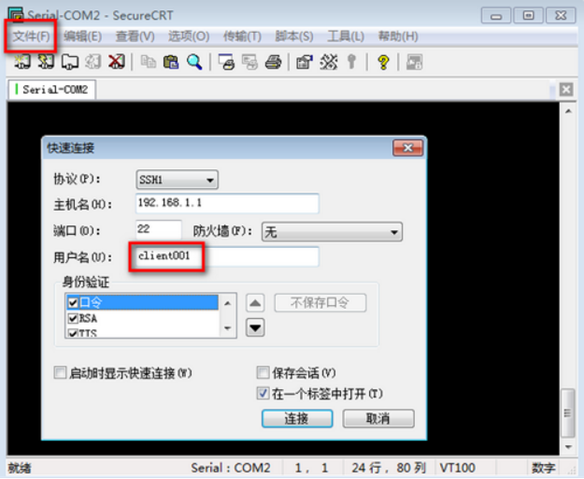

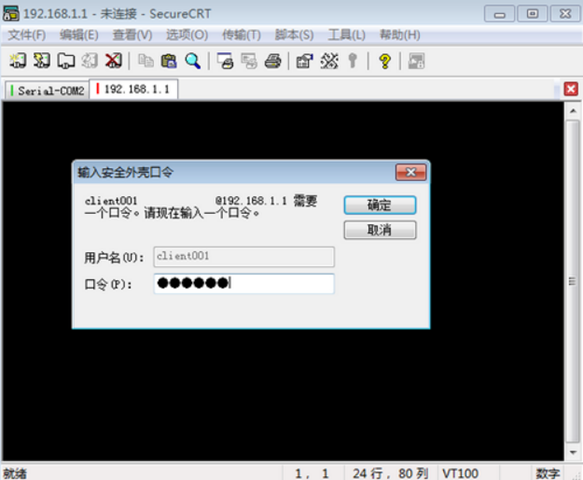

SecureCRT登录方式如下:

打开文件---快速连接,选择协议SSH1,输入设置的用户名和口令:

图1

图2

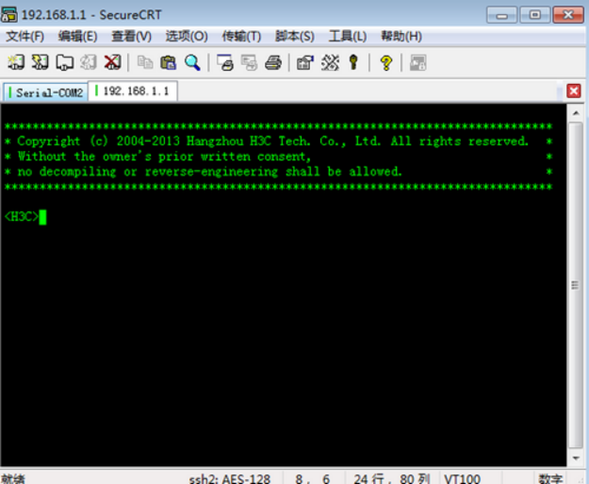

图3

登录成功

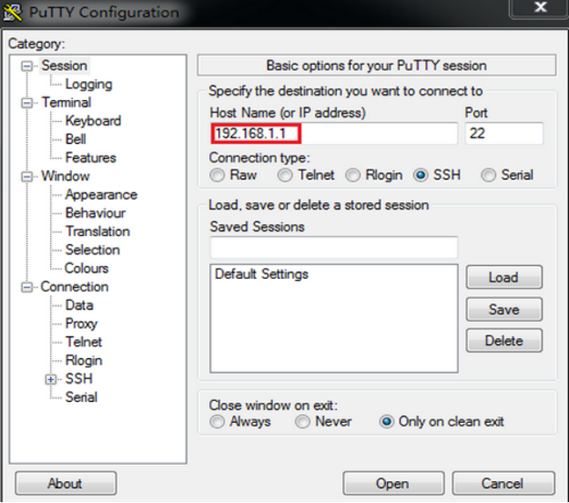

使用PuTTY登录方式:

打开PuTTY.exe程序,出现如图所示的客户端配置界面。在“Host Name(or IP address)”文本框中输入SSH服务器的IP地址192.168.1.1。

单击<Open>按钮。按提示输入用户名client001及密码aabbcc,即可进入Switch的配置界面。

- 2024-06-20回答

- 评论(0)

- 举报

-

(0)

暂无评论

基础配置如下:

版本V5

sys

ssh server enable

public-key local create rsa

public-key local create dsa

注意:秘钥长度写--1024虽然一个客户端只会采用DSA和RSA公共密钥算法中的一种来认证服务器,但是由于不同客户端支持的公共密钥算法不同,为了确保客户端能够成功登录服务器,建议在服务器上生成DSA和RSA两种密钥对。

local-user admin

password simple admin@123..

service-type ssh

authorization-attribute level 3

qu

user-interface vty 0 4

authentication-mode scheme

protocol inbound ssh

版本V7

ssh server enable

public-key local create rsa

public-key local create dsa

注意:秘钥长度一般写--1024虽然一个客户端只会采用DSA和RSA公共密钥算法中的一种来认证服务器,但是由于不同客户端支持的公共密钥算法不同,为了确保客户端能够成功登录服务器,建议在服务器上生成DSA和RSA两种密钥对。

local-user admin c m

password simple admin@123..

service-type ssh

authorization-attribute user-role level-15

qu

line vty 0 4

authentication-mode scheme

protocol inbound ssh —-V7不显示protocol inbound all

- 2024-06-20回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论