mac绑定

- 0关注

- 0收藏,1582浏览

问题描述:

内网设置固定IP ,要绑定电脑mac地址 没绑定的不能上网,有什么方便的方法吗?ACL?

- 2024-07-01提问

- 举报

-

(0)

最佳答案

3 基于IPv4静态绑定的IP Source Guard配置举例

3.1 组网需求

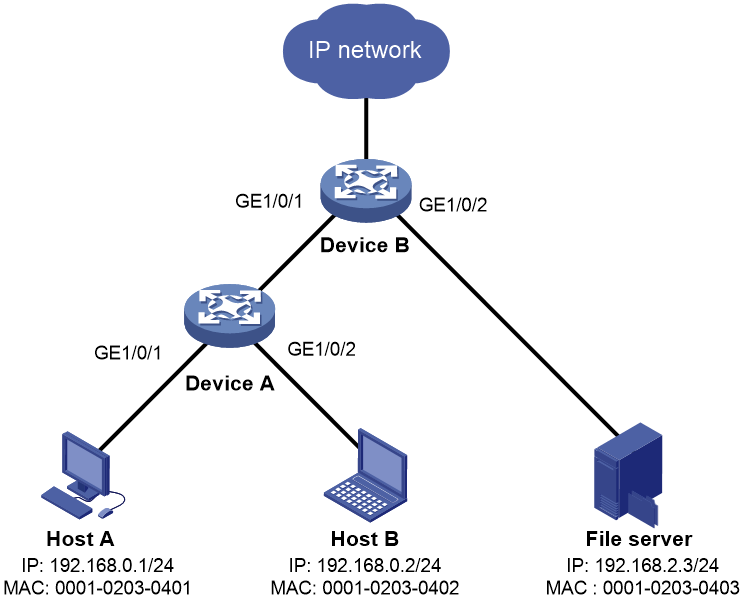

如图1所示,在一个小型网络中,各主机和服务器均使用静态配置的IPv4地址。要求在Device A和Device B上配置IP Source Guard全局静态绑定表项和端口静态绑定表项,并在端口下开启IP Source Guard功能(IP+MAC绑定),对Device A和Device B接收到的报文进行过滤,以防止非法用户报文通过。

具体需求如下:

· Device A的端口GigabitEthernet1/0/1允许Host A发送的IP报文通过。

· Device A的所有端口都允许Host B发送的IP报文通过。

· Device B的端口GigabitEthernet1/0/1只允许Host A和Host B发送的IP报文通过。

· Device B的端口GigabitEthernet1/0/2只允许File Server发送的IP报文通过。

图1 基于IPv4静态绑定的IP Source Guard组网图

3.2 配置思路

由于各主机和服务器都是用静态IP地址和固定MAC地址,因此若要实现Device A的某个端口上仅允许特定主机通过,可在端口下配置IP Source Guard静态绑定表项;若要实现允许特定主机的报文通过Device A的任意端口,则需要配置IP Source Guard全局静态绑定表项。若要实现Device B的某个端口上仅允许特定主机通过,可在端口下配置IP Source Guard静态绑定表项。

3.3 适用产品及版本

产品 | 软件版本 |

S6812系列 S6813系列 | Release 6615Pxx系列、Release 6628Pxx系列 |

S6550XE-HI系列 | Release 6008及以上版本、Release 8106Pxx |

S6525XE-HI系列 | Release 6008及以上版本、Release 8106Pxx |

S5850系列 | Release 8005及以上版本、Release 8106Pxx |

S5570S-EI系列 | Release 11xx |

S5560X-EI系列 | Release 63xx系列、Release 65xx系列、Release 6615Pxx系列、Release 6628Pxx |

S5560X-HI系列 | Release 63xx系列、Release 65xx系列、Release 6615Pxx系列、Release 6628Pxx |

S5500V2-EI系列 | Release 63xx系列、Release 65xx系列、Release 6615Pxx系列、Release 6628Pxx |

MS4520V2-30F | Release 63xx系列、Release 65xx系列、Release 6615Pxx系列、Release 6628Pxx |

MS4520V2-30C MS4520V2-54C | Release 65xx系列、Release 6615Pxx系列、Release 6628Pxx |

MS4520V2-28S MS4520V2-24TP | Release 63xx系列 |

S6520X-HI系列 S6520X-EI系列 | Release 63xx系列、Release 65xx系列、Release 6615Pxx系列、Release 6628Pxx |

S6520X-SI系列 S6520-SI系列 | Release 63xx系列、Release 65xx系列、Release 6615Pxx系列、Release 6628Pxx |

S5000-EI系列 | Release 63xx系列、Release 65xx系列、Release 6615Pxx系列、Release 6628Pxx |

MS4600系列 | Release 63xx系列、Release 65xx系列、Release 6615Pxx系列、Release 6628Pxx |

ES5500系列 | Release 63xx系列、Release 65xx系列、Release 6615Pxx系列、Release 6628Pxx |

S5560S-EI系列 S5560S-SI系列 | Release 63xx系列 |

S5500V3-24P-SI S5500V3-48P-SI | Release 63xx系列 |

S5500V3-SI系列(除S5500V3-24P-SI、S5500V3-48P-SI) | Release 11xx |

S5170-EI系列 | Release 11xx |

S5130S-HI系列 S5130S-EI系列 S5130S-SI系列 S5130S-LI系列 | Release 63xx系列 |

S5120V2-SI系列 S5120V2-LI系列 | Release 63xx系列 |

S5120V3-EI系列 | Release 11xx |

S5120V3-36F-SI S5120V3-28P-HPWR-SI S5120V3-54P-PWR-SI | Release 11xx |

S5120V3-SI系列(除S5120V3-36F-SI、S5120V3-28P-HPWR-SI、S5120V3-54P-PWR-SI) | Release 63xx系列 |

S5120V3-LI系列 | Release 63xx系列 |

S3600V3-EI系列 | Release 11xx |

S3600V3-SI系列 | Release 11xx |

S3100V3-EI系列 S3100V3-SI系列 | Release 63xx系列 |

S5110V2系列 | Release 63xx系列 |

S5110V2-SI系列 | Release 63xx系列 |

S5000V3-EI系列 S5000V5-EI系列 | Release 63xx系列 |

S5000E-X系列 S5000X-EI系列 | Release 63xx系列 |

E128C E152C E500C系列 E500D系列 | Release 63xx系列 |

MS4320V2系列 MS4320V3系列 MS4300V2系列 MS4320系列 MS4200系列 | Release 63xx系列 |

WS5850-WiNet系列 | Release 63xx系列 |

WS5820-WiNet系列 WS5810-WiNet系列 | Release 63xx系列 |

WAS6000系列 | Release 63xx系列 |

IE4300-12P-AC & IE4300-12P-PWR IE4300-M系列 IE4320系列 | Release 63xx系列 |

IE4520系列 | Release 66xx系列 |

S5135S-EI | Release 6810及以上版本 |

3.4 配置注意事项

IP Source Guard功能静态绑定表项中的VLAN参数不作为过滤报文的特征项,VLAN参数指定与否,不影响IP Source Guard功能对报文的过滤结果。

3.5 配置步骤

3.5.1 Device A的配置

# 创建VLAN 10,并将端口GigabitEthernet1/0/1~GigabitEthernet1/0/2加入VLAN 10。

<DeviceA> system-view

[DeviceA] vlan 10

[DeviceA-vlan10] port gigabitethernet 1/0/1 to gigabitethernet 1/0/2

[DeviceA-vlan10] quit

# 配置VLAN接口10的IP地址。

[DeviceA] interface vlan-interface 10

[DeviceA-Vlan-interface10] ip address 192.168.0.10 255.255.255.0

[DeviceA-Vlan-interface10] quit

# 在端口GigabitEthernet1/0/1、GigabitEthernet1/0/2上配置IP Source Guard端口绑定功能,绑定源IP地址和MAC地址。

[DeviceA] interface gigabitethernet 1/0/2

[DeviceA-GigabitEthernet1/0/2] ip verify source ip-address mac-address

[DeviceA-GigabitEthernet1/0/2] quit

[DeviceA] interface gigabitethernet 1/0/1

[DeviceA-GigabitEthernet1/0/1] ip verify source ip-address mac-address

# 在端口GigabitEthernet1/0/1上配置只允许MAC地址为0001-0203-0401、IP地址为192.168.0.1的终端Host A发送的IP报文通过。

[DeviceA-GigabitEthernet1/0/1] ip source binding ip-address 192.168.0.1 mac-address 0001-0203-0401

[DeviceA-GigabitEthernet1/0/1] quit

# 在Device A上配置允许MAC地址为0001-0203-0402、IP地址为192.168.0.2的终端Host B发送的IP报文通过。

[DeviceA] ip source binding ip-address 192.168.0.2 mac-address 0001-0203-0402

3.5.2 Device B的配置

# 创建VLAN 10,并将端口GigabitEthernet1/0/1加入VLAN 10。

<DeviceB> system-view

[DeviceB] vlan 10

[DeviceB-vlan10] port gigabitethernet 1/0/1

[DeviceB-vlan10] quit

# 配置VLAN接口10的IP地址。

[DeviceB] interface vlan-interface 10

[DeviceB-Vlan-interface10] ip address 192.168.0.100 255.255.255.0

[DeviceB-Vlan-interface10] quit

# 创建VLAN 20,并将端口GigabitEthernet1/0/2加入VLAN 20。

[DeviceB] vlan 20

[DeviceB-vlan20] port gigabitethernet 1/0/2

[DeviceB-vlan20] quit

# 配置VLAN接口20的IP地址。

[DeviceB] interface vlan-interface 20

[DeviceB-Vlan-interface20] ip address 192.168.2.100 255.255.255.0

[DeviceB-Vlan-interface20] quit

# 在端口GigabitEthernet1/0/1上配置IP Source Guard端口绑定功能,绑定源IP地址和MAC地址。

[DeviceB] interface gigabitethernet 1/0/1

[DeviceB-GigabitEthernet1/0/1] ip verify source ip-address mac-address

# 配置在Device B的GigabitEthernet1/0/1上只允许MAC地址为0001-0203-0401且IP地址为192.168.0.1的终端Host A与MAC地址为0001-0203-0402且IP地址为192.168.0.2的终端Host B发送的IP报文通过。

[DeviceB-GigabitEthernet1/0/1] ip source binding ip-address 192.168.0.1 mac-address 0001-0203-0401

[DeviceB-GigabitEthernet1/0/1] ip source binding ip-address 192.168.0.2 mac-address 0001-0203-0402

[DeviceB-GigabitEthernet1/0/1] quit

# 在端口GigabitEthernet1/0/2上配置IP Source Guard端口绑定功能,绑定源IP地址和MAC地址。

[DeviceB] interface gigabitethernet 1/0/2

[DeviceB-GigabitEthernet1/0/2] ip verify source ip-address mac-address

# 配置在Device B的GigabitEthernet1/0/2上只允许MAC地址为0001-0203-0403与IP地址为192.168.2.3的终端File server发送的IP报文通过。

[DeviceB-GigabitEthernet1/0/2] ip source binding ip-address 192.168.2.3 mac-address 0001-0203-0403

[DeviceB-GigabitEthernet1/0/2] quit

3.6 验证配置

完成上述配置后,Host A、Host B可以ping通Device A、Device B上三层接口的IP地址;File server可以ping通Device B上Vlan-interface20的IP地址。且在Device A和Device B上可以查看到已配置成功的IP Source Guard静态绑定表项。

# 在Device A上显示静态绑定表项。

[DeviceA] display ip source binding static

Total entries found: 2

IP address MAC address Interface VLAN Type

192.168.0.2 0001-0203-0402 N/A N/A Static

192.168.0.1 0001-0203-0401 GE1/0/1 N/A Static

# 在Device B上显示静态绑定表项。

[DeviceB] display ip source binding static

Total entries found: 3

IP address MAC address Interface VLAN Type

192.168.0.1 0001-0203-0401 GE1/0/1 N/A Static

192.168.0.2 0001-0203-0402 GE1/0/1 N/A Static

192.168.2.3 0001-0203-0403 GE1/0/2 N/A Static

保持上述配置不变,将Host B改为通过端口GigabitEthernet1/0/1接入Device A,仍然可以ping通Device A,因为全局静态绑定表项不检查端口的绑定关系。

如果修改Host B的IP地址,则无法ping通Device A,因为此时不满足IP+MAC的绑定关系。

如果修改Host A的IP地址或接入端口,则无法ping通Device A,因为此时不满足IP+MAC+端口的绑定关系。

- 2024-07-01回答

- 评论(3)

- 举报

-

(0)

如果我只在全局模式下进行绑定,接口下不配置,要是IP+MAC不符合全局的绑定 也不会转发是吗

全局下,对所有端口生效、接口下配置绑定表、只对该端口生效;

好的

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

好的