防火墙关键字过滤

- 0关注

- 0收藏,1586浏览

最佳答案

1.9.1 在安全策略中引用数据过滤业务配置举例

1. 组网需求

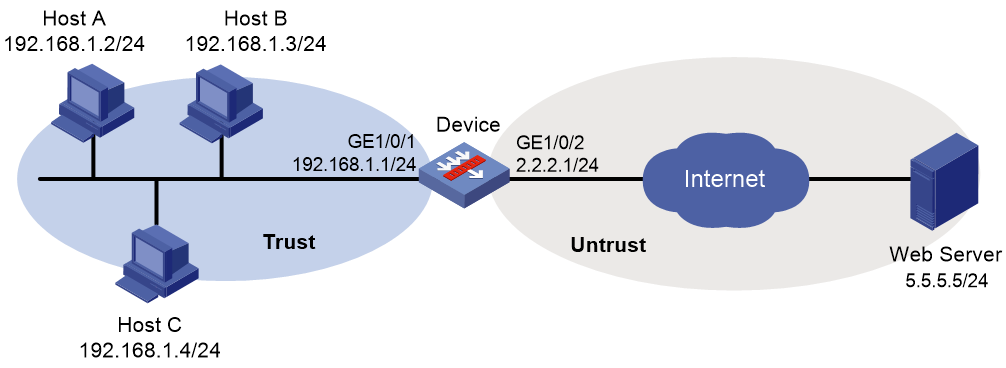

如图1-1所示,Device分别通过Trust安全域和Untrust安全域与局域网和Internet相连。现有以下组网需求:

· 阻止URI或者Body字段含有“uri”或“abc.*abc”关键字的HTTP报文通过。

· 阻止下载文件内容中含有“***.***”关键字的FTP报文通过。

· 对以上被阻止的报文生成日志信息。

2. 组网图

3. 配置步骤

(1) 配置接口IP地址

# 根据组网图中规划的信息,配置各接口的IP地址,具体配置步骤如下。

<Device> system-view

[Device] interface gigabitethernet 1/0/1

[Device-GigabitEthernet1/0/1] ip address 192.168.1.1 255.255.255.0

[Device-GigabitEthernet1/0/1] quit

请参考以上步骤配置其他接口的IP地址,具体配置步骤略。

(2) 配置静态路由

本举例仅以静态路由方式配置路由信息。实际组网中,请根据具体情况选择相应的路由配置方式。

# 请根据组网图中规划的信息,配置静态路由,本举例假设到达外网Web Server的下一跳IP地址为2.2.2.2,实际使用中请以具体组网情况为准,具体配置步骤如下。

[Device] ip route-static 5.5.5.0 24 2.2.2.2

(3) 配置接口加入安全域

# 请根据组网图中规划的信息,将接口加入对应的安全域,具体配置步骤如下。

[Device] security-zone name trust

[Device-security-zone-Trust] import interface gigabitethernet 1/0/1

[Device-security-zone-Trust] quit

[Device] security-zone name untrust

[Device-security-zone-Untrust] import interface gigabitethernet 1/0/2

[Device-security-zone-Untrust] quit

(4) 配置数据过滤功能

a. 配置关键字组

# 创建关键字组kg1,配置关键字文本uri和正则表示式abc.*abc。

[Device] data-filter keyword-group kg1

[Device-data-filter-kgroup-kg1] pattern 1 text uri

[Device-data-filter-kgroup-kg1] pattern 2 regex abc.*abc

[Device-data-filter-kgroup-kg1] quit

# 按照同样的步骤,创建关键字组kg2,配置匹配关键字文本***.***。

[Device] data-filter keyword-group kg2

[Device-data-filter-kgroup-kg2] pattern 1 text ***.***

[Device-data-filter-kgroup-kg2] quit

b. 配置数据过滤策略

# 创建数据过滤规则r1,在规则r1中应用关键字组kg1,配置应用类型为HTTP,报文方向为会话的双向,动作为丢弃并输出日志。

[Device] data-filter policy p1

[Device-data-filter-policy-p1] rule r1

[Device-data-filter-policy-p1-rule-r1] keyword-group kg1

[Device-data-filter-policy-p1-rule-r1] application type http

[Device-data-filter-policy-p1-rule-r1] direction both

[Device-data-filter-policy-p1-rule-r1] action drop logging

[Device-data-filter-policy-p1-rule-r1] quit

# 按照同样的步骤,创建数据过滤规则r2,在规则r2中应用关键字组kg2,配置应用类型为FTP,报文方向为会话的下载方向,动作为丢弃并输出日志。

[Device-data-filter-policy-p1] rule r2

[Device-data-filter-policy-p1-rule-r2] keyword-group kg2

[Device-data-filter-policy-p1-rule-r2] application type ftp

[Device-data-filter-policy-p1-rule-r2] direction download

[Device-data-filter-policy-p1-rule-r2] action drop logging

[Device-data-filter-policy-p1-rule-r2] quit

(5) 配置DPI应用profile并激活数据过滤策略和规则配置

# 创建名称为sec的DPI应用profile,在DPI应用sec中应用数据过滤策略p1。

[Device] app-profile sec

[Device-app-profile-sec] data-filter apply policy p1

[Device-app-profile-sec] quit

# 激活数据过滤策略和规则配置。

[Device] inspect activate

(6) 配置安全策略

# 配置名称为trust-untrust的安全策略规则,使内网用户可以访问外网,并对交互报文进行数据过滤检测。具体配置步骤如下。

[Device] security-policy ip

[Device-security-policy-ip] rule name trust-untrust

[Device-security-policy-ip-10-trust-untrust] source-zone trust

[Device-security-policy-ip-10-trust-untrust] source-ip-subnet 192.168.1.0 24

[Device-security-policy-ip-10-trust-untrust] destination-zone untrust

[Device-security-policy-ip-10-trust-untrust] action pass

[Device-security-policy-ip-10-trust-untrust] profile sec

[Device-security-policy-ip-10-trust-untrust] quit

# 激活安全策略配置。

[Device-security-policy-ip] accelerate enhanced enable

[Device-security-policy-ip] quit

4. 验证配置

完成上述配置后,符合上述条件的HTTP报文和FTP报文将被阻断,并输出日志信息。

- 2024-09-10回答

- 评论(1)

- 举报

-

(0)

这个配置有web版本的吗

https://www.h3c.com/cn/d_202402/2053475_30005_0.htm#_Toc157968269,参考防火墙上网行为功能

- 2024-09-10回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

这个配置有web版本的吗