上网行为管理配置portal的案例有吗

- 0关注

- 0收藏,1620浏览

最佳答案

有的 ,参考案例:

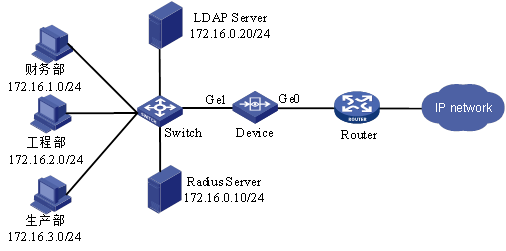

4 IPv4网络用户认证配置举例

4.1 组网需求

如图1所示,某公司的财务部、工程部和生产部实行用户认证上网,其网段分别是172.16.1.0/24、172.16.2.0/24和172.16.3.0/24。内网Radius服务器的地址为172.16.0.10/24、LDAP服务器的地址为172.16.0.20/24。使用设备的ge0和ge1接口透明模式部署在网络中,在设备上配置用户认证功能。具体要求如下:

· 财务部进行Web认证上网,用户名和密码存储在设备的本地。

· 工程部进行Web认证上网,用户名和密码存储在Radius服务器上。

· 生产部进行Web认证上网,用户名和密码存储在LDAP服务器上。

· 财务部、工程部和生产部的每个Web认证用户需要支持两个终端同时并发登录,要求用户成功登录后跳转到http://www.baidu.com。

4.2 配置思路

· 配置Radius和LDAP服务器对象,设备上的相关参数配置需要和服务器保持一致。

· 配置地址对象。

· 配置本地认证用户,RADIUS和LDAP认证用户直接在相应的服务器创建即可。

· 配置用户认证策略。

4.3 使用版本

本举例是在R6616版本上进行配置和验证的。

4.4 配置注意事项

· 设备的配置Web认证时,允许用户的TCP三次握手报文、DNS报文以及ICMP报文通过,当检测到用户HTTP报文时拦截并弹出认证页面。所以,在使用Web认证功能时,需要保证终端可以进行正常的HTTP访问。

· 如果需要实现访问某些资源时免Web认证,请在对应用户策略的目的地址对象中配置排除地址,将需要免认证访问的目的IP地址排除即可。

4.5 配置步骤

4.5.1 配置设备

1. 添加服务器

(1) 配置工程部Radius服务器

如图2所示,进入“用户管理>认证管理>认证服务器”,点击<新建>,选择Radius服务器,配置“服务器地址”为172.16.0.10,“服务器密码”和“端口”需要和Radius服务器保持一致,点击<提交>。

(2) 配置生产部LDAP服务器

如图3所示,进入“用户管理>认证管理>认证服务器>”,点击<新建>选择LDAP服务器,配置“服务器地址”为172.16.0.20,“端口”和“通用名标识”和“Base DN”需要和LDAP服务器保持一致,点击<提交>。

图3 添加生产部LDAP服务器

2. 配置Web认证用户

(1) 配置市场部本地认证用户

如图4所示,进入“用户管理>用户组织结构”,点击“新建>用户”,配置用户名称为“user1”,配置和确认密码后,点击<提交>。

(2) 配置工程部Radius认证用户

设备本地不需要创建Radius认证用户,直接在Radius服务器上创建即可。

(3) 配置生产部LDAP认证用户

设备本地不需要创建LDAP认证用户,直接在LDAP服务器上创建即可。

3. 配置用户认证地址对象

(1) 配置财务部地址对象

如图5所示,进入“策略配置>对象管理>地址对象>地址对象”,点击<新建>,命名为“财务部地址对象”,“地址项目”选为子网地址,配置地址为172.16.1.0/24,点击<提交>。

(2) 配置工程部地址对象

如图6所示,进入“策略配置>对象管理>地址对象>地址对象”,点击<新建>,命名为“工程部地址对象”,“地址项目”选为子网地址,配置地址为172.16.2.0/24,点击<提交>。

(3) 配置生产部地址对象

如图7所示,进入“策略配置>对象管理>地址对象>地址对象”,点击<新建>,命名为“生产部地址对象”,“地址项目”选为子网地址,配置地址为172.16.3.0/24,点击<提交>。

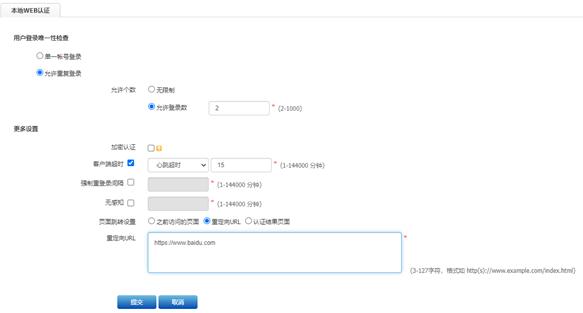

4. 配置Web认证参数

如图8所示,进入“用户管理>认证管理>认证方式>本地WEB认证”,勾选“允许重复登录”,配置“允许登录数”为2,配置重定向URL为https://www.baidu.com,点击<提交>。

图8 配置Web认证

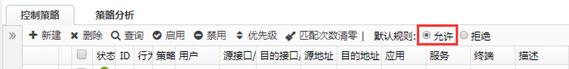

5. 配置控制策略

如图9所示,进入“策略配置>控制策略”,将默认规则修改为允许。

6. 配置用户认证策略

(1) 配置财务部用户认证策略

如图10所示,进入“用户管理>认证管理>认证策略”,点击<新建>,源地址配置为“财务部地址对象”,认证方式选择“本地WEB认证”,其它选项保持默认,点击<提交>。

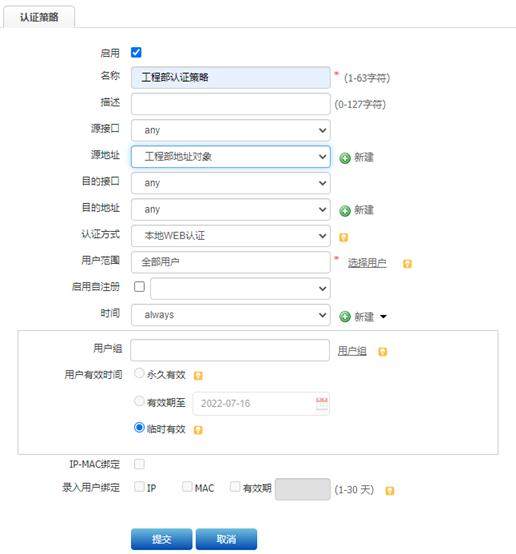

(2) 配置工程部用户策略

如图11所示,进入“用户管理>认证管理>认证策略”,点击<新建>,源地址配置为“工程部地址对象”,认证方式选择“本地WEB认证”,其它选项保持默认,点击<提交>。

(3) 配置生产部用户认证策略

如图12所示,进入“用户管理>认证管理>认证策略”,点击<新建>,源地址配置为“生产部地址对象”,认证方式选择“本地WEB认证”,其它选项保持默认,点击<提交>。

如图13所示,添加完成的用户策略配置如下。

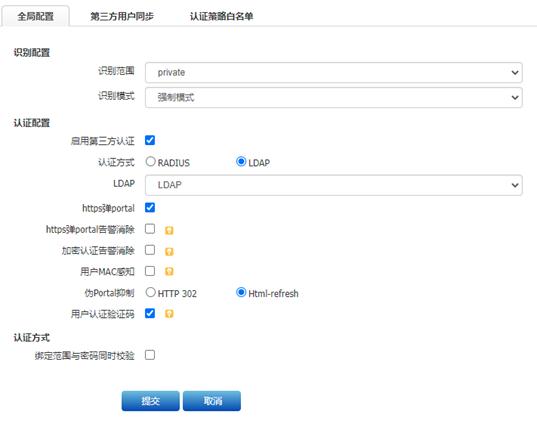

7. 启用第三方认证

如图14、图15所示,进入“用户管理>认证管理>高级选项>全局配置”,当与Radius服务器认证对接时,启用Radius方式,当与LDAP服务器认证对接时,启用LDAP服务器。

图15 启用第三方认证LDAP

8. 配置Radius服务器

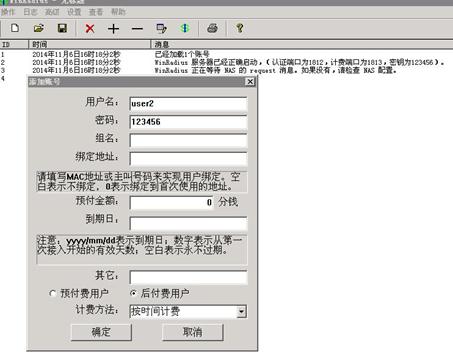

如图16所示,以WinRadius为例搭建Radius服务器,点击<操作>,配置用户名为user2,密码为123456,点击<确定>。

图16 配置Radius服务器

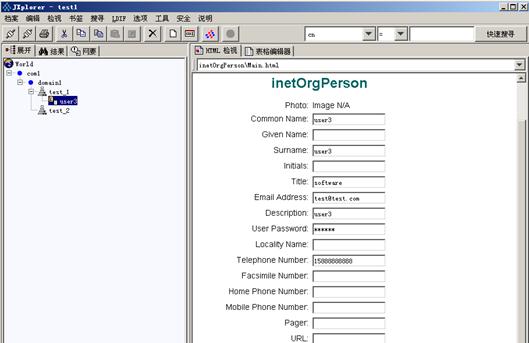

9. 配置LDAP服务器

如图17所示,在LDAP服务器上配置Common Name和Sumname为user3,User Password为123456。

图17 配置LDAP服务器

4.6 验证配置

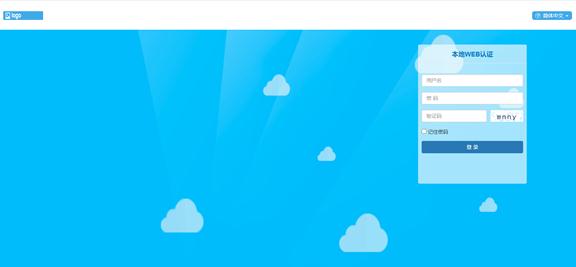

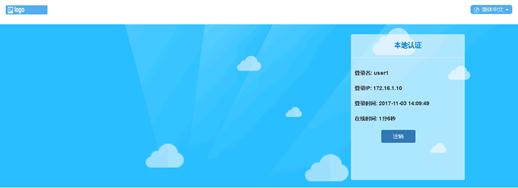

如图18所示,在每个网段使用终端进行HTTP访问,弹出如下本地Web认证页面,填写用户名和密码进行认证。

图18 本地Web认证页面

如图19所示,财务部(172.16.1.0/24)本地用户user1测试认证成功。

图19 财务部本地Web认证成功

如图20所示,工程部(172.16.2.0/24)Radius联动用户user2测试认证成功。

图20 Radius联动用户Web认证成功

如图21所示,生产部(172.16.3.0/24)LDAP联动用户user3测试认证成功。

图21 LDAP联动用户Web认证成功

如图22所示,用户Web认证通过后跳转到配置的https://www.baidu.com。

图22 Web认证通过后重定向到www.baidu.com

- 2024-09-18回答

- 评论(0)

- 举报

-

(0)

您好,以下是配置案例,请参考:

4 配置举例

4.1 设备参与认证配置举例

4.1.1 组网需求

如图1所示,某公司对内网用户实行iMC联动Portal认证上网,认证网段是172.16.4.0/24。内网iMC服务器的IP地址为172.16.0.30/24。使用设备 设备的ge0和ge1接口透明桥模式部署在网络中,设备 设备的bvi1接口地址配置为172.16.5.100。在设备 设备上配置iMC联动Portal认证功能。具体要求如下:

· 设备 设备参与Portal认证和Radius认证,并把所有iMC联动Portal认证用户加入到用户组“2”中。

· 172.16.4.0/24网段中的认证用户在认证之前,只允许访问192.168.3.1的所有服务和iMC服务器,其它访问全部被禁止。

· 172.16.4.0/24网段中的认证用户在认证之后可以正常访问内网和互联网。

图1 IMC联动认证功能配置组网图

4.1.2 配置思路

· 在设备 设备上配置iMC对应的Radius服务器。

· 在设备 设备上配置iMC对应的Portal服务器。

· 在设备 设备上配置地址对象,注意在认证目的地址中排除iMC服务器地址和192.168.3.1。

· 在设备 设备上配置用户策略。

· 在设备 设备上配置用户组。

· 配置iMC服务器。

4.1.3 使用版本

iMC版本:iMC PLAT 7.2 (E0403P06)、iMC EIA 7.2 (E0408H01)和iMC EIP 7.2 (E0408H01)

4.1.4 配置注意事项

· 当设备参与Portal和Radius认证时,iMC会自动同步用户组信息到设备上,此时iMC上无需进行额外配置,设备上需要配置用户组,并确保上述用户组的名称与iMC上接入策略中下发用户组的名称保持一致。

· 如果需要实现访问某些资源时免Portal认证,需要在对应用户策略的目的地址对象中配置排除地址,将需要免认证访问的IP地址排除,其中iMC服务器和Portal服务器的地址必须排除。目前仅支持排除IP地址,不支持排除域名。

4.1.5 配置步骤

1. 配置设备

(1) 配置iMC对应的Radius服务器

如图2所示,进入“用户管理 > 认证管理 > 认证服务器”,点击<新建>,选择<Radius服务器>,配置“服务器地址”为172.16.0.30,“服务器密码”和“端口”需要和iMC服务器的配置保持一致,点击<提交>。

图2 配置iMC对应的Radius服务器

如图3所示,添加完成的iMC服务器配置如下。

图3 iMC对应的Radius服务器配置完成

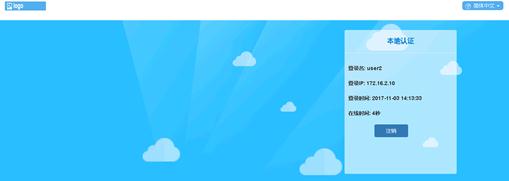

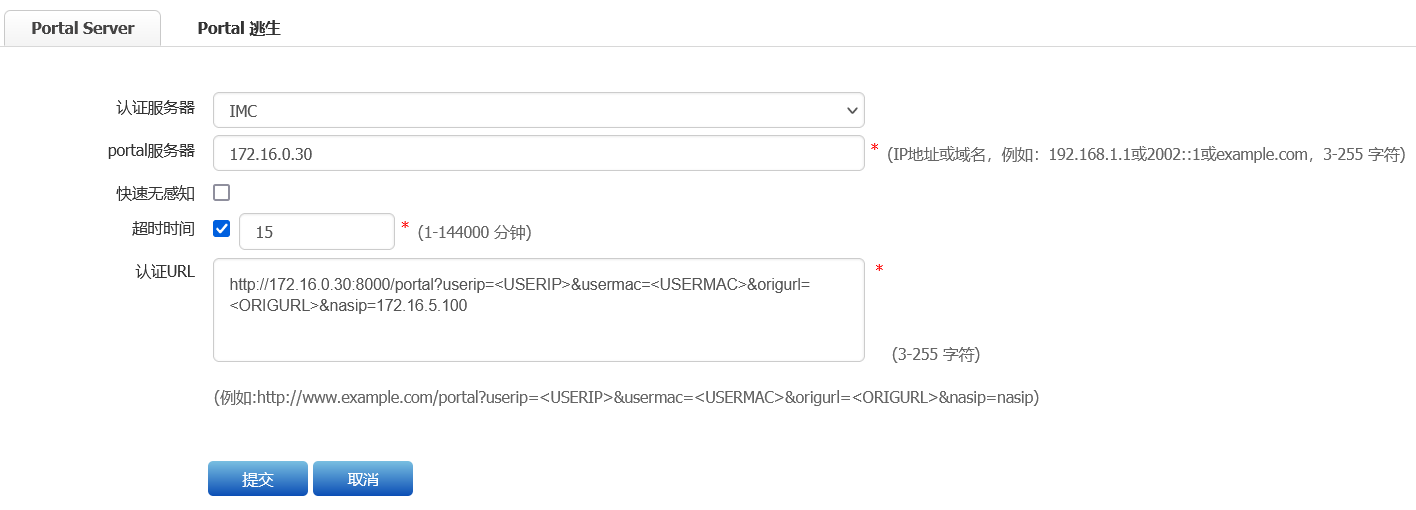

(2) 配置iMC对应的Portal服务器

如图4所示,进入“用户管理 > 认证管理 > 认证方式 > Portal Server”,“认证服务器”配置为IMC,“Portal服务器”配置为172.16.0.30,“超时时间”保持默认,“认证URL”将示例中的serverip替换为实际地址为:

http://172.16.0.30:8080/portal?userip=<USERIP>&usermac=<USERMAC>&origurl=<ORIGURL>&nasip=172.16.5.100,点击<提交>。

图4 配置iMC对应的Portal服务器

(3) 配置地址对象

如图5所示,进入“策略配置 > 对象管理 > 地址对象 > Ipv4 地址对象”,点击<新建>,命名为“认证用户网段”,“地址项目”选为子网地址,配置地址为172.16.4.0/24,点击<提交>。

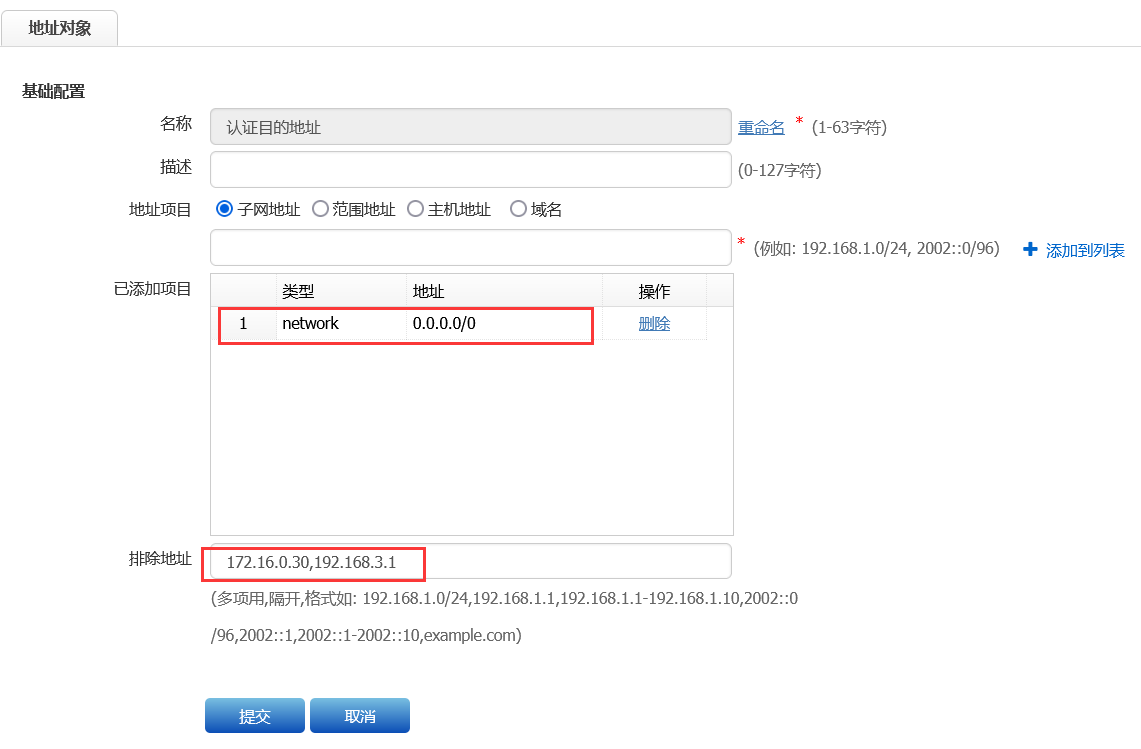

如图6所示,进入“策略配置 > 对象管理 > 地址对象 > Ipv4 地址对象”,点击<新建>,命名为“认证目的地址”,“地址项目”选为子网地址,配置地址为0.0.0.0/0,“排除地址”配置为172.16.0.30和192.168.3.1,点击<提交>。

(4) 配置用户认证策略

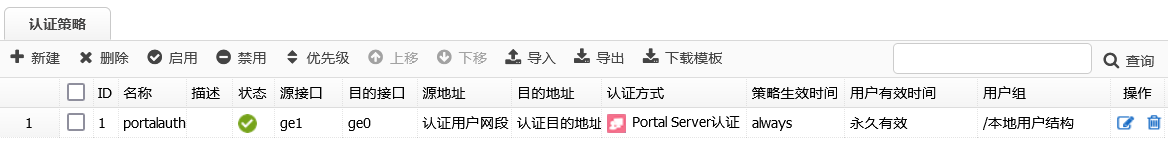

如图7所示,进入“用户管理 > 认证管理 > 认证策略”,点击<新建>,源地址配置为“认证用户网段”,目的地址配置为“认证目的地址”,相关行为配置为“Portal Server认证”,其它选项保持默认,点击<提交>。

如图8所示,添加完成的用户策略配置如下。

(5) 配置用户组

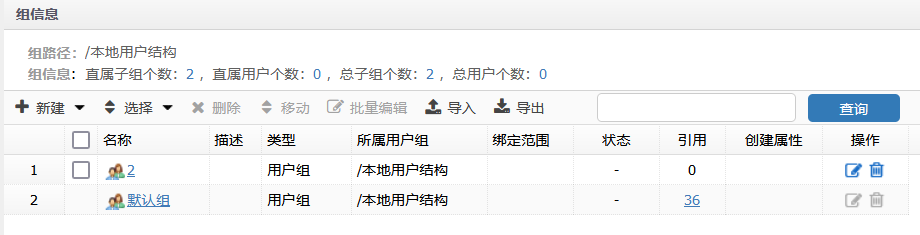

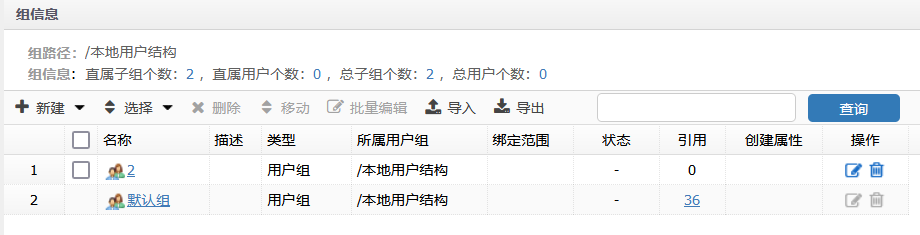

如图9所示,进入“用户管理 > 用户组织结构”,点击<新建>,选择<用户组>,命名为“2”,点击<提交>。

如图10所示,添加完成的用户组配置如下。

2. 配置iMC服务器

(1) 配置接入策略

如图11所示,进入“用户 > 接入策略管理 > 接入策略管理 > 增加接入策略”,“接入策略名”配置为test,“下发用户组”配置为2,其它选项保持默认,点击<确定>。

如图12所示,添加完成的接入策略如下。

(2) 配置接入服务

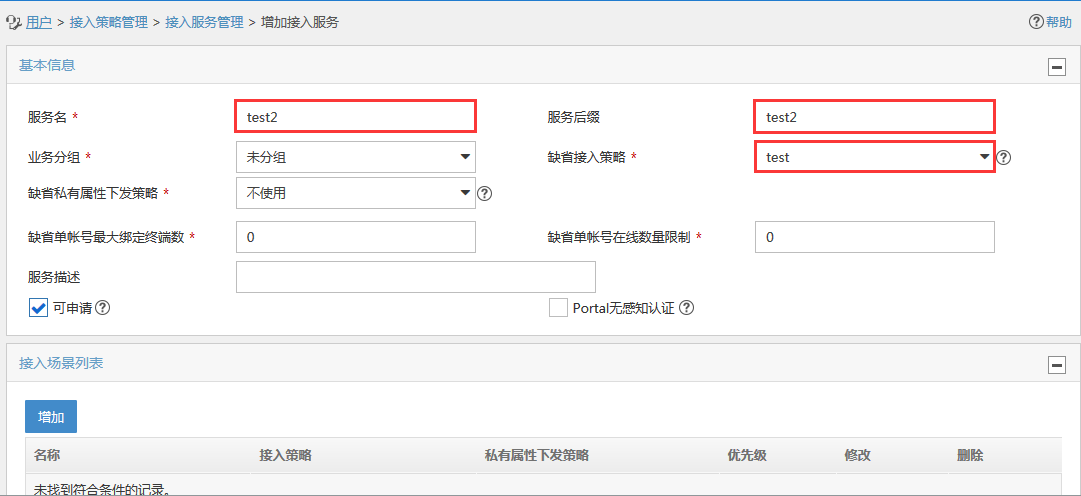

如图13所示,进入“用户 > 接入策略管理 > 接入服务管理 > 增加接入服务”,“服务名”配置为test2,“服务后缀”配置为test2,“缺省接入策略”配置为test,其它选项保持默认,点击<确定>。

如图14所示,添加完成的接入服务配置如下。

(3) 配置用户和接入用户

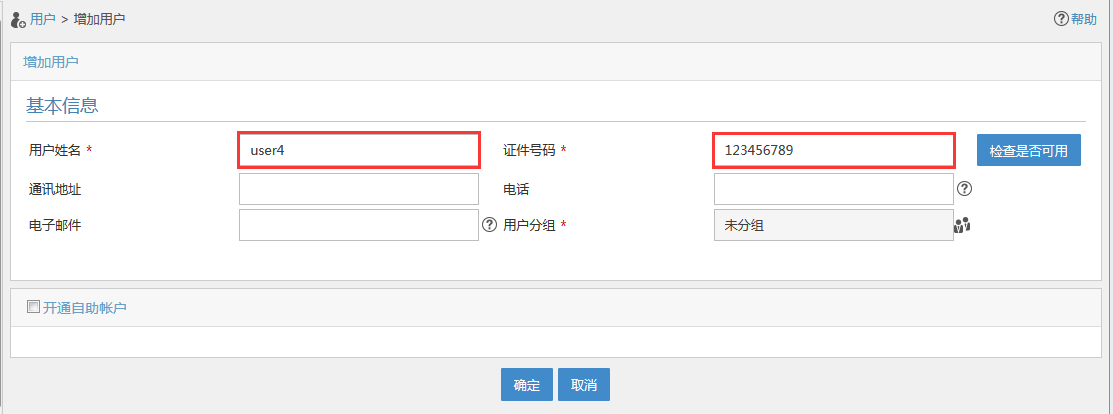

如图15所示,进入“用户 > 增加用户”,“用户姓名”配置为user4,证件号码配置为123456789,其它选项保持默认,点击<确定>。

如图16所示,增加的用户配置如下。在此页面上点击<增加用户>。

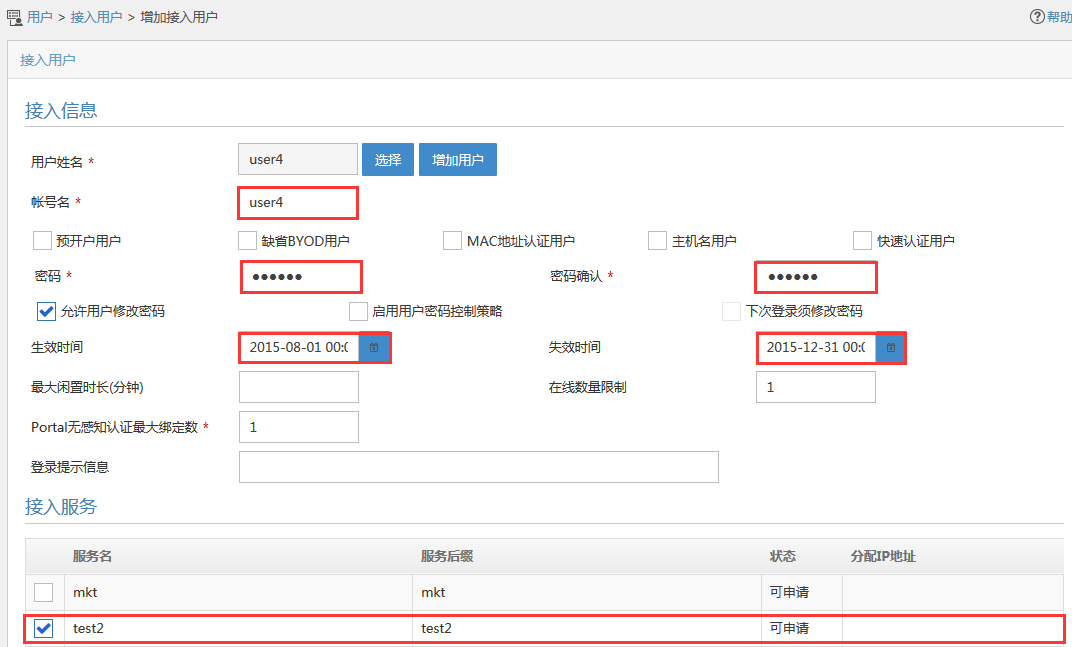

如图17所示,进入“用户 > 接入用户 > 增加接入用户”,“账号名”配置为user4,“密码”和“密码确认”均配置为用户密码,“生效时间”和“失效时间”根据实际情况配置,“接入服务”选择test,其它选项保持默认,点击<确定>。

如图18所示,添加完成的接入用户配置如下。

(4) 配置接入设备

如图19所示,进入“用户 > 接入策略管理 > 接入设备管理 > 接入设备配置 > 增加接入设备”,点击<手工增加>,“共享密钥”和“确认共享密钥”均配置为和设备 A设备匹配的密码,“起始IP地址”和“结束IP地址”均配置为172.16.5.100(设备 A设备的bvi1接口地址),其它选项保持默认,点击<确定>。

如图20所示,添加完成的接入设备配置如下。

(5) 配置Portal服务器

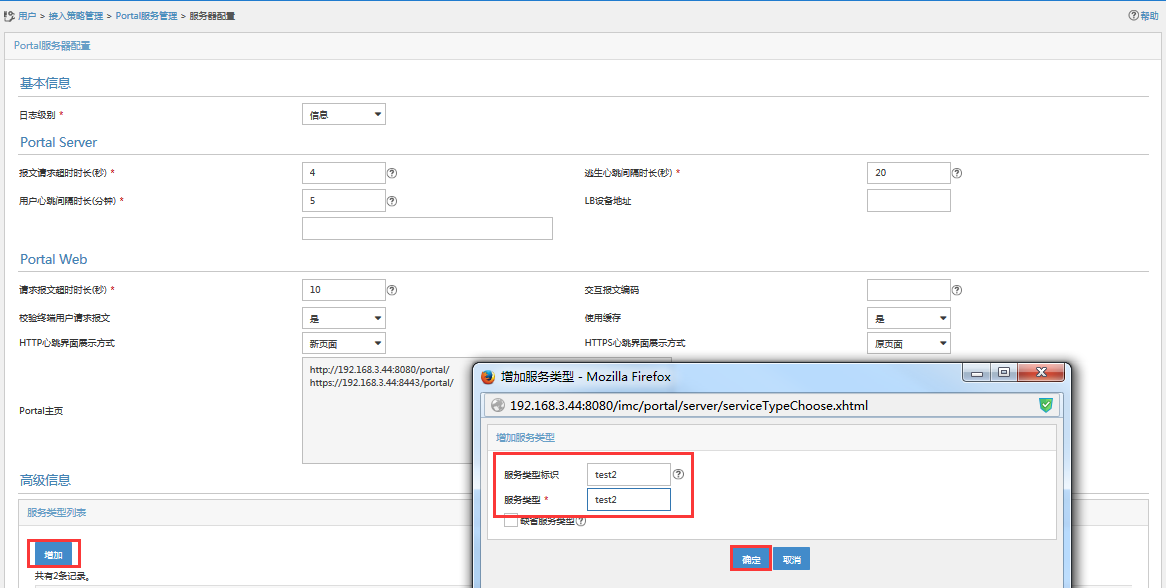

如图21所示,进入“用户 > 接入策略管理 > Portal服务管理 > 服务器配置”,点击<增加>,“服务类型标识”和“服务类型”均配置为test,其它选项保持默认,点击<确定>。

图21 配置Portal服务器

(6) 配置IP地址组

如图22所示,进入“用户 > 接入策略管理 > Portal服务管理 > IP地址组配置 > 增加IP地址组”,“IP地址组名”配置为portal_ip_group,“起始地址”配置为172.16.4.1,“终止地址”配置为172.16.4.254,其它配置保持默认(如果是NAT组网,需要将“类型”配置为NAT,并配置转换后的起始地址和终止地址),点击<确定>。

图22 配置IP地址组

如图23所示,添加成功的IP地址组配置如下。

图23 IP地址组配置成功

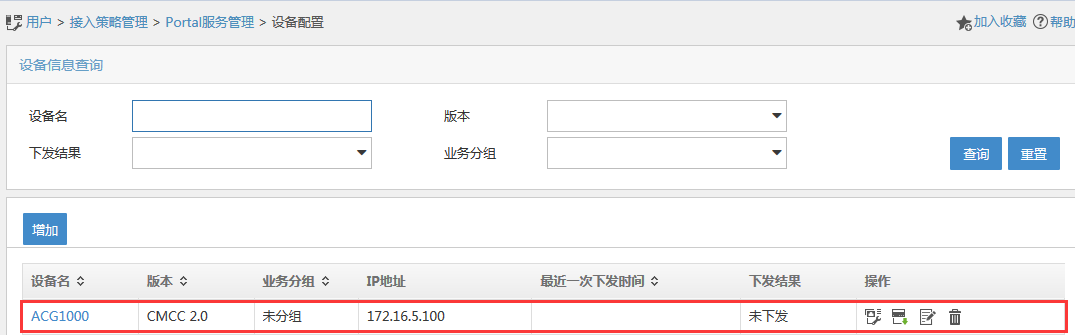

(7) 配置设备信息和端口组信息

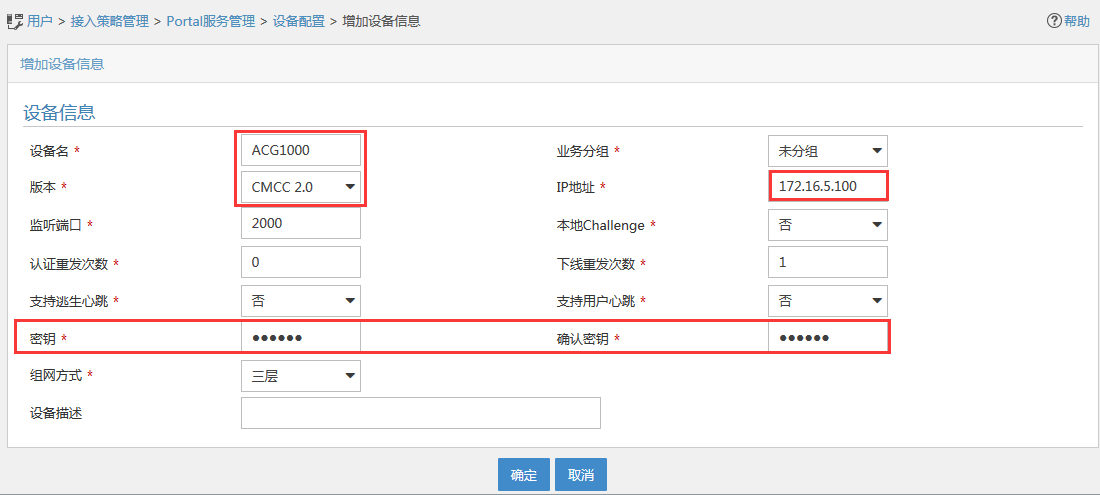

如图24所示,进入“用户 > 接入策略管理 > Portal服务管理 > 设备配置 > 增加设备”,“设备名”配置为设备1000,“IP地址”配置为172.16.5.100,“密钥”和“确认密钥”配置为和设备 A设备匹配的密码,其它选项保持默认(虽然设备 A透明部署,但“组网方式”仍保持为三层),点击<确定>。

如图25所示,添加完成的设备的信息配置如下,并在此页面上单击<端口组信息管理>。

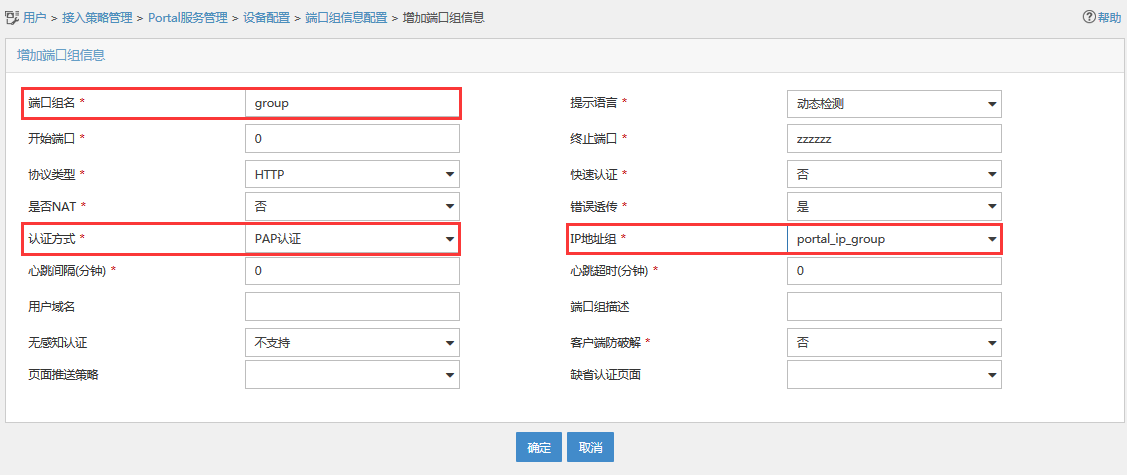

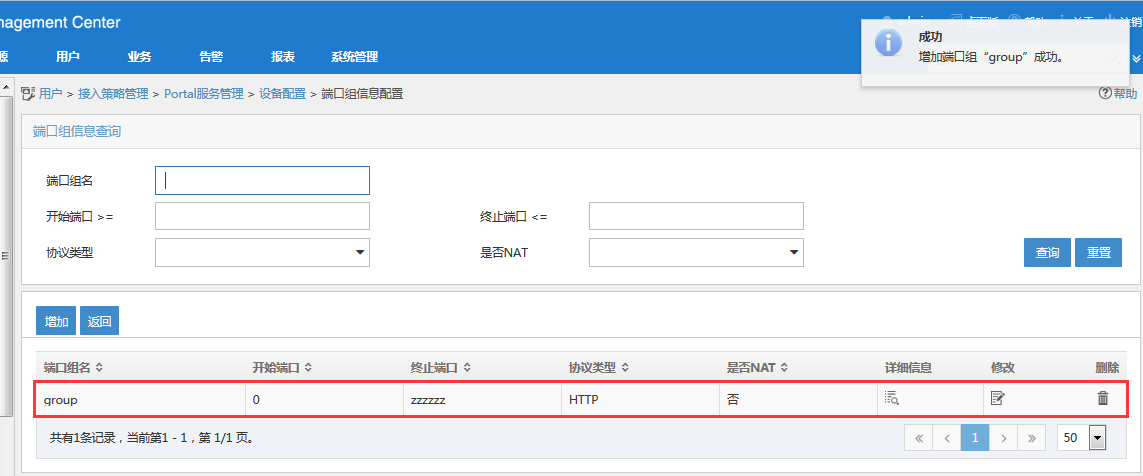

如图26所示,进入“用户 > 接入策略管理 > Portal服务管理 > 设备配置 > 端口地址信息配置 > 增加端口组信息”,“端口组名”配置为group,“认证模式”配置为PAP认证(设备目前只支持PAP认证),“IP地址组”配置为portal_ip_group,其它选项保持默认,点击<确定>。

如图27所示,添加完成的端口组信息配置如下。

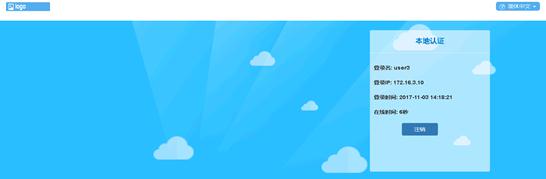

4.1.6 验证配置

如图28所示,认证网段用户未进行认证时无法访问互联网,但是可以ping通192.168.3.1。

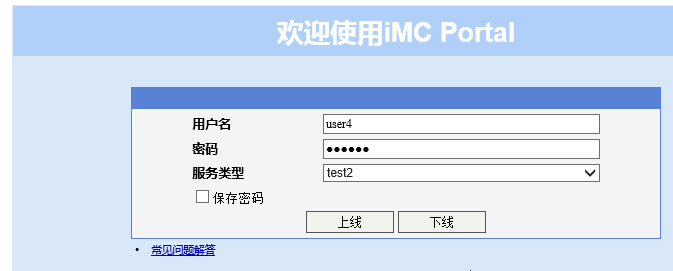

如图29所示,用户上网时会弹出Portal页面,在页面上输入用户名user4和密码,选择服务类型为test2,单击<上线>。

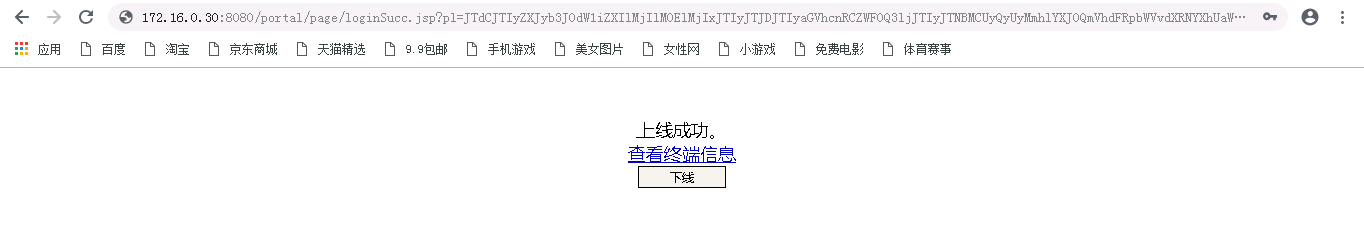

如图30所示,认证成功,弹出计时页面。

图30 iMC联动Portal认证成功

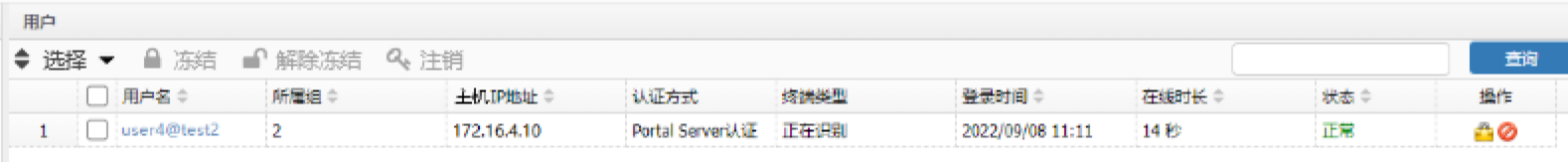

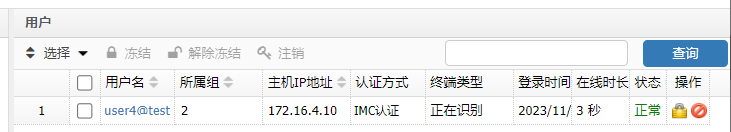

如图31所示,在设备上查看在线用户列表,发现user4已经被正确同步到用户组2中。

4.1.7 配置文件

!

#配置iMC Radius服务器

radius-server IMC 172.16.0.30 secret Q0NUkwOilc2vLvLWPeQFTxwVj3qGRKHk2Lqncf1NMisZGuGGuG78y9acNNl+IBV 1812 chap

!

#配置桥接口

interface bvi1

ip address 172.16.5.100/24

allow access https

allow access http

allow access ping

allow access ssh

allow access telnet

allow access center-monitor

!

interface ge0

bridge-group 1

allow access https

allow access ping

!

interface ge1

bridge-group 1

allow access https

allow access ping

!

#配置地址对象

address 认证用户网段

ip subnet 172.16.4.0/24

!

#配置认证目的地址

address 认证目的地址

ip subnet 0.0.0.0/0

exclude ip address 172.16.0.30

exclude ip address 192.168.3.1

!

#配置用户组2

user-group 2 parent /organization

!

#配置用户策略

user-policy ge1 ge0 认证用户网段 认证目的地址 always portal-server-webauth enable portalauth /organization forever

q!

#配置默认策略为允许

policy default-action permit

!

#配置Portal服务器和认证URL

user-portal-server server ip 172.16.0.30

user-portal-server radius IMC

user-portal-server mac-sensitive disable

user-portal-server portal-url http://172.16.0.30:8080/portal?userip=<USERIP>&usermac=<USERMAC>&origurl=<ORIGURL>&nasip=172.16.5.100

!

4.2 设备不参与认证配置举例

4.2.1 组网需求

如图32所示,某公司对内网用户实行iMC联动Portal认证上网,认证网段是172.16.4.0/24。内网iMC服务器的IP地址为172.16.0.30/24。使用设备的ge0口和出口路由器互连,配置ge0口的IP地址为10.8.8.1/24。在设备上配置iMC联动Portal认证功能。具体要求如下:

· 设备不参与Portal认证和Radius认证,只被动接收iMC发送的用户组同步消息,把所有iMC联动Portal认证用户加入到用户组“2”中。

4.2.2 配置思路

· 在设备上配置用户组。

· 配置iMC服务器。

4.2.3 使用版本

设备版本:R6616

iMC版本:iMC PLAT 7.2 (E0403P06)、iMC EIA 7.2 (E0408H01)和iMC EIP 7.2 (E0408H01)

4.2.4 配置注意事项

· 当设备不参与Portal和Radius认证时,iMC必须配置用户上下线通知参数才会同步用户信息到设备上。

· 第三方用户同步的用户组只支持选择本地用户结构或者其子组。

· 第三方用户同步的同一用户支持同时使用IPv4和IPv6地址上线。

· 第三方用户同步成功后,录入本地的用户均为临时用户,下线后会进行删除。

· 第三方用户同步接口服务器1与服务器2共用一个用户组。

4.2.5 配置步骤

1. 配置设备

(1) 配置用户组

如图33所示,进入“用户管理 > 用户组织结构”,点击<新建>,命名为2,点击<提交>。

如图34所示,添加完成的用户组配置如下。

(2) 配置第三方用户同步接口

如图33所示,进入“用户管理 > 认证管理>高级选项>第三方用户同步>第三方用户同步接口”,配置IMC服务器地址为172.16.2.1,密钥为123456,点击<提交>。

图35 配置第三方用户同步接口

设备中的配置密钥要与服务器上配置密钥完全相同。

2. 配置iMC服务器

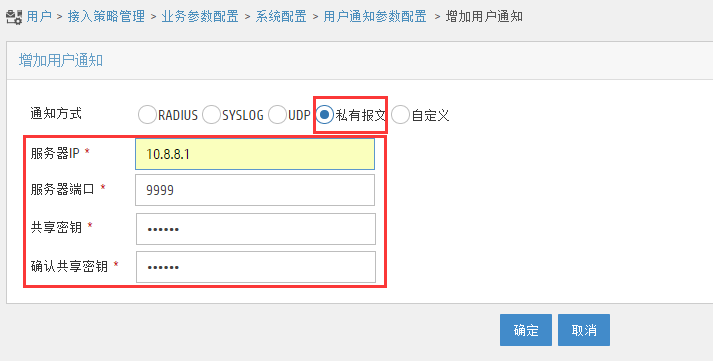

(1) 配置用户上下线通知参数

如图36所示,进入“用户 > 接入策略管理 > 业务参数配置 > 系统配置 > 用户通知参数配置 >增加用户通知”,“服务器IP”配置为10.8.8.1(设备的IP地址),“服务器端口”配置为9999,“共享密钥”和“确认共享密钥”配置为123456,点击<确定>。

4.2.6 验证配置

如图37所示,在设备上查看在线用户列表,发现user4已经被正确同步到用户组2中且上线成功。

4.2.7 配置文件

!

interface ge0

ip address 10.8.8.1/24

allow access https

allow access ping

!

#配置用户组2

user-group 2 parent /organization

!

!

#配置iMC服务器及录入组

imc-server1 test 172.16.2.1 secret kTgxl5p34DqlzzT+XZ0R14cv6Qal7urj9YogDjQGHYyVxSLYIpmOxTPwro4b0aN

user-imc group-path /organization/2

- 2024-09-18回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论