问题描述:

有两台核心交换机S7503E-M,一台F1000-AK135,在等保漏扫过程中发现有高危漏洞。设备虽已过保,经销商工程师无法处理类似漏洞,需要H3C原厂工程师技术支持,修复漏洞。具体漏洞明细详见附件。

最佳答案

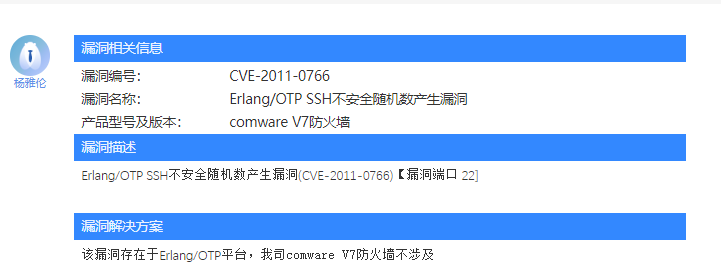

1、Erlang/OTP SSH不安全随机数产生漏洞(CVE-2011-0766) 【漏洞端口 22】

2、CVE-2016-2183漏洞处理方案如下:

https://zhiliao.h3c.com/Theme/details/162097

3、CVE-2001-1473漏洞解决方案:

undo ssh server compatible-ssh1x enable

ssh2 algorithm cipher aes128-ctr aes128-gcm aes192-ctr aes256-ctr aes256-gcm

ssh2 algorithm mac sha1 sha1-96 sha2-256 sha2-512

- 2025-04-14回答

- 评论(0)

- 举报

-

(0)

原厂服务要续保,续保吧

- 2025-04-14回答

- 评论(1)

- 举报

-

(0)

【1】Erlang/OTP SSH不安全随机数产生漏洞(CVE-2011-0766) 【漏洞端口 22】 【1】SSH-1协议私钥计算漏洞(CVE-2001-1473) 【漏洞端口 22】 【3】DES和Triple DES 信息泄露漏洞(CVE-2016-2183)[原理扫描] 【漏洞端口 443】 主要涉及以上3个。

【1】Erlang/OTP SSH不安全随机数产生漏洞(CVE-2011-0766) 【漏洞端口 22】 【1】SSH-1协议私钥计算漏洞(CVE-2001-1473) 【漏洞端口 22】 【3】DES和Triple DES 信息泄露漏洞(CVE-2016-2183)[原理扫描] 【漏洞端口 443】 主要涉及以上3个。

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明