H3C F1000的防火墙阻断Todesk远程软件连接问题

- 0关注

- 0收藏,1756浏览

最佳答案

根据相应的端口号 比较麻烦。

最简单的就是限制应用

防火墙需要acg的 授权

如下图所示,某公司共包括President、Market和Finance三个部门,各部门之间通过Device实现互连,同时也通过Device作为网关连接Internet,该公司的工作时间为每周工作日的8点到18点。通过配置安全策略,实现如下需求:

允许President在任意时间访问所有网络资源,比如Internet、Finance网络和Market网络等。

允许Finance部门的员工仅能访问本部门内部网络资源,不能访问其他任何网络资源。

允许Market部门的员工在工作时间访问除了视频类、游戏类之外的所有网络资源,非工作时间可以看视频和玩游戏。

配置指导

请将应用识别特征库及时升级到最新版本。

为使安全策略中配置的应用可以被识别,必须先放行应用所依赖的基础协议报文。

配置思路

安全策略配置思路及其数据规划如下表所示:

表-1 安全策略配置思路

项目 | 数据 | 说明 |

Finance部门的安全策略 |

| 此策略可以实现Finance部门内员工之间的相互访问 |

Market部门的安全策略 |

| 此策略可以禁止Market部门员工在上班时间玩游戏、观看视频等 此策略的应用过滤条件中包含了游戏组、P2P组、网络社区组和流媒体组应用组,每个应用组中都包含了很多具体的应用 |

放行President和Market部门的安全策略 |

| 此策略也可以实现如下需求:

|

根据以上的分析,再结合安全策略越靠前优先级越高的原则,我们合理创建安全策略的先后顺序依次为:finance_permit、market_deny1、president_market_permit。

配置步骤

配置安全域

# 选择“网络 > 安全域”,进入安全域配置页面,依次配置如下内容。

进入名为Untrust的安全域,并将接口GigabitEthernet1/0/1加入该安全域中

创建名为president的安全域,并将接口GigabitEthernet1/0/2加入该安全域中

创建名为finance的安全域,并将接口GigabitEthernet1/0/3加入该安全域中

创建名为market的安全域,并将接口GigabitEthernet1/0/4加入该安全域中

配置接口IP地址

# 选择“网络 > 接口与VRF > 接口”,进入接口配置页面。

# 单击接口GE1/0/1右侧的<编辑>按钮,配置如下。

选择“IPv4地址”页签,配置IP地址/掩码:2.2.2.1/24

其他配置项使用缺省值

# 单击<确定>按钮,完成接口IP地址的配置。

# 按照同样的步骤配置接口GE1/0/2,配置如下。

IP地址/掩码:10.0.12.1/24

其他配置项使用缺省值

# 按照同样的步骤配置接口GE1/0/3,配置如下。

IP地址/掩码:10.0.11.1/24

其他配置项使用缺省值

# 按照同样的步骤配置接口GE1/0/4,配置如下。

IP地址/掩码:10.0.10.1/24

其他配置项使用缺省值

配置时间段

创建名为work的时间段,其时间范围为每周工作日的8点到18点。

# 选择“对象 > 对象组 > 时间段”,进入时间段配置页面,配置如下。

名称为work

周期时间段为每周工作日的8点到18点

配置应用组

创建名为游戏组的应用组,将游戏类别种的所有应用加入此应用组。

# 选择“对象> 安全配置文件 > 应用识别 > 应用组”,进入应用组配置页面。

# 单击<新建>按钮,配置如下:

图-2 新建应用组

# 将游戏类别中的所有应用全部加入到右侧的已选应用中。

# 单击<确定>按钮,完成此应用组的创建。

按照如上步骤,依次创建如下应用组:

P2P组:创建名为P2P组的应用组,并将P2P类别中的所有应用加入此应用组

流媒体组:创建名为流媒体组的应用组,并将流媒体类别中的所有应用加入此应用组

网络社区组:创建名为网络社区组的应用组,并将网络社区类别中的所有应用加入此应用组

创建名为finance_permit的安全策略

# 选择“策略 > 安全策略 > 安全策略”,进入安全策略配置页面。

# 单击<新建>按钮,进入新建安全策略页面,配置如下。

图-3 创建安全策略

# 其他配置项保持默认情况即可。

# 单击<确定>按钮,完成此安全策略的创建。

创建名为market_deny1的安全策略

# 选择“策略 > 安全策略 > 安全策略”,进入安全策略配置页面。

# 单击<新建>按钮,进入新建安全策略页面,配置如下。

图-4 创建安全策略

# 其他配置项保持默认情况即可。

# 单击<确定>按钮,完成此安全策略的创建。

创建名为president_market_permit的安全策略

# 选择“策略 > 安全策略 > 安全策略”,进入安全策略配置页面。

# 单击<新建>按钮,进入新建安全策略页面,配置如下。

图-5 创建安全策略

# 其他配置项保持默认情况即可。

# 单击<确定>按钮,完成此安全策略的创建。

验证配置

President部门的员工自由可以访问任何网络资源。

Finance部门内员工之间可以相互访问。

允许Market部门的员工在工作时间访问除了视频类、游戏类之外的所有网络资源,非工作时间可以看视频和玩游戏。

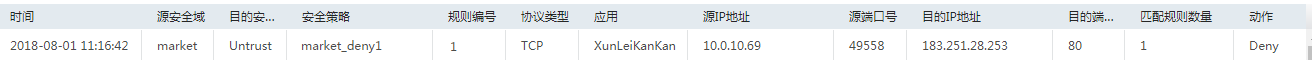

选择“监控 > 流量类日志 > 安全策略日志”,分别查看各个部门的访问流量是否命中正确的安全策略,举例如下。

图-6 拒绝迅雷看看

图-7 允许微信通过

- 2025-04-23回答

- 评论(2)

- 举报

-

(0)

配置了ACG,是在安全策略里面配置阻断吗,还是在什么地方配置呢

在F1000防火墙中阻断Todsk和向日葵的远程连接,需要配置相应的安全策略。具体步骤如下:

1. 登录F1000防火墙,进入系统视图:

```

system-view

```

2. 创建一个ACL(访问控制列表),用于匹配Todsk和向日葵的流量。假设这两个应用的默认端口分别为Todsk的TCP/UDP端口12345和向日葵的TCP端口3389:

```

acl basic 2000

rule deny tcp source any destination any destination-port 12345

rule deny udp source any destination any destination-port 12345

rule deny tcp source any destination any destination-port 3389

```

3. 创建一个安全策略,将上述ACL应用到策略中:

```

security-policy name block_todsk_sunlogin

rule 1 name block_todsk_sunlogin

action deny

source-zone untrust

destination-zone trust

service tcp 12345

service udp 12345

service tcp 3389

```

4. 将安全策略应用到相应的接口上。假设F1000防火墙的外网接口为GigabitEthernet1/0/1,内网接口为GigabitEthernet1/0/2:

```

interface GigabitEthernet1/0/1

security-policy block_todsk_sunlogin

interface GigabitEthernet1/0/2

security-policy block_todsk_sunlogin

```

5. 保存配置防火墙以使配置生效:

```

save

```

请注意,上述配置示例中的端口号和接口名称可能需要根据实际网络环境和应用配置进行调整。此外,为了确保防火墙的正常运行,建议在进行配置前备份现有配置,并在配置完成后进行测试以验证阻断效果。

- 2025-04-26回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

安全策略 选择应用