设置的静态IP被抢占了,如何才能保证自己独有这个IP,不被抢占。

- 0关注

- 1收藏,1268浏览

问题描述:

终端设置静态IP被其他用户抢占导致合法用户不能上网。目前如何阻止哪个抢占IP的人上网,并保证拥有这个IP的正常用户上网。是要删除抢占那个人的ARP表项并将正常用户的IP和MAC地址绑定吗。但是删除了抢占那个终端的ARP表项马上又有了,是不是要先阻止交换机学习这个MAC。

- 2025-05-08提问

- 举报

-

(0)

最佳答案

可以通过以下步骤阻止非法用户抢占静态IP并保证合法用户正常上网:

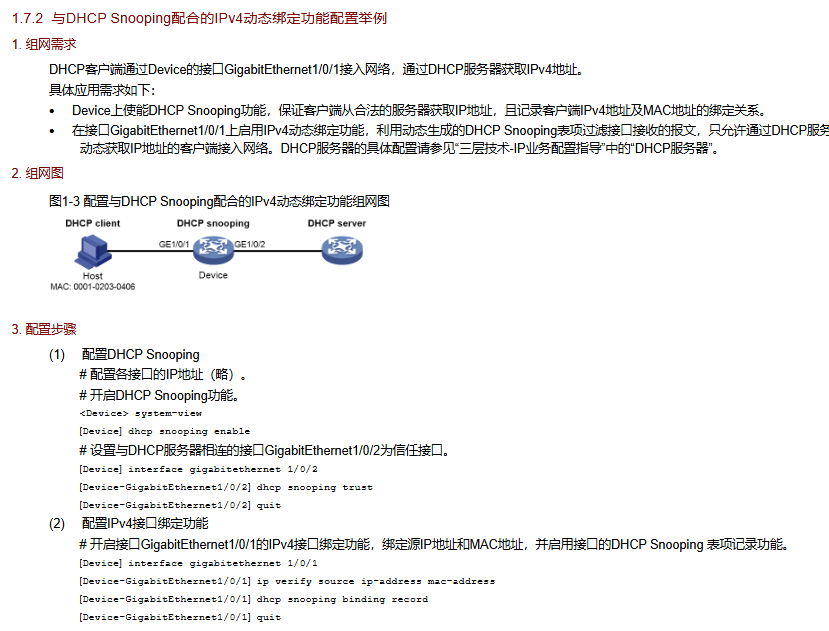

1. 配置DHCP Snooping + ARP检测:

# 全局启用DHCP Snooping

system-view

dhcp snooping enable

# 信任上行接口(如连接DHCP服务器的接口)

interface

Ten-GigabitEthernet 1/0/3

dhcp snooping trust

# 在用户侧接口启用DHCP Snooping绑定表记录

interface

Ten-GigabitEthernet 1/0/1

dhcp snooping binding record

# 开启ARP检测并配置合法性检查

vlan

10

arp

detection enable

interface

Ten-GigabitEthernet 1/0/3

arp detection trust # 仅对信任端口放通ARP

2. IP+MAC静态绑定(针对合法用户)

# 方法1:全局ARP静态绑定

arp

static 192.168.1.100 0001-0203-0405 vlan 10

# 方法2:接口级IP Source Guard动态绑定

interface

Ten-GigabitEthernet 1/0/1

ip

source binding ip-address 192.168.1.100 mac-address 0001-0203-0405 vlan 10

ip verify source ip-address mac-address

3. 阻止非法用户:

# 将被抢占的IP加入全局排除列表

dhcp server forbidden-ip 192.168.1.100

# 配置端口安全(限制每个端口只能学习合法MAC)

port-security

enable

interface

Ten-GigabitEthernet 1/0/1

port-security

max-mac-count 1

port-security

port-mode autolearn

port-security mac-address security 0001-0203-0405 vlan 10

4. 启用ARP主动防御:

# 防止ARP攻击

arp anti-attack active-ack enable

arp anti-attack source-mac filter # 检测源MAC固定攻击

果说明:

- 2025-05-08回答

- 评论(0)

- 举报

-

(0)

配置DHCP Snooping + ARP检测(核心方案)

- 开启DHCP Snooping

确保只有合法DHCP服务器分配的IP和MAC绑定关系生效,阻断非法静态IP的DHCP请求:system-view dhcp snooping enable interface [非法用户接入端口] dhcp snooping untrust quit - 启用ARP Detection

在用户VLAN下开启ARP合法性检查,仅允许DHCP Snooping绑定表中的ARP报文通过:vlan [用户VLAN号] arp detection enable quit - 配置上行接口为信任端口

确保合法网关的ARP报文不被过滤:interface [上行接口] arp detection trust quit

- 2025-05-09回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论