交换机管理网段一直在发同网段的arp请求

- 1关注

- 1收藏,1699浏览

问题描述:

交换机上时不时产生接口攻击警告,类型是arp,类似这种

Jun 24 11:12:45:856 2024 NHX-JF-S10508X-G DRVPLAT/4/PORT_ATTACK_OCCUR: -Chassis=1-Slot=2; Auto port-defend stopped.SourceAttackInterface=Ten-GigabitEthernet1/2/0/51, AttackProtocol= ARP

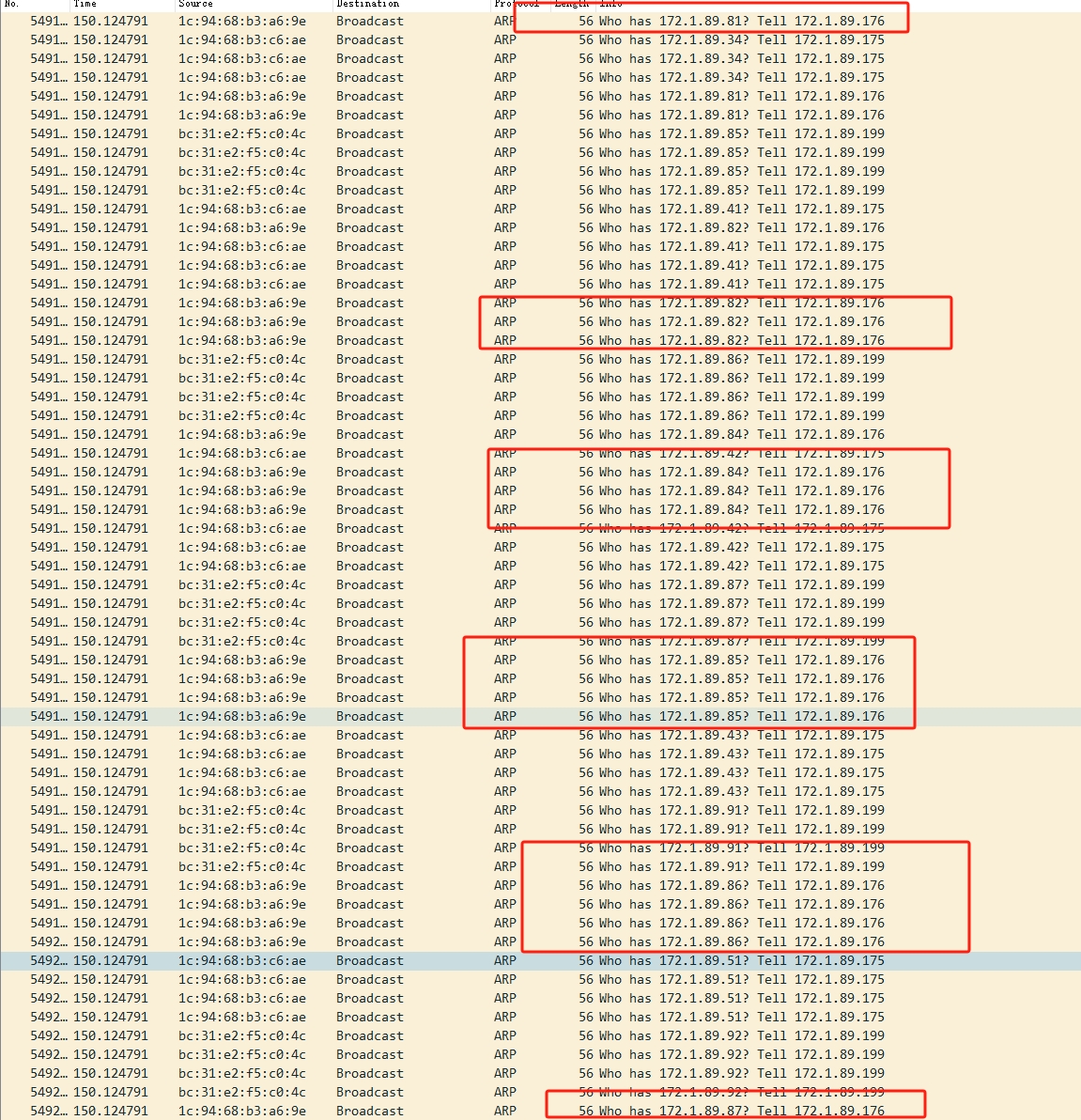

抓包发现交换机的会一直请求同网段的arp,还是按顺序的,像是扫描过去

组网及组网描述:

- 2025-05-16提问

- 举报

-

(0)

最佳答案

问题原因

1. ARP扫描或攻击触发防攻击机制

日志中显示AttackProtocol=

ARP,表明交换机检测到接口下存在异常的ARP流量超过阈值,触发了端口防攻击机制。抓包显示交换机在按顺序发送ARP请求,可能是网络中存在ARP扫描行为(如网络设备主动探测或恶意攻击)。

2. 防攻击配置阈值过低

若设备启用了ARP源地址抑制(如arp source-mac filter)且阈值(默认30pps)设置过低,合法的大批量ARP请求(如网关维护、服务器探测)可能被误判为攻击。

3. 合法设备被误识别为攻击源

管理网段内的网关、服务器或监控工具可能周期性发送大量ARP请求,若未配置例外MAC,会被防攻击功能拦截。

处理建议

1. 检查并调整ARP防攻击配置

查看当前配置

检查是否启用以下功能:

display current-configuration | include "arp

source-mac|threshold|exclude-mac"

典型配置示例:

arp source-mac filter 开启源MAC固定的ARP攻击检测

arp source-mac threshold 30 默认阈值30pps(5秒内30个ARP包触发)

调整阈值或关闭检测

调高阈值(如调整到100pps):

arp source-mac threshold 100

关闭检测(若确认流量合法):

undo arp source-mac filter

添加保护MAC地址

将管理网段内合法设备(如网关、服务器)的MAC加入例外列表:

arp source-mac exclude-mac 0000-1234-5678

2. 抓包定位攻击源

捕获异常流量

在告警接口(Ten-GigabitEthernet1/2/0/51)开启端口镜像,分析ARP请求的源MAC和IP:

mirroring-group 1 remote-source

mirroring-group 1 mirroring-port Ten-GigabitEthernet1/2/0/51 both

mirroring-group 1 monitor-port Ten-GigabitEthernet1/2/0/52

通过Wireshark分析是否存在固定MAC的连续ARP请求。

检查攻击源

若发现固定MAC/IP的ARP洪泛,通过display arp source-ip确认攻击表项,并定位设备:

display arp source-ip 1.1.1.1 替换为抓包中的异常IP

3. 启用ARP主动确认功能

防止weizao ARP报文影响表项,减少误判:

arp active-ack enable

4. 优化网络配置

关闭不必要的ARP探测

如果管理网段的ARP请求来自网络监控工具,调整其扫描频率。

检查是否存在环路

使用display

stp abnormal-port确认是否存在二层环路导致ARP广播风暴。

5. 联系技术支持

若问题持续,收集以下信息并联系H3C技术支持:

配置文件:display

current-configuration

日志信息:display

logbuffer

抓包文件及防攻击统计:

display arp attack-defense statistics

通过以上步骤,可有效区分正常ARP扫描与恶意攻击,调整防攻击策略,确保网络稳定性。

- 2025-05-16回答

- 评论(0)

- 举报

-

(0)

可以做mac-address blackhole把这个mac封了

- 2025-05-16回答

- 评论(3)

- 举报

-

(0)

还有一种可能,就是网络中有扫描软件,扫描软件发出的报文到了对应网段的网关后,由于交换机网关上没有arp,因此会以交换机为源去请求这些arp,就会出现你的这种现象

- 2025-05-17回答

- 评论(0)

- 举报

-

(1)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明