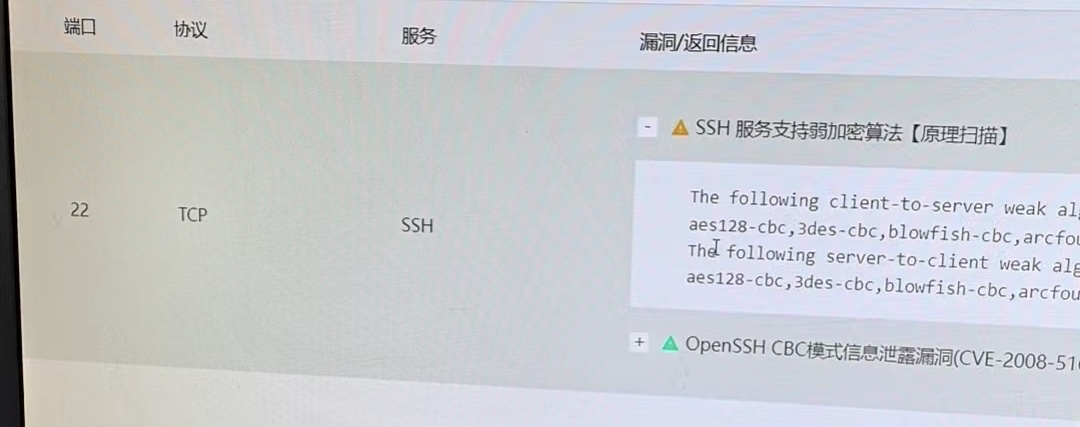

SSH 服务支持弱加密算法【原理扫描】

- 0关注

- 0收藏,1273浏览

最佳答案

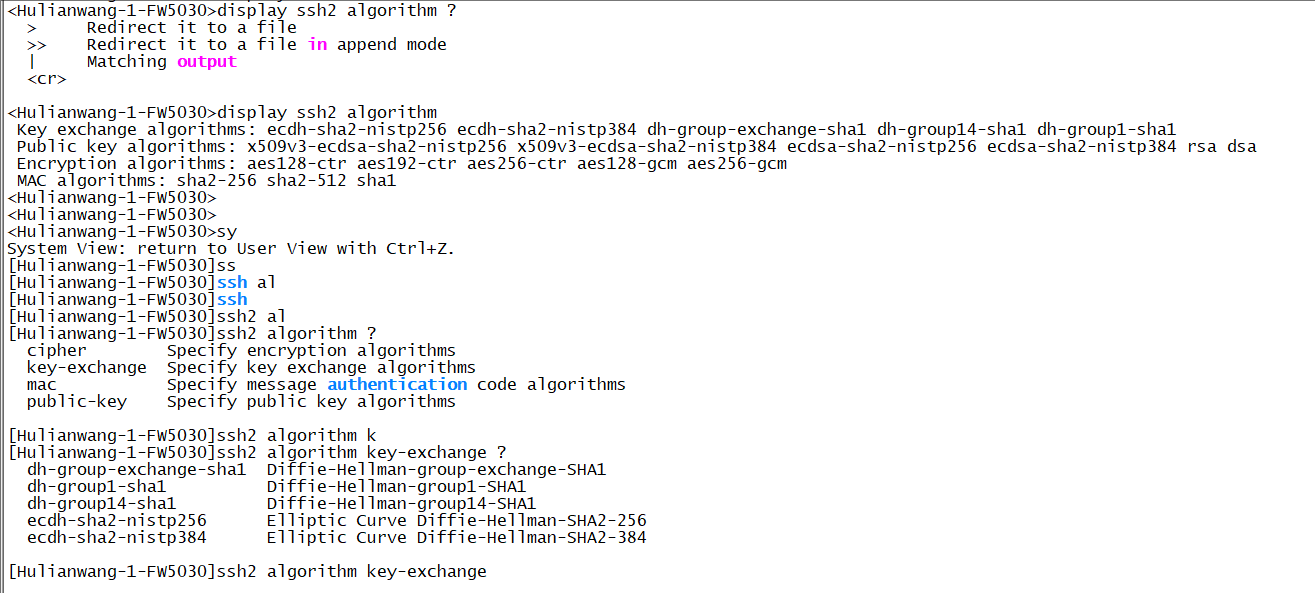

可以设置只启用高安全性的加密算法

- 2025-06-30回答

- 评论(4)

- 举报

-

(0)

关于OpenSSH CBC模式信息泄露漏洞(CVE-2008-5161),以下是专业分析及解决方案: 漏洞原理 该漏洞源于OpenSSH在CBC加密模式下对填充错误和数据完整性检查处理不当。攻击者可通过观察服务器对不同错误类型的响应差异,推断出密文中最多32位明文数据(成功概率2^{-18})或14位明文数据(成功概率2^{-14}) 影响范围 • 使用CBC模式加密的SSH会话 • 涉及算法:aes128-cbc, aes192-cbc, aes256-cbc, 3des-cbc, blowfish-cbc, cast128-cbc 修复方案 1. 修改SSH配置 BASH 复制 # 编辑配置文件 vim /etc/ssh/sshd_config # 移除所有CBC模式算法,添加CTR/GCM模式 Ciphers aes128-ctr,aes192-ctr,aes256-ctr,aes128-gcm@openssh.com,aes256-gcm@openssh.com,chacha20-poly1305@openssh.com # 重启服务 systemctl restart sshd (注:需根据实际支持的算法调整配置,可通过ssh -Q cipher查看) 2. 客户端兼容性处理 若出现客户端连接失败(如SecureCRT低版本): • 升级客户端工具至支持CTR/GCM的版本: • Putty ≥ 0.77 • SecureCRT ≥ 9.2.1 3. 补充安全加固 BASH 复制 # 禁用弱MAC算法 MACs umac-64-etm@openssh.com,umac-128-etm@openssh.com,hmac-sha2-256-etm@openssh.com,hmac-sha2-512-etm@openssh.com # 强化密钥交换算法 KexAlgorithms curve25519-sha256,ecdh-sha2-nistp256,diffie-hellman-group-exchange-sha256*14*{data-ai-footnote-index=14} 验证方法 BASH 复制 # 尝试强制使用CBC模式连接 ssh -vv -oCiphers=aes128-cbc,3des-cbc 127.0.0.1 若返回no matching cipher found则修复成功

只要不用cbc的加密算法就行呗

怎么设置只启动高加密算法呀

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

怎么设置只启动高加密算法呀