问

H3C S5130-30F-H1 高危端口问题

2025-07-22提问

- 0关注

- 0收藏,1274浏览

问题描述:

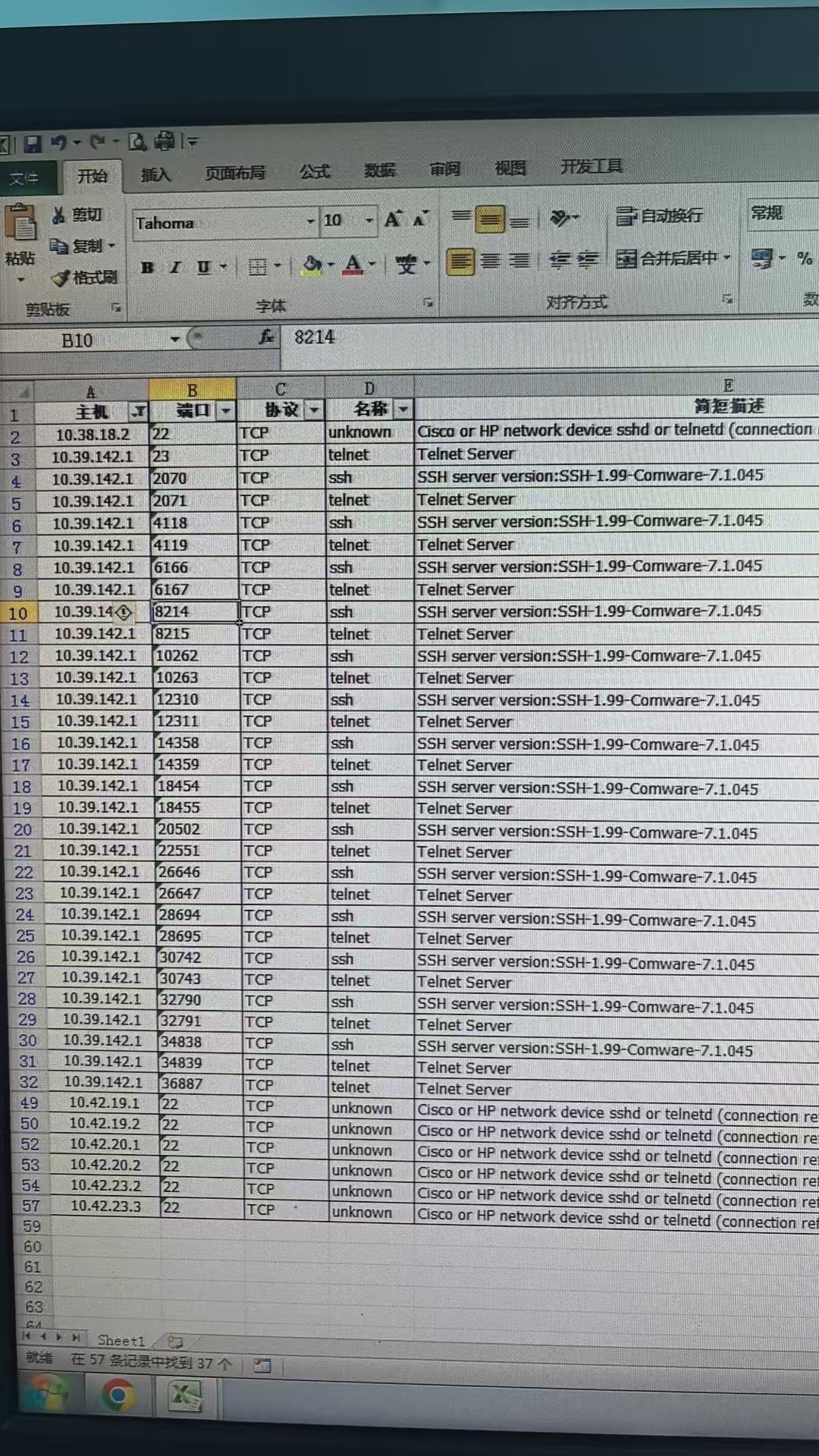

有一台交换机H3C S5130-30F-H1 我们做漏扫 扫出这个设备有ssh/telnet的高危端口 我们把telnet关了,ssh的22口做了ACL限制 结果漏扫出现了一些其他端口。请问该怎么解决。

- 2025-07-22提问

- 举报

-

(0)

最佳答案

1. 问题根源分析

- Comware 多实例管理:H3C 设备(尤其是 Comware 7 系统)默认会为每个登录用户分配独立的高位端口(SSH+Telnet 成对出现),用于多用户并发管理。

- 扫描结果示例:

- 端口

2070(SSH)和2071(Telnet)为一组 - 端口

4118(SSH)和4119(Telnet)为另一组 - 此类端口会动态生成,即使关闭 Telnet 和限制 22 端口,SSH 高位端口仍可能响应扫描。

- 端口

2. 彻底解决方案

(1)关闭所有高位端口的 Telnet/SSH 服务

通过以下命令全局禁用高位端口的服务:

system-view

# 禁用所有 Telnet 服务(包括高位端口)

undo telnet server enable

# 禁用 SSH 高位端口(保留默认 22 端口)

ssh server port 22 # 强制 SSH 仅监听 22 端口

undo ssh server port # 取消其他所有 SSH 端口

# 提交配置

save(2)强化 ACL 限制

确保 ACL 不仅限制 22 端口,还覆盖所有高位端口:

# 创建 ACL 规则(示例:仅允许管理 IP 访问 SSH)

acl number 3000

rule 5 permit tcp source <管理IP> 0 destination-port eq 22

rule 10 deny tcp destination-port eq 22 # 禁止其他 IP 访问 22

rule 15 deny tcp destination-port gt 1024 # 禁止所有高位端口(SSH/Telnet)

# 应用 ACL 到交换机接口/VLAN

interface Vlan-interface1

packet-filter 3000 inbound(3)关闭不必要的服务

检查并关闭其他可能响应扫描的服务:

# 关闭 HTTP/HTTPS 服务(如无需 Web 管理)

undo ip http enable

undo ip https enable

# 关闭 SNMP(如无需监控)

undo snmp-agent3. 验证配置

- 重新扫描:使用工具(如 Nmap)验证高位端口是否关闭:

nmap -p 22,2070-35000 10.39.142.1 - 查看当前开放端口:

display tcp verbose # 检查所有 TCP 监听端口 display telnet server status display ssh server status

4. 补充建议

- 升级固件:某些旧版本 Comware 可能存在端口管理漏洞,建议升级到最新版本:

display version # 查看当前版本 - 日志监控:启用日志记录非法访问尝试:

info-center enable info-center loghost <日志服务器IP>

5. 注意事项

- 业务影响:若有多用户管理需求,需保留部分高位端口,并通过 ACL 严格限制源 IP。

- 配置备份:操作前备份配置:

display current-configuration > flash:backup.cfg

通过以上步骤,可彻底解决高位端口暴露问题。如果仍有异常端口开放,可能是设备固件特性或隐藏服务,建议联系 H3C 技术支持进一步分析。

- 2025-07-22回答

- 评论(0)

- 举报

-

(0)

zhiliao_东方老赢

九段

交换机屏蔽高危端口的操作主要通过 配置ACL(访问控制列表)并应用在端口入/出方向 实现。以下是具体步骤和配置示例:

配置步骤

-

创建ACL规则

创建ACL(如ACL 3210),明确拒绝访问高危端口(如135、137、139、445、3389等)的流量,最后允许其他IP流量通过:

interface Ten-GigabitEthernet 1/0/1 # 进入指定端口视图 packet-filter 3210 inbound # 入方向应用ACL packet-filter 3210 outbound # 出方向应用ACL quit

或批量应用到一组端口:

interface range gi 1/0/1 to gi 1/0/24 # 批量配置端口范围 packet-filter 3210 inbound packet-filter 3210 outbound quit

acl number 3210 rule 0 deny tcp destination-port eq 135 # 禁止目标端口135的TCP流量 rule 1 deny udp destination-port eq 135 # 禁止目标端口135的UDP流量 rule 2 deny tcp destination-port eq 137 rule 3 deny udp destination-port eq netbios-ns # 137端口(NetBIOS名称服务) rule 4 deny tcp destination-port eq 138 rule 5 deny udp destination-port eq netbios-dgm # 138端口(NetBIOS数据报) rule 6 deny udp destination-port eq netbios-ssn # 139端口(NetBIOS会话) rule 7 deny tcp destination-port eq 139 rule 8 deny tcp destination-port eq 445 # SMB文件共享端口 rule 9 deny udp destination-port eq 445 rule 10 deny tcp destination-port eq 3389 # RDP远程桌面端口 rule 11 deny udp destination-port eq 3389 rule 20 deny tcp source-port eq 135 # 同时禁止源端口的高危流量(防反向攻击)

... rule 1500 permit ip # 允许其他IP流量

将ACL应用到端口

在需要防护的物理端口或端口范围内应用ACL,双向过滤入站(inbound)和出站(outbound)流量:

- 2025-07-22回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

➤

✖

亲~登录后才可以操作哦!

确定

✖

✖

你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

✖

举报

×

侵犯我的权益

>

对根叔社区有害的内容

>

辱骂、歧视、挑衅等(不友善)

侵犯我的权益

×

侵犯了我企业的权益

>

抄袭了我的内容

>

诽谤我

>

辱骂、歧视、挑衅等(不友善)

骚扰我

侵犯了我企业的权益

×

您好,当您发现根叔知了上有关于您企业的造谣与诽谤、商业侵权等内容时,您可以向根叔知了进行举报。 请您把以下内容通过邮件发送到 pub.zhiliao@h3c.com 邮箱,我们会在审核后尽快给您答复。

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

我们认为知名企业应该坦然接受公众讨论,对于答案中不准确的部分,我们欢迎您以正式或非正式身份在根叔知了上进行澄清。

抄袭了我的内容

×

原文链接或出处

诽谤我

×

您好,当您发现根叔知了上有诽谤您的内容时,您可以向根叔知了进行举报。 请您把以下内容通过邮件发送到pub.zhiliao@h3c.com 邮箱,我们会尽快处理。

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

我们认为知名企业应该坦然接受公众讨论,对于答案中不准确的部分,我们欢迎您以正式或非正式身份在根叔知了上进行澄清。

对根叔社区有害的内容

×

垃圾广告信息

色情、暴力、血腥等违反法律法规的内容

政治敏感

不规范转载

>

辱骂、歧视、挑衅等(不友善)

骚扰我

诱导投票

不规范转载

×

举报说明

暂无评论