防火墙 H3C,F1000-AK1010这个型号 ,客户侧通过漏洞扫描到我这边有漏洞要怎么解决以下漏洞问题

- 0关注

- 0收藏,955浏览

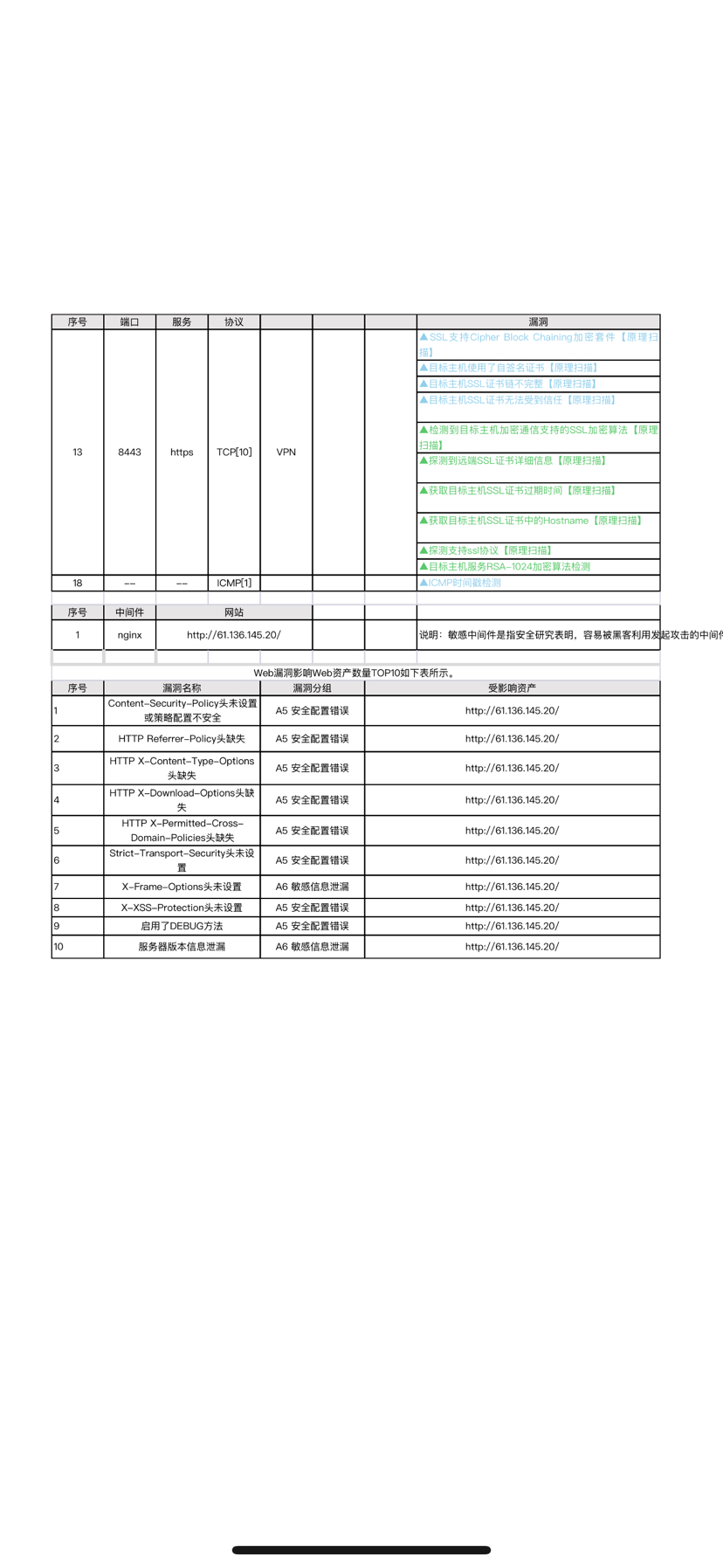

漏洞分析与解决方案总览

漏洞类别 | 主要风险 | 解决策略 |

|---|---|---|

SSL/TLS & 证书 | 中间人攻击、数据窃听、身份冒充 | 更新证书、禁用弱加密算法、强化SSL协议 |

ICMP时间戳等 | 信息泄露、主机探测 | 在安全策略中限制或禁用不必要的协议探测 |

Web安全头部 | 点击劫持、XSS、信息泄露等 | 在Web服务器(nginx)配置中添加安全响应头 |

一、解决SSL/TLS与证书漏洞(端口8443)

这些漏洞(自签名证书、弱算法、CBC模式套件等)是最高优先级的修复目标,因为它们直接影响数据传输的安全。

解决方案:替换证书并调整SSL配置

H3C防火墙的Web管理界面(通常运行在8443端口)其SSL配置依赖于设备内置的Web服务器。修复步骤如下:

- 1.

获取受信任的证书(解决“自签名证书”等核心问题)

- •

最佳实践:为您的防火墙管理地址(如

61.136.145.20)申请一张由公共信任的CA(如Let‘s Encrypt、DigiCert等)颁发的SSL证书。这将从根本上解决“证书无法受到信任”的问题。 - •

替代方案:如果您有内部私有CA体系,使用内部CA颁发的证书,并确保所有需要访问管理界面的客户端都信任该内部CA根证书。

- •

临时措施(不推荐):继续使用自签名证书,但必须配合后续的加密算法加固。扫描报告仍会提示自签名,但安全性会因算法强化而提升。

- •

- 2.

在H3C防火墙上更新证书

- •

将您获得的证书文件(通常包括

server.crt和server.key)通过Web界面或CLI导入到防火墙中。 - •

CLI参考命令(请替换为您的文件名和域名):

# 进入系统视图 system-view # 创建PKI域 pki domain my_domain undo crl check enable quit # 导入PKI本地证书(包含私钥) pki import domain my_domain pem local filename server.key password YourPassword # 导入CA证书(如果是私有CA或中间CA证书) pki import domain my_domain pem ca filename ca.crt # 退出保存 quit save force - •

Web界面操作:通常在“系统” > “证书管理”等相关菜单中,可以上传和绑定证书。

- •

- 3.

调整SSL协议和加密套件(解决弱算法和CBC套件问题)

- •

禁用不安全的SSL/TLS协议(如SSLv2, SSLv3)和弱加密套件(如RSA-1024、所有CBC模式的套件)。

- •

优先启用TLS 1.2和TLS 1.3,以及更安全的加密套件(如ECDHE-ECDSA-AES256-GCM-SHA384, ECDHE-RSA-AES256-GCM-SHA384等)。

- •

注意:H3C设备的Web界面可能无法直接详细配置密码套件顺序。这项工作通常需要通过CLI完成。

- •

CLI参考命令(此为例例,具体命令请查阅对应版本说明书):

# 进入HTTP服务视图(不同版本命令可能不同) ip https ssl-server-policy my_ssl_policy # 配置支持的SSL协议版本(禁用旧版本) ssl version tls1.2 tls1.3 # 配置加密套件(禁用RSA和CBC相关套件,启用ECDHE和GCM) # 请注意:以下为示例,可用套件列表因版本和平台而异,请使用‘display ssl cipher-suite’查看 ssl cipher-suite ECDHE-RSA-AES256-GCM-SHA384 ECDHE-RSA-AES128-GCM-SHA256 quit # 将SSL策略绑定到HTTP服务 ip https ssl-server-policy my_ssl_policy quit save force - •

操作后务必验证:配置更改后,使用SSL Labs等在线工具重新扫描8443端口,确认SSL分数提升,不安全的协议和套件已禁用。

- •

二、解决ICMP时间戳等网络层漏洞

这些漏洞属于信息泄露,风险相对较低,但依然需要处理。

解决方案:通过安全策略限制ICMP报文

- •

CLI参考命令:

system-view # 创建ACL来拒绝特定的ICMP时间戳请求 acl advanced 3000 rule 0 deny icmp type 13 0 # 拒绝ICMP时间戳请求 rule 5 deny icmp type 14 0 # 拒绝ICMP时间戳应答 rule 10 permit icmp # 允许其他ICMP报文(如ping) quit # 将ACL应用到防火墙的Local域(即针对防火墙本身的数据包) security-policy ip rule 0 name protect_local action deny source-zone untrust destination-zone local protocol icmp # 如果上面的ACL方式不生效,可以尝试直接在这里引用ACL 3000 # profile acl 3000 quit quit save force

三、解决Web安全头部缺失漏洞

报告显示您的设备上运行着一个nginx服务(http://61.136.145.20/),并且缺少大量安全响应头。需要重点确认这个IP地址是防火墙本身的管理IP,还是其DNAT映射后的内部服务器。

- •

情况A:如果这是防火墙本身的Web管理界面:

- •

H3C设备的Web服务器可能默认不支持直接配置这些HTTP头部。

- •

解决方案:

- 1.

最佳方案:限制访问源。通过安全策略,只允许特定的管理IP地址访问防火墙的8443和80端口,对外部互联网隐藏此界面。

security-policy ip rule 0 name allow_manage_https action pass source-zone untrust destination-zone local source-ip <您的管理IP地址> mask <掩码> destination-ip 61.136.145.20 mask 255.255.255.255 service HTTPS rule 1 name deny_manage_https action deny source-zone untrust destination-zone local destination-ip 61.136.145.20 mask 255.255.255.255 service HTTPS quit - 2.

替代方案:如果版本支持,尝试在

ip http或相关视图下查找添加自定义响应头的配置,但成功率较低。

- 1.

- •

- •

情况B:如果这是防火墙DNAT映射后的内部服务器:

- •

那么修复工作应在内部的那台nginx服务器上进行,而不是在防火墙上。

- •

解决方案:编辑该nginx服务器的配置文件(通常位于

/etc/nginx/nginx.conf或/etc/nginx/conf.d/下的文件),在相应的server块中添加以下配置:add_header X-Frame-Options "SAMEORIGIN" always; add_header X-Content-Type-Options "nosniff" always; add_header X-XSS-Protection "1; mode=block" always; add_header Strict-Transport-Security "max-age=63072000; includeSubDomains" always; add_header Referrer-Policy "strict-origin-when-cross-origin" always; add_header Content-Security-Policy "default-src 'self';" always; # 此策略需根据实际内容调整,配置不当会导致网站功能异常 - •

修改保存后,重启nginx服务:

sudo systemctl restart nginx

- •

总结与行动步骤

- 1.

确认目标:首先确认

61.136.145.20:8443是防火墙本身,还是其映射的后端服务器。 - 2.

最高优先级:处理SSL证书和加密套件问题。这是最直接的安全威胁。

- 3.

次优先级:通过安全策略收紧访问控制,特别是管理界面的访问,做到最小化权限。

- 4.

修复Web头:根据目标情况,决定是在后端nginx服务器上添加头部,还是通过防火墙策略隐藏服务。

- 5.

验证:所有修改完成后,重新进行漏洞扫描,确认漏洞是否已修复。

重要提醒: 在对生产环境防火墙进行任何配置更改前,请在测试环境进行验证,或选择业务低峰期进行操作,并确保有备份的回退方案(如保存原有配置)。CLI命令因软件版本不同可能存在差异,建议操作前查阅对应版本的官方配置指南。

- 2025-08-22回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论