抓包发现大量arp包 求解析

- 0关注

- 0收藏,1925浏览

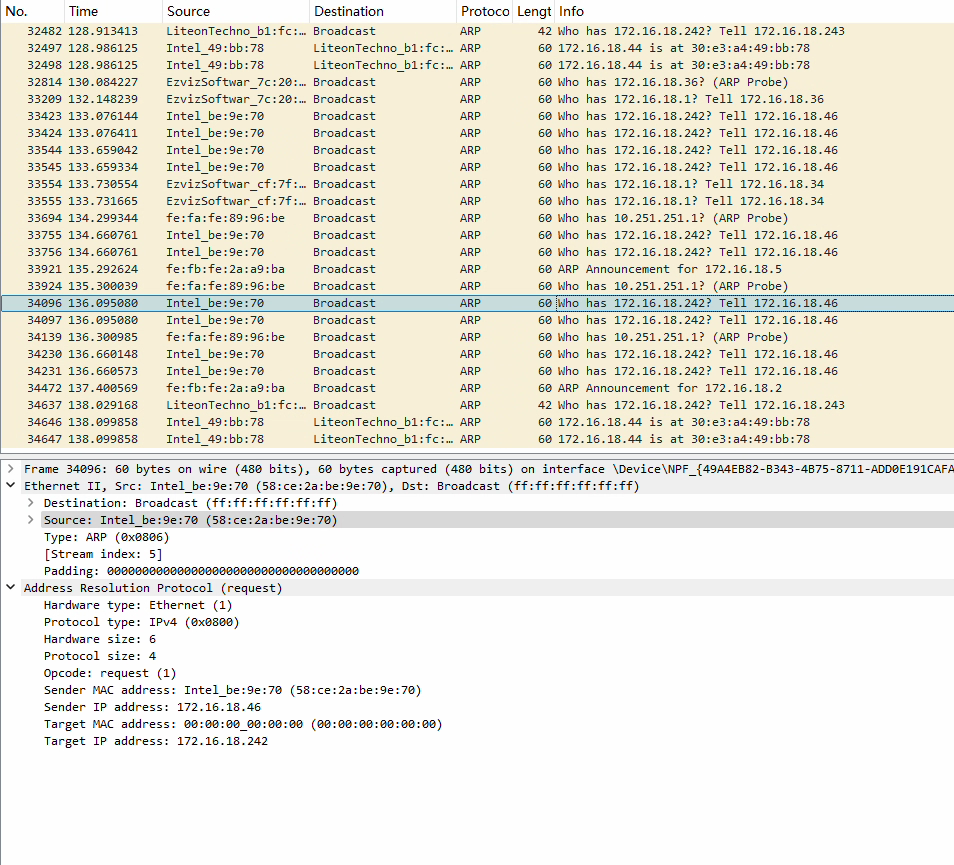

您好!从您提供的两张抓包截图来看,您的网络中正在发生ARP请求泛滥的现象。这是一个非常典型的网络问题迹象。下面我为您详细解析这些ARP包的含义以及背后可能的原因和解决方案。

1. ARP包内容解析

ARP(地址解析协议)的主要功能是在局域网内,通过目标设备的IP地址来查询其MAC地址。

- •

ARP请求(Request): 广播包,格式通常为 “Who has [目标IP地址]? Tell [源IP地址]”

- •

例如

Who has 172.16.18.242? Tell 172.16.18.46:- •

这是一台IP为

172.16.18.46、MAC为58:ce:2a:be:9e:70(厂商为Intel)的设备,在向全网广播询问:“IP地址是172.16.18.242的设备,你的MAC地址是什么?” - •

目标MAC地址为

ff:ff:ff:ff:ff:ff(广播地址),意味着交换机收到后会将此帧转发给所有端口。

- •

- •

- •

ARP应答(Reply): 单播包,格式通常为 “[IP地址] is at [MAC地址]”

- •

例如

172.16.18.44 is at 30:e3:a4:49:bb:78:- •

这是一台IP为

172.16.18.44、MAC为30:e3:a4:49:bb:78(厂商为LiteonTechno)的设备,在回应之前的请求,告诉对方“我在这里,这是我的MAC地址”。

- •

- •

2. 问题分析:为什么会出现大量ARP包?

在极短的时间间隔内(您的截图时间跨度约10秒)出现如此密集的ARP请求,这绝对是不正常的。通常由以下原因引起:

- 1.

IP地址冲突(最可能的原因):

- •

现象:您的抓包中出现了大量关于

172.16.18.44的重复ARP应答(172.16.18.44 is at 30:e3:a4:49:bb:78)。这强烈暗示网络中有另一台设备也配置了172.16.18.44这个IP地址。 - •

原理:当两台设备的IP地址相同时,它们会不断地向外宣告自己拥有该IP,试图“纠正”其他设备ARP缓存表中的错误映射,从而导致ARP应答风暴。

- •

- 3.

网络环路(Network Loop):

- •

由于接线错误或交换机STP(生成树协议)失效,数据包在网络中无限循环。广播包(如ARP请求)在环路中会不断被复制和转发,耗尽带宽,形成广播风暴。

- •

- 4.

终端设备故障或软件Bug:

- •

某台网络设备(如摄像头、IP电话、PC)的网卡故障、驱动程序问题或操作系统异常,可能会导致其持续地发送ARP请求包。

- •

3. 排查步骤与解决方案建议

请您按照以下步骤进行排查:

第一步:定位问题设备

- 1.

查找重复IP:根据抓包结果,IP地址

172.16.18.44是首要怀疑对象。您需要登录网络的核心交换机或DHCP服务器。- •

在交换机上使用命令

display arp | include 172.16.18.44(H3C/Cisco命令类似)查看这个IP地址对应了几个MAC地址。如果发现一个IP对应了多个MAC,即可100%确认是IP冲突。 - •

在DHCP服务器上查看租约记录,看

172.16.18.44被分配给了谁。

- •

- 2.

定位MAC地址:您已经有两个嫌疑MAC地址:

- •

30:e3:a4:49:bb:78(LiteonTechno_) - •

58:ce:2a:be:9e:70(Intel_) - •

在核心交换机上使用命令

display mac-address | include xxxx-xxxx-xxxx(将xxxx换成MAC地址片段)来查询这两个MAC地址连接在交换机的哪个端口上。然后顺着端口一路查下去,就能找到对应的物理设备。

- •

第二步:解决问题

- •

如果是IP冲突:找到那两台配置了相同IP(

172.16.18.44)的设备。将其中一台改为通过DHCP自动获取IP,或手动指定一个网络中未被使用的静态IP地址。 - •

如果是ARP欺骗:在交换机上配置DAI(动态ARP检测) 或ARP表项固化等安全功能,并隔离中毒电脑进行杀毒。

- •

如果是网络环路:检查物理接线,拔掉疑似造成环路的网线。确保所有接入交换机的生成树协议(STP)是开启的。

第三步:后续预防

- •

规范IP地址管理,尽量使用DH服务器分配IP,减少手动配置静态IP。

- •

如果必须使用静态IP,最好在DHCP服务器上为其做地址保留或排除,避免地址池再次分配该IP。

- •

开启交换机的安全功能,如IP+MAC绑定。

总结:从您的抓包信息来看,IP地址冲突的可能性最大。请您立即从排查 172.16.18.44这个IP地址开始,找到那两台“吵架”的设备,问题就能迎刃而解。

- 2025-08-27回答

- 评论(0)

- 举报

-

(2)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论