问题描述:

nat inbound上,第一条nat inbound命令,acl匹配公网地址,,nat-group也是公网地址,这个配置有效吗,如果有效什么作用

组网及组网描述:

- 2025-08-27提问

- 举报

-

(0)

核心结论

这个配置是有效的,但它实现的不是传统的、我们最熟悉的“内网访问外网”的SNAT,而是一种特殊的“源进源出”或“双向NAT”的应用场景。

您可能会觉得“ACL匹配公网地址,转换到另一个公网地址”听起来很奇怪,但这正是其关键所在。

配置解析

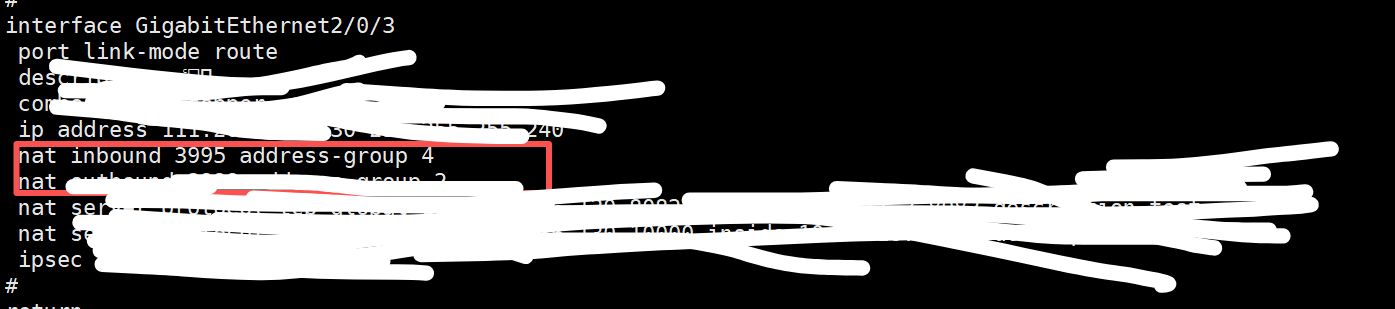

让我们分解这条命令:nat inbound 3995 address-group 4

- •

nat inbound: 这表示对进入该接口(GigabitEthernet2/0/3)的流量执行NAT转换。请注意,这里的“inbound”方向是相对于配置了该命令的接口本身而言的。 - •

3995: 这是一个高级ACL(Access Control List)的编号。您提供的配置片段中没有显示ACL 3995的具体内容,但根据您的描述和常见用途,它里面定义的规则很可能是rule permit ip source <某个公网IP地址/网段> ...。 - •

address-group 4: 这是一个NAT地址池,里面包含一个或多个公网IP地址。

工作原理与作用

这种配置通常用于一种称为 “源进源出”(Symmetric Routing) 或 “双向NAT” 的场景。它的核心目的不是为了让内网上网,而是为了保证来回路径一致或隐藏真实的源地址。

一个最典型的应用场景是:数据中心或服务器前的“绕行”或“引流”。

假设场景:

- 1.

防火墙/路由器的 GigabitEthernet2/0/3 接口连接着核心网络(例如30.2.0.0/24网段)。

- 2.

有一台非常重要的服务器,它的真实IP地址是

203.0.113.10(公网地址)。 - 3.

所有访问这台服务器的流量,需要先经过一套安全检测设备(如入侵防御系统IPS、防病毒网关AV)进行清洗。

- 4.

这套安全设备部署在另一个网络路径上。

数据流过程:

- 1.

初始流量(入向): 外部的用户访问服务器

203.0.113.10,流量到达路由器的外部接口。路由器通过路由策略,将发往203.0.113.10的流量引导至 GigabitEthernet2/0/3 接口。 - 2.

触发NAT(在GigabitEthernet2/0/3入方向): 当流量从核心网络进入 GigabitEthernet2/0/3 接口时,命中了ACL 3995(该ACL匹配目的IP为

203.0.113.10的流量)。 - 3.

执行转换: 路由器执行

nat inbound命令,将流量的源IP地址(注意,这里是改源IP,不是目的IP)修改为address-group 4中的某个地址(例如198.51.100.1)。- •

转换前数据包:源IP

用户IP, 目的IP203.0.113.10 - •

转换后数据包:源IP

198.51.100.1, 目的IP203.0.113.10

- •

- 4.

引流: 路由器根据新的源IP

198.51.100.1查询路由表,发现通往这个地址的路径指向连接安全设备的接口,于是将流量转发给安全设备进行检测。 - 5.

返回流量(出向): 清洗后的流量从安全设备返回。

- •

返回包:源IP

203.0.113.10, 目的IP198.51.100.1

- •

- 6.

反向NAT: 返回流量到达路由器后,路由器能自动识别这是之前NAT会话的返回包,并执行反向转换:

- •

反向转换后:源IP

203.0.113.10, 目的IP用户真实IP

- •

- 7.

送回用户: 路由器将恢复后的数据包通过正确的路径发送回原始用户。

总结一下它的作用:

通过修改流量的源IP地址,巧妙地改变流量的路由路径,强制让去往特定服务器的流量“绕道”经过一个中间节点(如安全审计设备、负载均衡器或其他网络节点),处理完毕后再由该设备送回来。整个过程对终端用户和服务器而言都是透明的。

与常见NAT配置的对比

特性 | 常见SNAT (outbound) | 您提供的配置 (inbound) |

|---|---|---|

配置命令 |

|

|

应用接口 | 连接内网的接口 | 连接核心网络的接口 |

匹配流量 | 从内网到外网的流量 | 去往特定服务器的流量 |

转换对象 | 转换源IP(私网转公网) | 转换源IP(公网转另一公网) |

主要目的 | 内网主机访问互联网 | 流量引流、路径控制、保证来回路径一致 |

因此,您看到的这条配置是一个高级网络设计中的关键一环,用于实现精确的流量引导和控制,是完全有效且设计合理的。

- 2025-08-27回答

- 评论(0)

- 举报

-

(0)

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论