防火墙如何把HTTPS的证书替换成CA证书来消除浏览器的不安全提示?

- 0关注

- 0收藏,954浏览

问题描述:

防火墙如何把HTTPS的证书替换成CA证书来消除浏览器的不安全提示?现在使用H3C自签名正式进入防火墙web页面会显示证书不可信

- 2025-10-21提问

- 举报

-

(0)

最佳答案

需要导入配置 证书:

在设备上新建PKI域,

[H3C] pki domain test

[H3C-pki-domain-test] undo crl check enable

导入客户申请的CA证书。

[H3C] pki import domain test der ca filename ca.cer

[H3C] pki import domain test p12 local filename server.pfx

新建ssl策略,引用PKI域。

[H3C]ssl server-policy test

[H3C-ssl-server-policy-test] pki-domain test

禁用当前对外提供的SSL服务,如HTTPS:

[H3C] undo ip https enable

[H3C] undo ip http enable

配置SSL服务如HTTPS服务引用前面自定义的SSL Server端策略:

[H3C] ip https ssl-server-policy test

重新使能SSL服务,例如重新使能HTTPS服务:

[H3C] ip https enable

[H3C] ip http enable

1,配置SSL服务器端策略需要引用PKI域,首先新建PKI域。

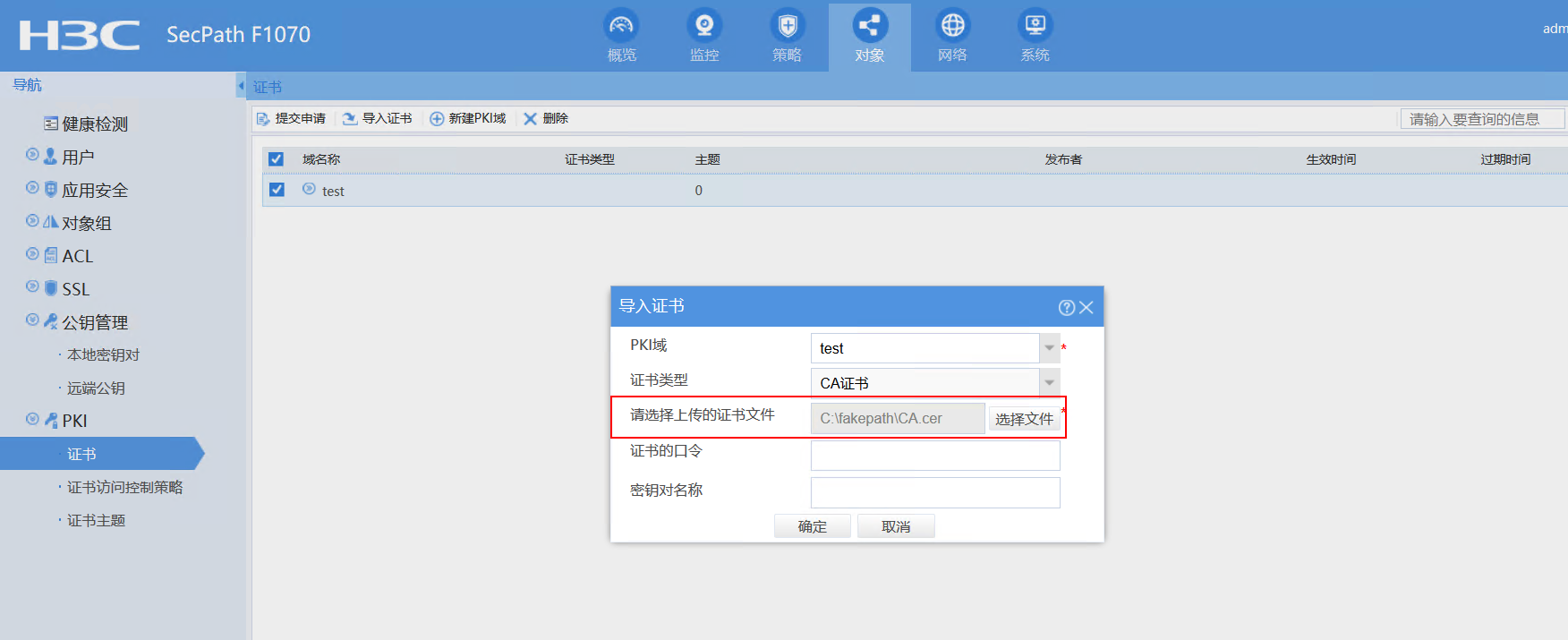

如下图所示,在防火墙Web界面【对象/PKI/证书】菜单栏中点击【新建PKI域】按钮,新建一个名称为“test”的PKI域。

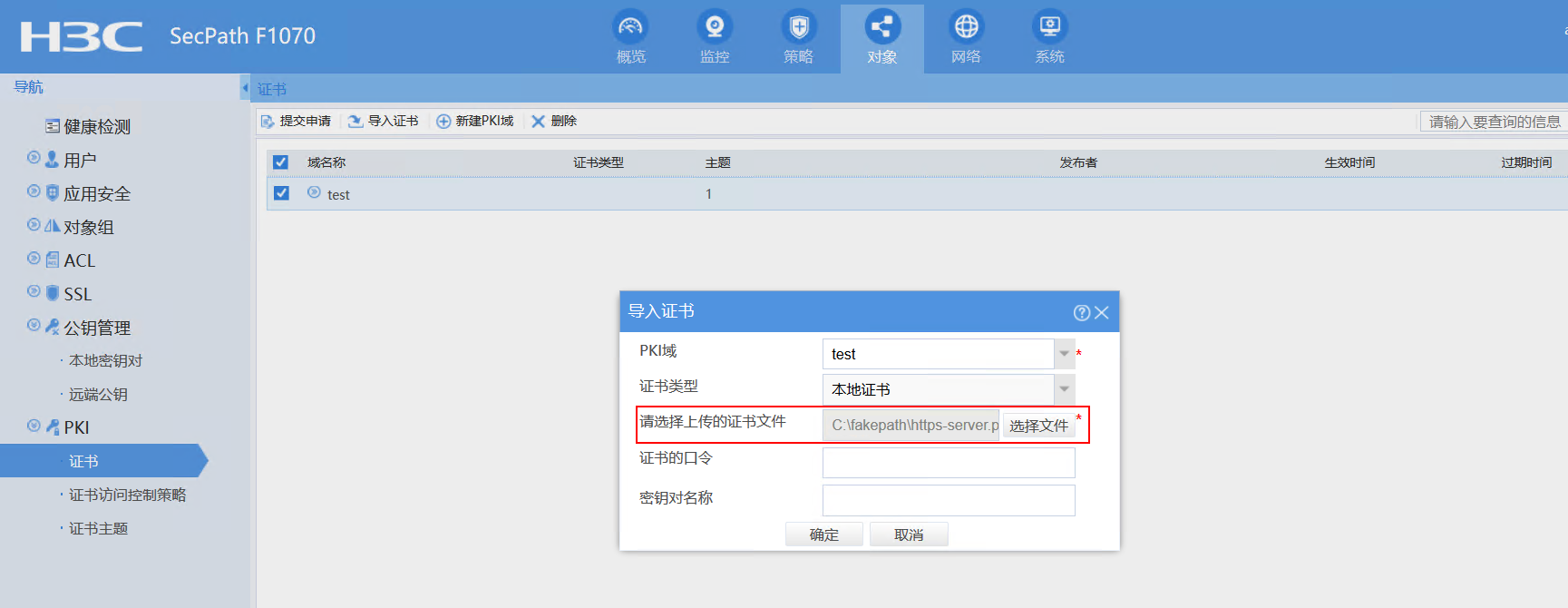

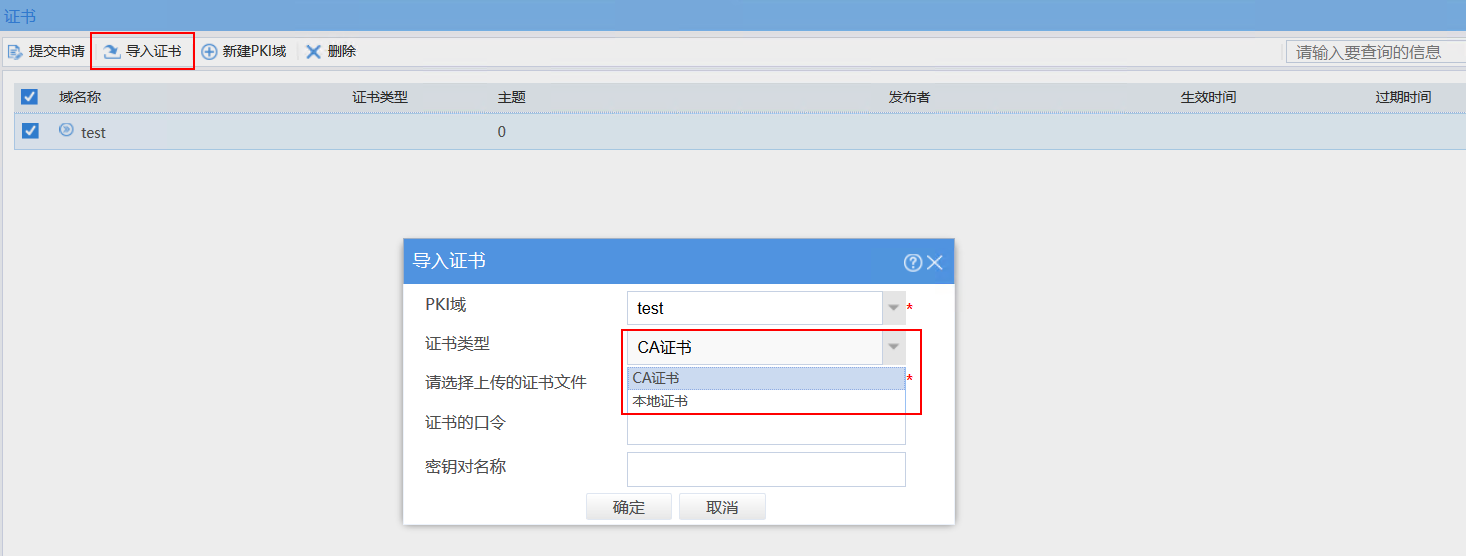

2,然后为新建的PKI域导入CA证书和本地证书

3,证书可以通过 Microsoft Active Directory 证书服务 或者 Linux OpenSSL 来进行获取。如果需要权威CA证书,则需要向权威CA机构付费获取。防火墙flash包含一个自签名证书,https和sslvpn默认使用的就是这个自签名证书,可以将这个证书导出将公钥和私钥分离后分别作为CA证书和本地证书导入创建的PKI域,操作如下:

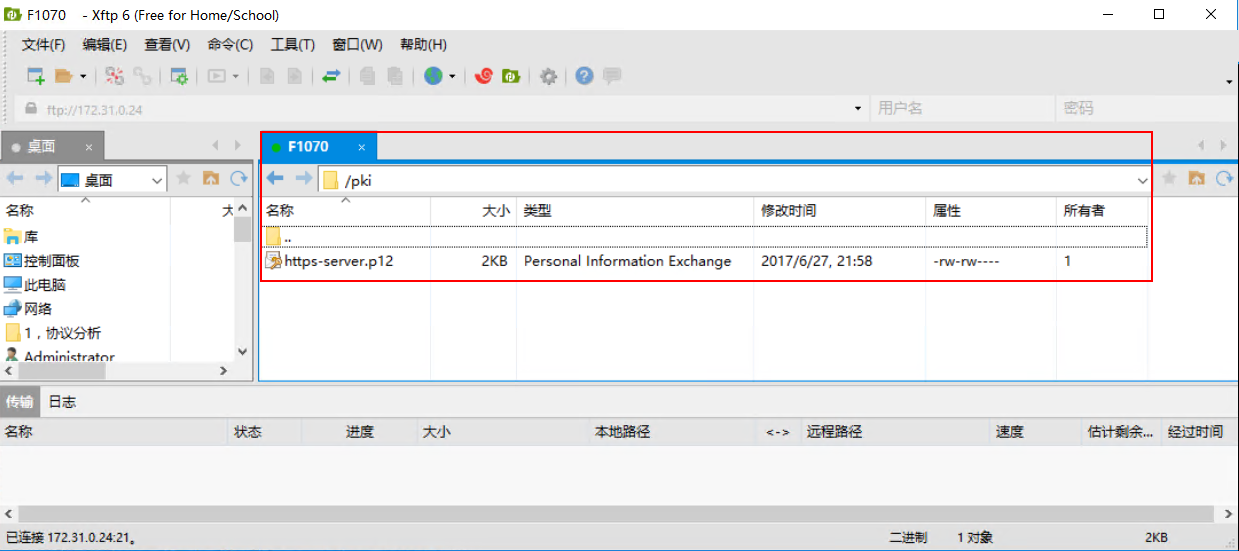

3.1,使用FTP或者SFTP的方式从防火墙的/pki/文件夹下获取对应的https-server.p12证书文件放置桌面。

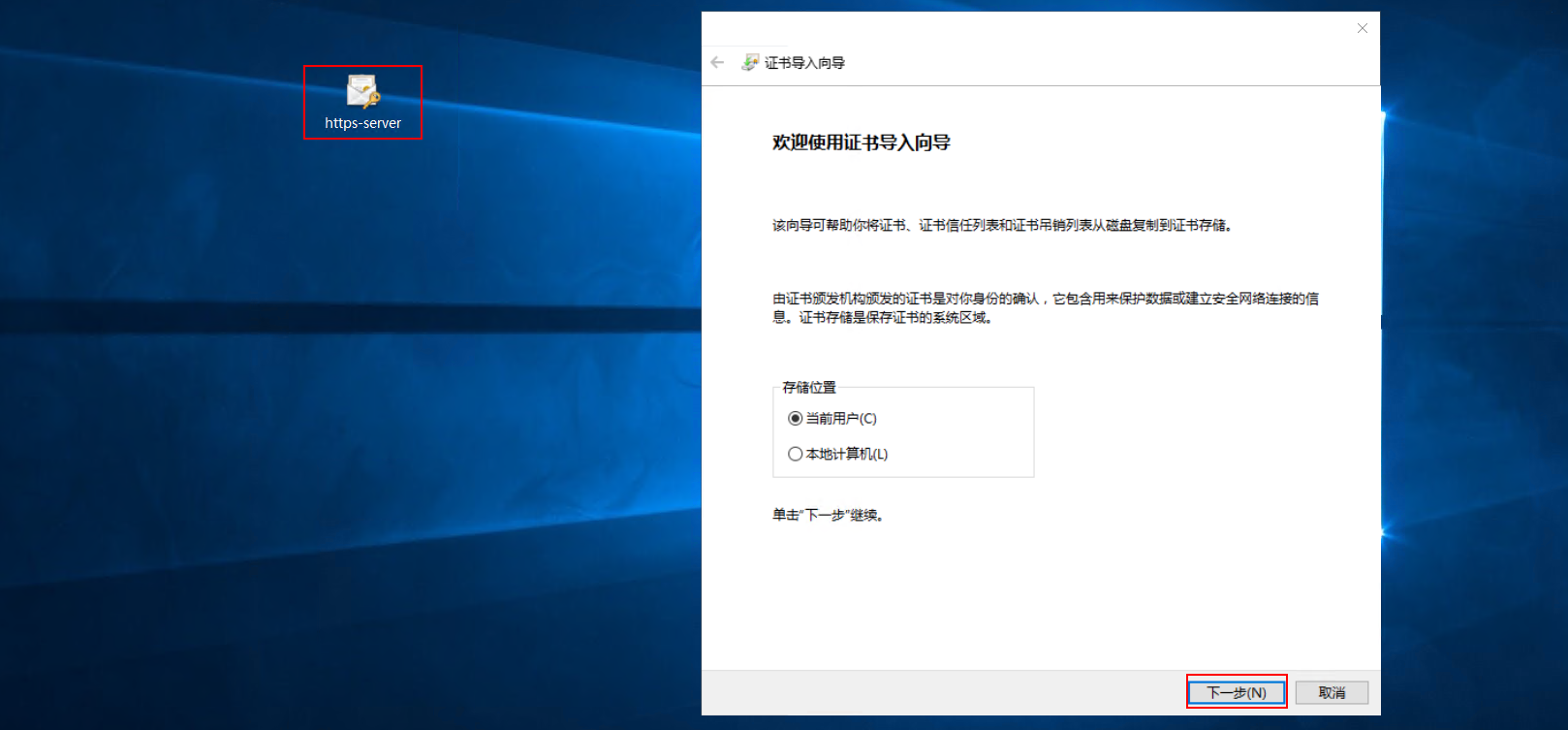

3.2,双击证书文件,将导出的证书再导入到本地PC中,用来分离出不含私钥的CA证书。

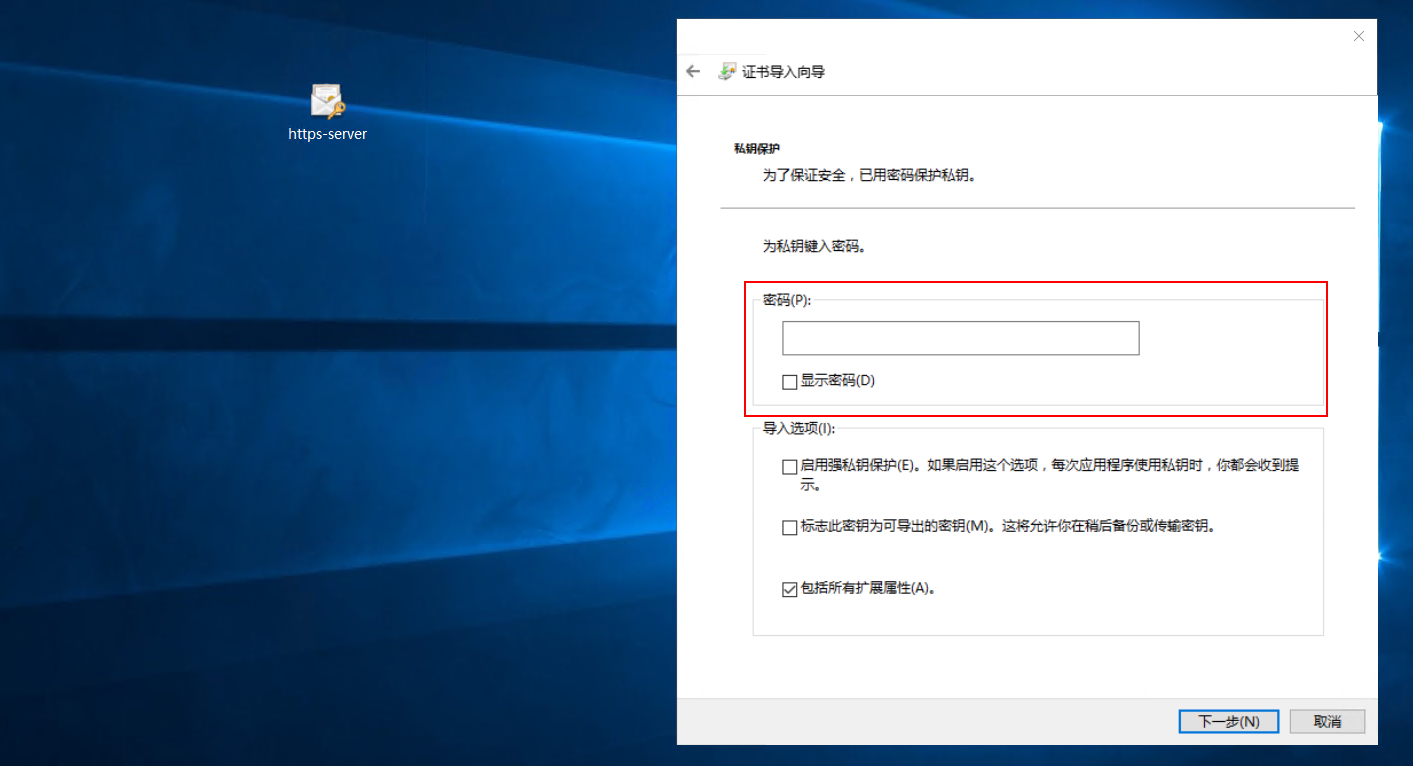

3.3,由于防火墙自带的自签名证书没有对私钥进行口令保护,所以这里无须输入密码,直接点击“下一步”。

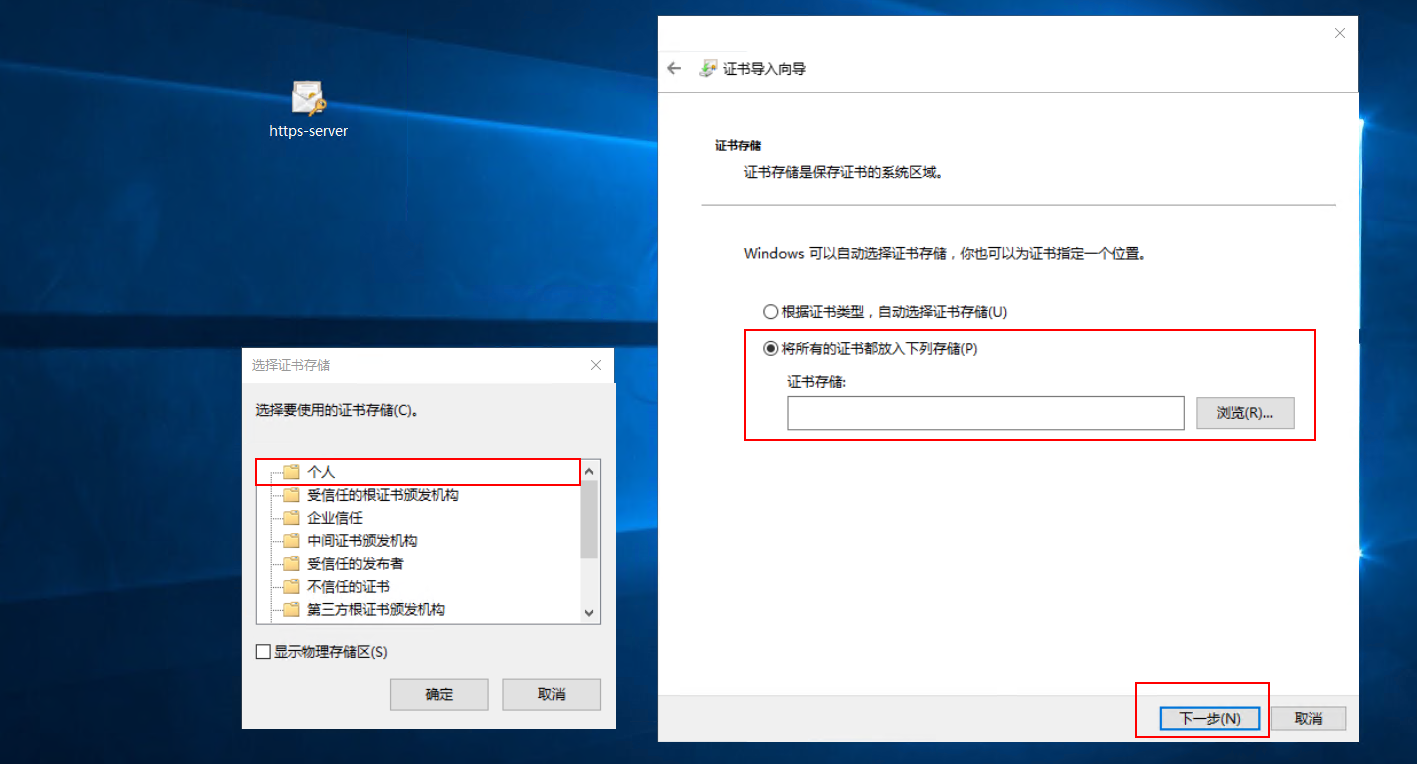

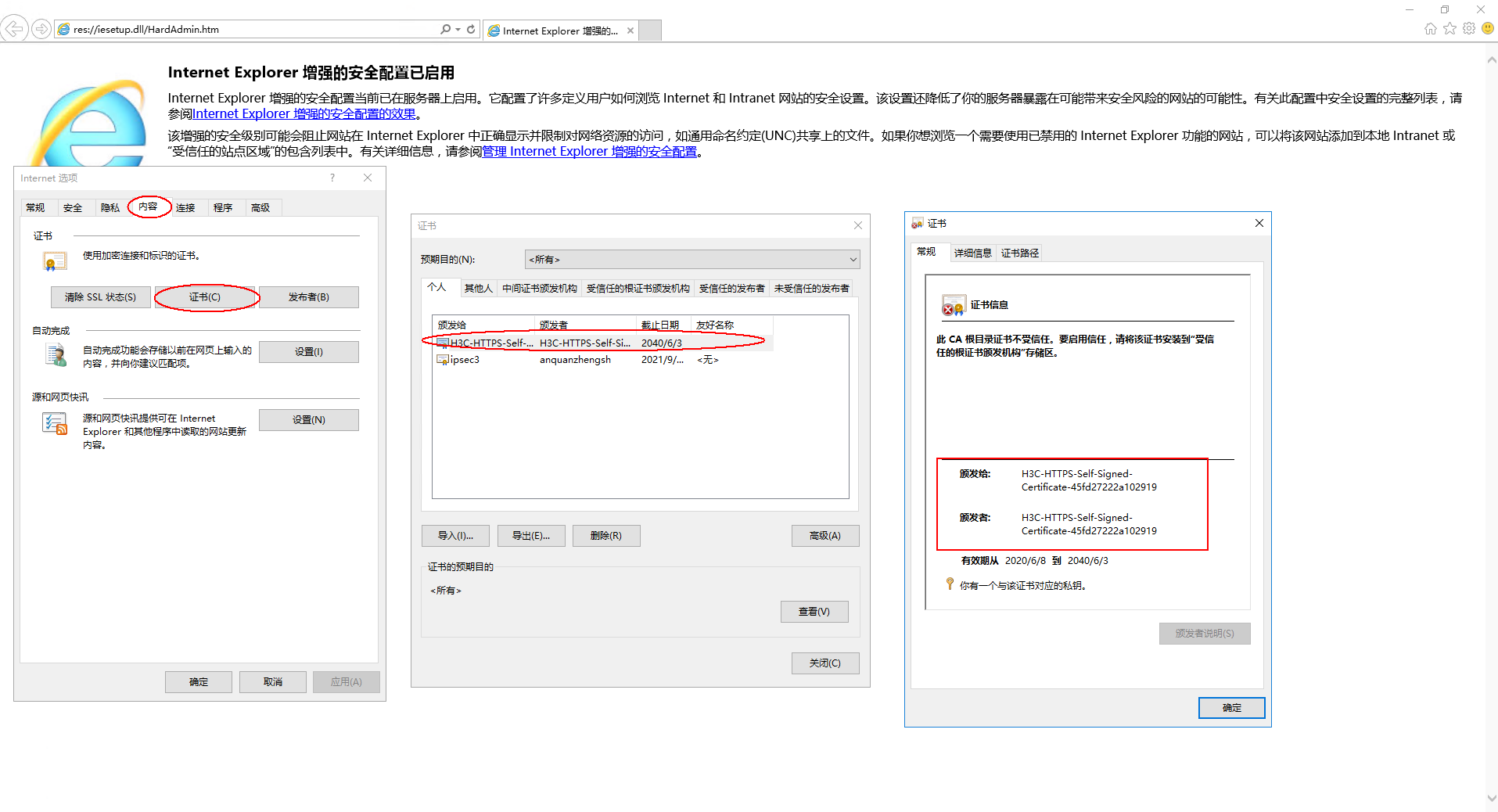

3.4,将证书存储在【个人】目录下,继续点击“下一步”并“完成”。

3.5,导入到设备的证书可以再IE浏览器中查看,选中IE浏览器的【Internet选项/内容/证书/个人】菜单,即可看到导入的H3C自签名证书。

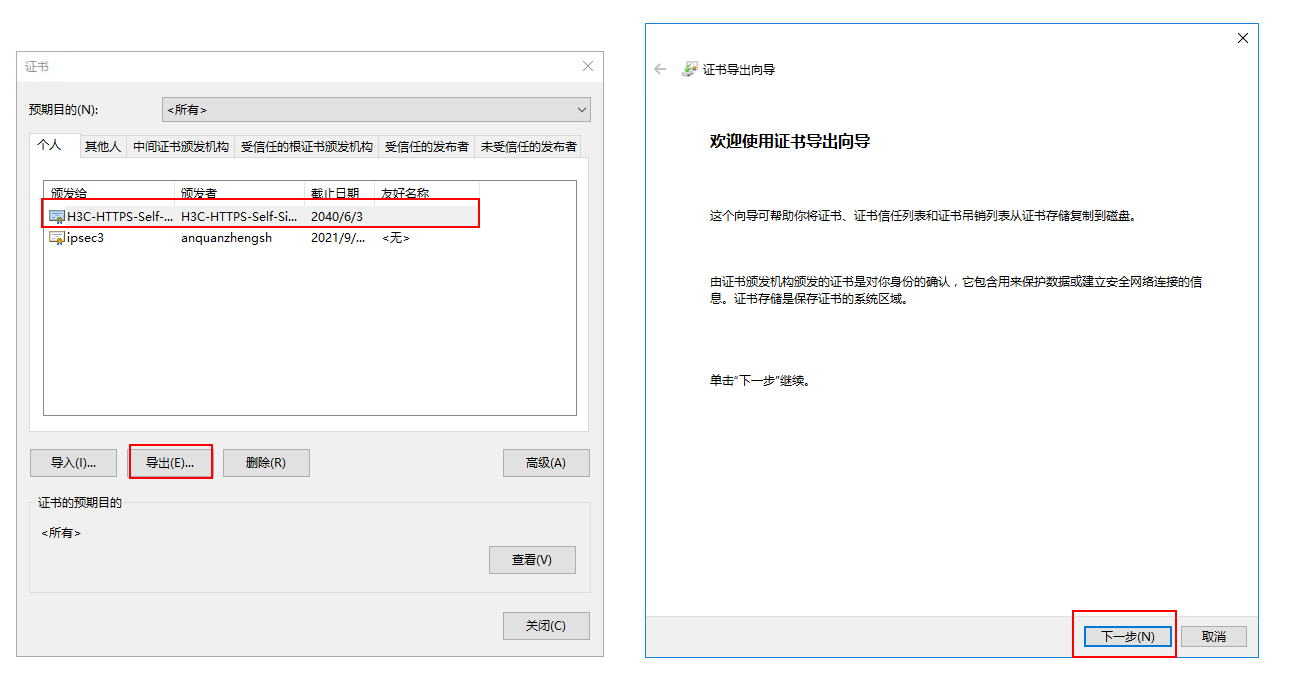

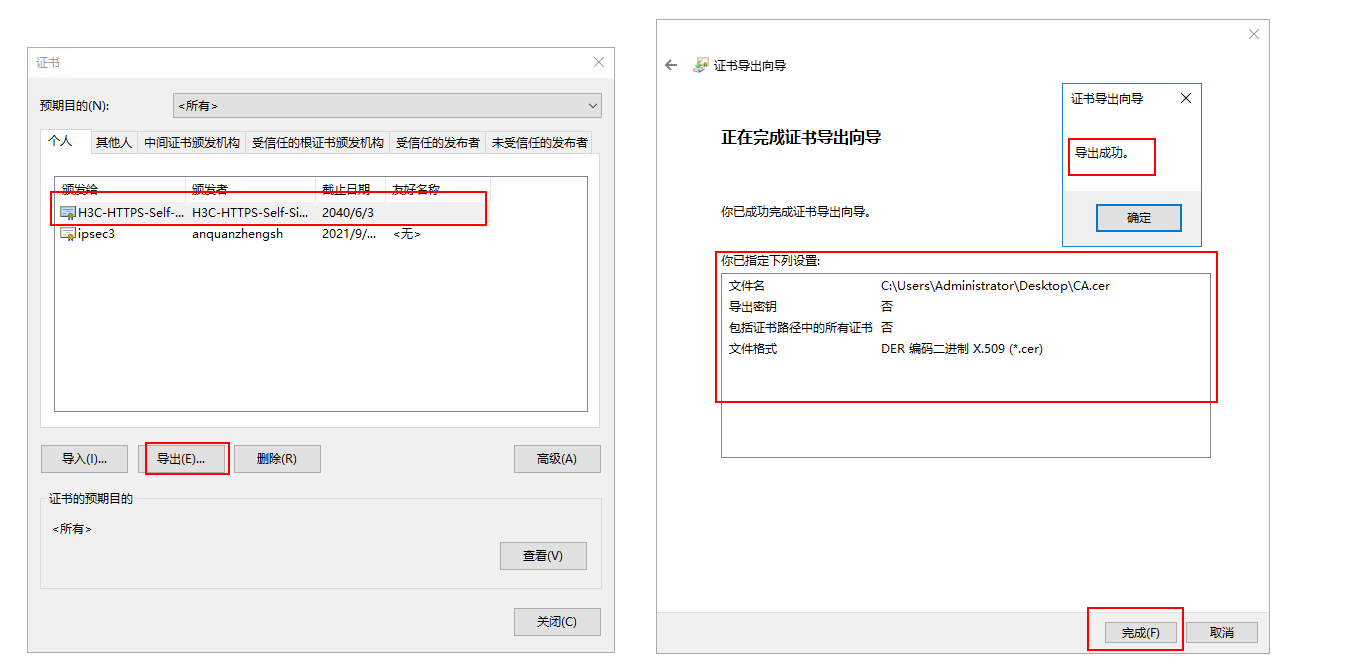

3.6,将导入到设备的证书进行导出,即可生成不含私钥的CA证书。

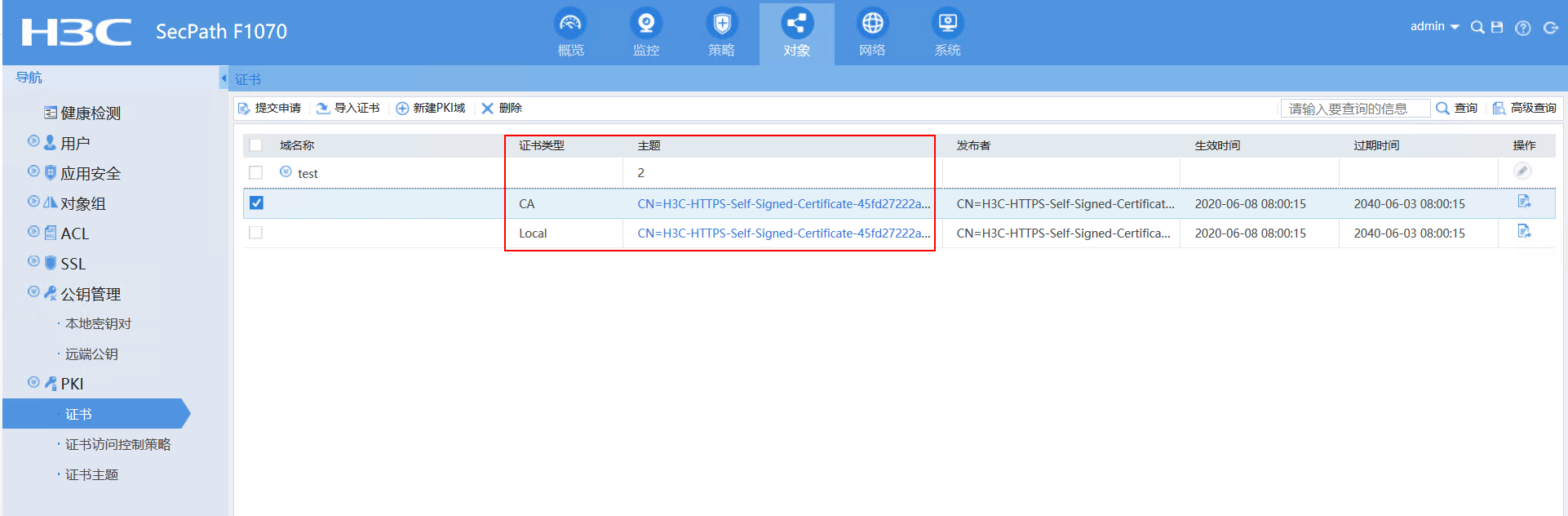

3.7,这样1分2,经过IE浏览器操作产生的证书即可以作为PKI域的CA证书,从设备导出的原始证书作为PKI域的本地证书,再次导入设备。

3.8,经过上述一系列操作,PKI域配置完成,如下:

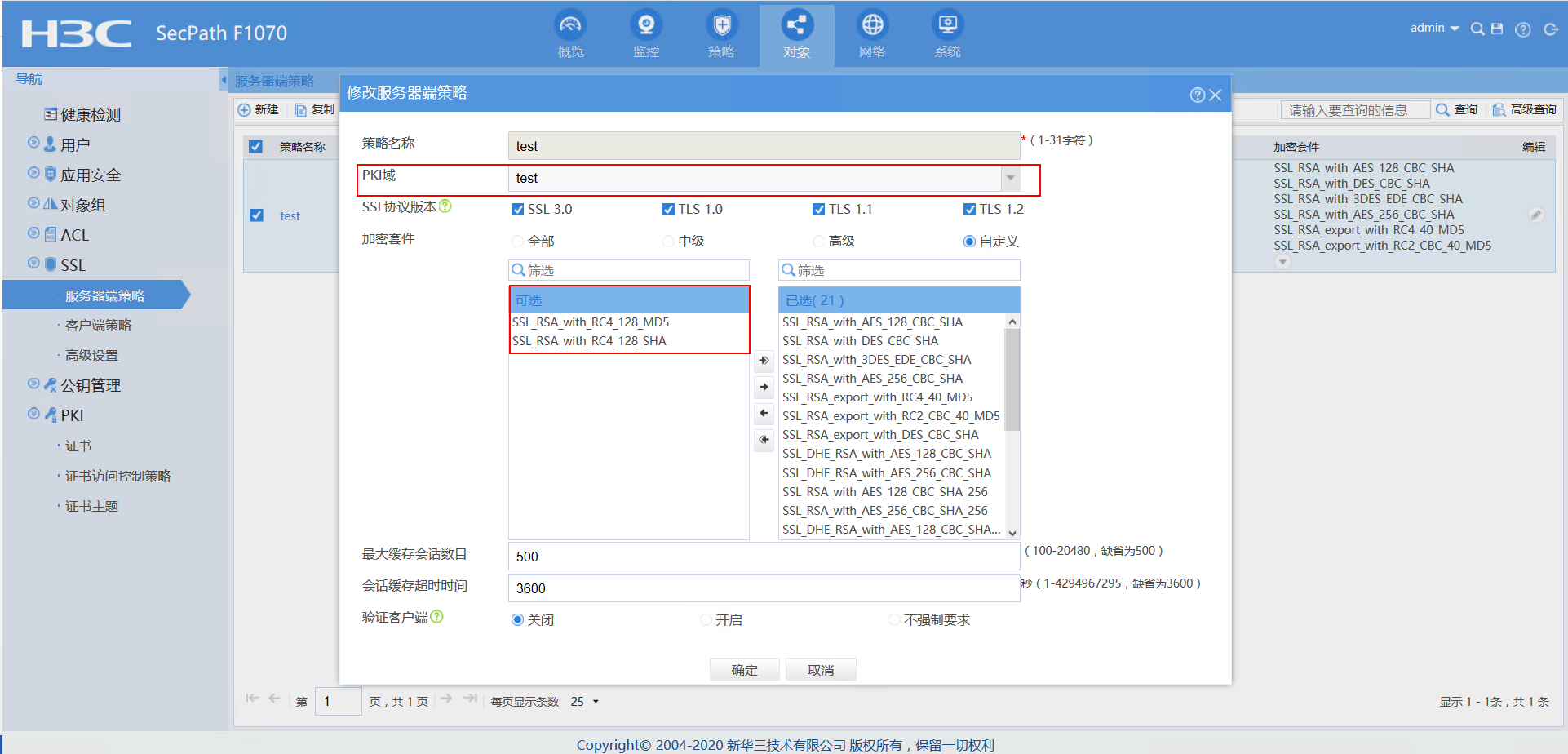

4,新建一个SSL服务器端策略“test"并引用创建好的PKI域“test",同时将【加密套件】已选的包含RC4的算法剔除,并点击【确定】。

5,HTTPS使能SSL服务器端策略

禁用当前对外提供的https/http服务

[H3C] undo ip https enable

[H3C] undo ip http enable

配置SSL服务如HTTPS服务引用前面自定义的SSL Server端策略:

[H3C] ip https ssl-server-policy test

重新使能https/http服务[H3C] ip https enable

[H3C] ip http enable

- 2025-10-21回答

- 评论(0)

- 举报

-

(0)

意义不大,你得有受信任的根证书

要么申请专用证书,但这样就比较麻烦了

- 2025-10-21回答

- 评论(1)

- 举报

-

(0)

客户已准备好了CA新证书,想知道怎么换上去

客户已准备好了CA新证书,想知道怎么换上去

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明