防火墙一直对DNS服务器发起攻击,是什么原因哈

- 0关注

- 0收藏,919浏览

问题描述:

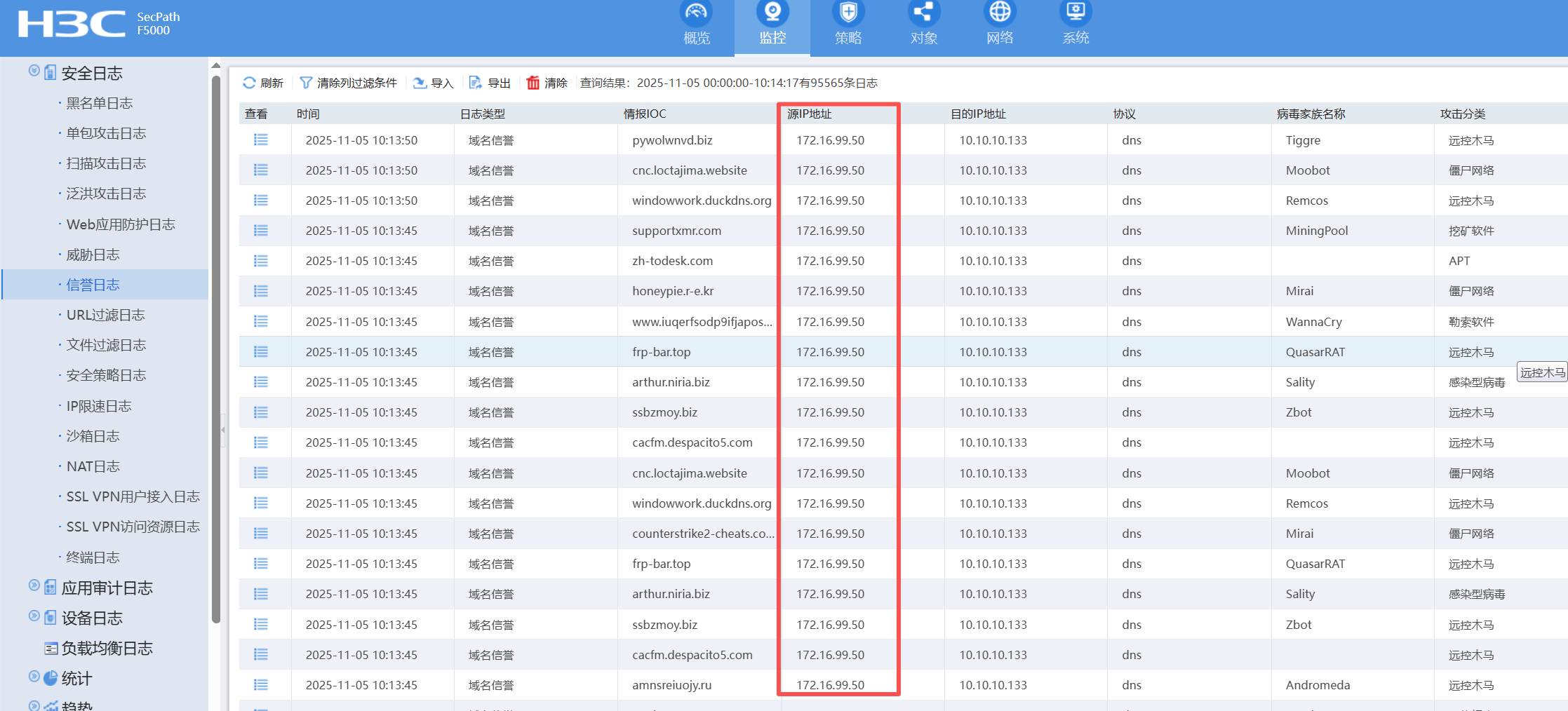

客户防火墙管理地址172.16.99.50,一直对客户DNS10.10.10.133服务器发起攻击,应该怎么排查下

组网及组网描述:

- 2025-11-05提问

- 举报

-

(0)

最佳答案

根据提供的信息,防火墙威胁日志中出现大量防火墙自身IP对DNS服务器发起不同名称的攻击记录,可能由以下原因导致:

核心原因与解决方案

1. 防火墙自身域名解析机制

原因:当防火墙配置了 基于域名的地址对象组(如安全策略引用域名对象),防火墙会主动向DNS服务器发起域名解析请求(日志中表现为防火墙IP作为源地址)。若策略引用的域名被归为恶意域名(如态势感知系统判定),则解析行为可能被记录为“攻击”。

日志特征:

源IP为防火墙地址,目的IP为DNS服务器地址

威胁名称多样化(如 DNS泛洪、端口扫描 等)

解决步骤:

检查域名对象组配置

display current-configuration | include "object-group ip address.name"

确认是否引用了被标记的域名(如 mail..com)

修改安全策略,避免引用被态势感知标记的恶意域名。

2. 攻击检测功能误判

原因:防火墙的 攻击防范模块(如 DNS-FLOOD、DIS_PORTSCAN)可能将高频率的DNS解析行为误判为攻击(尤其是配置了低阈值时)。

相关日志类型:

ATK_IP4_DNS_FLOOD(DNS泛洪)

ATK_IP4_DIS_PORTSCAN(分布式端口扫描)

调整建议:

检查攻击防范策略阈值

display attack-defense policy | include "dns-flood threshold"

适当提高阈值或关闭非必要检测

attack-defense policy [策略名]

dns-flood threshold 500 示例:将DNS泛洪阈值提高到500

3. DNS代理或Snooping功能干扰

原因:若启用 DNS Snooping 或代理功能,防火墙会处理DNS请求并生成日志,可能触发自我检测。

关键配置:

检查DNS Snooping状态

display current-configuration | include "dns snooping log enable"

若无需该功能,关闭:

undo dns snooping log enable

4. 特殊场景配置错误

案例参考:错误配置日志主机地址为 127.0.0.1 会导致循环生成单包攻击日志(如 ATK_IP4_FRAGMENT),表现为周期性的多样化威胁记录。

修正日志主机配置(避免使用127.0.0.1缺省端口)

info-center loghost [正确IP] port [自定义端口号]

总结排查步骤

1. 检查域名策略:确认安全策略是否引用外部域名对象组。

2. 审查攻击防范配置:调高DNS相关检测阈值(如 dns-flood)。

3. 关闭冗余功能:停用非常规的 DNS Snooping 或代理功能。

4. 修正日志配置:避免日志主机指向 127.0.0.1 或冲突端口。

5. 联动态势感知:若域名被误标为恶意,更新域名库或添加例外。

注:若上述排查后问题仍存在,需收集具体威胁日志名称及时间规律,结合设备型号进一步分析攻击防范模块的误报机制。

- 2025-11-05回答

- 评论(0)

- 举报

-

(0)

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论