F100-M-G2 两条外线,怎么做端口映射

- 0关注

- 0收藏,614浏览

问题描述:

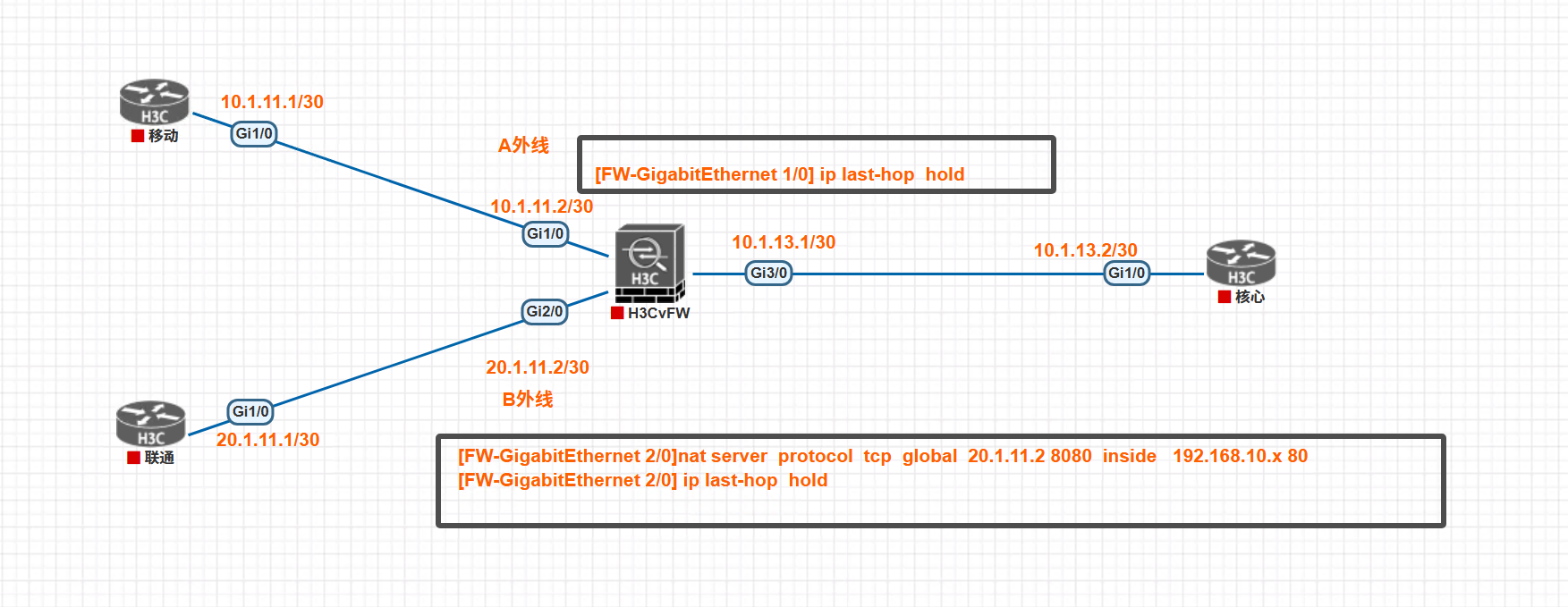

F100-M-G2,两条外线,上网时优先从A外线出,现内部有台服务器,要映射到B外线上,应该怎么配置,请指教。

- 2025-11-10提问

- 举报

-

(0)

最佳答案

要实现 H3C F100-M-G2 防火墙双外线的流量区分(上网优先走 A 外线,服务器映射走 B 外线),可通过策略路由 + NAT 服务器的组合配置实现。以下是详细步骤:

一、网络拓扑假设

A 外线:接口GigabitEthernet1/0/1,公网 IP A_Pub,网关 A_GW

B 外线:接口GigabitEthernet1/0/2,公网 IP B_Pub,网关 B_GW

内部服务器:IP 192.168.1.100(位于 Trust 区域,接口GigabitEthernet1/0/3)

需求:内网用户上网优先走 A 外线;外部访问服务器时,流量从 B 外线的B_Pub IP 映射进入。

二、配置步骤

1. 接口与安全区域配置

<F100> system-view

[F100] interface GigabitEthernet1/0/1

[F100-GigabitEthernet1/0/1] ip address A_Pub 255.255.255.0

[F100-GigabitEthernet1/0/1] security-zone name Untrust

[F100-GigabitEthernet1/0/1] quit

[F100] interface GigabitEthernet1/0/2

[F100-GigabitEthernet1/0/2] ip address B_Pub 255.255.255.0

[F100-GigabitEthernet1/0/2] security-zone name Untrust

[F100-GigabitEthernet1/0/2] quit

[F100] interface GigabitEthernet1/0/3

[F100-GigabitEthernet1/0/3] ip address 192.168.1.1 255.255.255.0

[F100-GigabitEthernet1/0/3] security-zone name Trust

[F100-GigabitEthernet1/0/3] quit

2. 静态路由配置(双外线默认路由)

[F100] ip route-static 0.0.0.0 0.0.0.0 A_GW preference 60 // A外线默认路由,优先级更高

[F100] ip route-static 0.0.0.0 0.0.0.0 B_GW preference 80 // B外线默认路由,备用

3. 策略路由:内网流量优先走 A 外线

[F100] acl advanced 3000

[F100-acl-adv-3000] rule 0 permit ip source 192.168.1.0 0.0.0.255 destination any // 匹配内网所有上网流量

[F100-acl-adv-3000] quit

[F100] policy-based-route PBR_A permit node 10

[F100-pbr-PBR_A-10] if-match acl 3000

[F100-pbr-PBR_A-10] apply next-hop A_GW // 强制上网流量走A外线网关

[F100-pbr-PBR_A-10] quit

[F100] interface GigabitEthernet1/0/3

[F100-GigabitEthernet1/0/3] ip policy-based-route PBR_A // 在Trust接口应用策略路由

[F100-GigabitEthernet1/0/3] quit

4. NAT 服务器:将服务器映射到 B 外线

[F100] nat server Server_Map protocol tcp global B_Pub 80 inside 192.168.1.100 80

[F100-nat-server-Server_Map] interface GigabitEthernet1/0/2 // 指定NAT出接口为B外线

[F100-nat-server-Server_Map] quit

5. 安全策略配置

// 允许外部访问服务器映射端口

[F100] security-policy

[F100-policy-security] rule name Allow_Server

[F100-policy-security-rule-Allow_Server] source-zone Untrust

[F100-policy-security-rule-Allow_Server] destination-zone Trust

[F100-policy-security-rule-Allow_Server] destination-address 192.168.1.100 0.0.0.0

[F100-policy-security-rule-Allow_Server] service tcp 80

[F100-policy-security-rule-Allow_Server] action permit

[F100-policy-security-rule-Allow_Server] quit

// 允许内网上网流量

[F100-policy-security] rule name Allow_Internet

[F100-policy-security-rule-Allow_Internet] source-zone Trust

[F100-policy-security-rule-Allow_Internet] destination-zone Untrust

[F100-policy-security-rule-Allow_Internet] action permit

[F100-policy-security-rule-Allow_Internet] quit

三、验证与测试

上网流量验证:内网用户访问外网时,通过display ip routing-table或防火墙会话表(display session table)确认流量下一跳为A_GW。

服务器映射验证:外部设备访问B_Pub:80,通过防火墙日志或会话表确认流量从G1/0/2进入并转发到192.168.1.100:80。

四、注意事项

若 A 外线故障,策略路由会自动失效,流量将按静态路由优先级切换到 B 外线(需确保 B 外线能正常上网)。

若服务器需映射多个端口,可重复配置nat server命令,或使用端口范围(如global B_Pub 80-8080)。

安全策略需根据实际业务端口调整,避免开放不必要的服务。

通过以上配置,即可实现 “上网优先走 A 外线,服务器映射走 B 外线” 的需求。

- 2025-11-10回答

- 评论(0)

- 举报

-

(0)

您好,参考

首先确保内外网接口配置正确,并配置两条默认路由(区分优先级,A 外线优先)。

# 配置内网接口

interface GigabitEthernet1/0/1

ip address 192.168.1.1 255.255.255.0

undo shutdown

# 配置A外线接口(优先上网)

interface GigabitEthernet1/0/2

ip address 202.xx.xx.A 255.255.255.0

undo shutdown

# 配置B外线接口(服务器映射)

interface GigabitEthernet1/0/3

ip address 113.xx.xx.B 255.255.255.0

undo shutdown

# 配置默认路由:A外线优先级更高(优先级值越小越优先,默认60)

ip route-static 0.0.0.0 0.0.0.0 202.xx.xx.GW1 preference 50 # A外线路由,优先级50

ip route-static 0.0.0.0 0.0.0.0 113.xx.xx.GW2 preference 70 # B外线路由,优先级70(备用)

2. 配置策略路由,确保上网流量优先走 A 外线

acl advanced 3000

rule 0 permit ip source 192.168.1.0 0.0.0.255 destination any # 内网所有流量

# 创建策略路由,指定匹配ACL 3000的流量从A外线接口出

policy-based-route internet preference 100

rule 0 match acl 3000

action pbr egress-interface GigabitEthernet1/0/2 # 强制从A外线出

# 在内网接口应用策略路由(入方向)

interface GigabitEthernet1/0/1

ip policy-based-route internet inbound

3. 配置 NAT 服务器,将内部服务器映射到 B 外线

# 配置NAT服务器(以HTTP 80端口为例,其他端口类似)

nat server server_http protocol tcp global 113.xx.xx.B 80 inside 192.168.1.100 80 no-reverse

# (可选)若需要双向访问(服务器主动通过B外线出),可配置源NAT(针对服务器)

# 创建ACL匹配服务器流量

acl advanced 3001

rule 0 permit ip source 192.168.1.100 0.0.0.0 destination any

# 配置源NAT,让服务器流量从B外线出(覆盖默认路由和策略路由)

nat outbound 3001 interface GigabitEthernet1/0/3 address-group 0 no-pat- 2025-11-10回答

- 评论(0)

- 举报

-

(0)

暂无评论

针对F100-M-G2防火墙,配置两条外线(A外线和B外线),上网流量默认优先从A外线出,同时将内部服务器映射到B外线的公网IP上,配置步骤如下:

1. **配置接口与路由**

- 将A外线和B外线分别配置在两个不同的外网接口(如GigabitEthernet1/0/2 和 GigabitEthernet1/0/3),配置各自的公网IP地址。

- 配置默认路由指向A外线网关,确保内网用户上网优先从A外线出:

```

ip route-static 0.0.0.0 0.0.0.0 <A外线网关> preference 60

```

- 可选:为B外线配置策略路由或备份路由,按需使用。

2. **配置服务器端口映射到B外线IP**

在Web界面或CLI中配置**NAT Server(端口映射)**,将B外线的公网IP的指定端口(如8081)映射到内网服务器192.168.1.88的对应端口:

- 外网接口:选择B外线对应的接口

- 外网IP:B外线的公网IP(如202.1.1.100)

- 外网端口:8081

- 内网IP:192.168.1.88

- 内网端口:8081

- 启用规则

3. **配置安全策略**

- 创建安全策略,允许外网(B外线接口区域)访问该服务器的8081端口,动作为“允许”。

4. **确保源地址转换(SNAT)不影响映射**

- 确保B外线接口上的源NAT策略不干扰目的地址为B外线IP的访问流量。

- 可通过配置NAT策略或对象策略,排除目的地址为B外线公网IP的流量不做源NAT。

5. **验证**

- 外网用户通过 `http://<B外线公网IP>:8081` 访问OA服务器。

- 内网用户仍可通过 `192.168.1.88:8081` 正常访问。

- 确认上网流量仍优先走A外线。

> 注:本操作基于F100系列Version 7.1及以上版本,界面与命令可能略有差异,请以实际设备为准。

如需CLI示例,请进一步提供B外线IP、服务器IP及端口等信息。

- 2025-11-10回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论