问题描述:

我做这个配置案例的时候,我做了双向NAT,untrust已经可以直接通trust的HOST1了。

HOST1的网关地址是*.*.*.1(在核心交换机),HOST1能ping通GE1/0/2接口的ip地址。

提问:

要把自己的网关IP地址改成GE1/0/2接口的ip地址才能通吗?

如果不改成GE1/0/2接口的ip地址,写个路由到GE1/0/2接口的ip地址行吗?还有别的解决方法吗?

- 2025-11-12提问

- 举报

-

(0)

最佳答案

要解决该问题,需结合网关作用、路由转发逻辑和网络拓扑分析,以下是具体方案:

一、网关与路由的核心逻辑

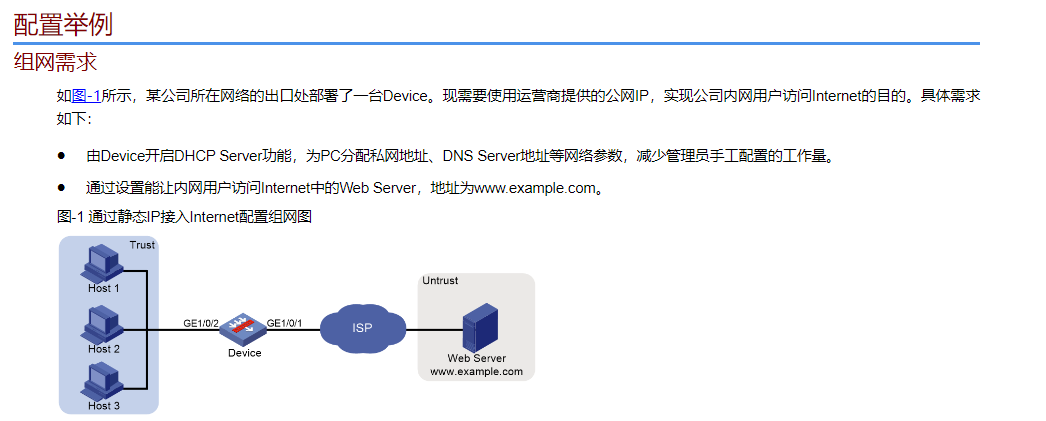

主机访问外部网络时,网关是其 “第一跳” 设备:若主机的网关指向 “核心交换机的 *.*.*.*1”,则流量先到核心交换机;若网关指向 “Device 的 GE1/0/2 接口 IP”,则流量直接到 Device。

要让 HOST1 访问 Internet(经 Device 的 NAT 转发),需确保其流量能最终到达 Device 的 GE1/0/2 接口,因此有以下几种可行方案:

二、方案 1:修改 HOST1 的网关为 GE1/0/2 接口 IP(最直接)

操作:将 HOST1 的网关地址从 “核心交换机的 *.*.*.*1” 改为 “Device 的 GE1/0/2 接口 IP”。

原理:HOST1 发往 Internet 的流量会直接发给 Device,Device 通过 NAT 将私网地址转换为公网地址,再经 GE1/0/1 接口转发到 ISP,最终访问 Web Server。

优势:逻辑简单,无额外路由配置,适合核心交换机为二层设备(仅做交换,不支持路由)的场景。

三、方案 2:在核心交换机上配置静态路由(核心交换机为三层设备时)

若核心交换机是三层设备(支持路由功能),可通过静态路由让核心交换机将发往 Internet 的流量转发到 Device 的 GE1/0/2 接口。

核心交换机配置示例(H3C 风格):

system-view

# 配置静态路由:目的为“0.0.0.0/0”(所有Internet流量),下一跳为Device的GE1/0/2接口IP

ip route-static 0.0.0.0 0.0.0.0 [Device_GE1/0/2的IP地址]

原理:

HOST1 仍以核心交换机为网关,发往 Internet 的流量先到核心交换机;核心交换机根据静态路由,将流量转发到 Device 的 GE1/0/2 接口,后续由 Device 处理 NAT 和转发。

四、方案 3:检查 Device 的 NAT 与安全策略(基础保障)

无论选择上述哪种方案,需确保 Device 的NAT 配置和安全策略正确:

NAT 配置(源 NAT,将 Trust 区域私网地址转换为公网地址):

system-view

# 定义NAT地址池(假设公网地址为ISP分配的202.XX.XX.XX)

nat address-group 1 202.XX.XX.XX 202.XX.XX.XX

# 配置NAT策略:Trust区域的私网地址(如192.168.1.0/24)访问Internet时,转换为地址池中的公网地址

nat policy 1

rule 10 source-zone Trust

source-address 192.168.1.0 0.0.0.255

action nat address-group 1

安全策略(允许 Trust 到 Untrust 的流量):

security-policy

rule name Trust_to_Untrust

source-zone Trust

destination-zone Untrust

action permit

五、总结

若核心交换机是二层设备:必须将 HOST1 的网关改为Device 的 GE1/0/2 接口 IP。

若核心交换机是三层设备:可选择 “修改 HOST1 网关” 或 “在核心交换机配置静态路由”,后者更适合需保留核心交换机作为网关的场景。

无论哪种方案,需确保 Device 的NAT 配置和安全策略生效,否则流量无法正常转发到 Internet。

- 2025-11-12回答

- 评论(0)

- 举报

-

(0)

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论