防火墙安全区域vlan

- 0关注

- 0收藏,756浏览

问题描述:

防火墙的安全区域

(1)如果配置了vlanif接口加入到trust安全域中,还有将对应接口的vlan也加入到对应安全域中吗?只需要配置一种,还是两种都需要加入到安全域中

(2)如果不将vlanif接口加入到trust安全域中,只将对应接口的vlan也加入到安全域中可以吗?

(3)如果配置了vlanif接口加入到trust安全域中,将对应接口的vlan加入到其他安全域中可以吗?

- 2025-11-12提问

- 举报

-

(0)

最佳答案

(1)如果配置了 VLANIF 接口加入到 trust 安全域中,还需要将对应接口的 VLAN 也加入到对应安全域中吗?

✅ 不需要。

解释:

-

VLANIF 是三层接口,负责 VLAN 的三层出入。

-

当你给 VLANIF 分配 IP 并加入到 trust 区域后,属于该 VLAN 的流量在通过三层转发时,防火墙判断的安全域就是 VLANIF 所属区域。

-

物理接口或 trunk 接口一般放在

untrust或默认区域中,仅用于二层转发,它不直接决定安全域。

✔ 正确做法:只需要将 VLANIF 接口加入到相应安全域即可。

VLANIF 与 VLAN 对应关系已绑定,无需重复给 VLAN 分配安全域。

(2)如果不将 VLANIF 接口加入到 trust 安全域中,只将对应接口的 VLAN 加入到安全域中可以吗?

❌ 不可以。

解释:

-

VLAN 只是一个二层逻辑标签(在接口上定义 VLAN 并不形成三层接口)。

-

防火墙判断安全域是基于三层入接口,而 VLAN 本身没有三层属性。

-

因此,即使 VLAN 所属的物理口加进安全域,也无法生效;必须配置 VLANIF 才能实现区域划分。

⚠ 所以仅把 VLAN 加入安全域是不起作用的,防火墙无法基于 VLAN 本身判断安全区域。

(3)如果配置了 VLANIF 接口加入到 trust 安全域中,将对应接口的 VLAN 加入到其他安全域中可以吗?

⚠ 可以配置,但没有实际意义(且不推荐)。

解释:

-

VLANIF 的安全域才起作用。

-

即使物理接口或 VLAN 被加入到其他安全域,防火墙在判断流量时仍会以 VLANIF 所属安全域为准。

-

如果 VLANIF 属于 trust,但 VLAN 加入到 untrust,流量依然会按 VLANIF 的 trust 域处理。

⚠ 建议保持一致性:

VLANIF 与其对应的物理/VLAN接口所属安全域应保持一致,以避免混乱或运维误判。

- 2025-11-12回答

- 评论(0)

- 举报

-

(0)

1 你vlan if 加入到安全域 说明你的接口是二层接口了,那么对应的接口也要加安全域并且后边跟上vlan

2不行

3 二层都是接口后面加上要放通的vlan 呐

- 2025-11-12回答

- 评论(0)

- 举报

-

(0)

暂无评论

你好参考这个配置,防火墙其实也可以使用三层子接口对接

1 配置需求或说明

1.1 适用的产品系列

本案例适用于如F1000-AK180、F1000-AK170等F1000-AK系列的防火墙。1.2 配置需求及实现的效果

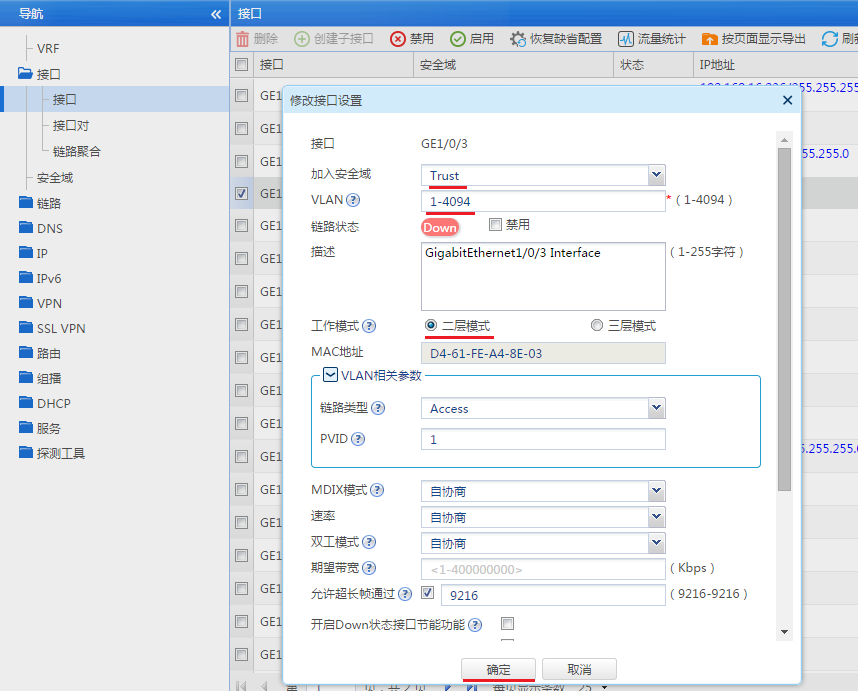

如下组网图所示,需要在原有的网络中增加防火墙来提高网络安全性,但又不想对原有网络配置进行变动,防火墙采用透明模式部署;其中GigabitEthernet 1/0/1接口接原有路由器的下联口,GigabitEthernet 1/0/3接口接原有的交换机上联口。

2 组网图

配置步骤

3.1 配置连接路由器接口

#选择“网络”>“接口”,点击GE1/0/1接口的编辑按钮。

#先将“工作模式”选择为二层模式,系统会与提示,点击确认,之后再选择需要加入的安全域和vlan。

3.2 配置连接核心交换机接口

#配置G1/0/3接口的方法同G1/0/1接口。

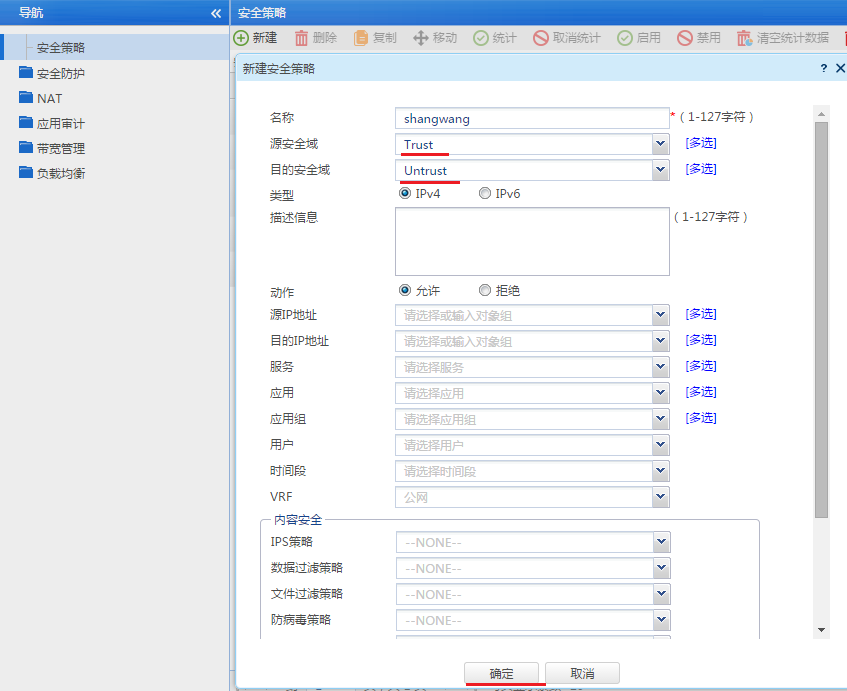

3.3 配置安全策略

#选择“策略”>“安全策略”,点击“新建”,放通终端上网的数据

3.4 保存配置

#点击“系统”>“维护”>“系统设置”>“配置文件”>“保存当前配置”

4 查看与验证

配置完成后终端可以上网,路由器和交换机不需要更改配置

- 2025-11-12回答

- 评论(0)

- 举报

-

(0)

暂无评论

要解答这三个问题,核心是先明确 H3C 防火墙安全域的核心规则:安全域是基于「三层接口」(如 VLANIF、物理三层口、Tunnel 口)划分的,二层接口(Access/Trunk 模式的物理口)无法直接加入安全域,仅负责二层转发;三层流量的安全策略匹配,完全依赖「三层接口所属的安全域」。

你提到的 “对应接口的 VLAN”,本质是「物理接口的 VLAN 划分」(如 Access 口划到 VLAN 10、Trunk 口允许 VLAN 10 通行),这是二层属性;而 VLANIF 是三层接口(对应 VLAN 的网关),是安全域的「关联载体」。两者的逻辑关系是:物理接口承载 VLAN 流量 → 流量通过 VLANIF(三层网关)转发 → VLANIF 所属的安全域决定流量的安全策略。

基于这个核心逻辑,逐一解答你的问题:

(1)VLANIF 加入 trust 域,还需将对应接口的 VLAN 加入安全域吗?

不需要,仅需配置 VLANIF 接口加入安全域即可,“对应接口的 VLAN”(物理接口的 VLAN 划分)无需也无法直接加入安全域。

原因:

物理接口(如 GigabitEthernet1/0/1)若配置为「Access 模式」(划到 VLAN 10)或「Trunk 模式」(允许 VLAN 10 通行),其本质是二层接口,仅负责转发 VLAN 10 的二层流量,二层接口不能直接归属安全域。

真正参与安全策略匹配的是「VLANIF 10」(VLAN 10 的三层网关),只要 VLANIF 10 加入 trust 域,所有通过 VLANIF 10 转发的三层流量(如 VLAN 10 内终端访问外网),都会被识别为「trust 域发起的流量」,遵循 trust 域的安全策略。

结论:仅需将 VLANIF 接口加入安全域,物理接口的 VLAN 划分仅负责二层流量承载,与安全域无直接关联。

(2)不将 VLANIF 加入 trust 域,只将对应接口的 VLAN 加入安全域可以吗?

不可以,这种配置要么无效,要么导致流量不通。

原因:

① 「对应接口的 VLAN」(物理接口的 VLAN 划分)是二层属性,物理接口(Access/Trunk 模式)无法直接加入安全域(H3C 防火墙不支持二层接口归属安全域),配置时会提示报错或配置无效;

② 若 VLANIF 接口未加入任何安全域,所有通过该 VLANIF 转发的三层流量(如终端访问其他网段),会被防火墙判定为「未归属安全域的流量」,默认被拒绝(无安全策略匹配),导致终端无法正常通信;

③ 即使物理接口是「三层模式」(no switchport),但 “对应接口的 VLAN” 本身不具备三层转发能力,仍需 VLANIF 接口作为网关,否则三层流量无法转发。

结论:必须将 VLANIF(或其他三层接口)加入安全域,三层流量才能通过安全策略正常转发,仅靠物理接口的 VLAN 划分无法实现安全域管控。

(3)VLANIF 加入 trust 域,将对应接口的 VLAN 加入其他安全域可以吗?

不可以,这种配置本身不成立,且逻辑冲突。

原因:

① 如前所述,「对应接口的 VLAN」(物理接口的 VLAN 划分)是二层属性,物理接口无法直接加入安全域,不存在 “将 VLAN 加入其他安全域” 的有效配置;

② 假设你误将「物理接口配置为三层模式」(如 GigabitEthernet1/0/1 设为三层口,划到 VLAN 10),并将该物理三层口加入其他安全域(如 untrust),同时 VLANIF 10 加入 trust 域 —— 此时会出现「三层接口归属冲突」:一个 VLAN 的三层流量(VLAN 10)同时对应两个三层接口(VLANIF 10 和物理三层口),且归属不同安全域,防火墙会无法识别流量的安全域属性,导致转发异常(如丢包、策略不匹配);

③ 核心原则:一个三层接口只能归属一个安全域,且同一 VLAN 的三层流量只能通过一个三层接口(VLANIF)转发,无法同时关联两个不同安全域。

结论:这种配置逻辑冲突,无法实现,且会导致网络故障。

补充:H3C 防火墙安全域配置的关键原则

安全域仅关联「三层接口」(VLANIF、物理三层口、Tunnel 口、LoopBack 口等),二层接口(Access/Trunk)不参与安全域划分;

一个三层接口只能属于「一个安全域」(不可跨域);

同一 VLAN 的三层流量,必须通过对应的 VLANIF 接口转发,其安全策略由 VLANIF 所属的安全域决定;

物理接口的 VLAN 划分(Access/Trunk)仅负责 “承载 VLAN 流量”,不影响安全域归属,只要流量通过 VLANIF 转发,就遵循 VLANIF 的安全域策略。

实操配置示例(正确做法)

假设需求:VLAN 10 的终端(内网办公)通过 VLANIF 10 网关访问外网,需将 VLAN 10 流量归为 trust 域:

# 1. 配置物理接口为二层Access模式,承载VLAN 10流量(无需加入安全域)

[FW] interface GigabitEthernet1/0/1

[FW-GigabitEthernet1/0/1] port access vlan 10 # 物理口划到VLAN 10(二层属性)

[FW-GigabitEthernet1/0/1] quit

# 2. 配置VLANIF 10(三层接口),加入trust安全域

[FW] interface Vlan-interface10

[FW-Vlan-interface10] ip address 192.168.10.1 255.255.255.0 # 网关IP

[FW-Vlan-interface10] security-zone name Trust # 加入trust域

[FW-Vlan-interface10] quit

# 3. 配置安全策略(允许trust域访问untrust域,即外网)

[FW] security-policy ip

[FW-security-policy-ip] rule name Trust_to_Untrust

[FW-security-policy-ip-rule-Trust_to_Untrust] source-zone Trust

[FW-security-policy-ip-rule-Trust_to_Untrust] destination-zone Untrust

[FW-security-policy-ip-rule-Trust_to_Untrust] action permit

[FW-security-policy-ip-rule-Trust_to_Untrust] quit

总结

| 问题 | 结论 | 核心逻辑 |

|---|---|---|

| (1)VLANIF 加 trust,需加对应 VLAN 到安全域吗? | 不需要,仅需 VLANIF 加入即可 | 物理接口的 VLAN 划分是二层属性,无法加入安全域,三层流量靠 VLANIF 关联安全域 |

| (2)不加 VLANIF,只加对应 VLAN 到安全域可以吗? | 不可以,配置无效或流量不通 | 二层接口无法加入安全域,VLANIF 未加安全域则三层流量无策略匹配 |

| (3)VLANIF 加 trust,对应 VLAN 加其他安全域可以吗? | 不可以,逻辑冲突 | 物理接口无法加入安全域,且同一 VLAN 的三层流量不能关联两个安全域 |

- 2025-11-12回答

- 评论(0)

- 举报

-

(0)

暂无评论

编辑答案

亲~登录后才可以操作哦!

确定你的邮箱还未认证,请认证邮箱或绑定手机后进行当前操作

举报

×

侵犯我的权益

×

侵犯了我企业的权益

×

- 1. 您举报的内容是什么?(请在邮件中列出您举报的内容和链接地址)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

- 3. 是哪家企业?(营业执照,单位登记证明等证件)

- 4. 您与该企业的关系是?(您是企业法人或被授权人,需提供企业委托授权书)

抄袭了我的内容

×

原文链接或出处

诽谤我

×

- 1. 您举报的内容以及侵犯了您什么权益?(请在邮件中列出您举报的内容、链接地址,并给出简短的说明)

- 2. 您是谁?(身份证明材料,可以是身份证或护照等证件)

对根叔社区有害的内容

×

不规范转载

×

举报说明

暂无评论